Amass

El proyecto Amass de OWASP realiza un mapeo de la red sobre la superficie de ataque, y descubrimiento de activos externos utilizando captura de información desde fuentes abiertas, además de técnicas para el reconocimiento activo.

Las técnicas utilizadas para la captura de información son: DNS; fuerza bruta, barridos reversos DNS, caminada de zona NSEC, transferencias de zona, alteraciones/permutaciones FQDN, adivinaciones FQDN basada en similitud. Scraping; AbuseIPDB, Ask, AskDNS, Baidu, Bing, DNSDumpster, DuckDuckGo, Gists, HackerOne, HyperStat, IPv4Info, PKey, RapidDNS, Riddler, Searchcode, Searx, SiteDossier, SpyOnWeb y Yahoo. Certificados; Active pulls (opcional), Censys, CertSpotter, Crtsh, Digitorus, FacebookCT y GoogleCT. APIs; 360PassiveDNS, ARIN, Ahrefs, AlienVault, AnubisDB, BinaryEdge, BGPView, BufferOver, BuiltWith, C99, Chaos, CIRCL, Cloudflare, CommonCrawl, DNSDB, DNSlytics, DNSRepo, Detectify, FOFA, FullHunt, GitHub, GitLab, Greynoise, HackerTarget, Hunter, IntelX, IPdata, IPinfo, LeakIX, Maltiverse, Mnemonic, N45HT, NetworksDB, ONYPHE, PassiveTotal, PentestTools, Quake, RADb, Robtex, SecurityTrails, ShadowServer, Shodan, SonarSearch, Spamhaus, Spyse, Sublist3rAPI, TeamCymru, ThreatBook, ThreatCrowd, ThreatMiner, Twitter, Umbrella, URLScan, VirusTotal, WhoisXMLAPI, ZETAlytics y ZoomEye. Archivos Web; ArchiveIt, Arquivo, HAW, UKWebArchive y Wayback.

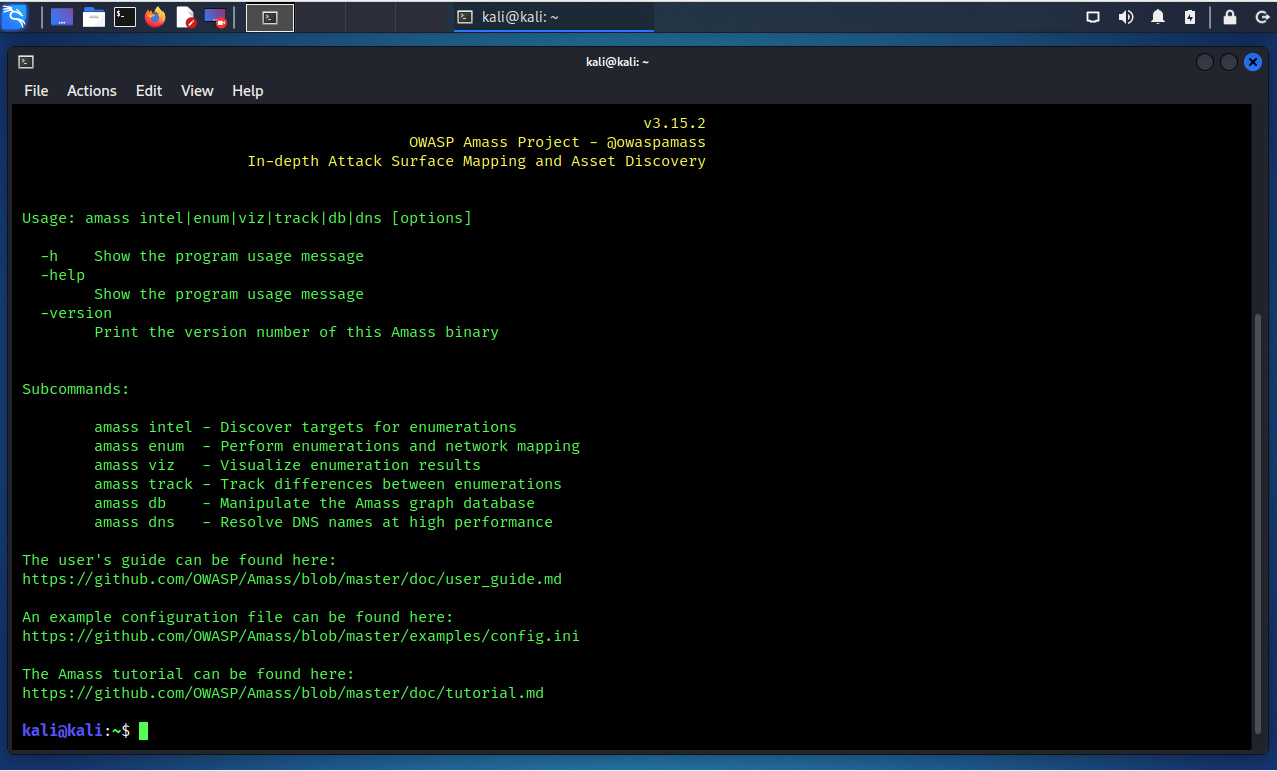

Todos los subcomandos y sus opciones son mostradas utilizando la opción “-h” y “-help”.

$ amass -h

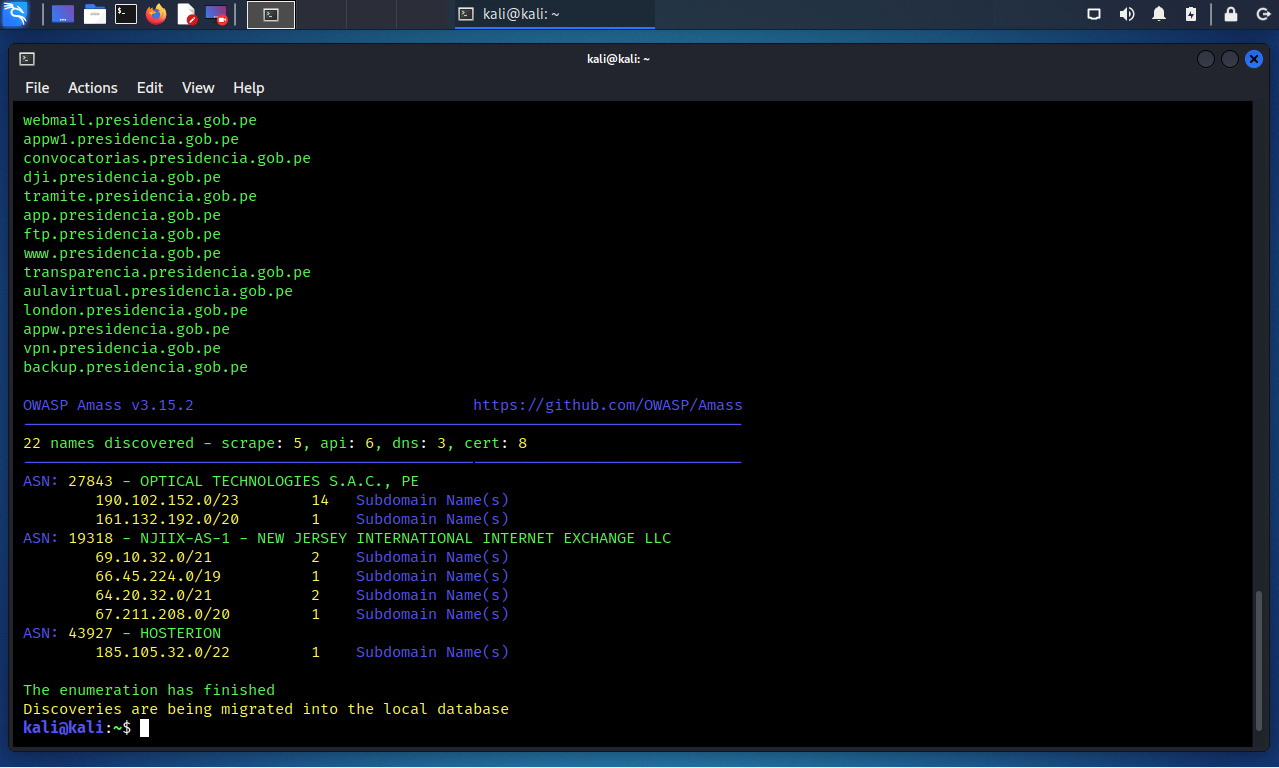

Se ejecuta amass para la enumeración de subdominios.

$ amass enum -d dominio. com

El subcomando “enum” realizará una enumeración de DNS y el mapeo de la red mientras se puebla la bases de datos gráfica seleccionada. Todos los ajustes disponibles en el archivo de configuración son relevantes para este subcomando.

La opción “-d” define los nombres de dominio separados por comas (puede ser utilizado múltiples veces).

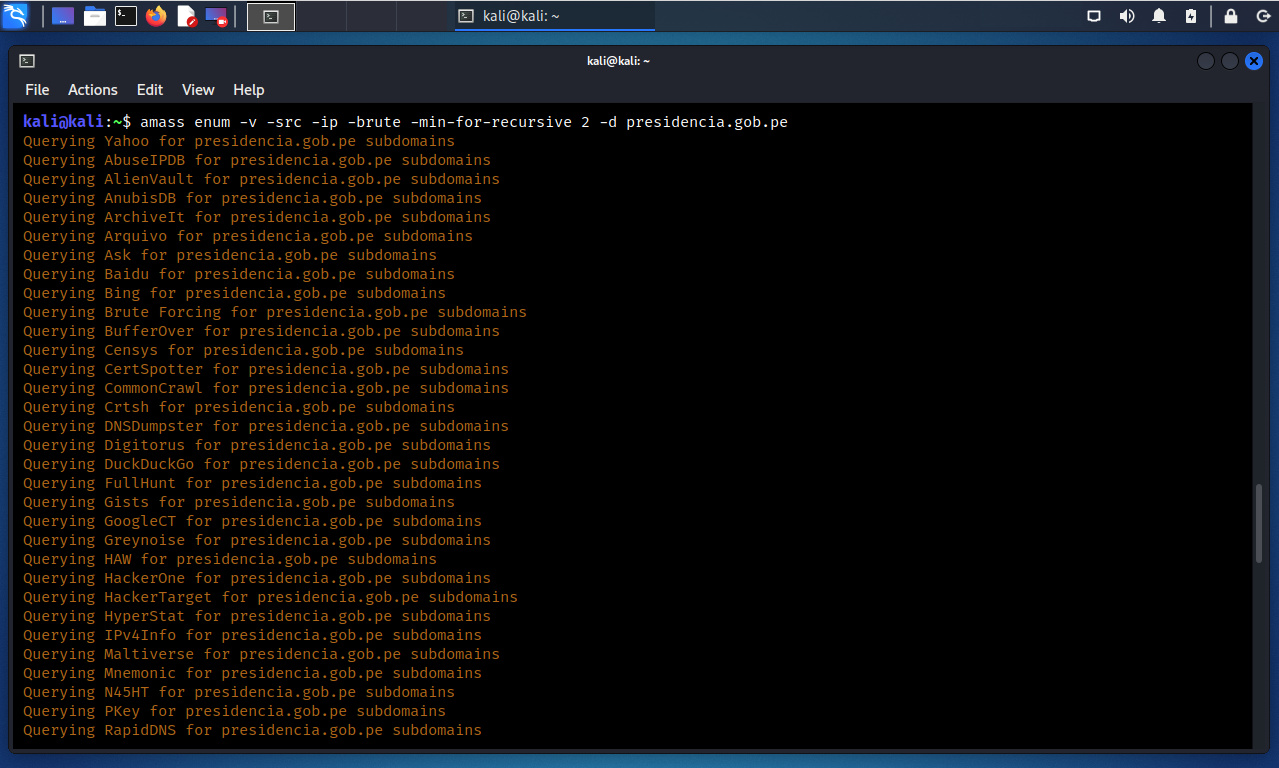

$ amass enum -v -src -ip -brute -min-for-recursive 2 -d dominio. com

La opción “-v” define una mayor verbosidad.

La opción “-src” imprime los datos origen para los nombres descubiertos.

La opción “-ip” muestra las direcciones IP para los nombres descubiertos.

La opción “-brute” realiza la enumeración para los subdominios utilizando fuerza bruta.

La opción “-min-for-recursive” etiqueta subdominios vistos antes de la fuerza bruta recursiva. Por defecto el valor es de 1.

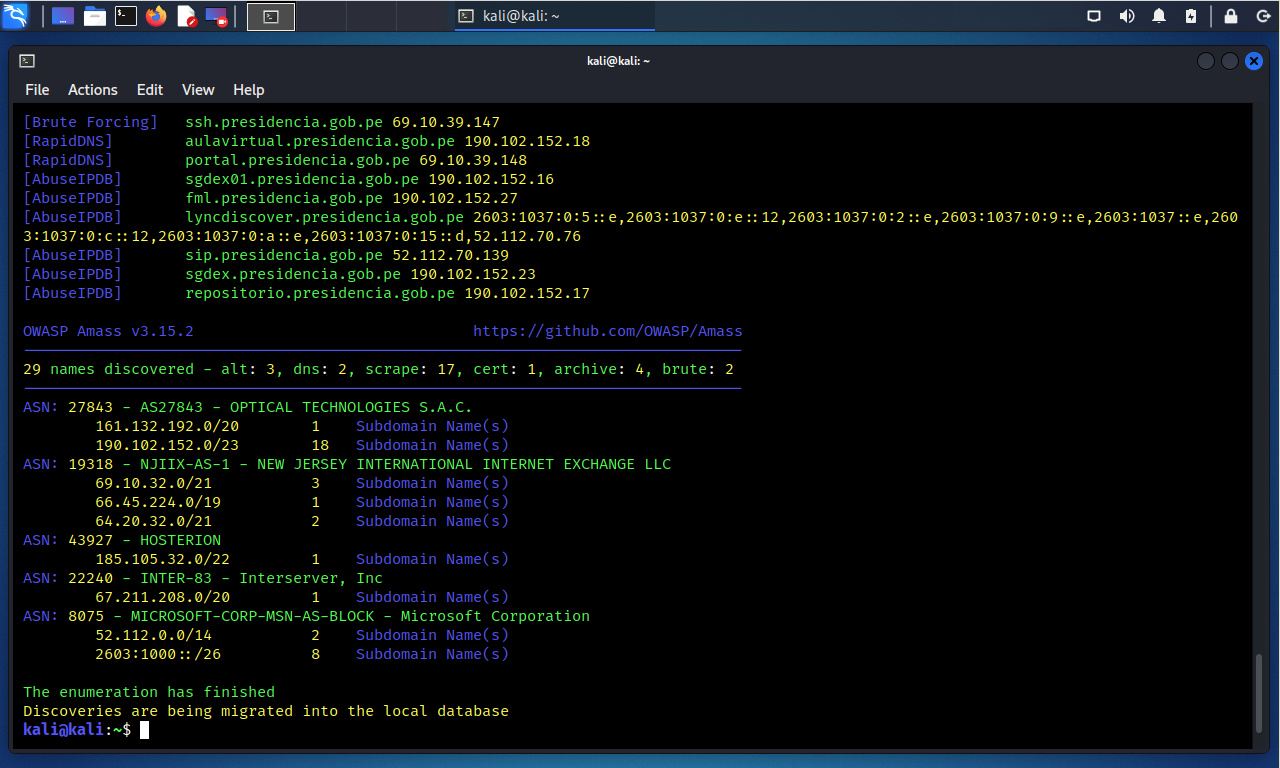

Finalizada la ejecución de la herramienta amass se obtiene un listado de subdominios, direcciones IPv4, direcciones IPv6, e información ASN. También una contabilización de nombres descubiertos, cuantos fueron descubiertos por alteraciones, DNS, scrape, certificados, de archivo, y por fuerza bruta.

Fuente:

https://github.com/OWASP/Amass

https://github.com/OWASP/Amass/blob/master/doc/user_guide.md

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

WhatsApp: https://wa.me/51949304030

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

Youtube: https://www.youtube.com/c/AlonsoCaballero

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/