Ataque de Envenenamiento ARP utilizando Ettercap

Un Ataque de Hombre en el Medio o abreviado con MITM es una forma de realizar una escucha a escondidas en el cual un atacante realizan conexiones independientes con las víctimas y se retransmiten los mensajes entre ellos, haciéndolos creer que están hablando directamente el uno con el otro sobre una conexión privada, cuando en realidad la conversación completa es controlada por un atacante. El atacante debe ser capaz de husmear todos los mensajes pasando entre las dos víctimas e inyectar algunos nuevos, lo cual es sencillo en mucha circunstancias.

ettercap

Ettercap en una suite completa para realizar ataques de hombre en el medio. Permite interceptar conexiones en vivo, filtrar contenido al vuelo y varios otros trucos interesantes. Soporta disección activa y pasiva de varios protocolos e incluye diversas características para el análisis de red y host.

Ettercap generará un ataque “ARP Spoofing” la cual es una técnica donde un atacante envía mensajes ARP (Address Resolution Protocol) “Spoofed” o falsos en una Red Local Interna. Generalmente, la intención es asociar la dirección MAC del atacante con la dirección IP de otro host (como el gateway o pasarela por defecto), causando que cualquier tráfico destinado para esta dirección IP sea en su lugar enviada hacia el atacante. Este ataque es utilizado como un comienzo para un ataque MITM o de Hombre En el Medio.

Para la siguiente práctica se utilizarán tres máquinas virtuales, la máquina desde donde se realizará el ataque será Kali Linux y los objetivos de evaluación o “victimas” serán Metasploitable 2 y Windows 7.

Ejecutar ettercap

# ettercap -G

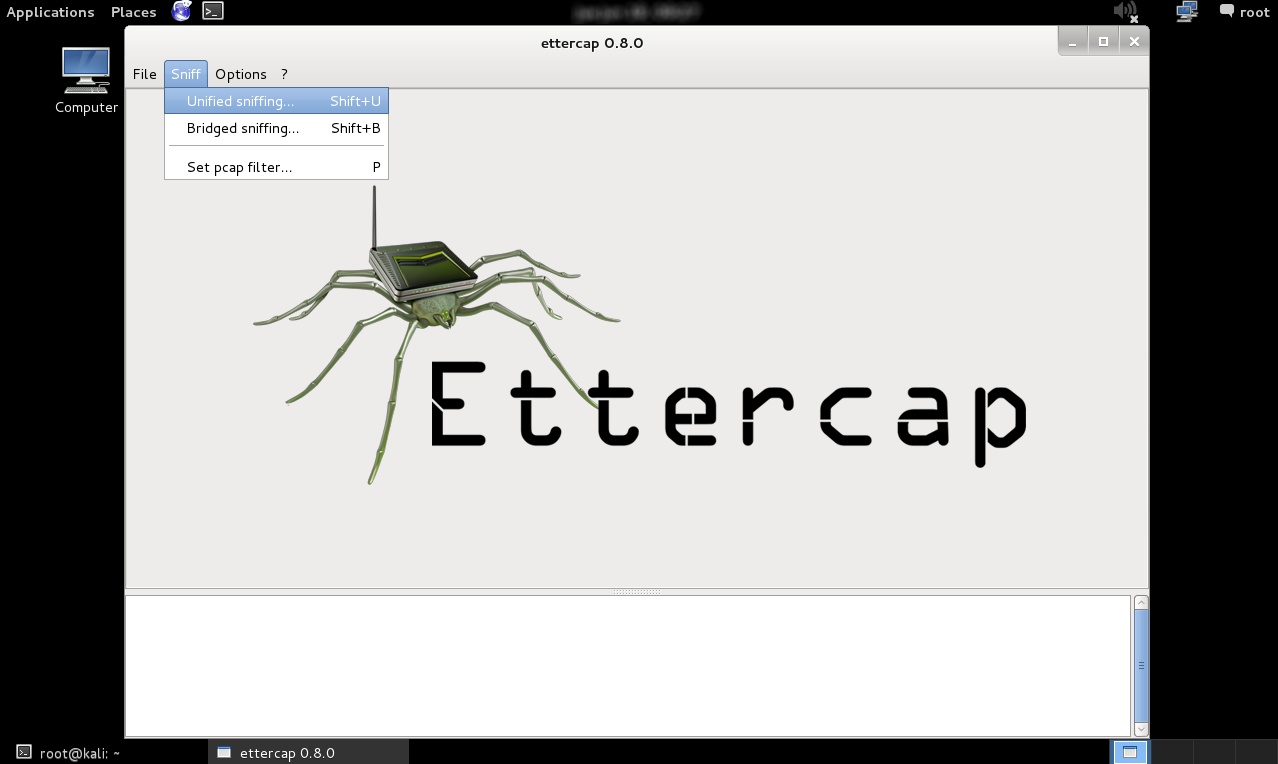

Clic en la opción “Sniff -> Unified Sniffing” ubicado en el menú superior.

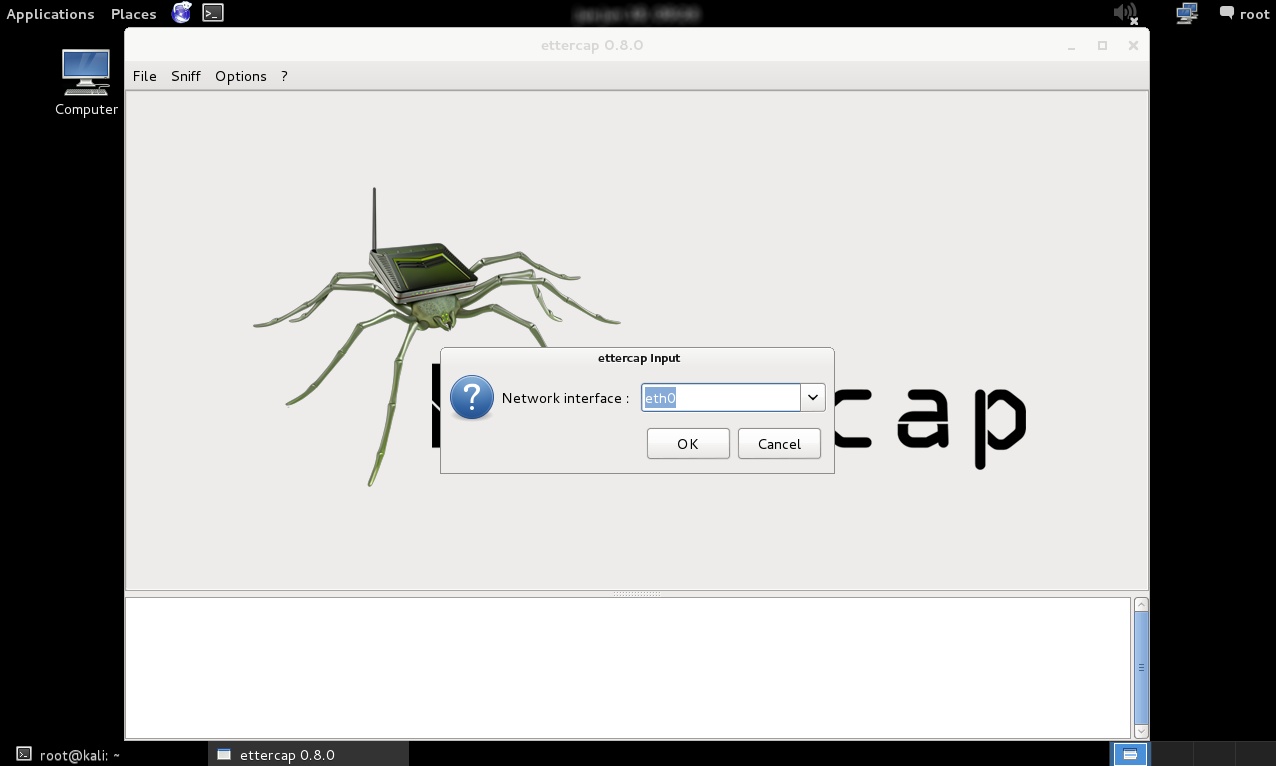

Proceder a seleccionar la Interfaz. Para el caso de la presente práctica corresponde a “eth0”.

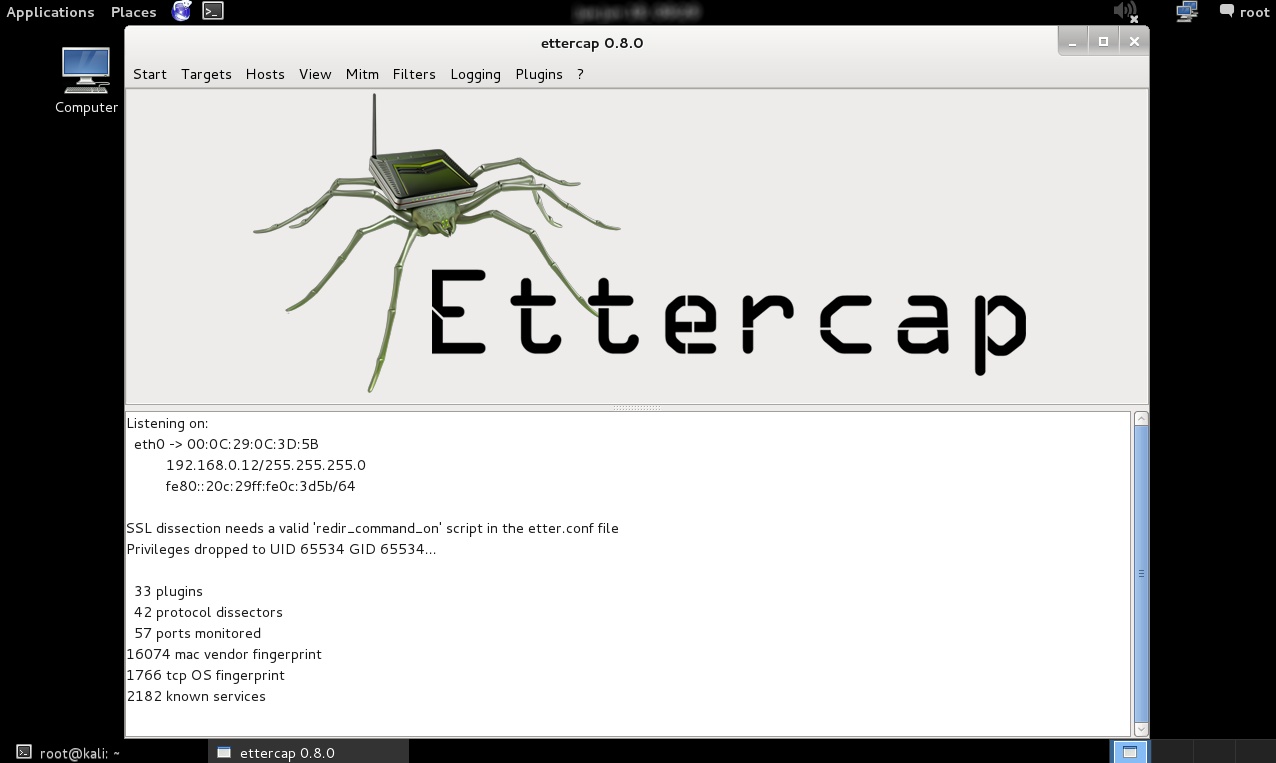

En la ventana inferior de ettercap se presentará la información pertinente sobre la acción realizada.

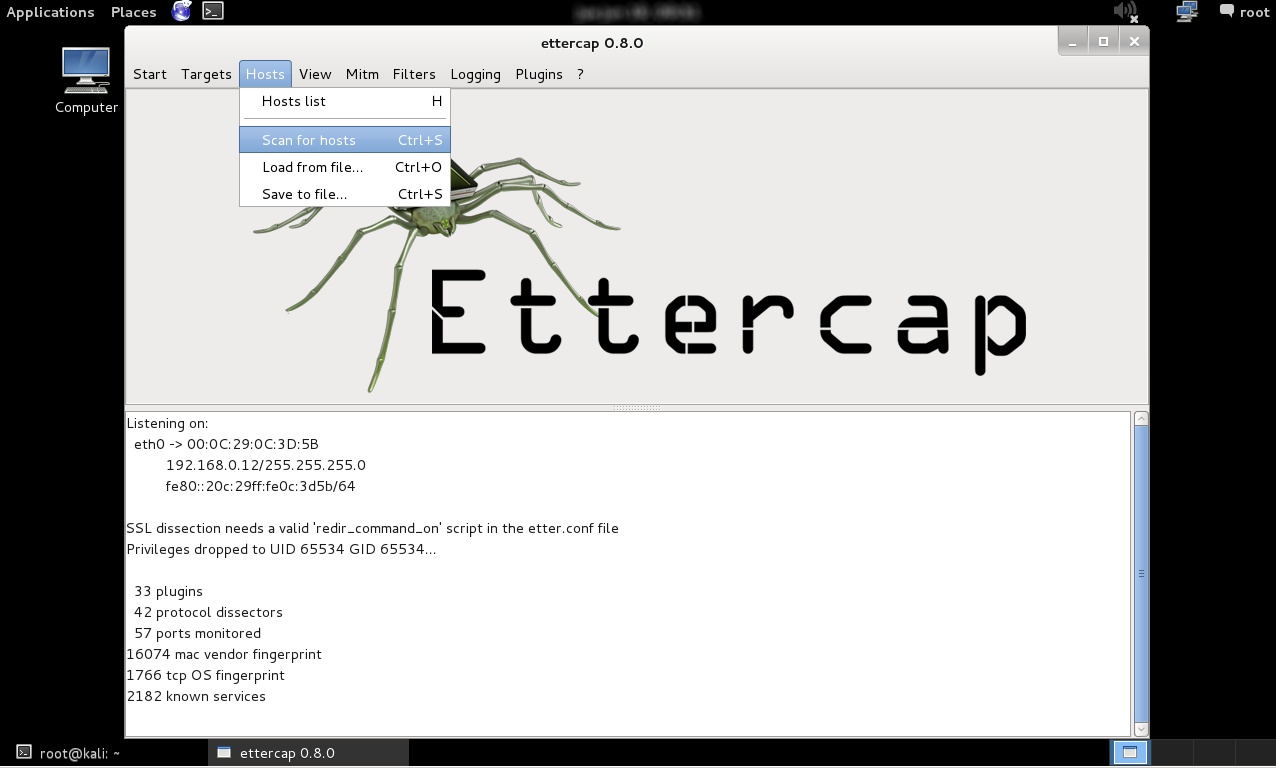

Añadir a la lista de hosts, los objetivos contra los cuales se realizará el “ARP Spoofing”. Para ello se procede a hacer clic en la opción “Hosts -> Scan for Host”.

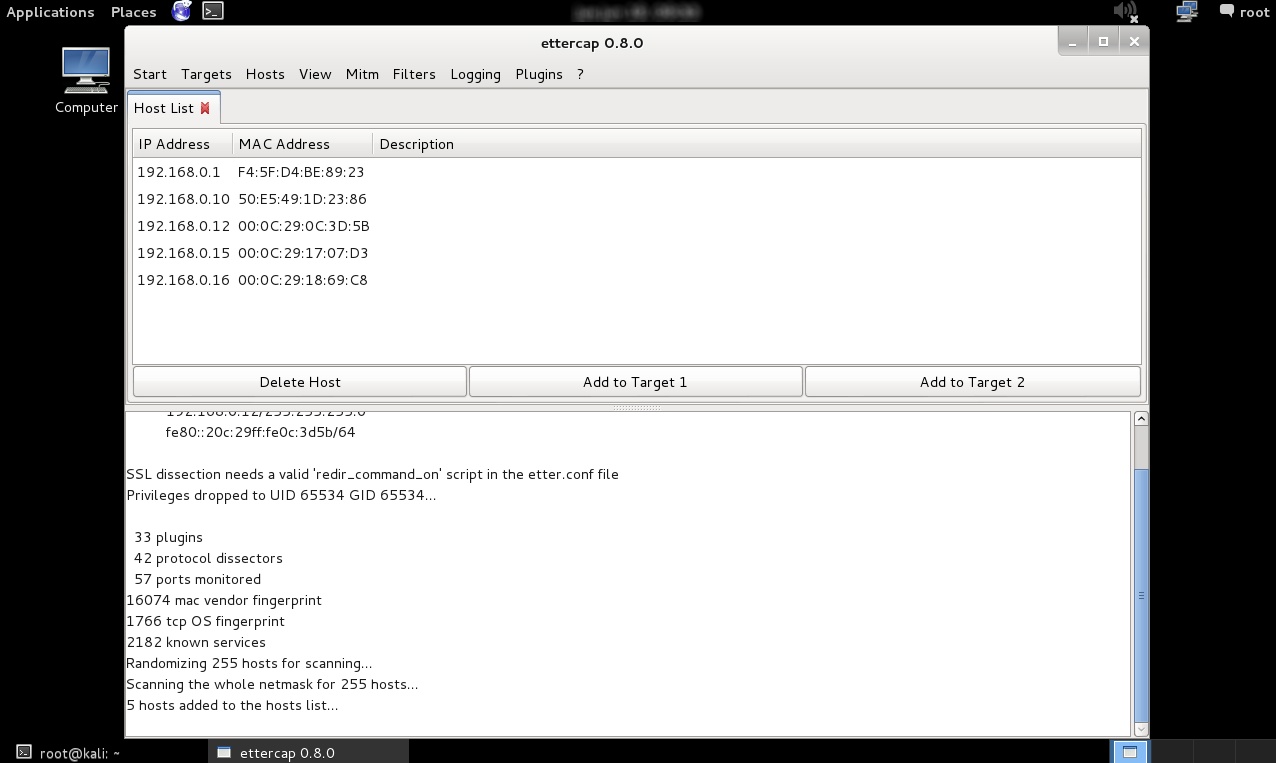

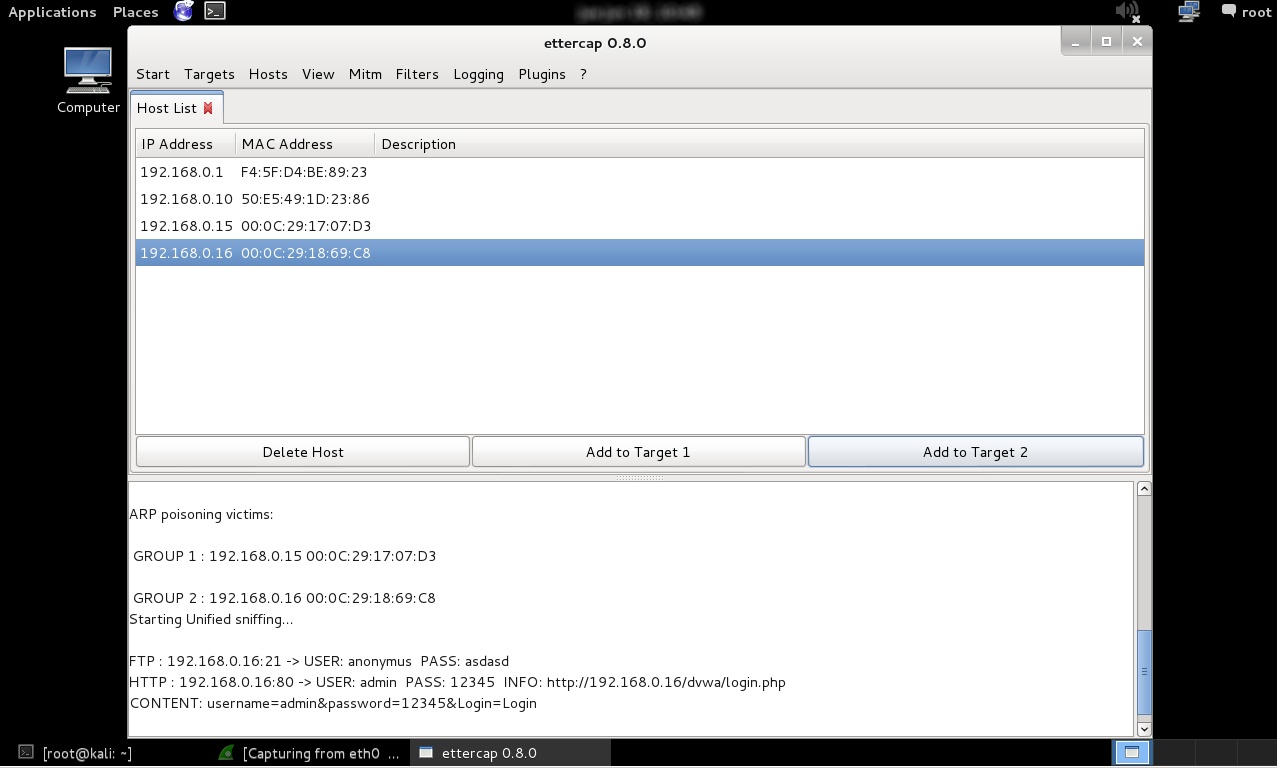

Seleccionar la opción “Host -> Host List”. Ante lo cual se presentará una nueva pestaña con el listado de los Hosts.

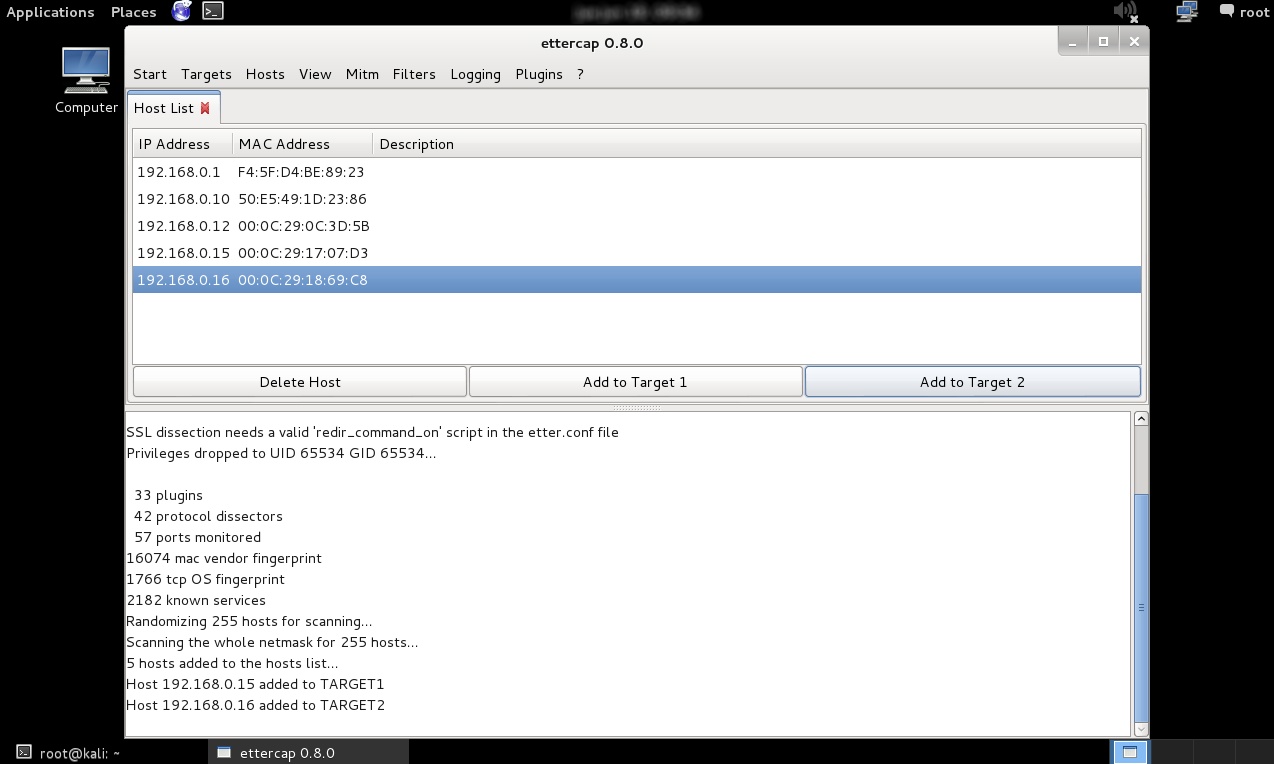

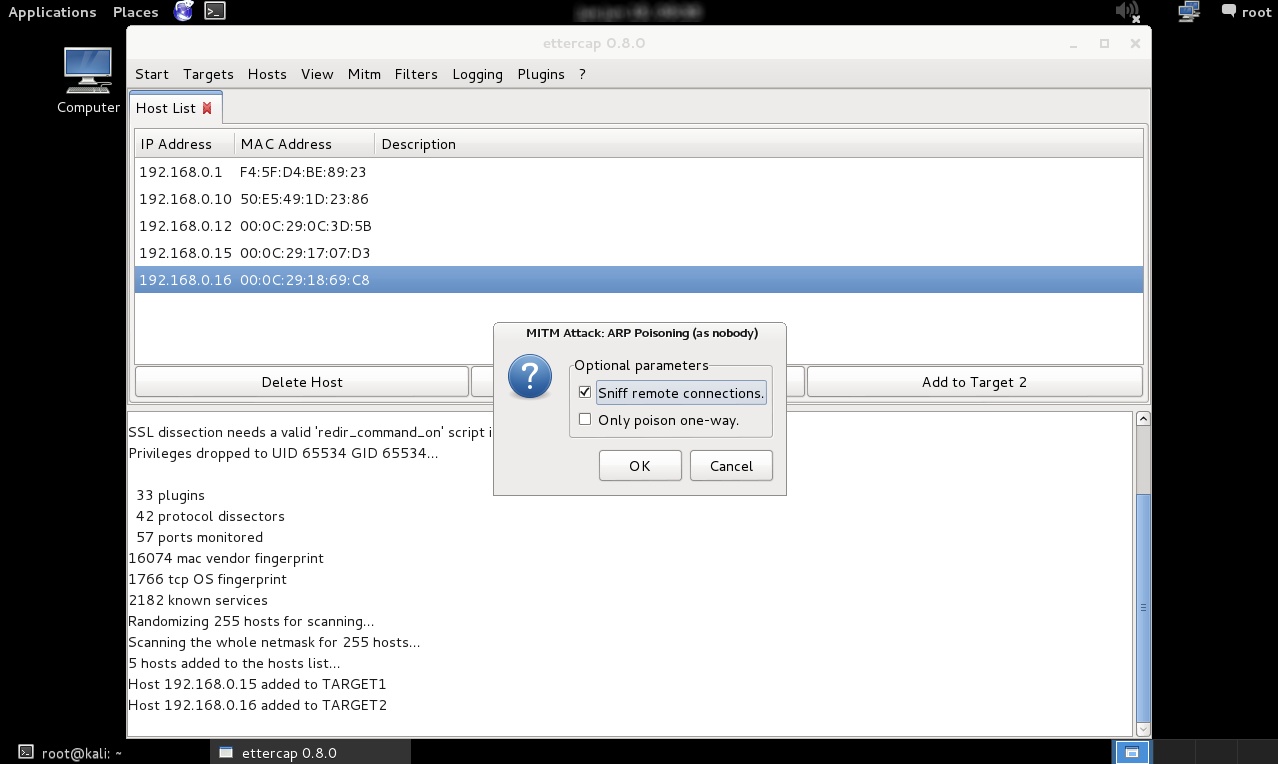

Del listado de Hosts presentado seleccionar la dirección IP de Metasploitable2 y definirla como objetivo 1 haciendo clic en el botón “Add to Target 1”. Seleccionar también la dirección IP de Windows 7 y definirla como objetivo 2 haciendo clic en el botón “Add to Target 2”.

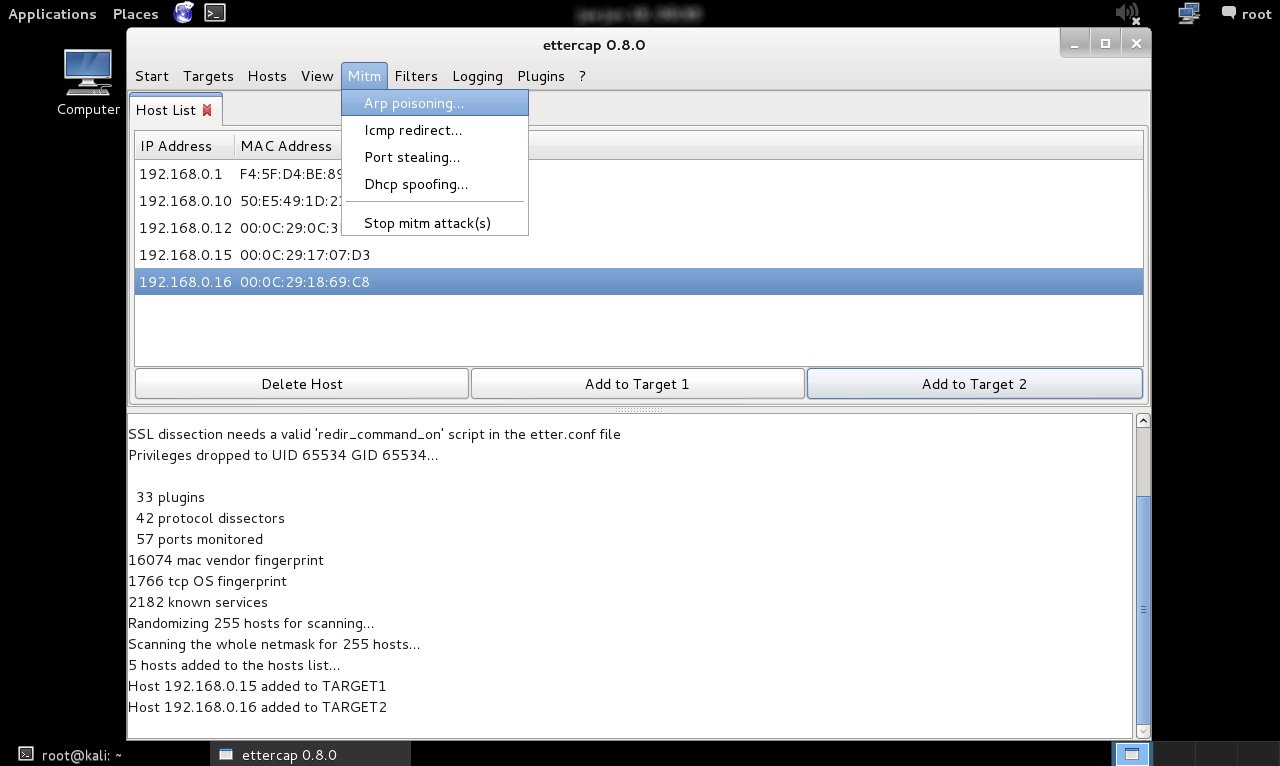

Hacer clic en “Mitm -> Arp poisoning...”

Se apertura una ventana donde se debe seleccionar la opción “Sniff remote connections.” o husmear conexiones remotas.

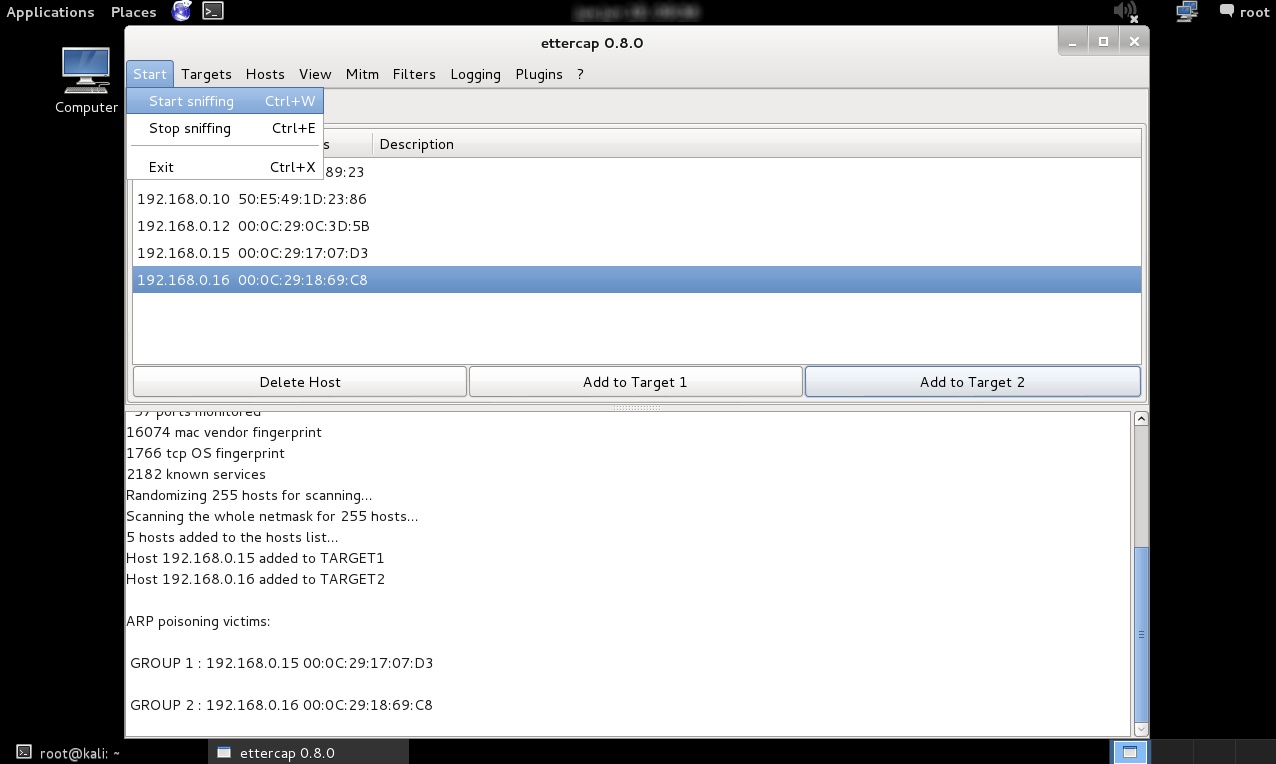

Hacer clic en la opción “Start -> Start sniffing” o Empezar a Husmear.

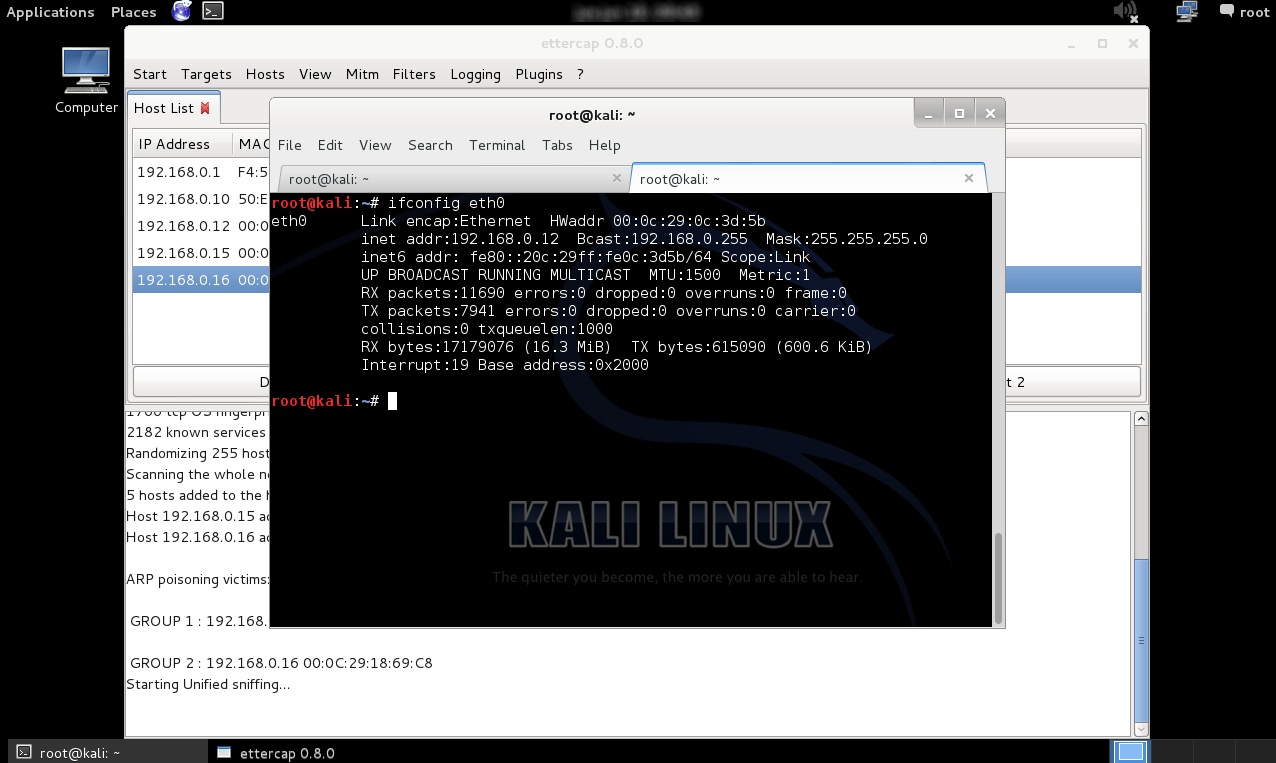

El ataque ha iniciado. Para verificar esto se isualiza la dirección MAC asignada a Kali Linux.

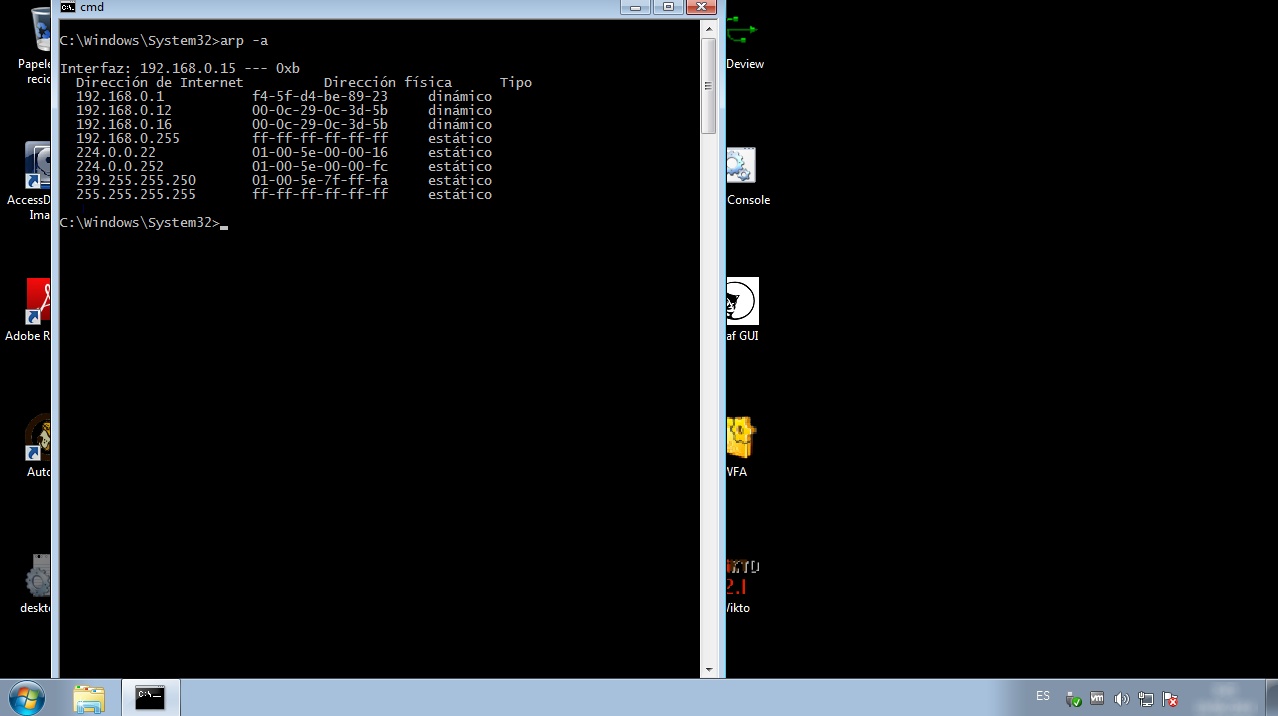

En Windows 7 notar que la dirección MAC asignada a Kali Linux, es la misma dirección MAC relacionada con la dirección IP 192.168.0.16 asignada a Metasploitable2.

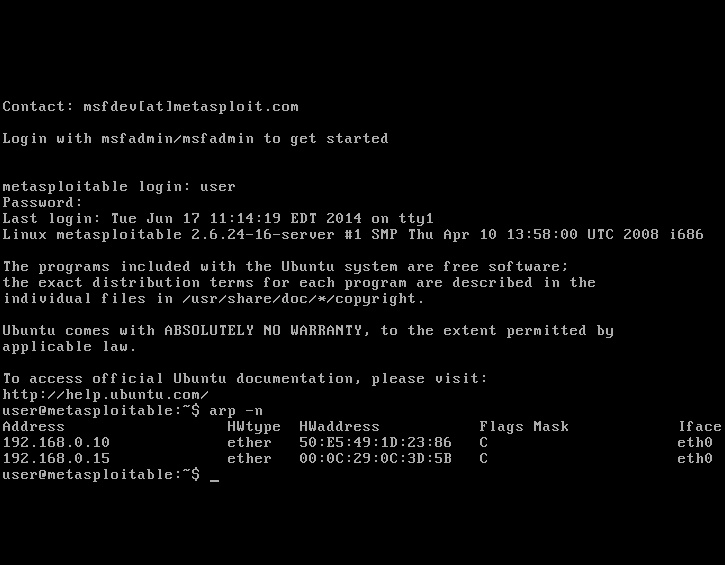

En Metasploitable2 notar que la dirección MAC asignada a Kali Linux, es la misma dirección MAC relacionada con la dirección IP 192.168.0.15 asignada a Windows 7.

Si se realiza una conexión desde Windows 7 hacia Metasploitable2, datos como nombres de usuarios y contraseñas serán factibles de ser capturadas desde Kali Linux, sin que la victima tenga conocimiento de esto. Si las credenciales son válidas los datos seguirán fluyendo con normalidad.

Fuentes:

http://ettercap.github.io/ettercap/

http://en.wikipedia.org/wiki/Man-in-the-middle_attack

http://en.wikipedia.org/wiki/ARP_spoofing

http://www.kali.org/downloads/

http://sourceforge.net/projects/metasploitable/files/Metasploitable2/

http://www.thegeekstuff.com/2012/05/ettercap-tutorial/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero