Captura Remota de una Imagen Forense utilizando dcfldd y netcat

Una recolección o captura remota de una imagen forense implica adquirir una unidad de almacenamiento desde una computadora a través de la red, mediante un procedimiento forense adecuado sin tener proximidad física al medio objetivo.

Para la siguiente práctica de realizará la captura de una imagen forense desde una unidad USB (Memory Stick) conectada a un Sistema Windows. En la máquina con SIFT será almacenada la imagen forense capturada. Para este propósito se utilizarán las herramientas “dcfldd” y “netcat”. Adicionalmente se utilizará “pipebench” la cual mostrará el rendimiento y la cantidad de datos a través de una tubería.

Instalar pipebench.

$ sudo apt-get install pipebench

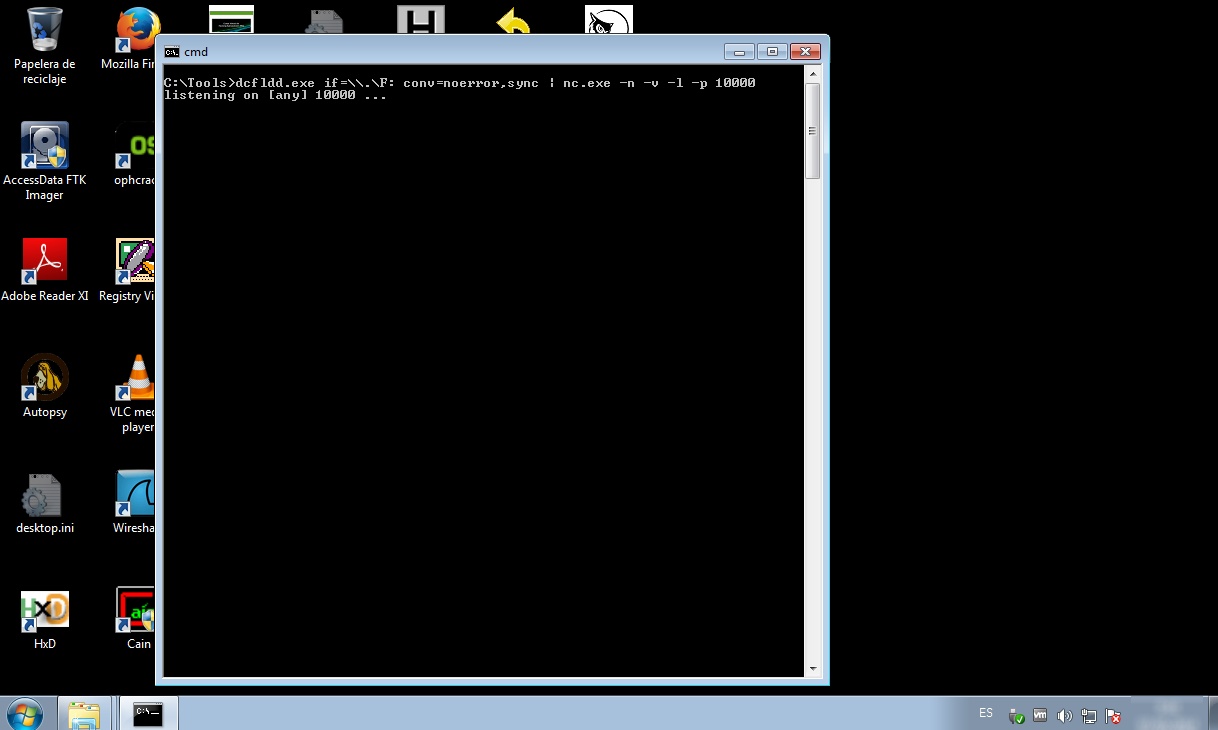

En Windows se ejecuta la herramienta “dcfldd” definiendo en la opción “if” la unidad lógica F: como entrada. La salida será insertada en una tubería hacía netcat, el cual utiliza la opción “-l” para estar en modo de atención y la opción “-p” para definir el puerto en atención. De esta manera, al realizarse una conexión hacia el puerto 10000 de la dirección IP asignada al sistema Windows, se enviará todo lo que capture o genere la herramienta “dcfldd”.

C:\>dcfldd.exe if=\\.\F: conv=noerror,sync | nc.exe -n -v -l -p 10000

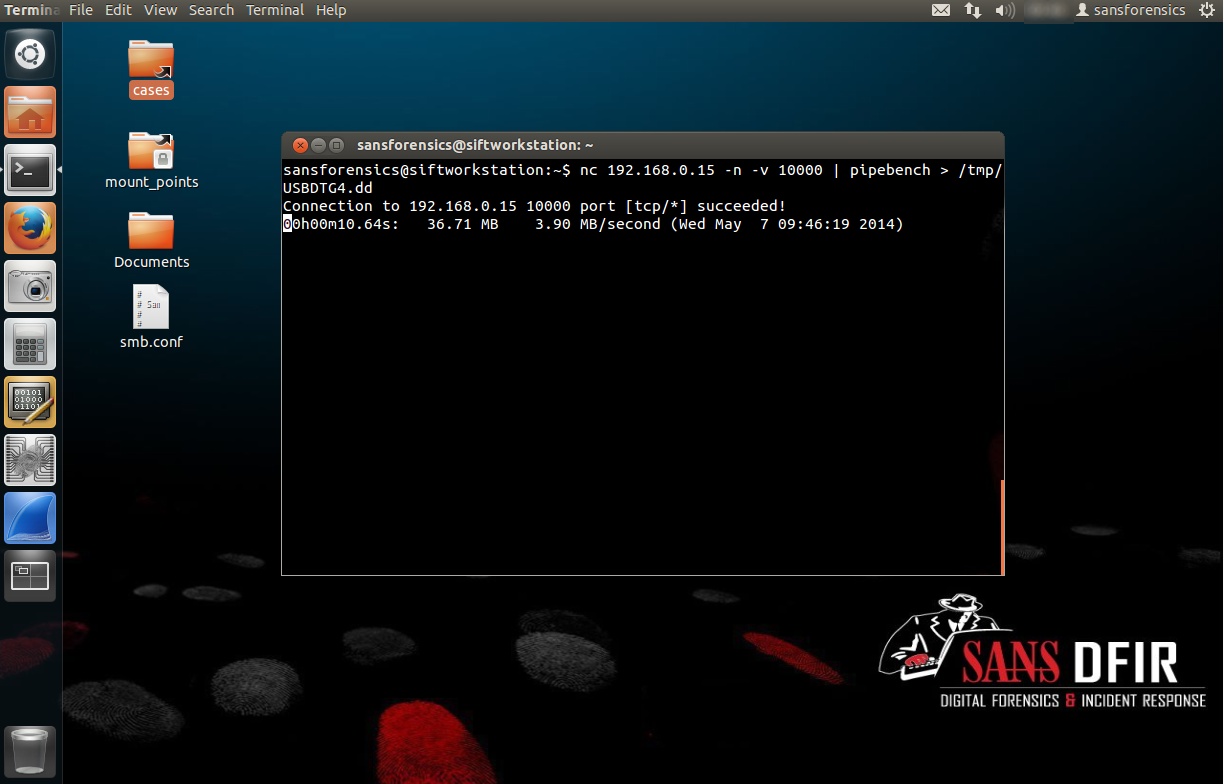

En SIFT se ejecuta netcat para establecer una conexión al puerto 10000 de la IP asignada al sistema Windows. Este resultado se envía mediante una tubería a la herramienta “pipebench”. Finalmente todos los datos recepcionados por el comando se copian al archivo de nombre “/tmp/USBDTG4.dd”

$ nc 192.168.0.15 -n -v 10000 | pipebench > /tmp/USBDTG4.dd

El proceso para realizar la captura remota de la imagen forense se ha iniciado.

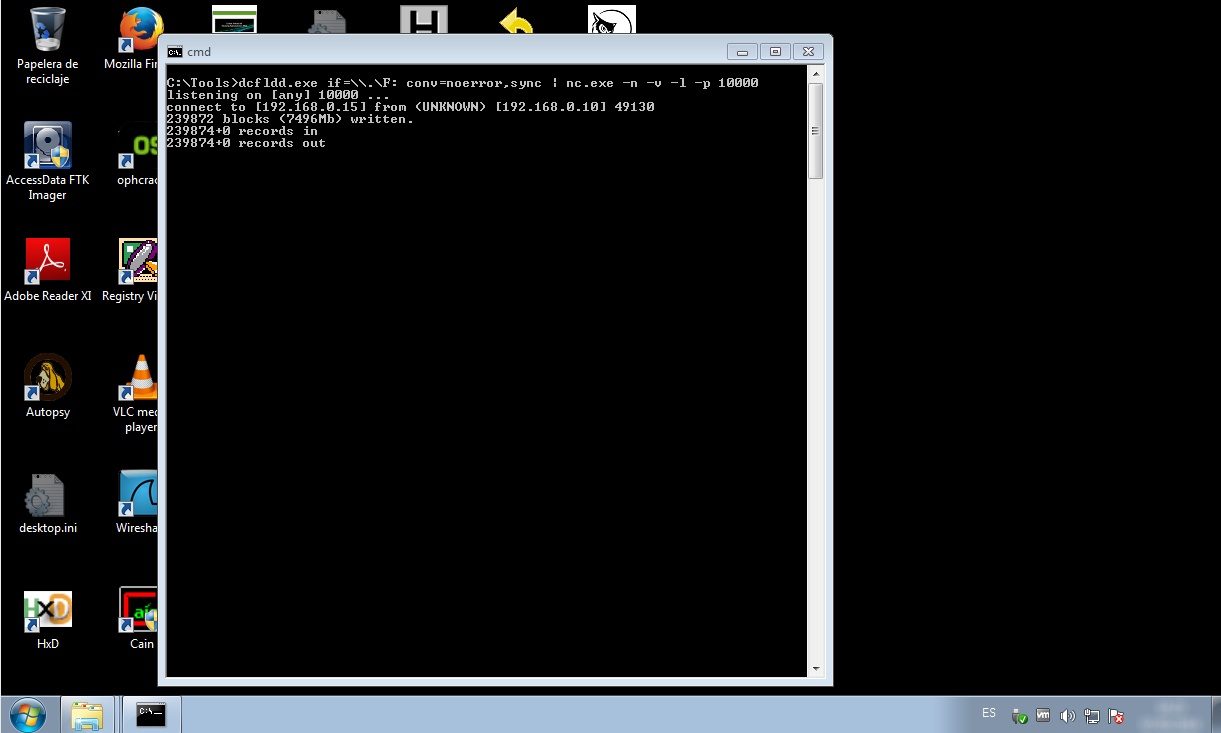

Finalizada la captura y envío de la imagen forense desde el sistema Windows, se detallará el número de bloques escritos y los registros de entrada y salida.

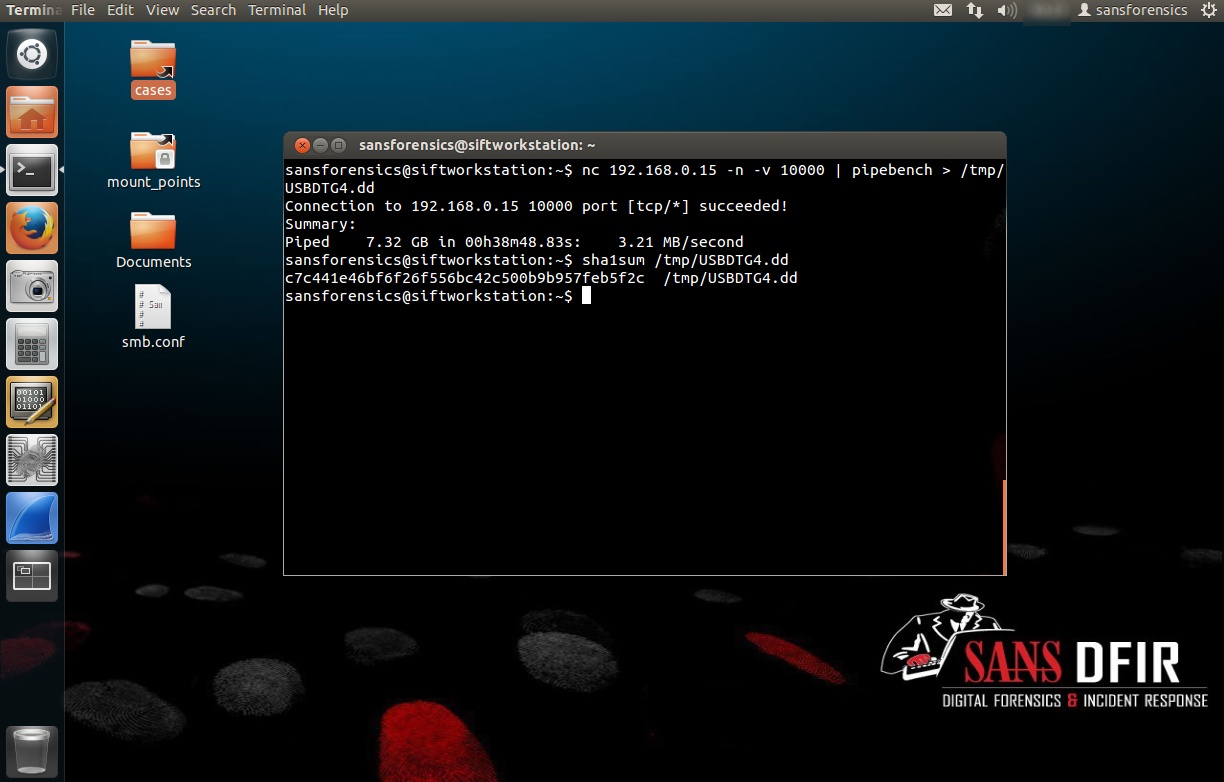

Finalizada la recepción de la imagen forense en SIFT, se detallará información útil del procedimiento realizado, como el número de GB copiados, la duración de este proceso y la velocidad de copia en MB por segundo.

Realizada la captura remota de la imagen forense se procede a genera su respectivo hash SHA-1.

$ sha1sum /tmp/USBDTG4.dd

Fuentes:

http://dcfldd.sourceforge.net/

http://netcat.sourceforge.net/

http://freecode.com/projects/pipebench

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero