Consultas DNS Reversas utilizando Nmap

Un Escaneo de Lista (List Scan) es una forma para descubrir hosts, el cual simplemente lista cada host sobre la red especificada, pero sin enviar ningún paquete hacia los hosts. Por defecto, Nmap realiza resolución DNS reversa sobre los hosts para conocer sus nombres. Nmap también reporta el número total de direcciones IP al final. El Escaneo de Lista es una buena verificación para asegurarse se tienen las direcciones IP adecuadas para los hosts en evaluación. Si los hosts muestran un nombre el cual no se reconoce, se debe investigar más profundamente para evitar escanear la red incorrecta.

Existen muchas razones por las cuales los rangos de direcciones IP pueden ser incorrectas. Incluso los administradores de la red pueden escribir erróneamente sus propios bloques de red, y se los proporciona así a los profesionales en pruebas de penetración y hacking ético. En otros casos, se intenta encontrar los rangos de direcciones IP adecuados a través de recursos como bases de datos Whois y tablas par encaminamiento. Las bases de datos pueden estar desactualizadas, o la compañía puede prestar el espacio de direcciones IP a otras organizaciones. Por lo tanto la posibilidad de escanear socios corporativos, proveedores de servicio, y subsidiarias, es un tema importante el cual debe coordinarse por adelantado. Un escaneo de Lista preliminar ayuda a confirmar exactamente cuales hosts se están escaneando.

Otra razón para un Escaneo de Lista es su sigilo. En algunos casos no se desea iniciar con un asalto a gran escala sobre la red, la cual activará alertas y atraerá una atención no requerida. Un escaneo de Lista es discreto y proporciona información útil para seleccionar cuales máquina escanear. Es posible aunque poco probable, aquello en evaluación note todas las consultas DNS reversas. Cuando esto sea una preocupación, se puede rebotar a través de servidores DNS recursivos utilizando la opción “--dns-servers” de Nmap.

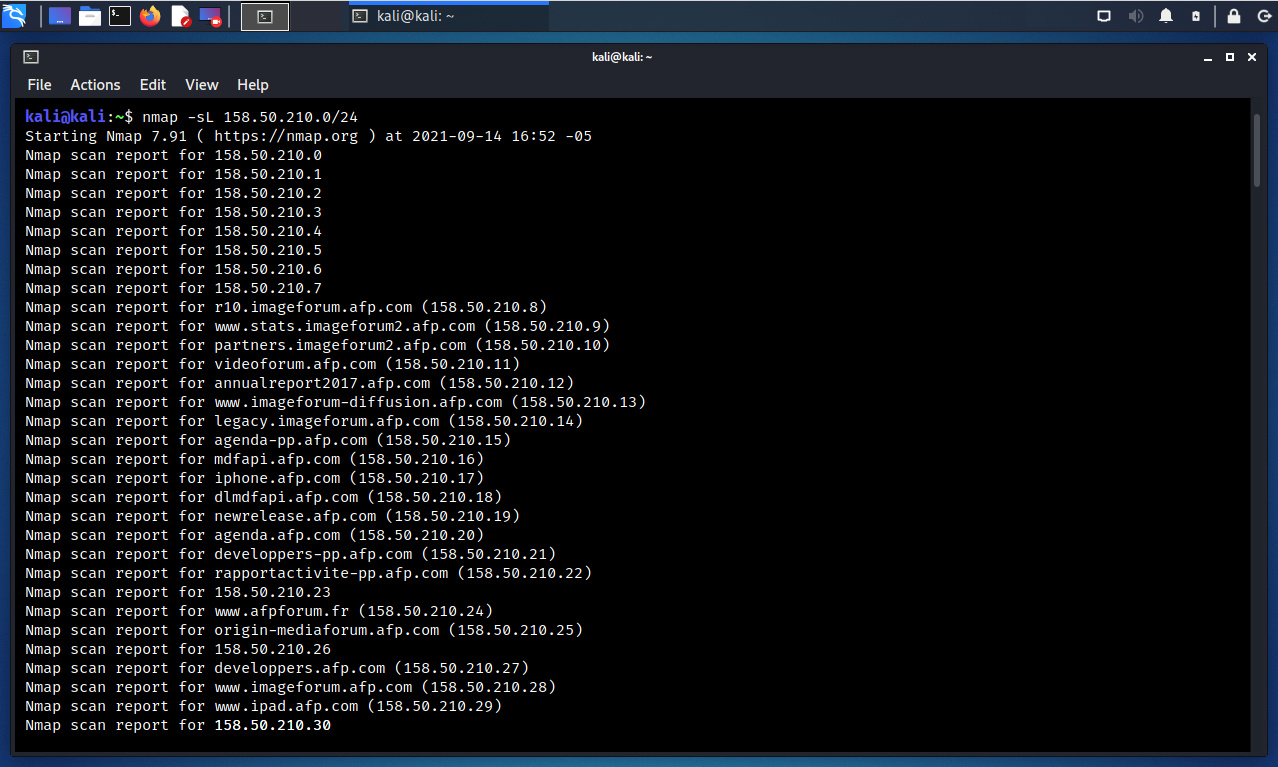

Se procede a ejecutar el Escaneo de Lista utilizando la opción “-sL”

$ sudo nmap -sL 158.c .x. x/24

Dado la idea es simplemente imprimir una lista de los hosts a evaluar, las opciones con alto nivel de funcionalidad, como el escaneo de puertos, detección del sistema operativo, o escaneo ping, no pueden ser combinados con la opción “-sL”. Si se requiere deshabilitar el escaneo ping mientras aún se realiza tal funcionalidad de nivel superior, revisar sobre la opción “-Pn” de Nmap.

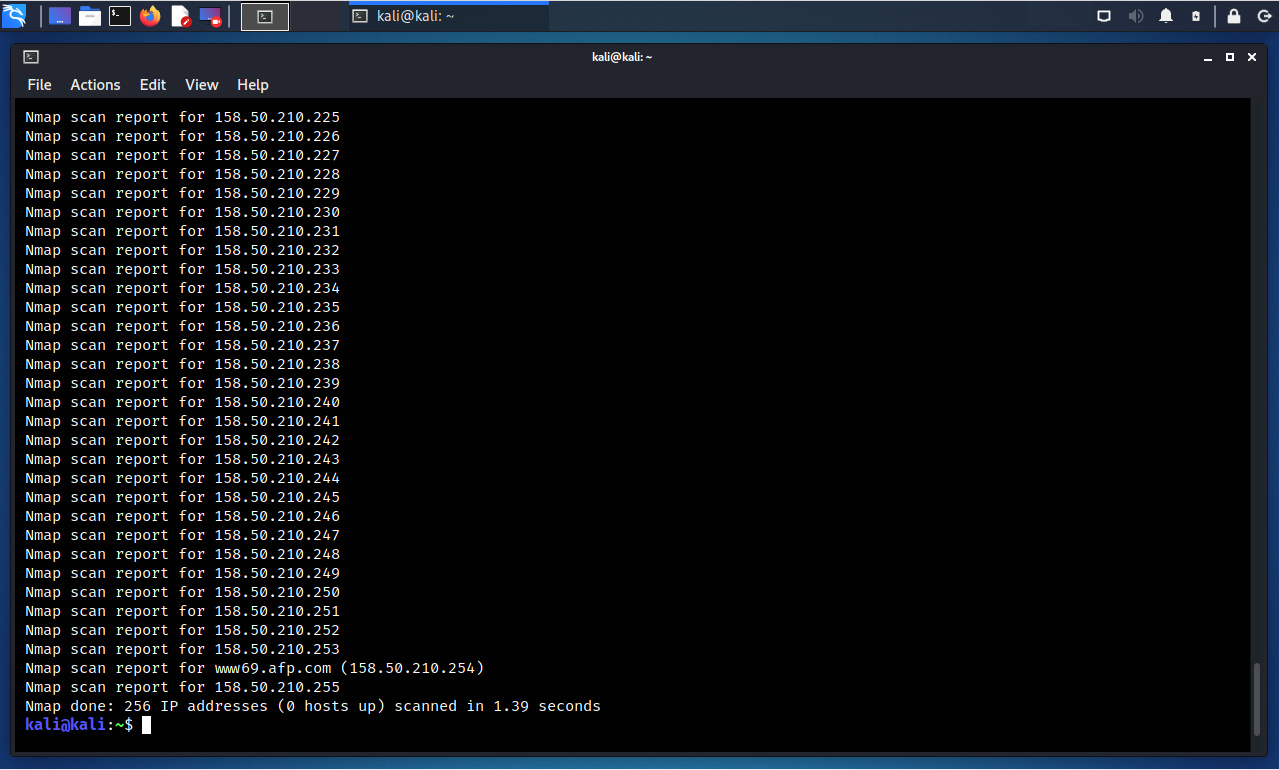

Como se visualiza, se obtienen nombres de dominio a partir de las direcciones IP del rango definido.

Fuentes:

https://nmap.org/book/host-discovery-controls.html

https://en.wikipedia.org/wiki/Reverse_DNS_lookup

https://www.ietf.org/rfc/rfc1912.txt

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

WhatsApp: https://wa.me/51949304030

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

Youtube: https://www.youtube.com/c/AlonsoCaballero

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/