Cross Site Scripting (XSS) Reflejado en OWASP Vicnum

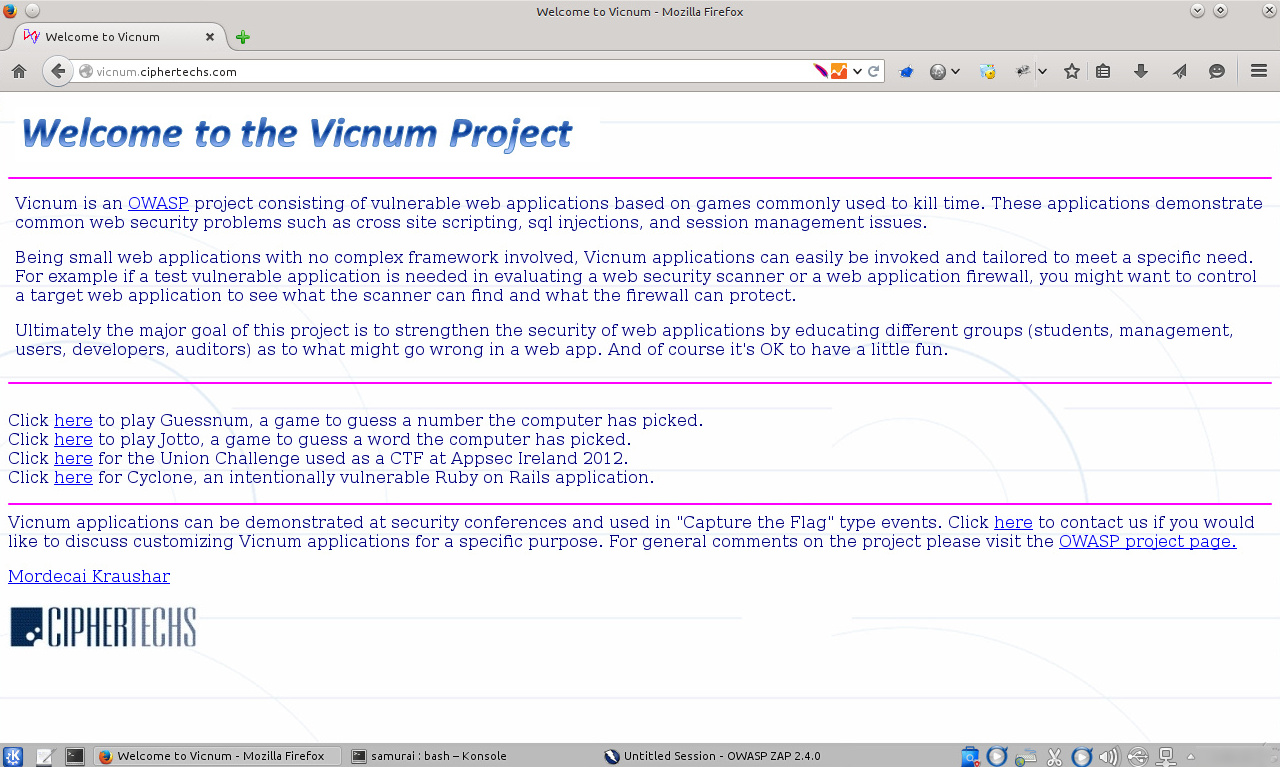

El Proyecto OWASP Vicnum es una colección de aplicaciones web hechas intencionalmente vulnerables. Estas aplicaciones web vulnerables son útiles para demostrar las vulnerabilidades web más comunes como inyecciones SQL, Cross-Site Scripting (XSS) y temas en la gestión de la sesión.

Siendo una pequeña aplicación web sin ningún framework complejo, las aplicaciones Vicnum pueden ser fácilmente invocados y adaptados a requerimientos específicos. Por ejemplo, si una aplicación vulnerable de prueba es necesaria para evaluar un escaner de seguridad web o un firewall de aplicación web, se podría desear controlar la aplicación web objetivo para ver lo encontrado por el escaner y lo factible de ser protegido por el firewall.

Para la siguiente demostración se utilizará Vicnum en una máquina real y Samurai-WTF. Se procede a configurar Zed Attack Proxy con Firefox para luego ingresar hacia Vicnum.

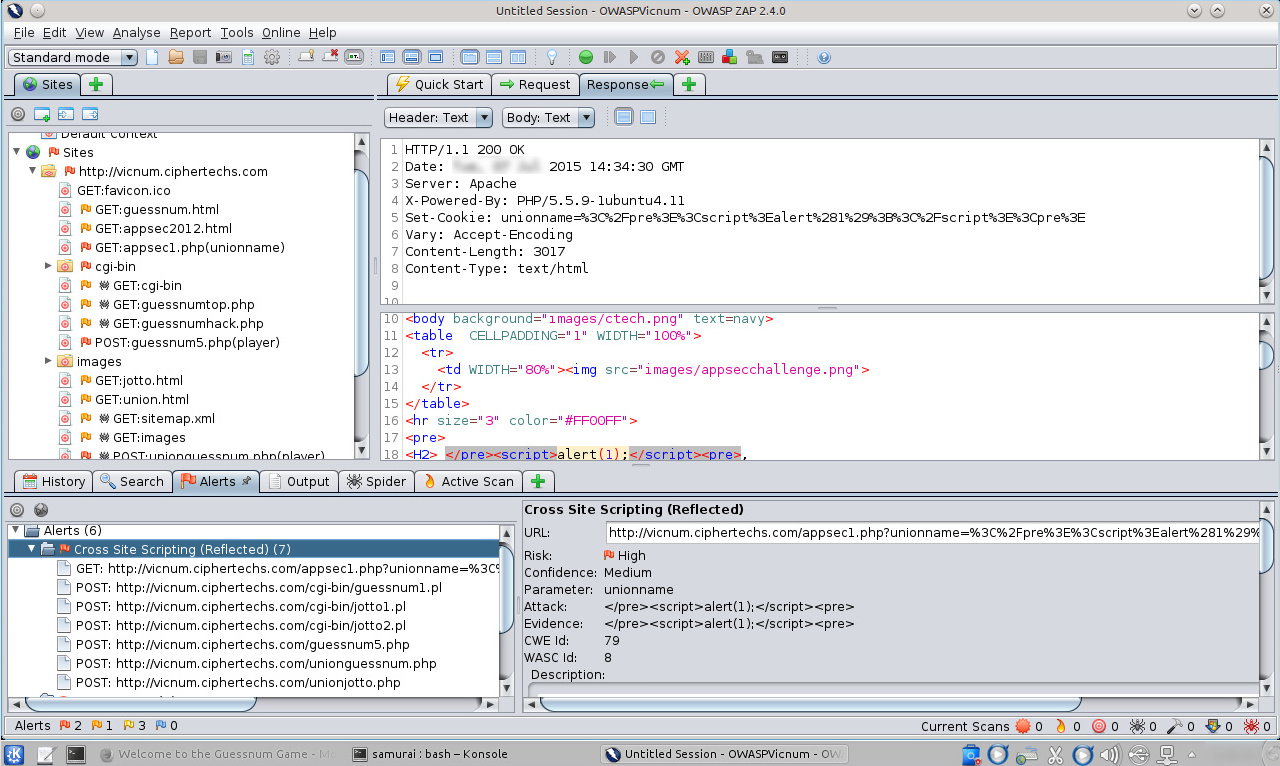

Según los resultados obtenidos al realizar un escaneo activo utilizando Zed Attack Proxy se obtienen siete temas relacionados con Cross-Site Scripting (XSS) Reflejados.

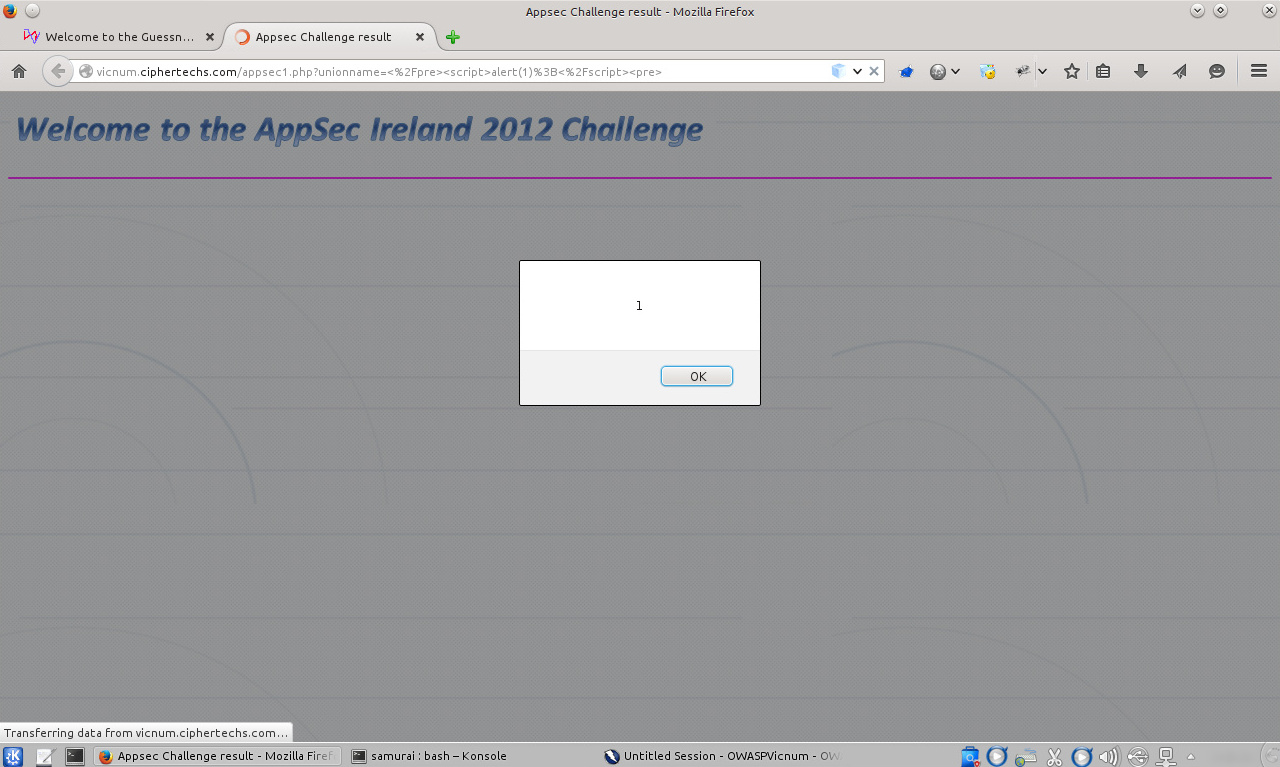

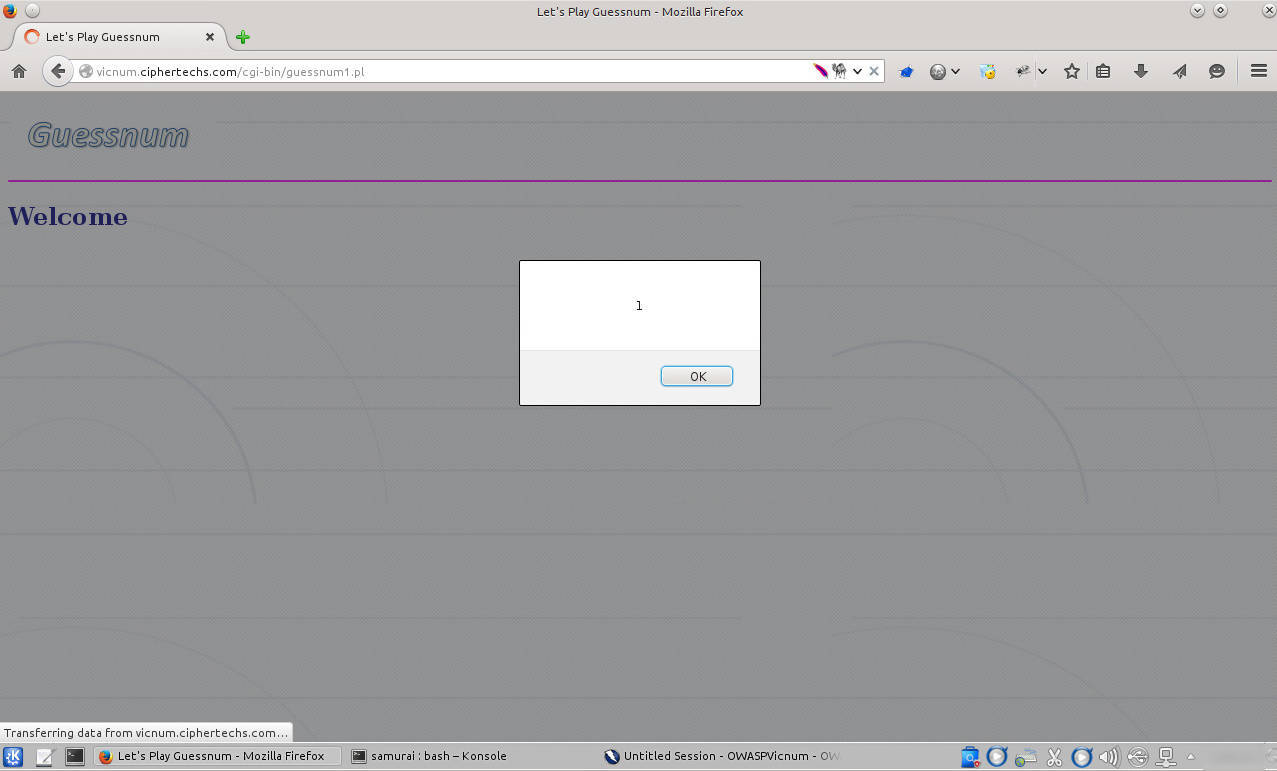

Se verifica el primer XSS encontrado utilizando el método GET. Esto puede ser realizado utilizando la opción “Open URL in Browser” de Zed Attack Proxy.

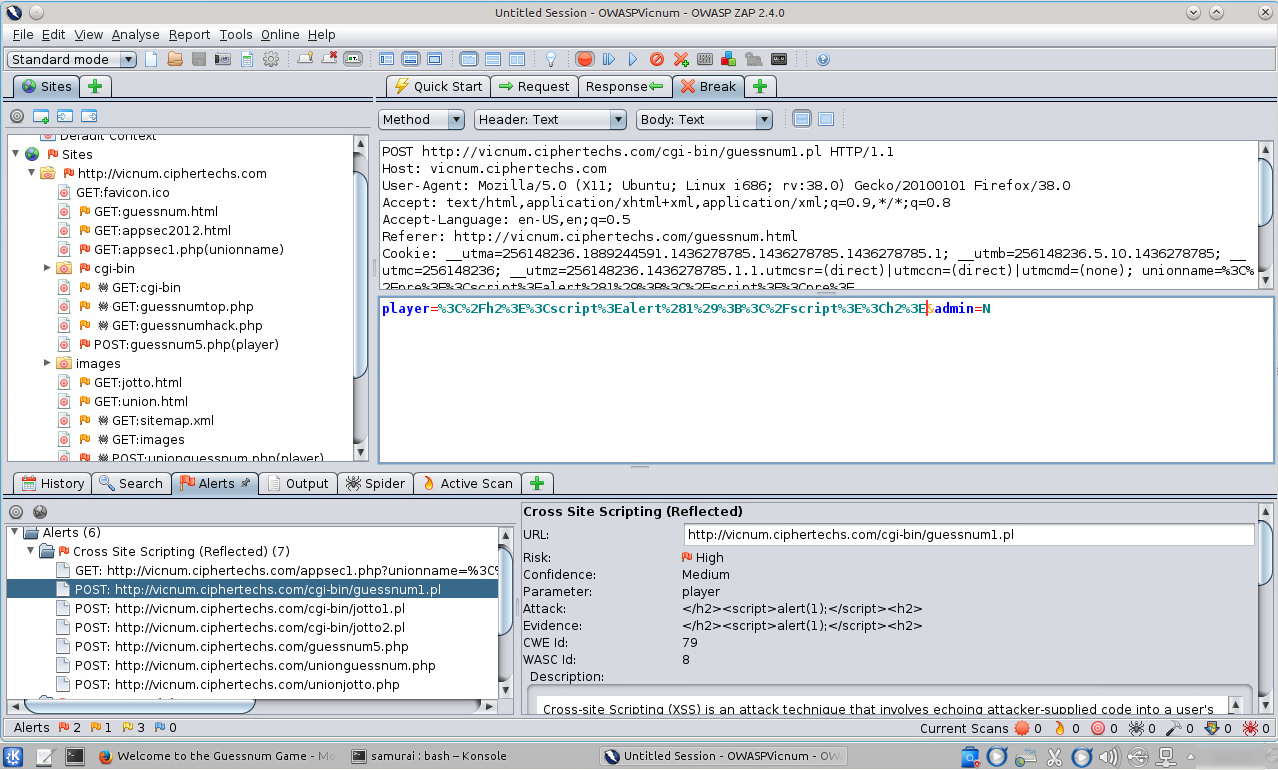

Para los XSS encontrados utilizando el método POST es factible utilizar la funcionalidad de interceptación de ZAP . Ícono con una esfera de color verde ubicado en el panel superior (Set break on all request and responses).

Interceptada la petición dirigida hacia la aplicación web, se modifica el valor de la variable de nombre “player” con el código script a insertar codificado en URL. Luego se desactivan las peticiones. De regreso al navegador web se visualiza la ejecución del código script insertado en la aplicación web.

El procedimiento detallado puede ser utilizado para verificar todas las URLs donde se han encontrado parámetros vulnerables a XSS utilizando el método POST

http: //IP_Objetivo/cgi-bin/guessnum1.pl

http: //IP_Objetivo cgi-bin/jotto1.pl

http: //IP_Objetivo/cgi-bin/jotto2.pl

http: //IP_Objetivo/guessnum5.php

http: //IP_Objetivo/unionguessnum.php

http: //IP_Objetivo/unionjotto.php

Fuentes:

https://www.owasp.org/index.php/Category:OWASP_Vicnum_Project

http://vicnum.ciphertechs.com/

https://www.owasp.org/index.php/Testing_for_Reflected_Cross_site_scripti...

http://sourceforge.net/projects/owaspbwa/

http://sourceforge.net/p/owaspbwa/tickets/?limit=999&sort=_severity+asc

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero