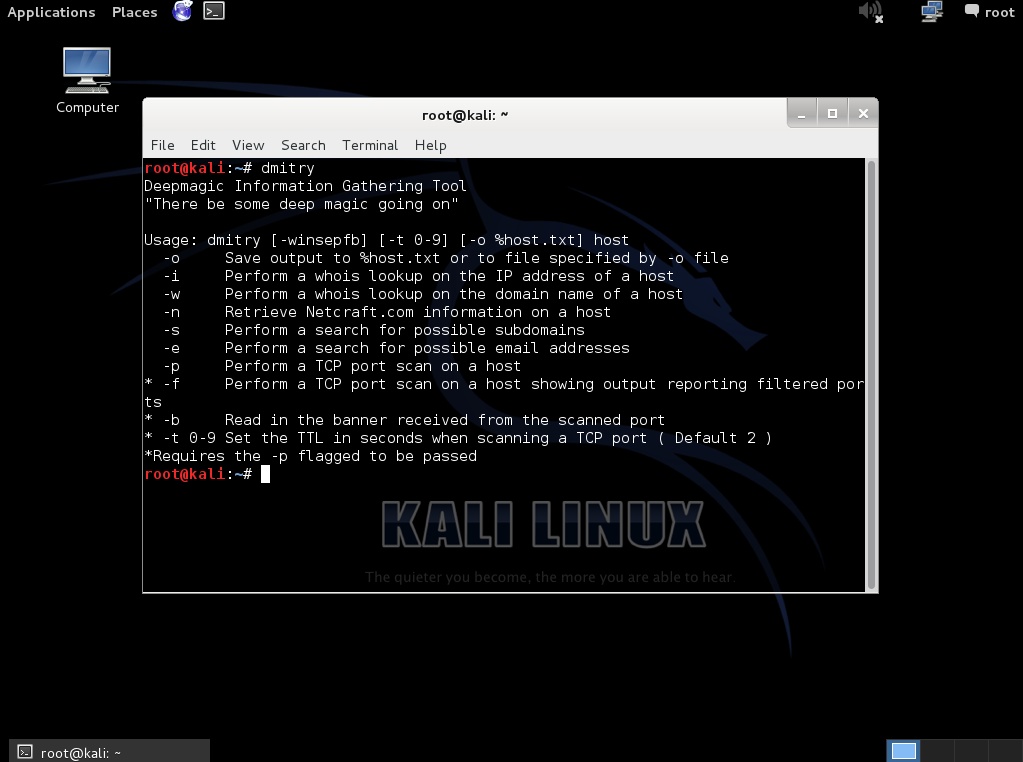

DMitry

Dmitry (Deepmagic Information Gathering Tool), es un programa en línea de comando para UNIX/GNU/Linux, escrita completamente en C, la cual proporciona la capacidad de obtener tanta información como sea posible sobre un host objetivo.

Dmitry tiene una funcionalidad base con la posibilidad de añadir nuevas funciones. La funcionalidad base de Dmity permite obtener la información desde un host. Esta información puede ser desde una simple consulta Whois sobre el objetivo, hasta reportes de su tiempo de funcionamiento o relizar un escaneo de puertos TCP.

Esta aplicación es considerada como una herramienta que ayuda en la fase de captura de información, cuando esta requiere ser obtenida de manera rápida. De esta manera evita la necesidad de ingresar varios comandos a la vez y el minimiza el tiempo invertido en realizar búsquedas de datos desde diferentes fuentes.

Si se ejecuta el comando Dmitry en un terminal, será mostrada la ayuda del programa.

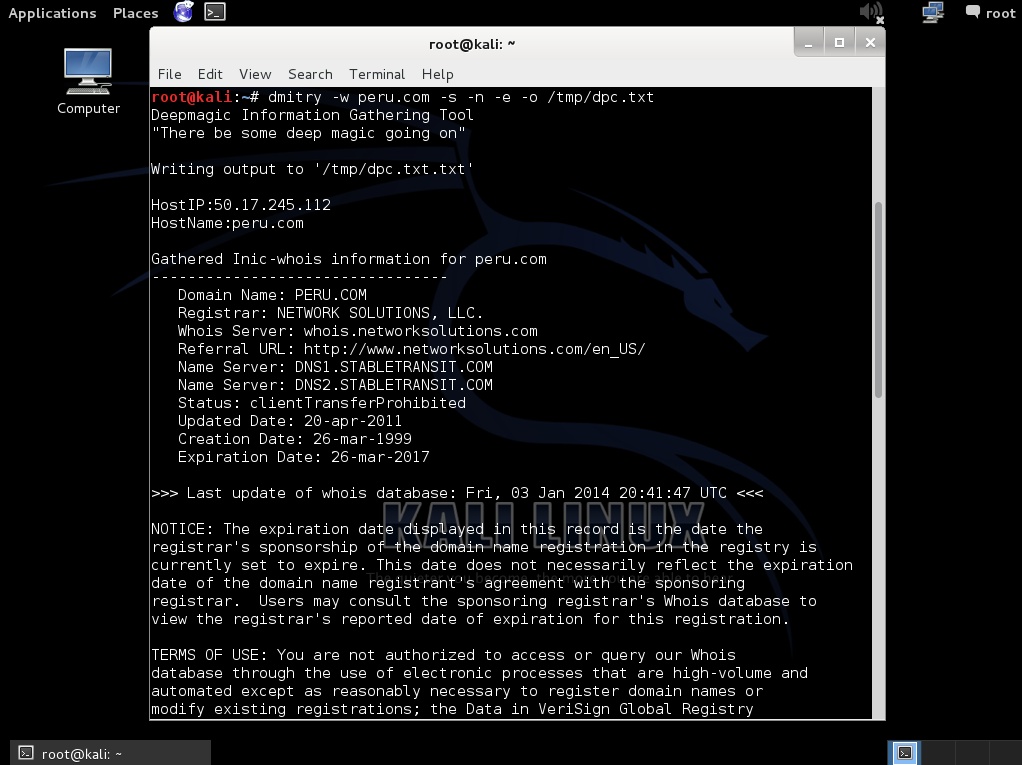

En el siguiente ejemplo se ha ejecutado el comando

# dmitry -w peru.com -s -n -e -o /tmp/dpc.txt

La opción -w realiza una consulta whois sobre el objetivo. Esto requiere que el objetivo esté en un formato adecuado, (peru.com).

La opción -s permite realizar una búsqueda de subdominios sobre el host especificado, utilizando diferentes motores de búsqueda.

La opción -n realiza una consulta a netcraft.com relacionada al host, en la actualidad, no es posible utilizar esta funcionalidad con Dmitry, aún así, se puede realizar manualmente la consulta mediante el sitio web (www.netcraft.com).

La opción -e realiza una búsqueda de direcciones de correo electrónico del host especificado.

La opción -o crea una archivo de texto ascii con el nombre especificado, el cual contiene los resultados del comando ejecutado.

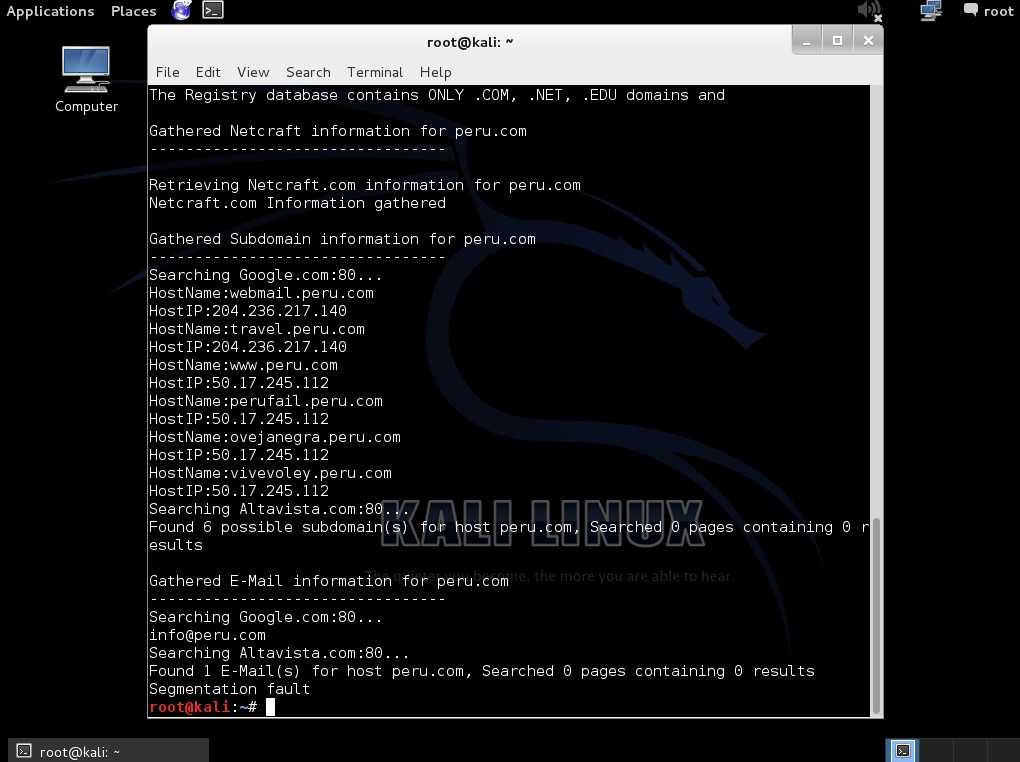

En la imagen presentada a continuación, se pueden visualizar la parte final de los resultados obtenidos por Dmitry. Como subdominios, Direcciones IP y una cuenta de correo electrónico.

En este ejercicio no se han utilizado opciones adicionales que proporciona Dmitry. La opción -p, la cual permite realizar un escaneo de puertos TCP contra el objetivo. La opción -b la cual permite mostrar los puertos filtrados encontrados durante el escaneo, y la opción -b la cual causa que se muestren los banners recibidos durante el escaneo de puertos.

Fuente:

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

WhatsApp: https://wa.me/51949304030

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

Youtube: https://www.youtube.com/c/AlonsoCaballero

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/