DNS Cache Snopping utilizando DNSrecon

DNS Cache Snooping, o por su traducción al idioma español; “Espionaje del Caché DNS”, se suscita cuando alguien consulta un servidor DNS para encontrar (espiar) si el servidor DNS tiene un registro DNS específico en su caché, y por lo tanto deducir si el propietario del servidor DNS (o sus usuarios) han visitado recientemente un sitio web específico.

Esto puede revelar información sobre el propietario del servidor DNS, como cual proveedor, banco, proveedor de servicio, etc, utilizan. Especialmente si esto se confirma (espiando) varias veces durante un periodo de tiempo.

Este método podría incluso ser utilizado para obtener información estadística, por ejemplo en cual hora el propietario del servidor DNS típicamente accede hacia la red de un banco. El valor TTL restante del registro en caché del DNS puede proporcionar datos muy precisos para esto.

DNSRecon es una herramienta escrita en Python, el cual se diseñó con el propósito de extender la funcionalidad de la herramienta original, además de conocer como funciona DNS, y como esto puede ser utilizado en el proceso de una evaluación de seguridad o resolución para problemas en red.

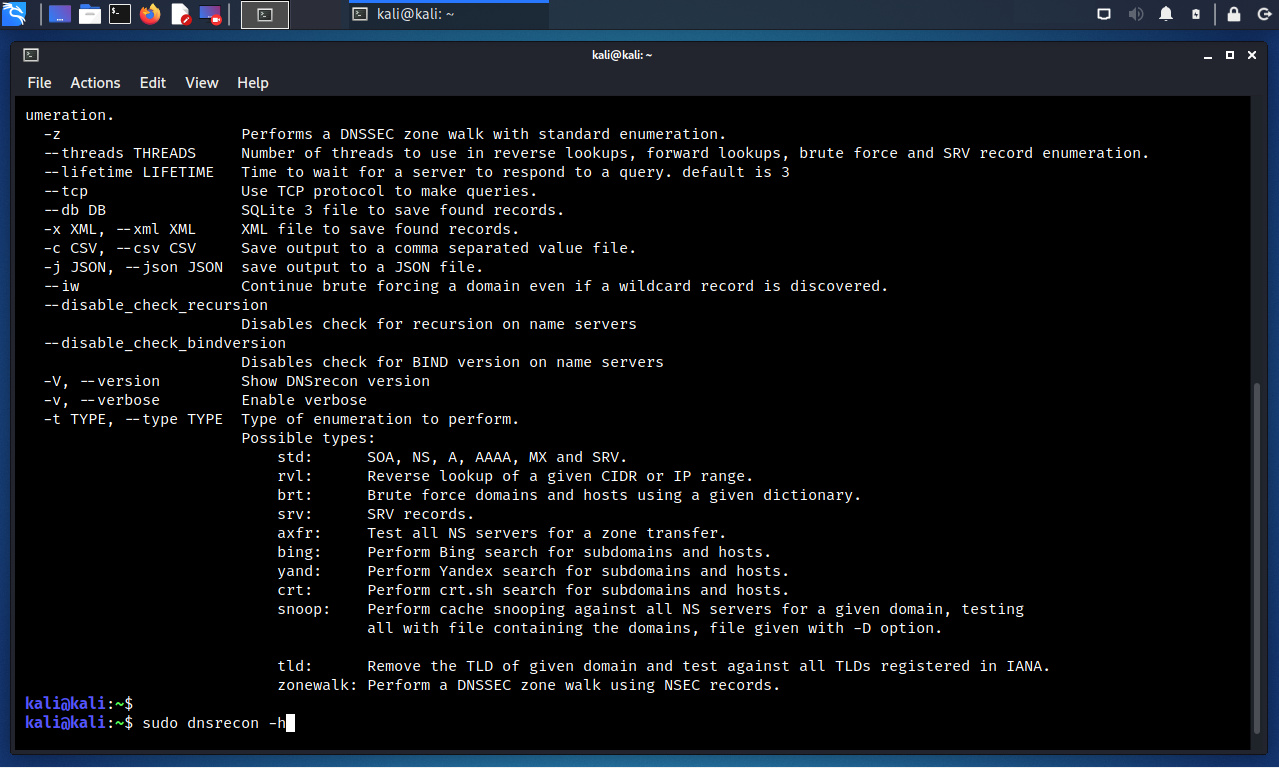

Se ejecuta la herramienta DNSRecon con la opción “-h”, para visualizar sus principales opciones.

$ sudo dnsrecon -h

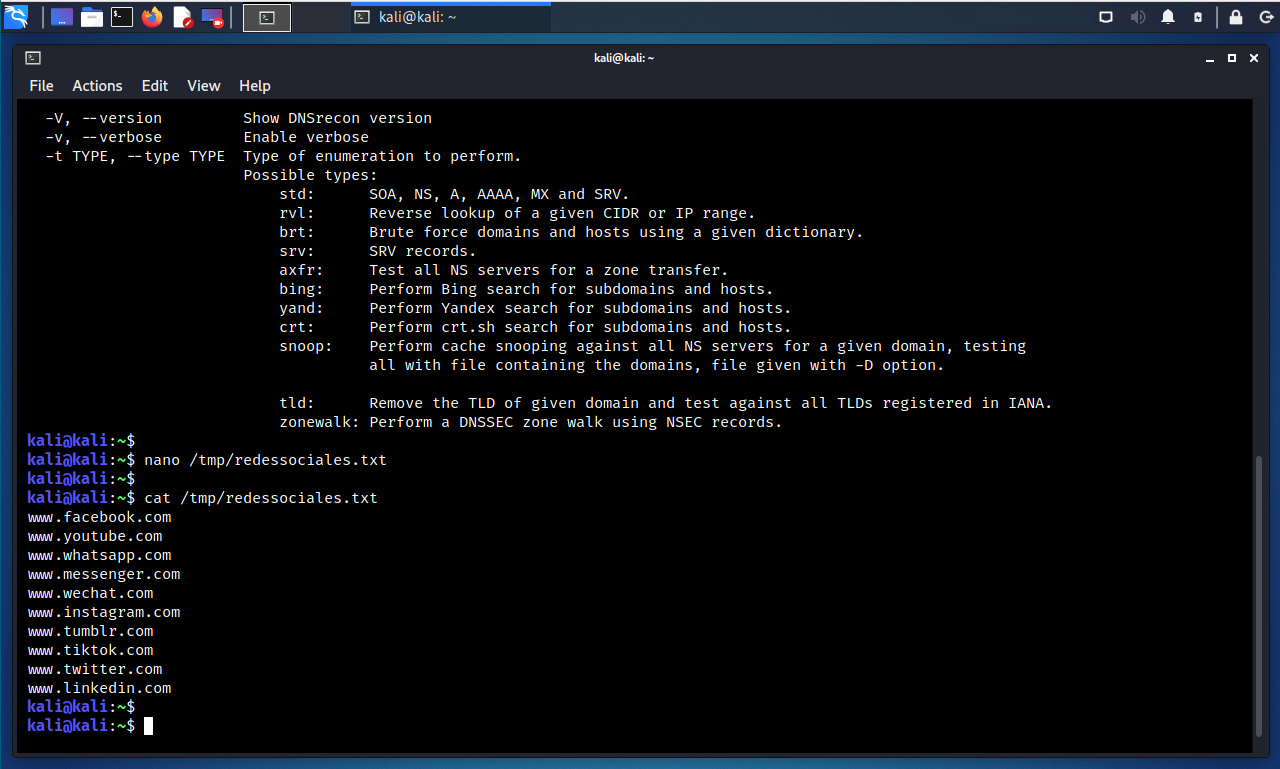

Antes de ejecutar la herramienta DNS se crea un archivo con un listado de nombres de dominio. Para el presente ejemplo se utilizan los dominios correspondientes a algunas redes sociales.

$ cat redes sociales. txt

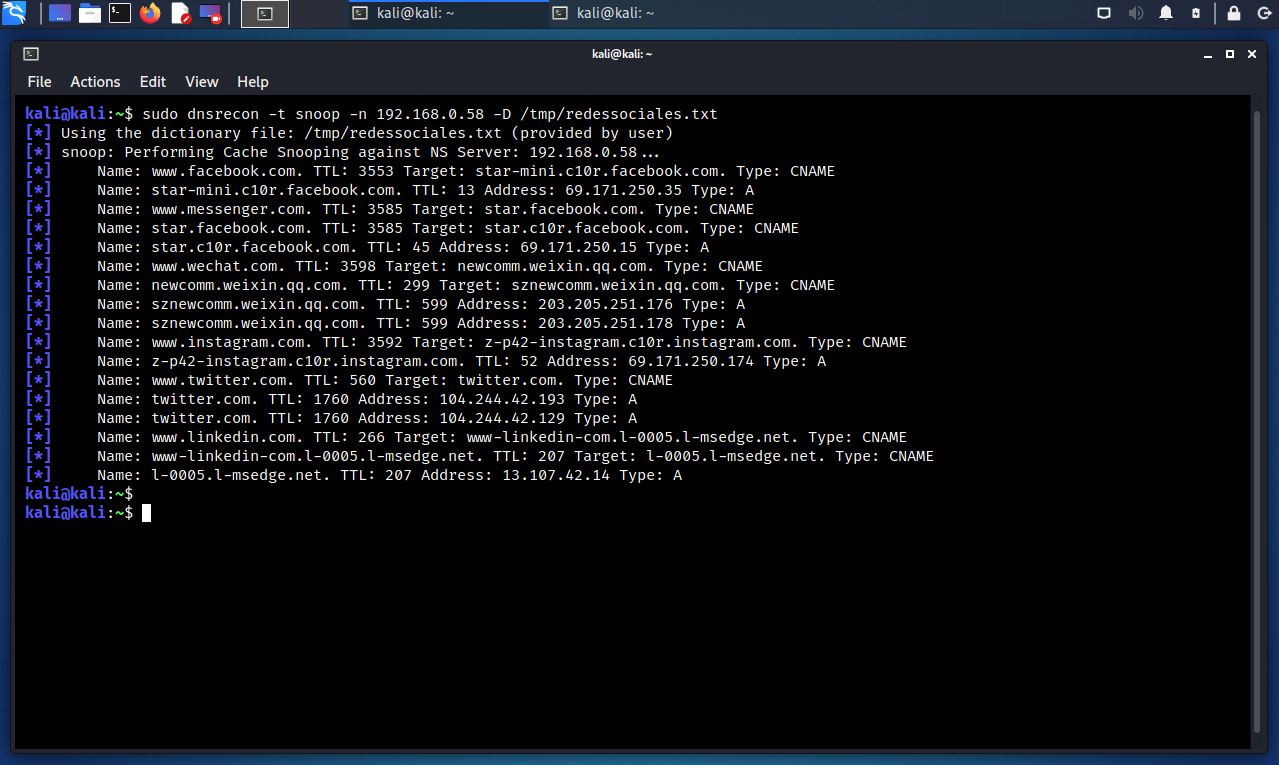

Se ejecuta la herramienta DNSRecon para deducir si el propietario o usuarios del servidor DNS han visitado recientemente los sitios web incluidos en el archivo de nombre “redes sociales. txt”

$ sudo dnsrecon -t snoop -n 192.168. 0. 58 -D /tmp/redesosciales.txt

La opción -t define el tipo de enumeración a realizar. En este caso “snoop” realiza un DNS Cache Snooping contra todos los servidores DNS para un dominio definido, probando todos los dominios contenidos en el archivo de nombre “redessociales. txt”, archivo el cual se define con la opción “-D”.

La opción -n define el servidor DNS a utilizar, si no se define entonces se utiliza el SOA del host en evaluación.

La opción -D define un archivo Diccionario de nombres de hosts o subdominios para realizar fuerza bruta.

El Espionaje del Caché DNS es posible incluso si el servidor DNS no está configurado para resolver de manera recursiva a terceros, siempre y cuando proporcione registros desde el cache también hacia terceros.

Fuentes:

https://github.com/darkoperator/dnsrecon

https://manpages.debian.org/stretch/dnsrecon/dnsrecon.1.en.html

https://docs.microsoft.com/en-us/troubleshoot/windows-server/networking/...

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero