Encontrar Vulnerabilidades de Buffer Overflow y Format String utilizando Doona

Doona es una bifurcación de la herramienta BED (Bruteforce Exploit Detector), el cual es un programa diseñado para verificar demonios por potenciales fallas de Desbordamiento de Buffer (Buffer Overflow) o Formato de Cadena (Format String).

Se ha añadido un significativo número de cambios y modificaciones a BED, razón por la cual se ha cambiado el nombre,para evitar confusión.

Un "Buffer Overflow" es una anomalía donde un programa, mientras escribe datos hacia un buffer, escapa de los limites del buffer y sobrescribe ubicaciones de memoria adyacentes. Este es un caso especial de violación de memoria segura.

Un "Uncontrolled Format String" es un tipo de vulnerabilidad de software el cual puede ser explotado para hacer caer un programa o ejecutar código dañino. El problema reside en la falta de verificación en las entradas del usuario como el parámetro de formato para cadena.

Para la siguiente demostración se utiliza la versión de Doona instalada en Kali Linux 2.0.

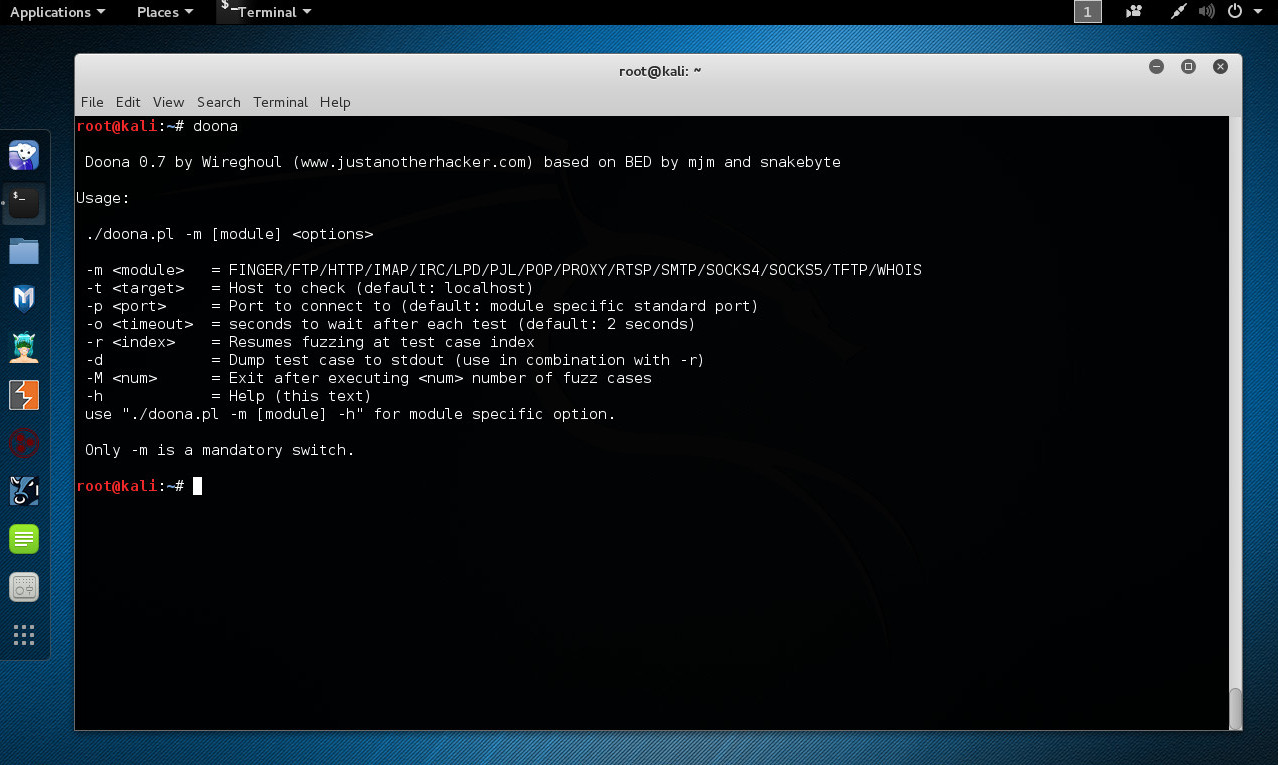

Se ejecuta Doona sin parámetros para obtener la ayuda de la herramienta. Doona permite evaluar demonios FINGER. FTP, HTTP, IMAP, IRC, LPD, PJL, POP, PROXY, RTSP, SMTP, SOCKS4, SOCKS5, TFTP y WHOIS

# doona

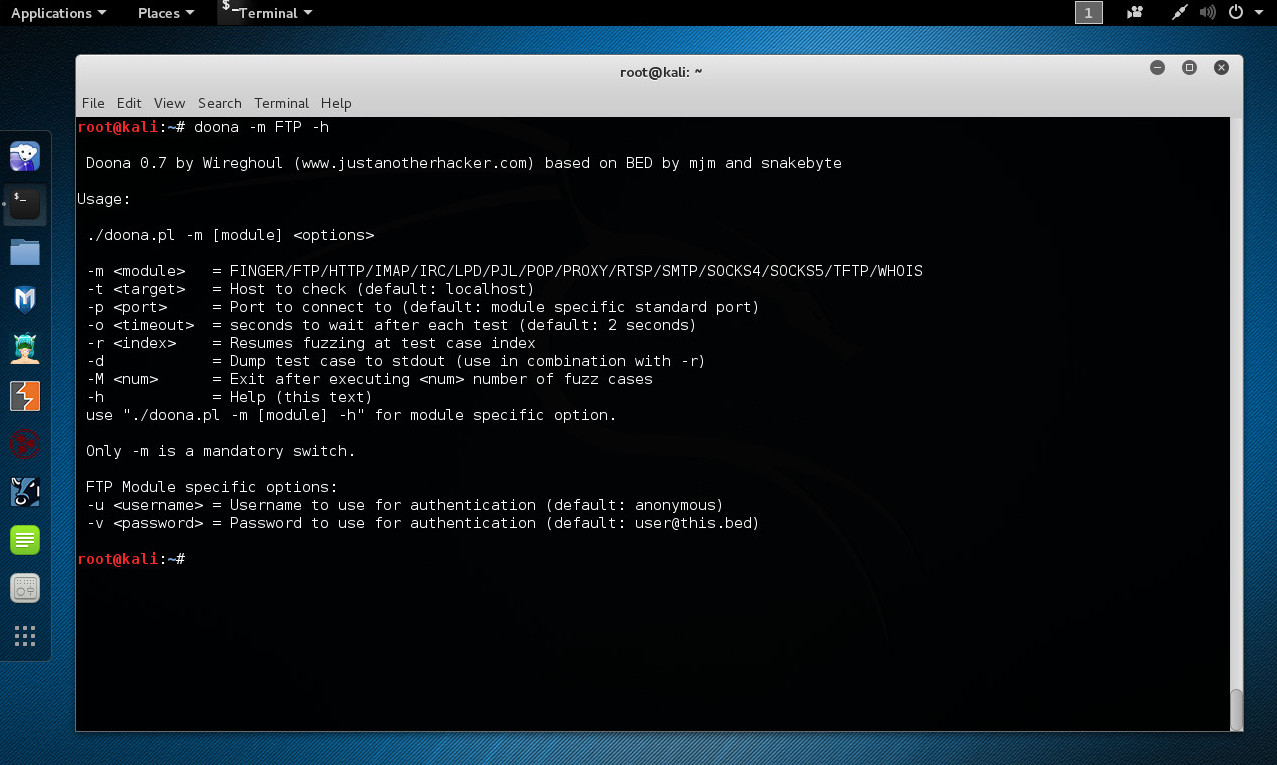

En caso un módulo requiera la configuración adicional de opciones, esta información puede ser obtenida utilizando el parámetro “-h”.

# doona -m FTP -h

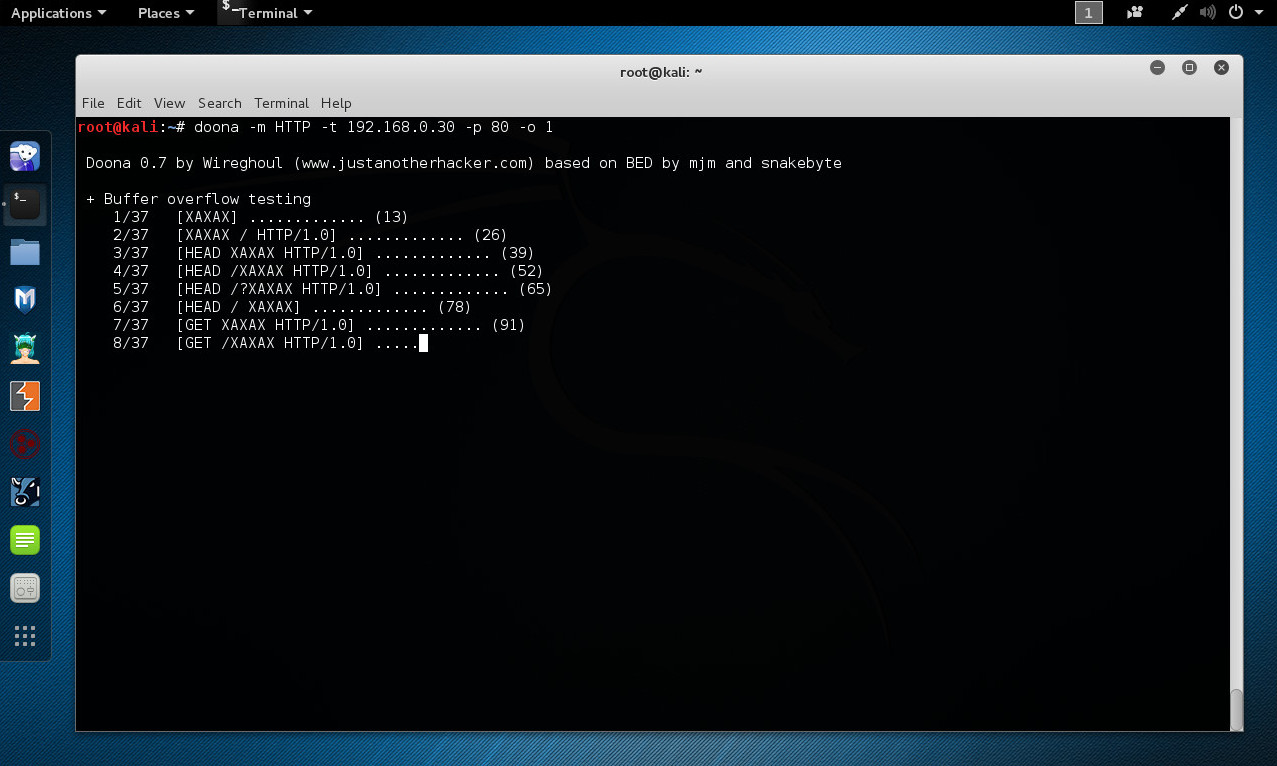

Se ejecuta la herramienta Doona para evaluar un servicio HTTP, este módulo no requiere la definición de opciones adicionales. El parámetro “-m” define el nombre del módulo a utilizar, “-t” define la dirección IP del host a evaluar, “-p” define el puerto hacia el cual conectarse y “-o” define un tiempo en segundos a esperar después de cada prueba.

# doona -m HTTP -t 192.168.0.30 -p 80 -o 1

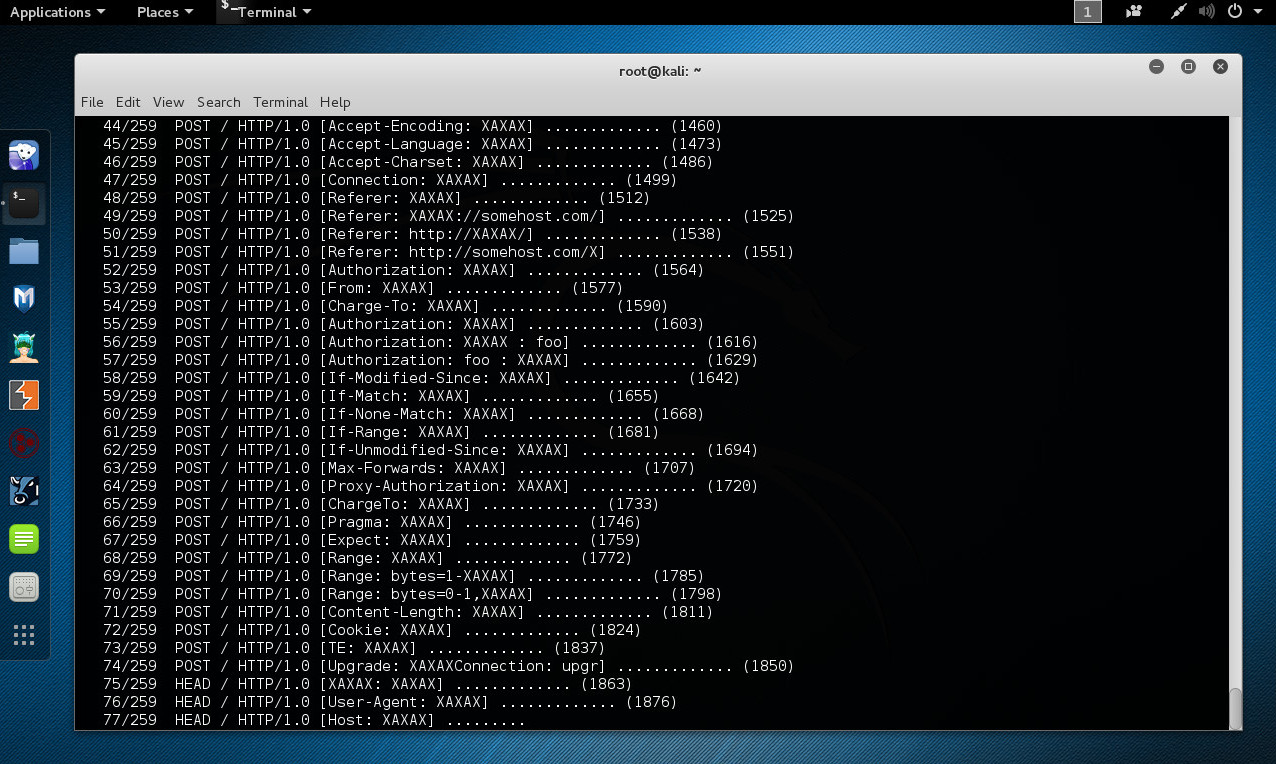

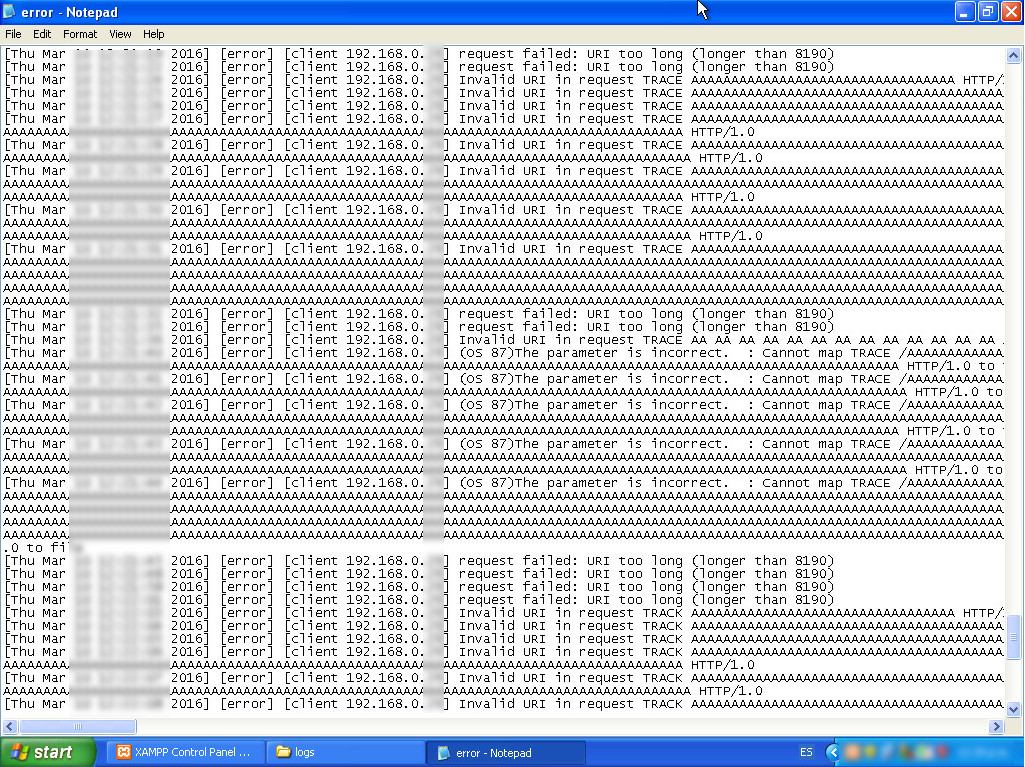

Doona empieza a realizar sus pruebas para encontrar vulnerabilidades de desbordamiento de buffer, y formato de cadena.

En esta evaluación no ha sido factible encontrar vulnerabilidades de este tipo en el servicio HTTP.

Se debe tener siempre en consideración la cantidad de eventos generados y registrados en el sistema evaluado. Dependiendo de los mecanismos de seguridad implementados en el sistema, estos podrían activarse, volviendo lenta o bloqueando la prueba.

Fuentes:

https://github.com/wireghoul/doona

http://tools.kali.org/vulnerability-analysis/doona

http://www.reydes.com/d/?q=Encontrar_Vulnerabilidades_de_Buffer_Overflow...

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero