Enumeración de Sistemas con Nmap

ICMP puede algunas veces ser abusado por los atacantes en una red local, pues por su naturaleza no está diseñado para proporcionar seguridad o para considerar algún mecanismo de seguridad. Esto frecuentemente genera ICMP sea abusado por los atacantes para obtener información sensible o información la cual puede ser utilizada para determinar o inferir detalles sensibles sobre los hosts en una red.

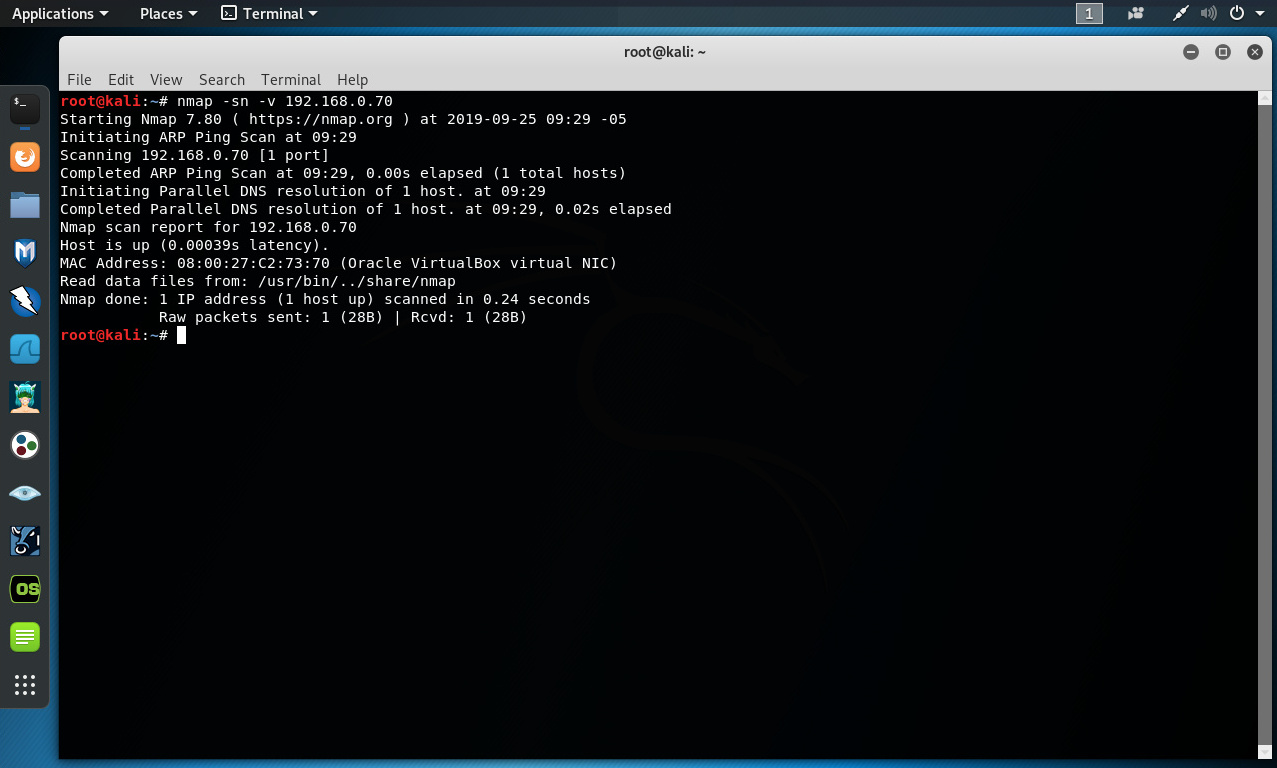

Para empezar se prueba un host por respuestas utilizando el protocolo ICMP. El uso de Nmap para realizar pruebas ICMP es con el siguiente comando.

# nmap -sn -v 192.168 .0.70

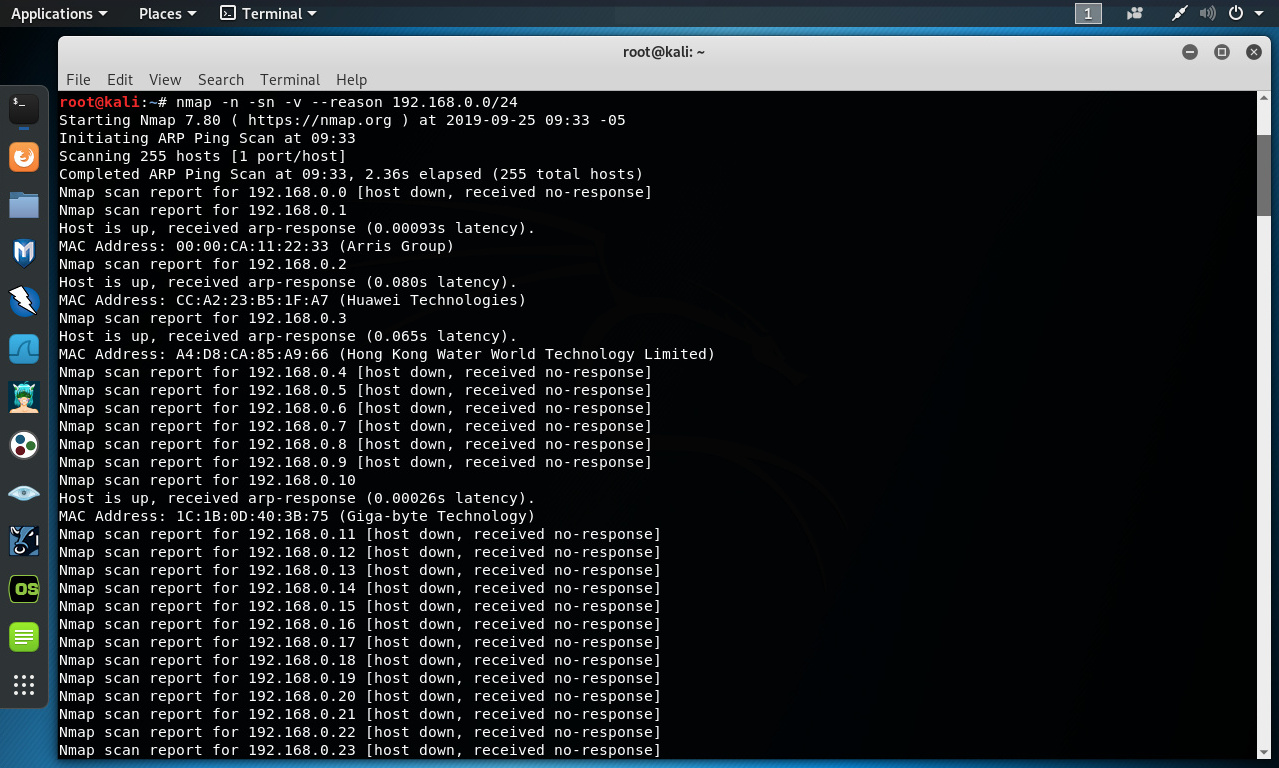

También es factible definir otras opciones de nmap, el nombre de host, la dirección IP, rangos de direcciones IP, o utilizar la notación CIDR, para definir aquello a enumerar.

# nmap -n -sn -v --reason 192.168 .0.0/24

La opción “-sn” indica a Nmap utilizar el protocolo ICMP para determinar si los hosts están en funcionamiento o no correspondientes al rango alcanzable, y deshabilita el escaneo de puertos. Mencionar cuando se utiliza la opción “-sn” en una red local; como en el presente ejemplo; Nmap utiliza el protocolo ARP, pues Nmap por defecto únicamente utiliza el protocolo ICMP para hosts fuera de la red local. La opción “-v” activa el modo verbosidad. Y la opción “--reason” imprime la información por la cual se determinan ciertos resultados sobre un host.

El protocolo ICMP es un protocolo de red utilizado para solicitar depuración o información para diagnosticar inconvenientes desde los hosts de la red.

Otras opciones para el descubrimientos de los hosts incluidos en Nmap son:

-PE: Esto indica a Nmap utilizar peticiones “ICMP Echo”, lo cual es el paquete enviado cuando se hace “ping” a un host.

-PP: Esto indica a Nmap utilizar peticiones “timestamp”. Los hosts respondiendo a estas peticiones “timestamp” son usualmente reportados conforme se hallan en las pruebas de penetración. Frecuentemente librerías criptográficas configuradas por defecto o débilmente utilizan el tiempo del sistema para generar primitivas criptográficas.

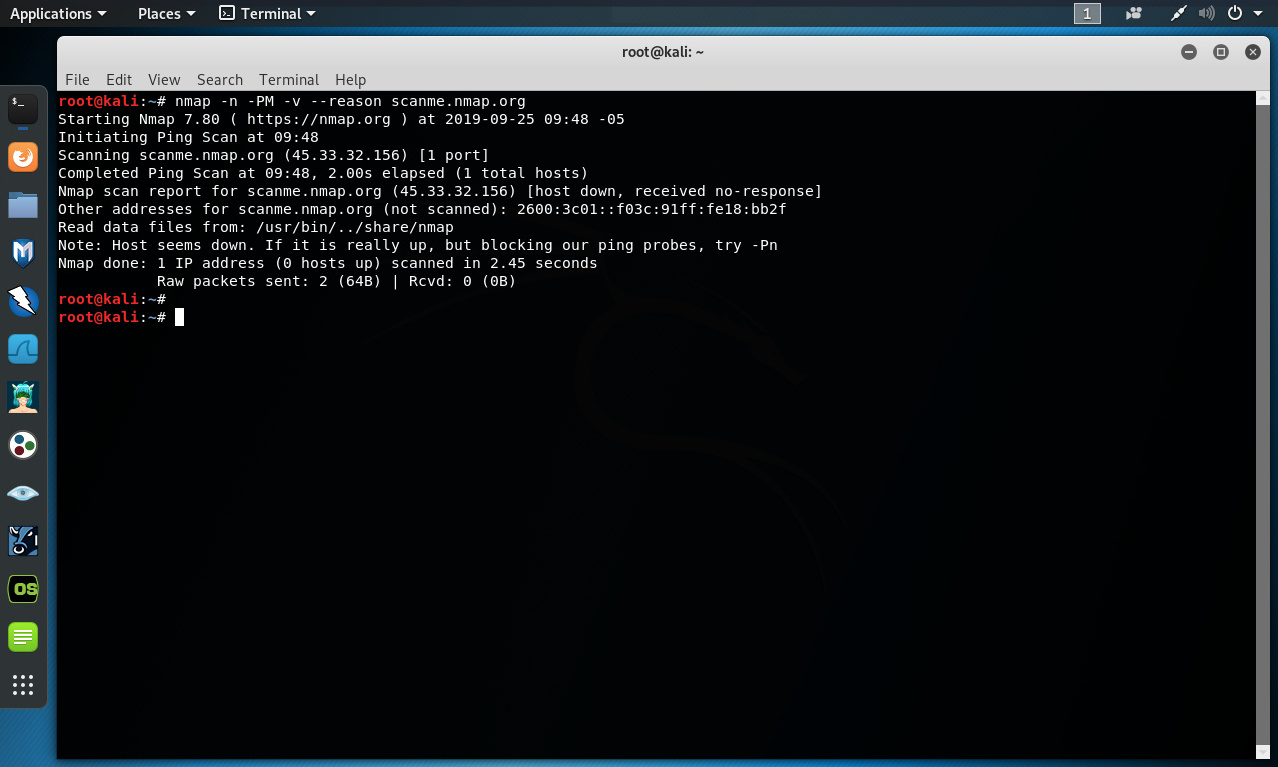

-PM: Utiliza peticiones ICMP netmask; estos paquetes ICMP fueron originalmente implementadaos de tal manera los ingenieros en redes puedan consultar a un host por información sobre su configuración de red. El siguiente es un ejemplo de esto.

# nmap -n -PM -v --reason scanme. nmap.org

Si se necesita hacer uso de otros protocolos para identificar los sistemas, Nmap ofrece un amplio rango de funcionalidades. Las siguientes son algunas de estas opciones.

-PS: Esta opción envía paquetes con el bit de control SYN hacia el host, y determina si están en la red interpretando la respuesta o ausencia de esta.

-PA: Esta opción indica a Nmap enviar paquetes TCP con el bit de control ACK hacia el host, para terminar si está en funcionamiento y respondiendo a los paquetes. Las máquinas sobre la red generalmente intentan respetar el estándar del protocolo TCP, y responden a paquetes con el bit de control ACK enviando un paquete con el bit de control RST.

-PO: Esta opción enumera todos los protocolos soportados por el host en evaluación, ateniendo por paquetes TCP con el bit de control RST, pues los hosts en funcionamiento responderán frecuentemente de esta manera a paquetes inválidos ajustados con identificadores arbitrarios para el número de protocolo.

Nmap incluye otras opciones disponibles para el descubrimiento de los hosts, se sugiere revisar esta información.

Fuentes:

https://nmap.org/

https://nmap.org/book/man-host-discovery.html

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero