Enumerar el Servicio HTTP Funcionando en el Puerto TCP 80 de De-ICE S1.100

Habiendo descubierto y enumerado casi todos los puertos TCP y UDP en estado abierto correspondientes al objetivo en evaluación, excepto el servicio HTTP atendiendo en el puerto TCP 80, se realiza este proceso el cual amerita una evaluación y análisis especial.

Puerto TCP 80

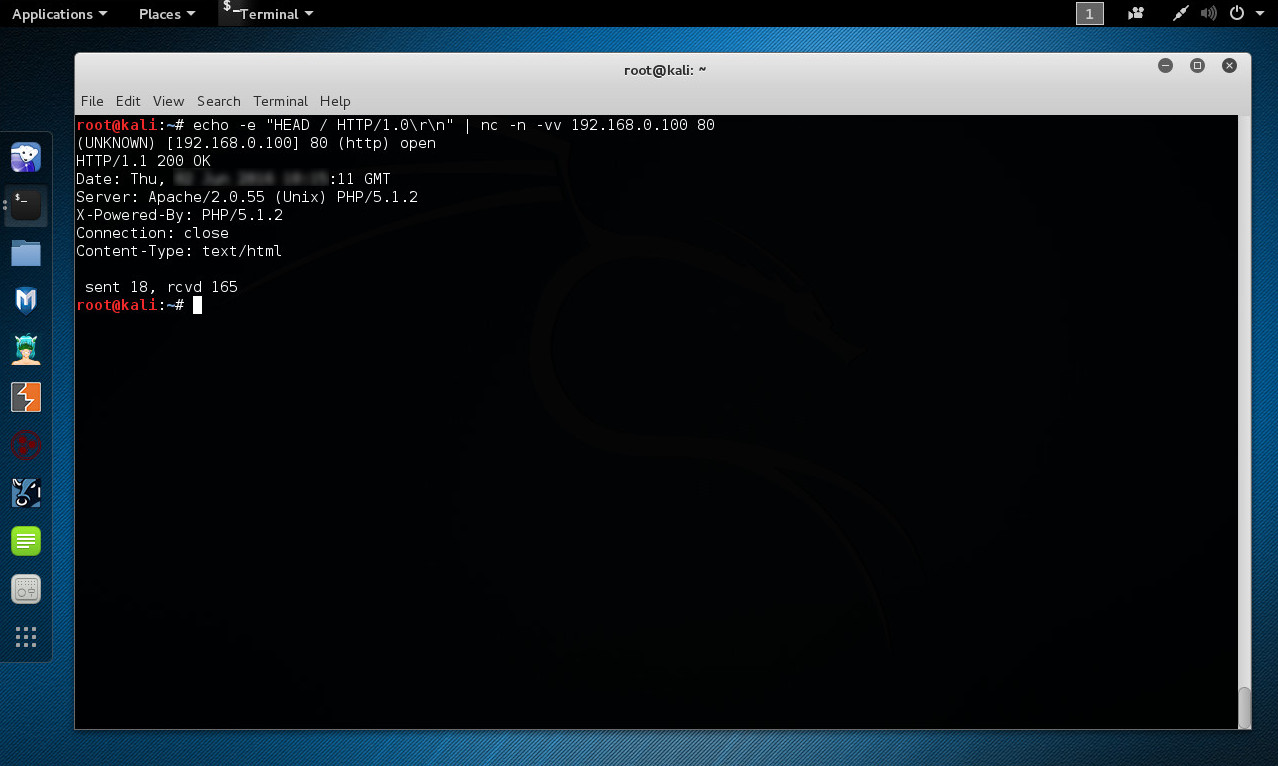

Según la información obtenida por Nmap, se detecta un servidor http Apache httpd 2.0.55 ((Unix) PHP/5.1.2). Lo cual se verifica estableciendo una sesión manual utilizando la herramienta netcat.

# echo -e "HEAD / HTTP/1.0\r\n" | nc -n -vv 192.168.0.100 80

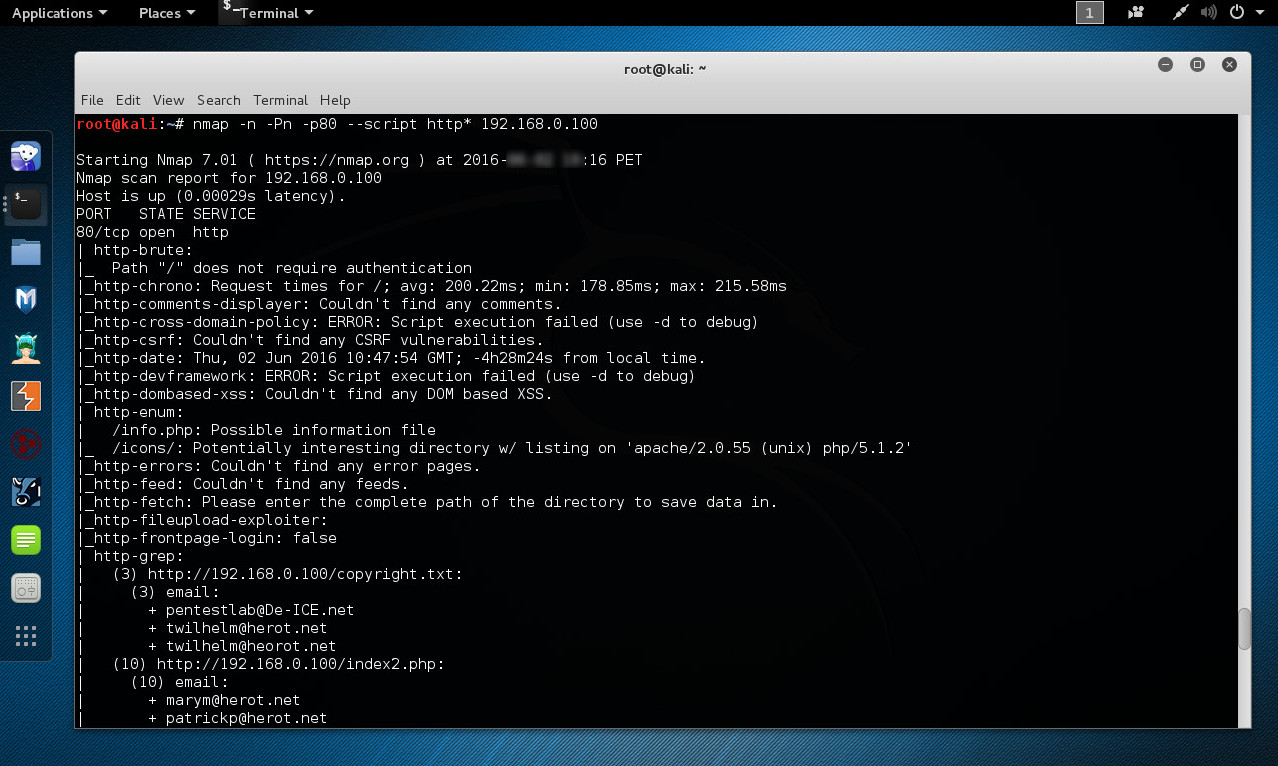

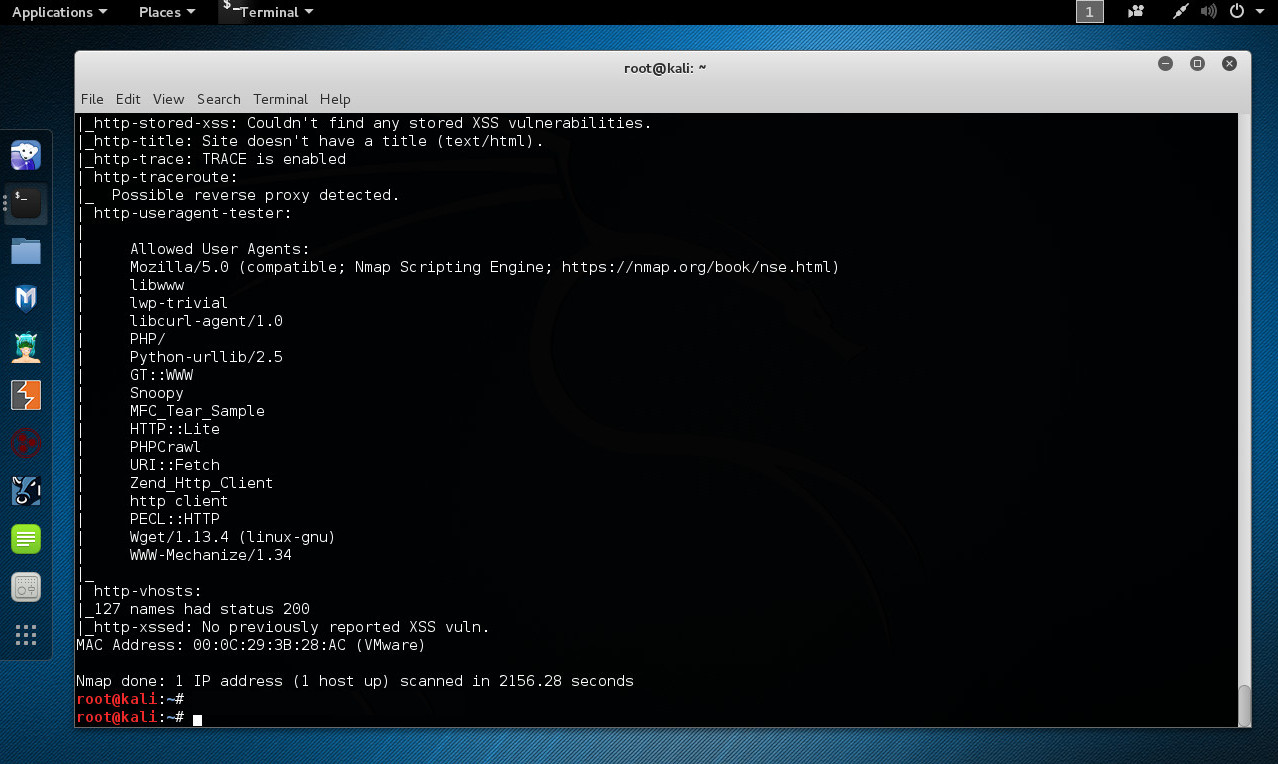

Se procede a ejecutar todos los scripts NSE incluidos en Nmap pertinentes al servicio http.

# nmap -n -Pn -p80 --script http* 192.168.0.100

Se realizar una auditoría por fuerza bruta de contraseñas, pero la respuesta indica el recurso “/” no requiere autenticación.

Se realiza una medición del tiempo invertido por el sitio web para entregar una página web, devolviendo el tiempo mínimo y máximo invertido para obtener una página.

Se obtiene la fecha desde servicios HTTP. También se imprime la diferencia con el tiempo local. El tiempo local es el tiempo de envío de la petición HTTP, así esta diferencia incluye al menos la duración de un RTT.

Se enumeran directorios utilizados por servidores y aplicaciones web populares, encontrándose el archivo de nombre “/info.php”, el cual posiblemente sea un archivo con información. También se encontró el directorio de nombre “/icons/”, el cual podría ser un directorio potencialmente interesante, además de ser factible listar su contenido.

Se hace un spidering del sitio web en un intento de corresponder todas las páginas y urls contra una cadena definida. Las coincidencias son contabilizadas y agrupadas por la url bajo la cual fueron descubiertas. Se descubrieron en total 13 direcciones de correo electrónico.

http://192.168.0. 100/copyright.txt:

Correos electrónicos:

pentestlab@ De-ICE.net

twilhelm@ herot.net

twilhelm@ heorot.net

http://192.168.0. 100/index2.php:

Correos electrónicos:

marym@ herot.net

patrickp@ herot.net

thompsont@ herot.net

benedictb@ herot.net

genniege@ herot.net

michaelp@ herot.net

longe@ herot.net

adamsa@ herot.net

banterb@ herot.net

coffeec@ herot.net

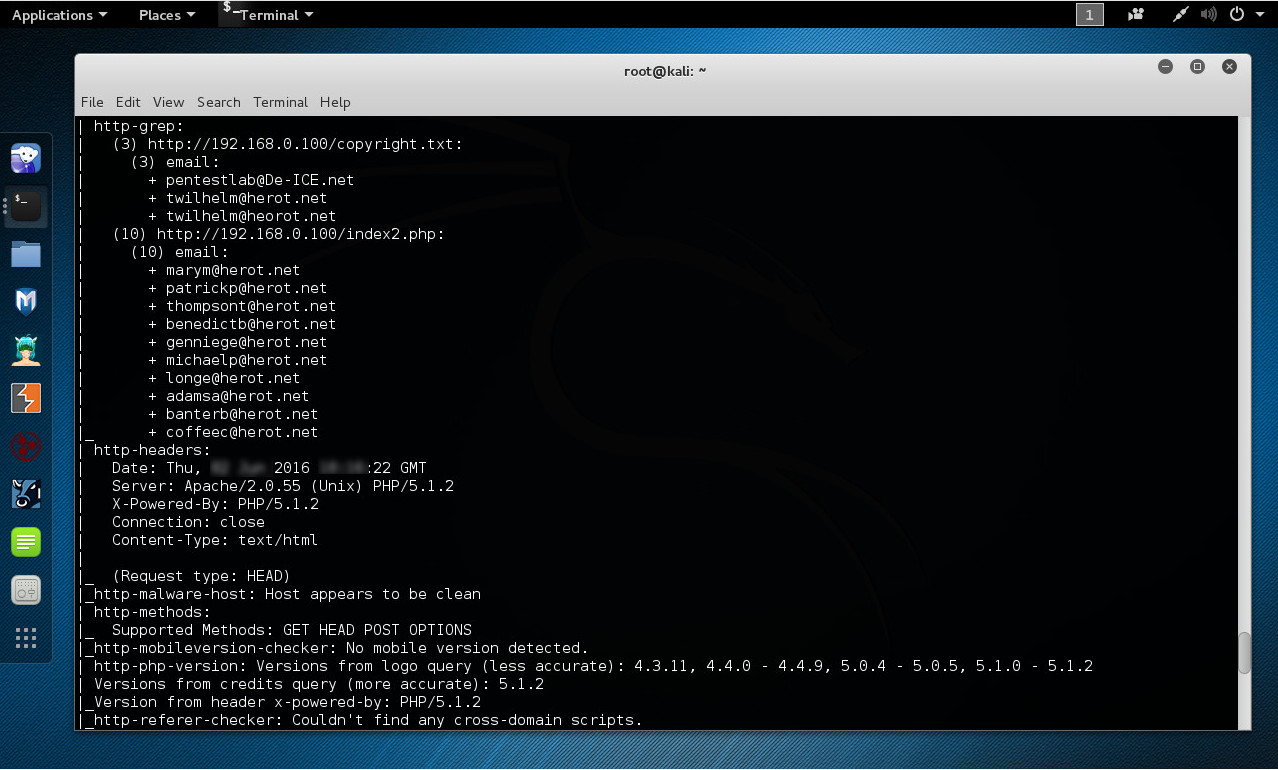

Se realiza una petición HEAD por la carpeta raíz “/” del servidor web y se muestran las cabeceras devueltas.

Se enumeran cuales opciones son soportadas por el servidor HTTP enviando la petición OPTIONS. Esto lista los potenciales métodos riesgosos. También evalúa métodos no mencionados en las cabeceras OPTIONS individualmente y ve si son implementadas.

El host al parecer está limpio, no detectándose malware, y no se ha detectado tampoco una versión móvil.

Se intenta obtener la versión PHP desde el servidor web. PHP tiene un número de consultas mágicas las cuales retornan imágenes o texto el cual puede variar con la versión de PHP. La versión obtenida es la 5.1.2.

No se ha encontrado ningún script de dominio cruzado. Es decir la inclusión de scripts javascripts externos los cuales delegan parte de su seguridad a terceras entidades.

Se utiliza la información de la cabecera para obtener la versión del servidor HTTP. La cual es Apache/2.0.55 (Unix) PHP/5.1.2.

Se realiza un spidering al servidor web, y se muestra su estructura de directorio con número y tipos de archivos en cada carpeta. Los archivos listados de tener una extensión “Other” son aquellos quienes no tienen una extensión o son un documento raíz. Se han encontrado un archivo txt, dos archivos php y un archivo con otra extensión.

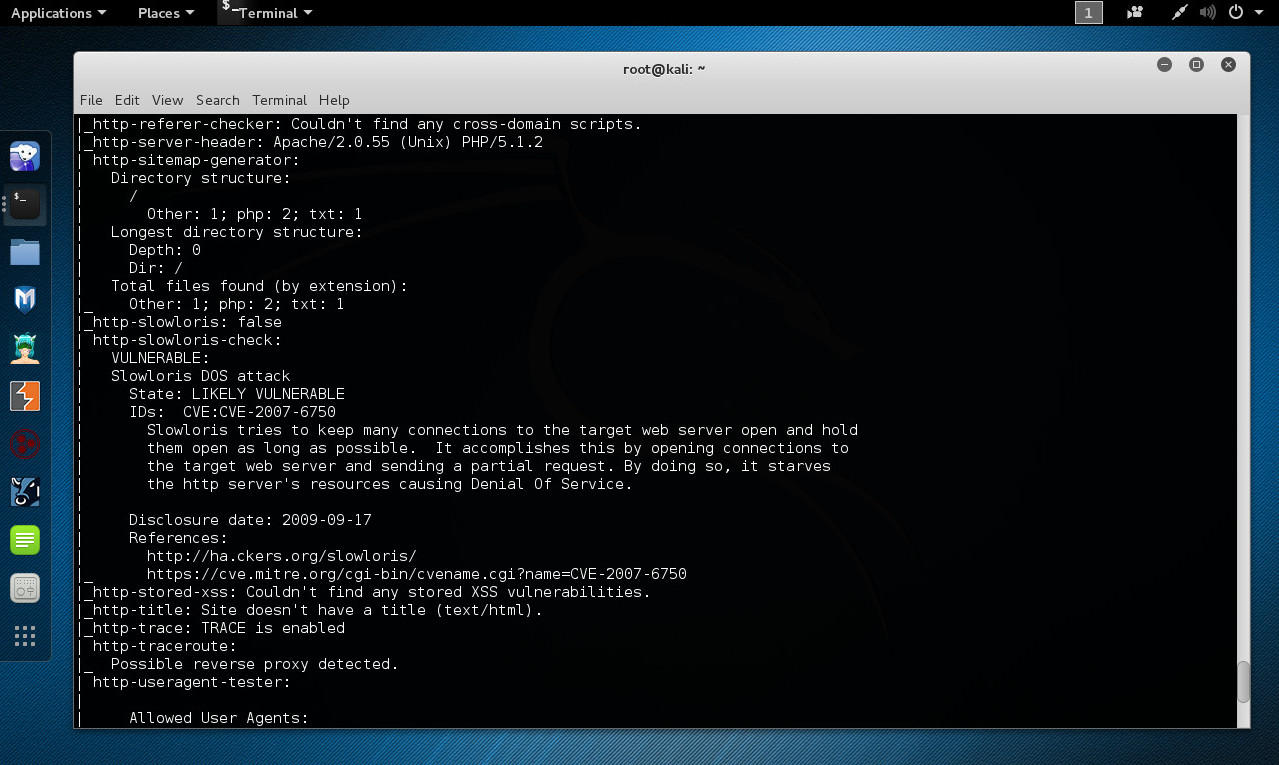

Se evalúa si el servidor web tiene la vulnerabilidad para el ataque de negación de servicio Slowloris. El servidor es probable sea vulnerable. Este resultado significa el servidor está sujeto a un ataque de “timeout-extension”, pero dependiendo de la arquitectura del servidor http y límites de recursos, una negación de servicio completa no siempre es posible. El completar la prueba requiere disparar la condición DOS y medir la respuesta del servidor.

No se encontrado ninguna vulnerabilidad de XSS almacenado. Tampoco un título para la página.

Se ha detectado el método TRACE habilitado. Si está habilitado, este devuelve los campos de respuesta las cuales fueron modificados en la respuesta.

Se ha detectado un posible proxy inverso. Para esto se explota las cabeceras HTTP Max-Forwards para detectar la presencia de proxys inversos.

Se ha verificado si diversas utilidades de crawling son permitidos por el host.

Todos estos resultados deben ser verificados cuidadosamente y luego analizados más profundamente. En primera instancia enfocándose en las direcciones de correo electrónico, cuyos nombres de usuario pueden ser utilizados para evaluar otros servicios, y tal vez obtener acceso hacia recursos de servidor o aplicación web. En segundo instancia evaluar si el servidor es vulnerable a un ataque DoS Slowloris.

Toda la información obtenida durante el proceso de enumeración permite alimentar nuevas pruebas a realizarse posteriormente, como también ser utilizadas en un escaneo de vulnerabilidades, explotación o acciones posteriores a la explotación.

Fuentes:

http://www.reydes.com/d/?q=Enumerar_los_Servicios_de_De_ICE_S1_100

https://nmap.org/nsedoc/scripts/http-brute.html

https://nmap.org/nsedoc/scripts/http-chrono.html

https://nmap.org/nsedoc/scripts/http-date.html

https://nmap.org/nsedoc/scripts/http-grep.html

https://nmap.org/nsedoc/scripts/http-headers.html

https://nmap.org/nsedoc/scripts/http-headers.html

https://nmap.org/nsedoc/scripts/http-malware-host.html

https://nmap.org/nsedoc/scripts/http-php-version.html

https://nmap.org/nsedoc/scripts/http-referer-checker.html

https://nmap.org/nsedoc/scripts/http-sitemap-generator.html

https://nmap.org/nsedoc/scripts/http-slowloris-check.html

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2007-6750

https://nmap.org/nsedoc/scripts/http-trace.html

https://nmap.org/nsedoc/scripts/http-traceroute.html

https://nmap.org/nsedoc/scripts/http-useragent-tester.html

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero