Escanear Recursos no Enlazados utilizando ZAP

Forced Browsing o Navegación Forzada es un ataque donde el propósito es enumerar y acceder a recursos no referenciados por la aplicación, pero a los cuales puede accederse.

Un atacante puede utilizar técnicas por Fuerza Bruta para buscar contenido no enlazado en el directorio del dominio, como también directorios temporales y archivos, además de “backups” o copias de respaldo y archivos de configuración. Estos recursos pueden almacenar información sensible sobre las aplicaciones web y sistemas operacionales, como código fuente, credenciales, direccionamiento de la red interna, entre otros, lo cual es considerado un recurso valioso para los intrusos.

Este ataque es realizado manualmente cuando la aplicación indexa directorios y páginas basados en la generación de números o valores predecibles, o utilizando herramientas automáticas por nombres de archivo o directorios.

Este ataque también se le conoce como Ubicación Predecible de Recursos, Enumeración de Archivos, Enumeración de Directorios, y Enumeración de Recursos.

Raft

Raft es una herramienta de pruebas para la identificación de vulnerabilidades en aplicaciones web. Raft es una suite de herramientas que utiliza elementos compartidos comunes para hacer más sencillas las pruebas y el análisis. Esta herramienta proporciona visibilidad en áreas que otras herramientas no lo hacen.

Para la siguiente práctica se utilizarán algunas de las listas de palabras que incluye la herramienta Raft, utilizando Zed Attack Proxy.

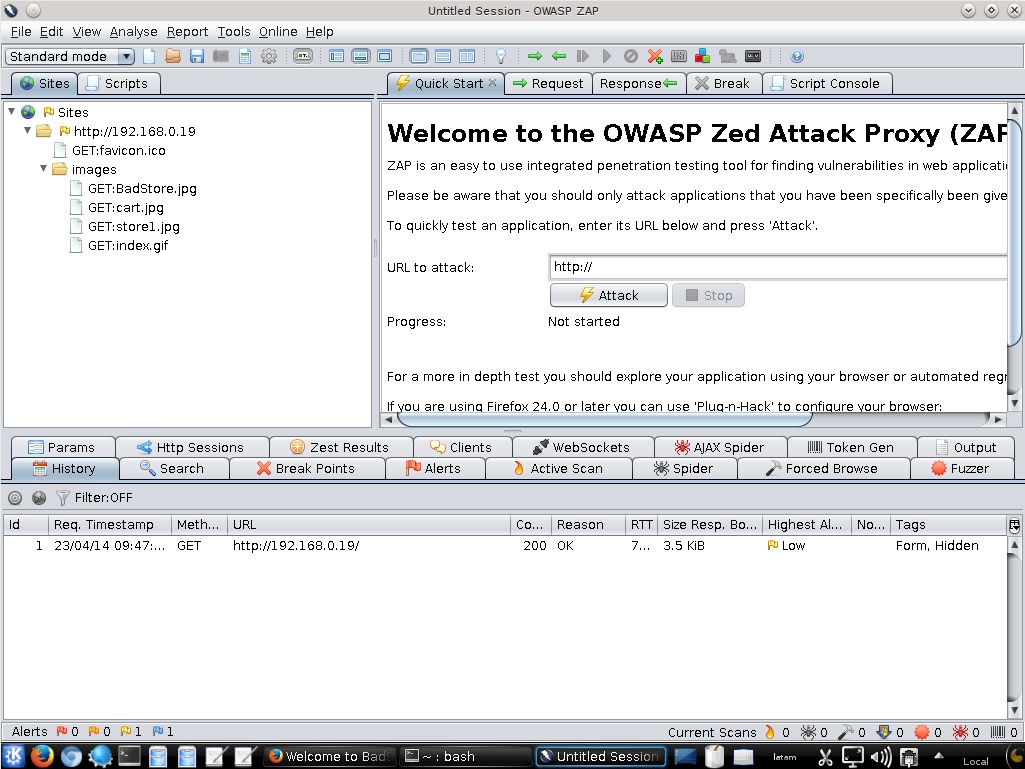

Se le indica al navegador web Firefox la utilización de ZAP como proxy, mediante el plugin FoxyProxy. Y se procede a ingresar a la aplicación web objetivo.

En el panel inferior de ZAP, hacer clic en la pestaña de nombre “Forced Browse” o Navegación Forzada.

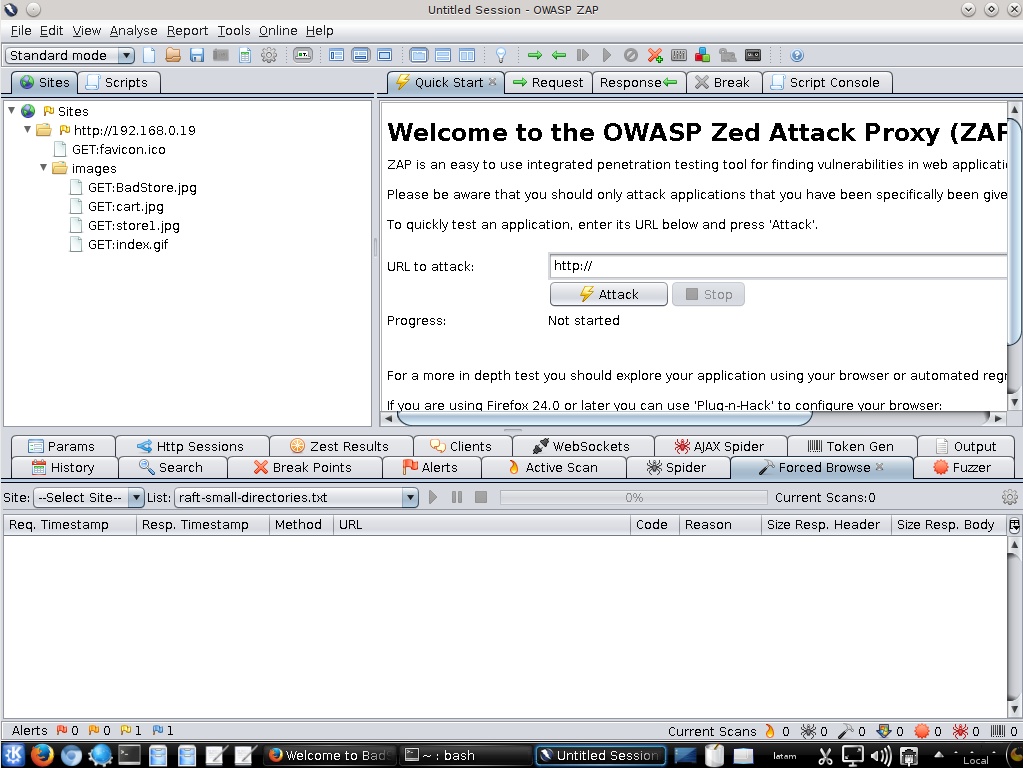

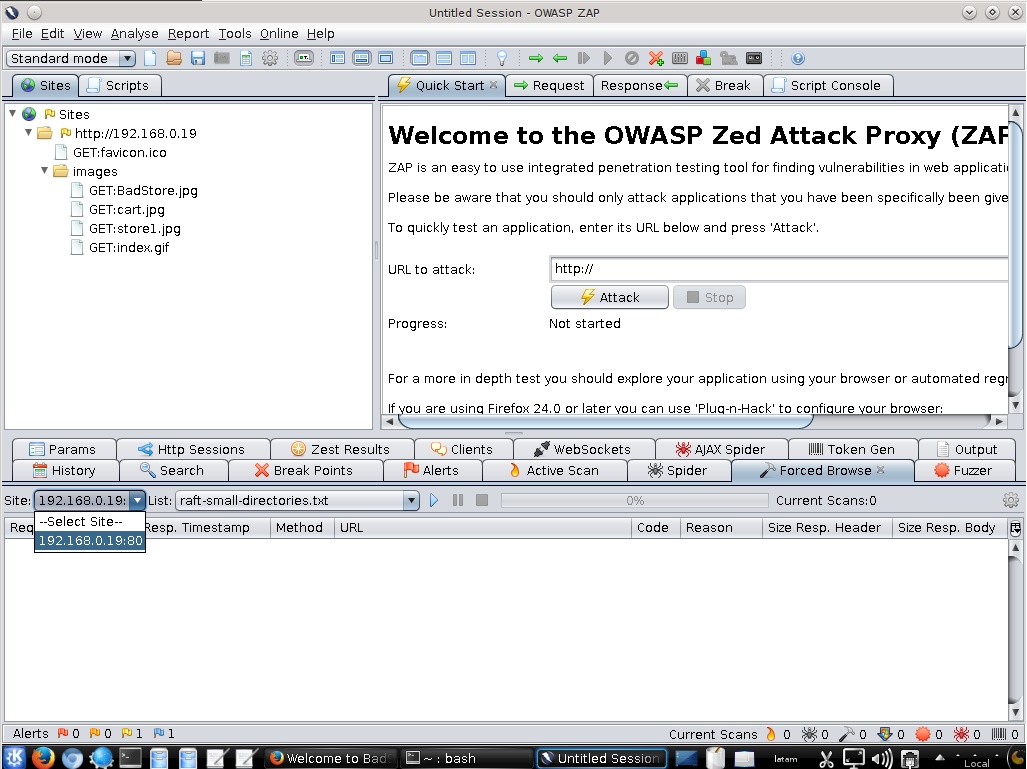

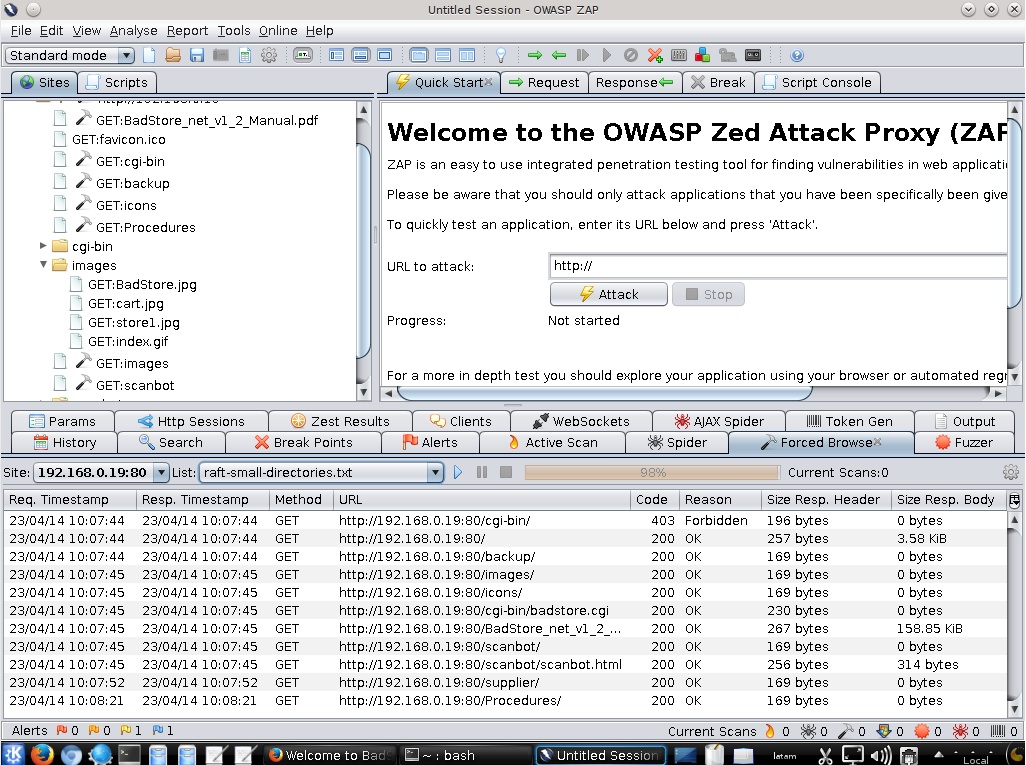

Hacer clic en el menú desplegable ubicado en en lado inferior izquierdo con el texto “Site:” o Sitio, y seleccionar la dirección IP de la aplicación web objetivo.

Hacer clic en el menú desplegable ubicado en el panel inferior con el texto “List:” o Lista, para luego seleccionar la lista de nombre “raft-small-directories.txt”. Este archivo incluye un excelente listado de nombres de directorios a ser buscados en el servidor web objetivo.

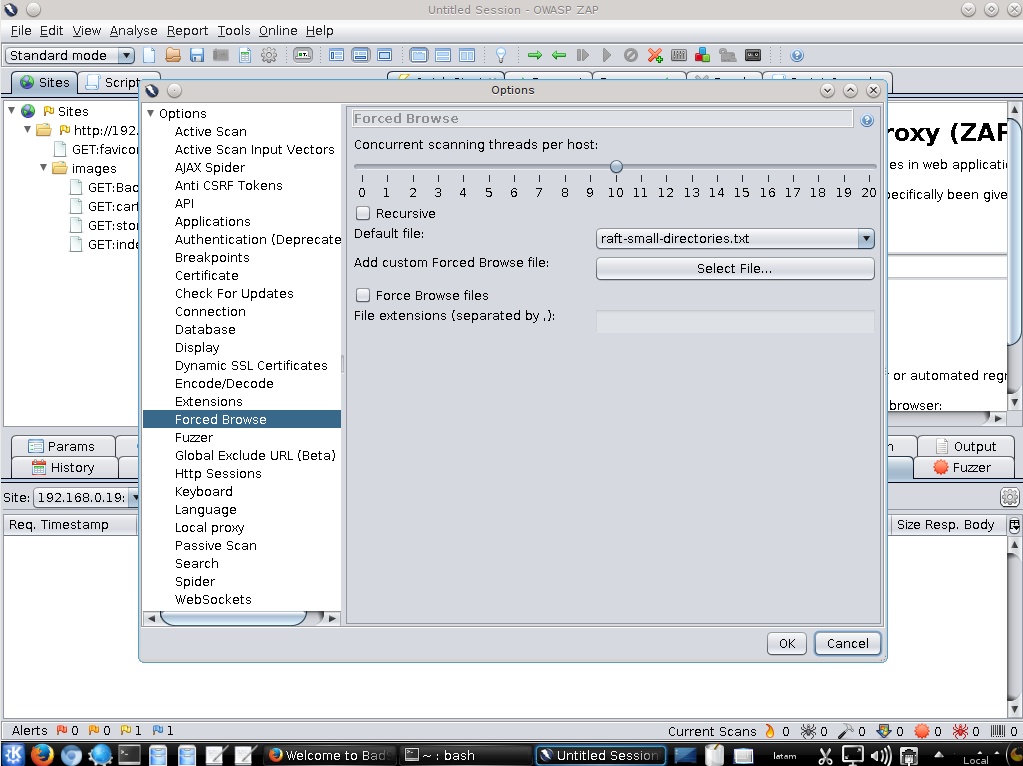

Se sugiere verificar que la la opción de recursividad para este procedimiento no esté activo. Para esto, hacer clic en ícono de una “tuerca” ubicado en el lado derecho del panel inferior. En la nueva ventana aperturada se pueden realizar configuraciones adicionales, como definir los hilos por host para el escaneo, definir un archivo personalizado, o las extensiones de los archivos.

Para iniciar el proceso hacer clic en el ícono de color “celeste” ubicado en el panel inferior.

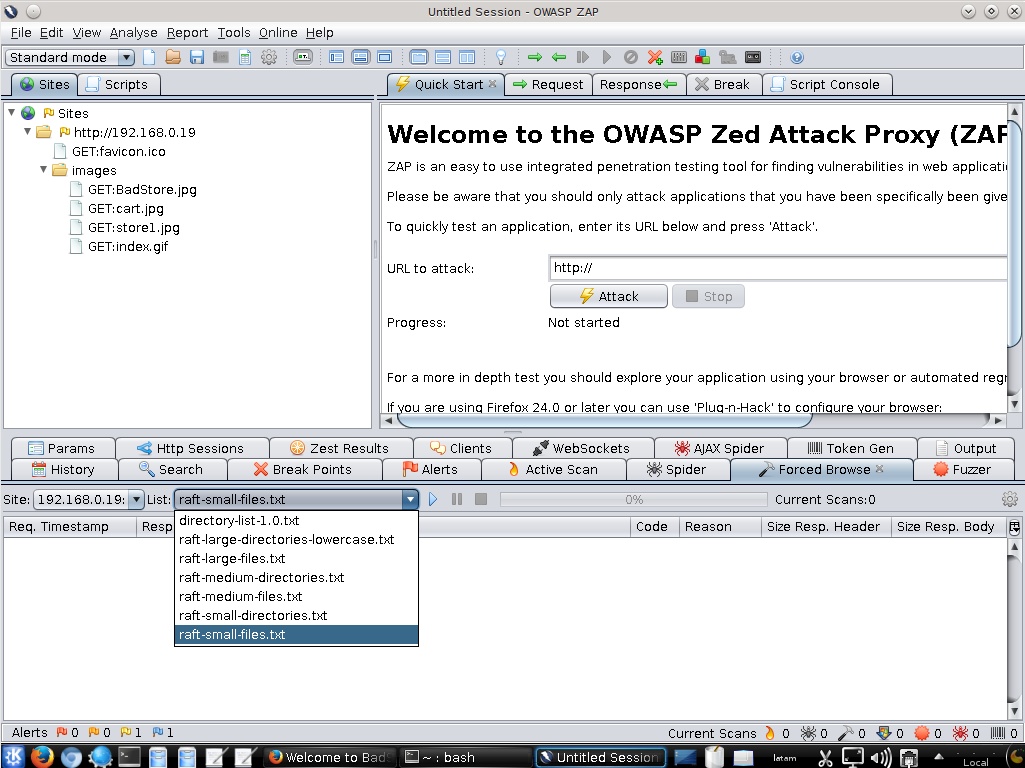

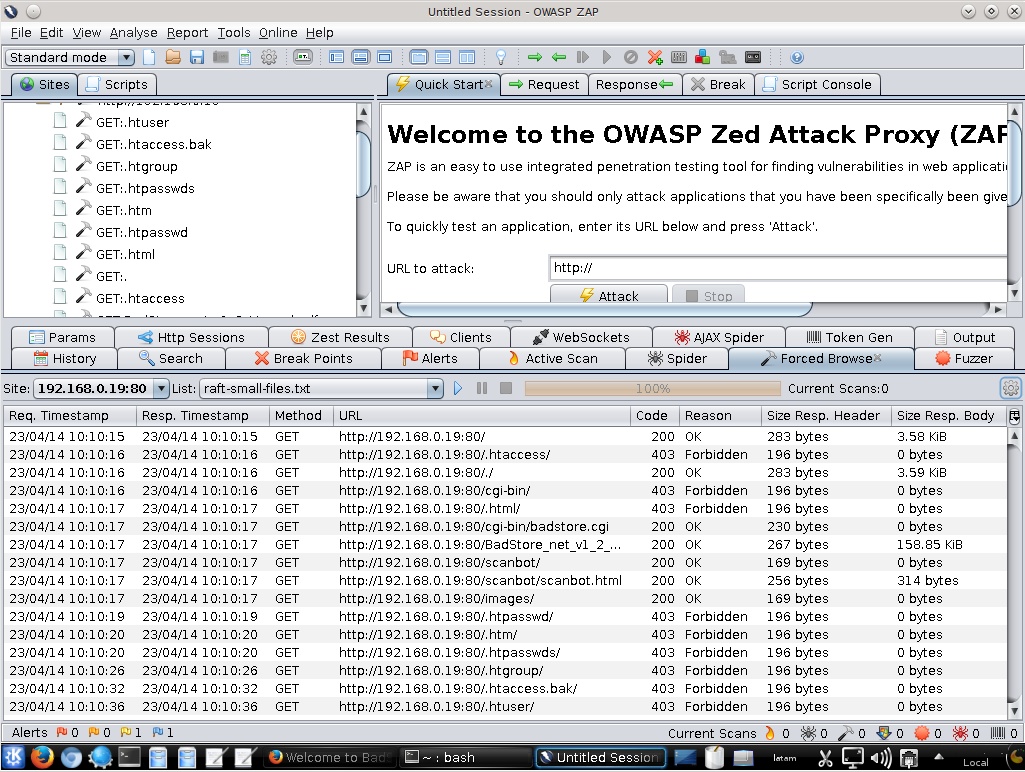

Para la siguiente práctica se realizará el mismo procedimiento descrito pero utilizando la lista de palabras de nombre “raft-small-files.txt”.

Los resultados obtenidos serán detallados en el panel superior izquierdo, donde se crea un mapa de la aplicación web objetivo.

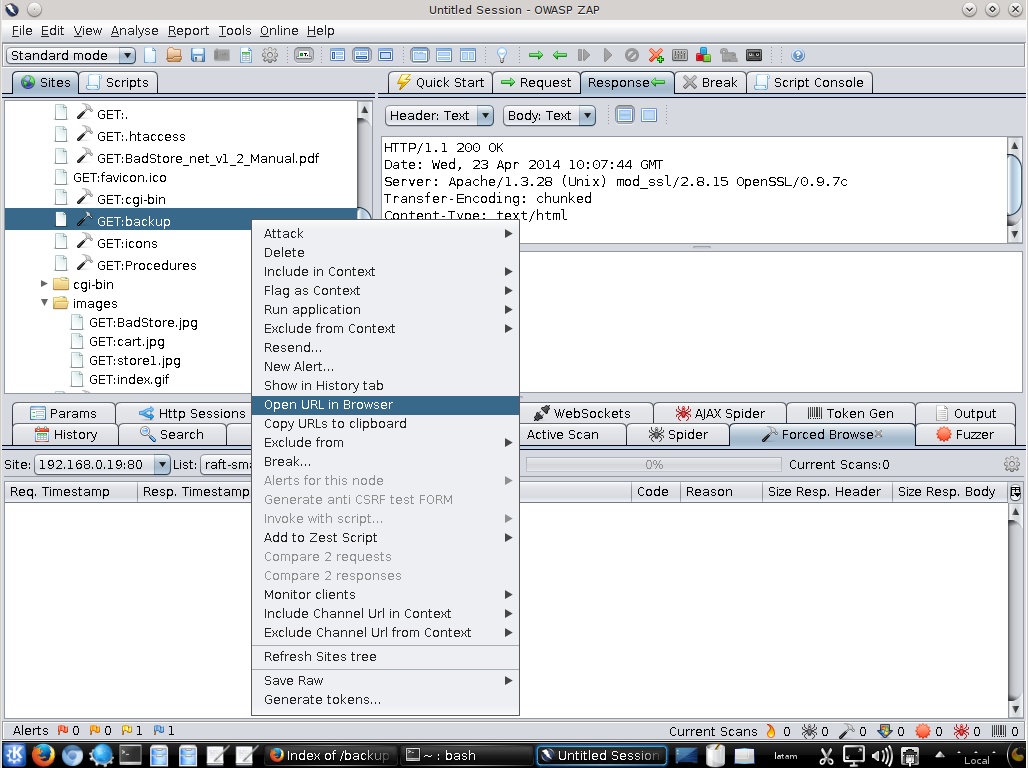

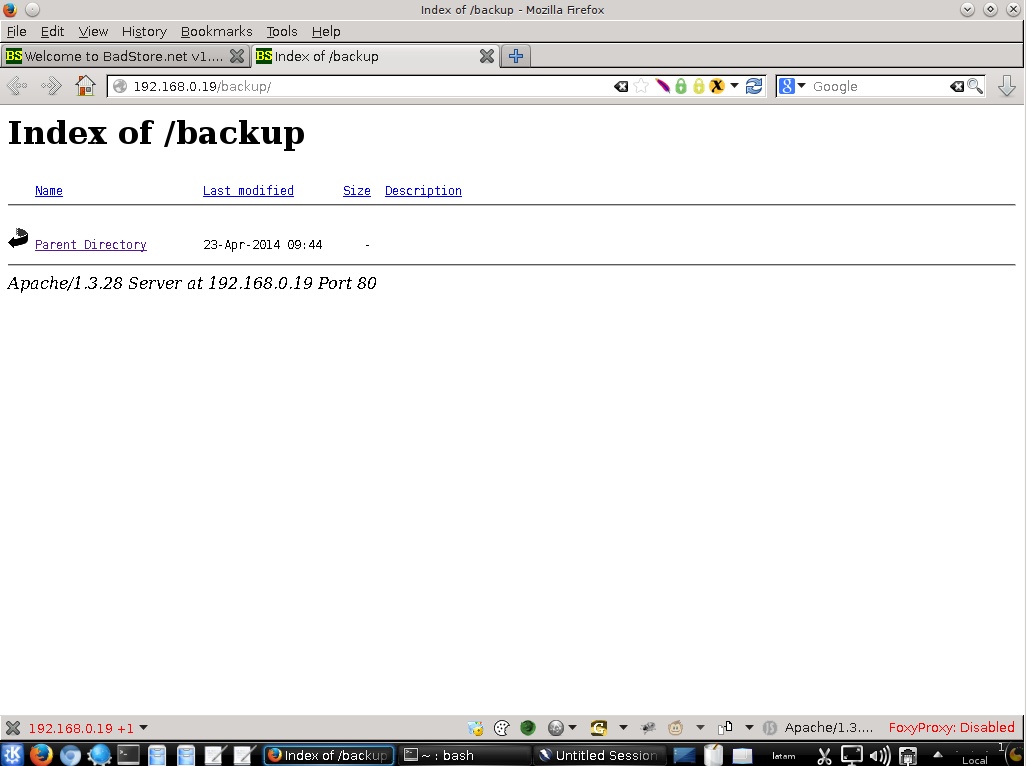

Para visualizar uno de los resultados obtenidos, hacer clic derecho sobre el para luego seleccionar la opción “Open URL in Browser” o Abrir URL en el Navegador.

Se realizará la petición requerida y el navegador web expondrá la respuesta devuelta por la aplicación web objetivo.

Fuentes:

https://www.owasp.org/index.php/OWASP_Zed_Attack_Proxy_Project

https://code.google.com/p/raft/

https://www.owasp.org/index.php/Forced_browsing

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

WhatsApp: https://wa.me/51949304030

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

Youtube: https://www.youtube.com/c/AlonsoCaballero

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/