Escanear un Servidor Web utilizando Wikto

Las vulnerabilidades pueden existir en la capa correspondiente al servidor web, el cual permite descubrir contenidos o funcionalidades no enlazadas dentro de la aplicación web. Las fallas encontradas en el software del servidor web pueden permitir a un atacante listar el contenido de directorios u obtener el código fuente de páginas. Existen aplicaciones las cuales incluyen contenido por defecto, lo cual ayuda a atacarlas. Los scripts de ejemplo o diagnóstico pueden contener vulnerabilidades o funcionalidades aprovechables para propósitos maliciosos.

Una de las herramientas para realizar esta evaluación es Wikto, el cual es totalmente inconsciente de la aplicación (si la hubiera) ejecutándose en el sitio web. Wikto no busca problemas de inyección SQL, de autorización o de otro tipo en el sitio web. Wikto intenta, por ejemplo, encontrar directorios y archivos interesantes sobre el sitio web, buscando por scripts de ejemplo a ser abusados o encontrar vulnerabilidades conocidas en la implementación del servidor web.

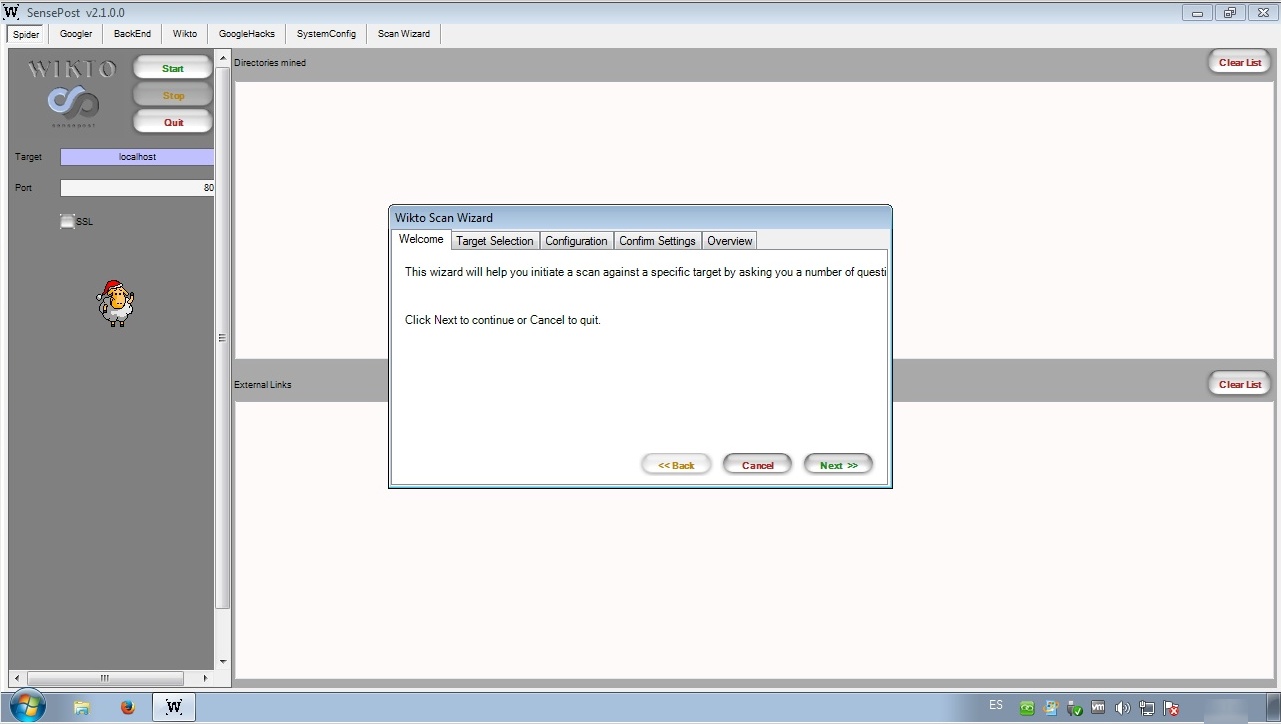

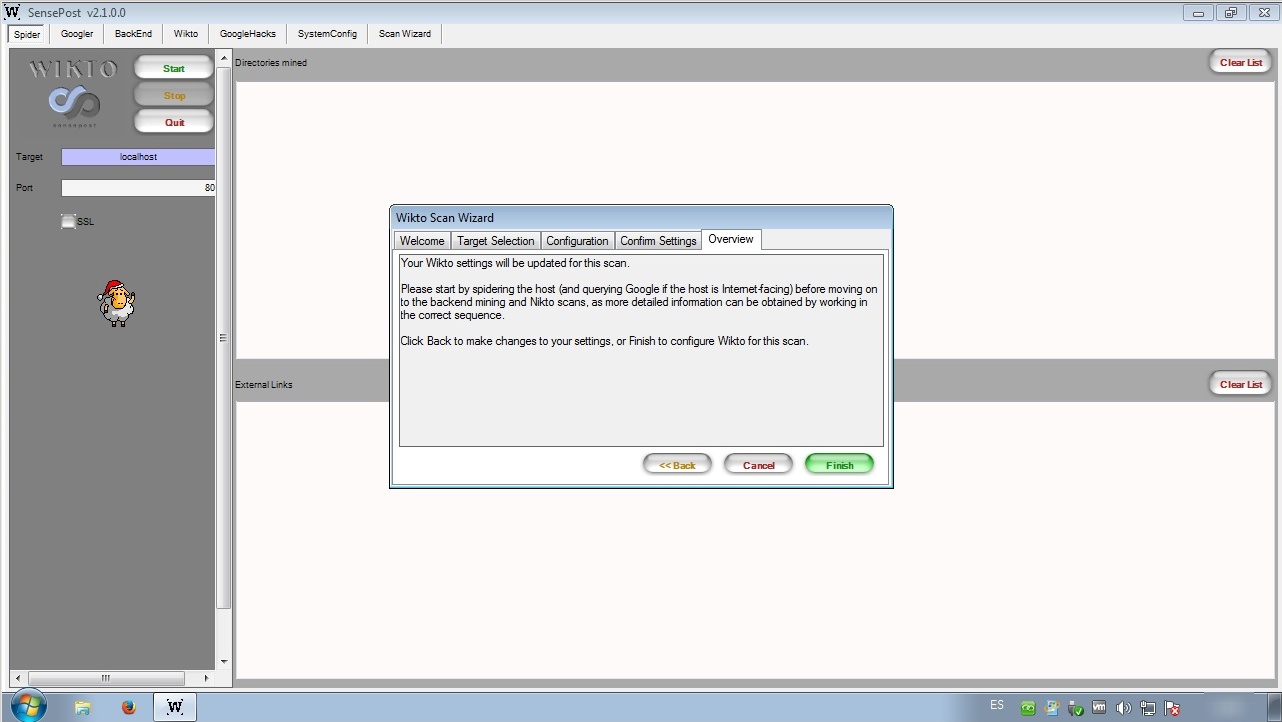

Ejecutar Wikto. Se presentará una nueva ventana con un asistente de ayuda para el escaneo.

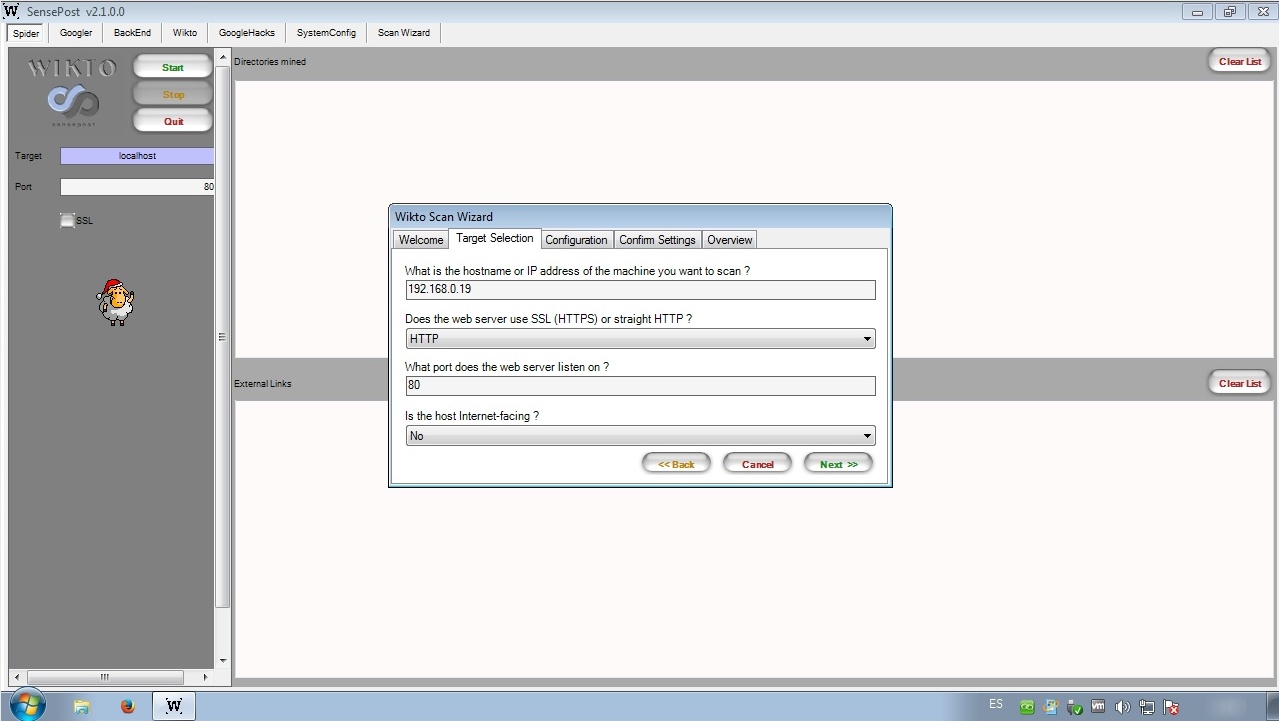

En la pestaña de nombre “Target Selection” o Selección del Objetivo, definir la dirección IP o nombre de host, el uso de HTTP o HTTPS, el número de puerto, y si el host da la cara hacia Internet.

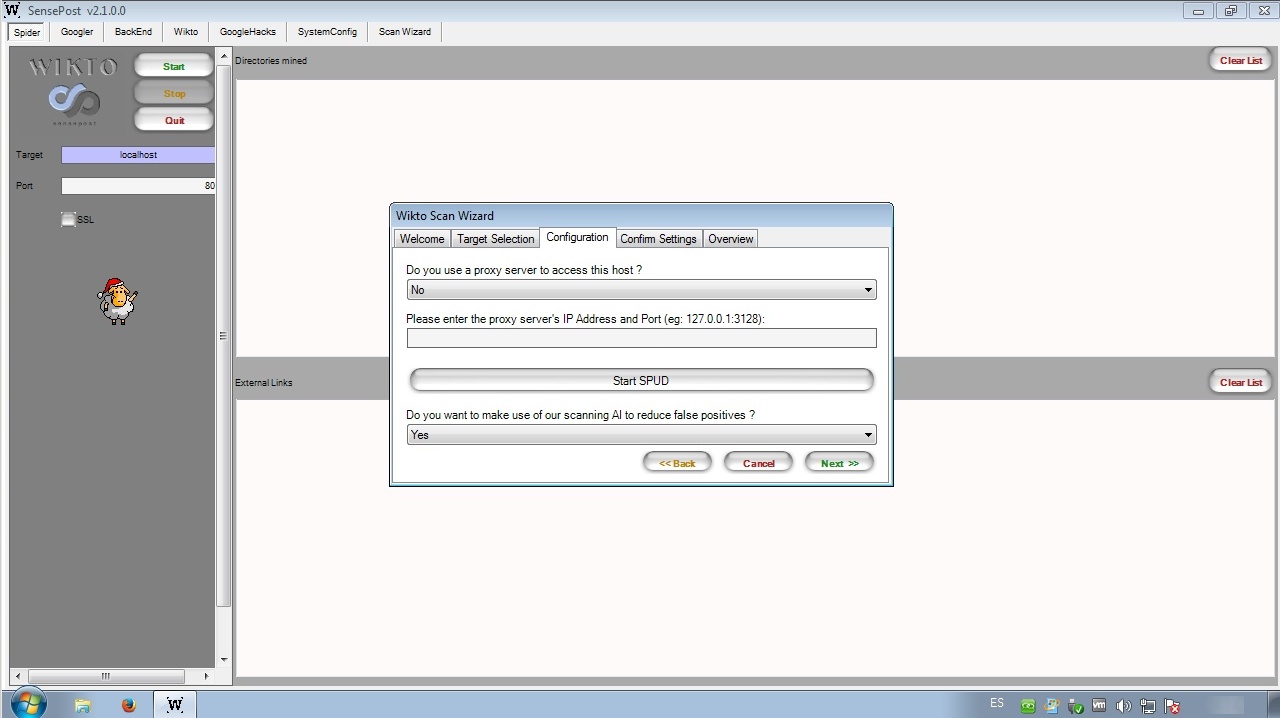

En la pestaña de nombre “Configuration” o Configuración, definir el uso o no de un Proxy para acceder hacia el host.

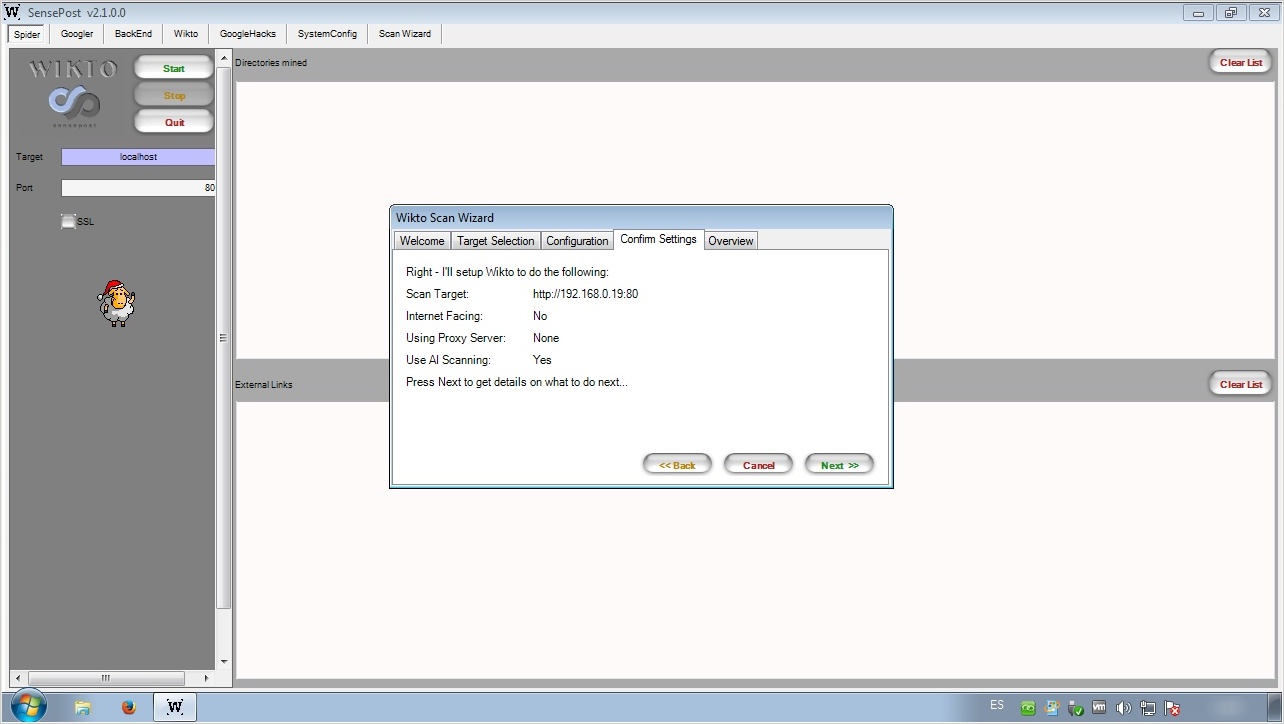

Confirmar los Ajustes definidos en la pestaña de nombre “Confirm Settings” o Confirmar Configuración.

En la pestaña de nombre “Overview” o de Visión Global, hacer clic en el botón verde con el texto “Finish” o Finalizar.

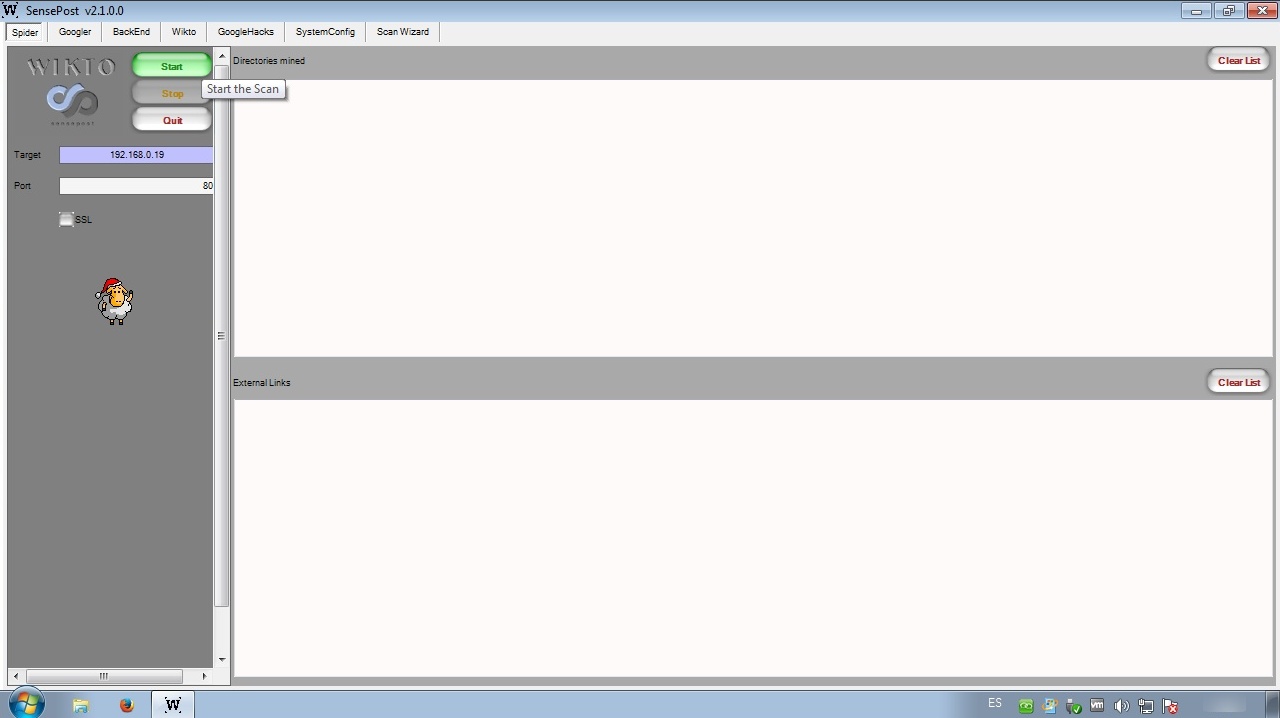

Para iniciar el escaneo hacer clic sobre el botón de color verde con el texto “Start” o Iniciar, ubicado en la parte superior izquierda.

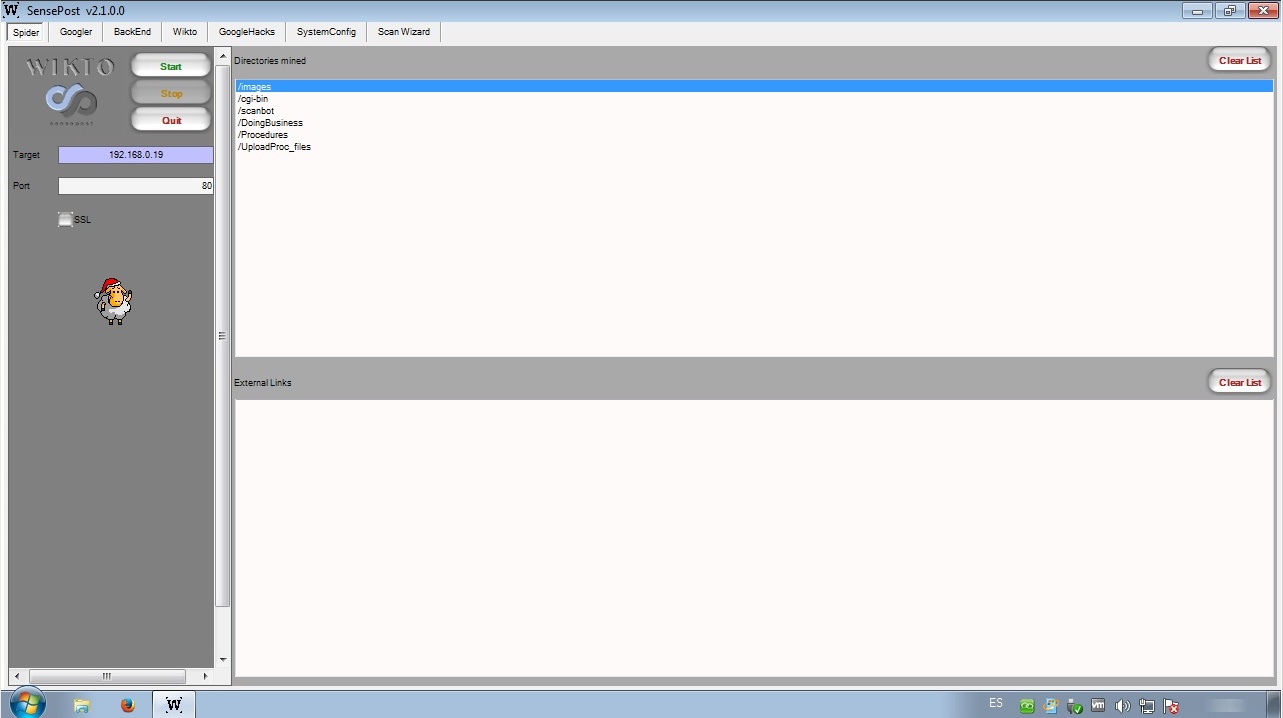

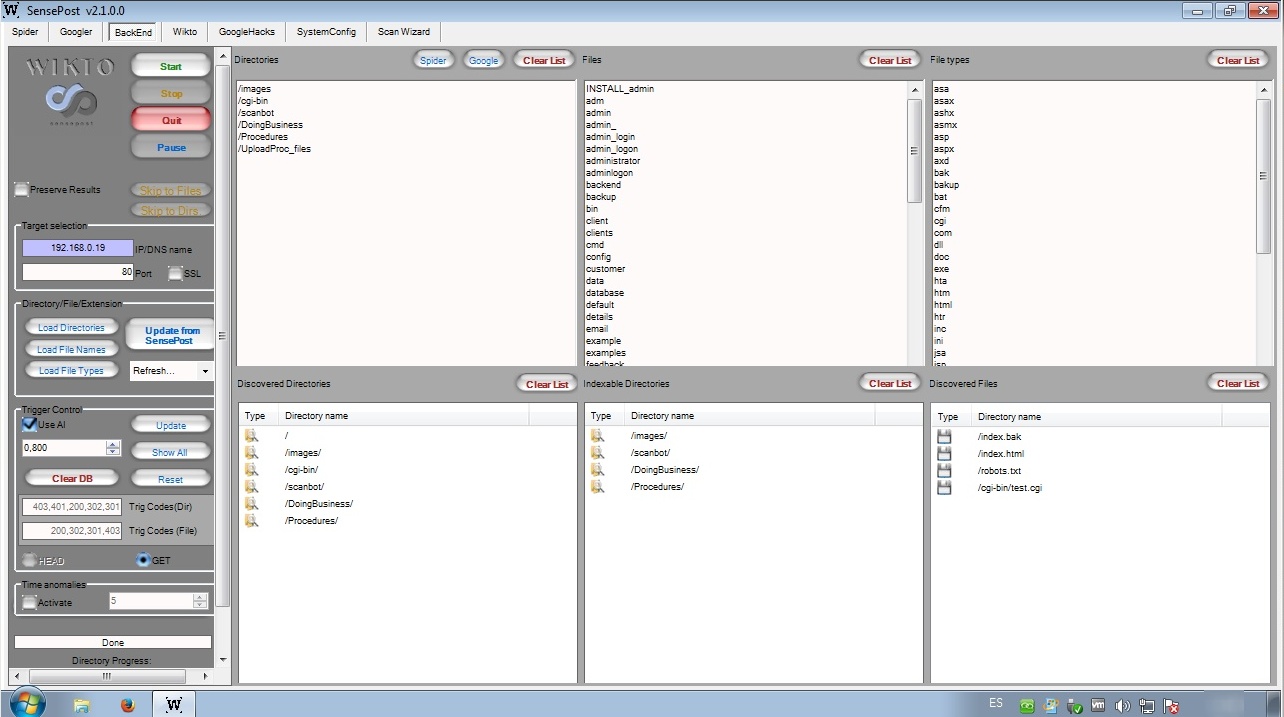

Al finalizar el proceso realizado por el “Spider” se presentarán los directorios encontrados en el panel superior de nombre “Directories mined”.

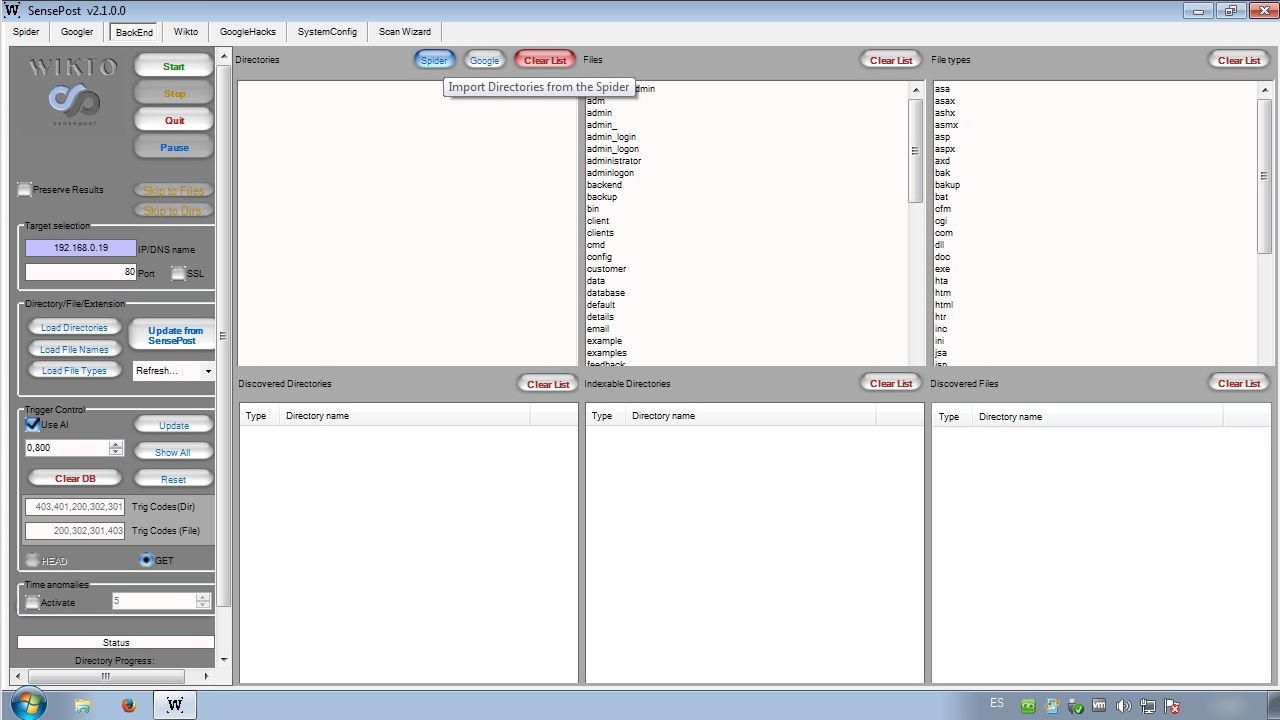

Ahora en la pestaña de nombre “BackEnd”, hacer clic en el botón rojo de nombre “Clear List” para borrar la lista por defecto incluida en Wikto, esto con el propósito de importar los directorios encontrados por el Spider, haciendo clic en el botón de color azul con el texto “Spider”.

Al finalizar este proceso se presentará la información detallada sobre todos los ítemes descubiertos por Wikto, lo cual incluye Directorios Descubiertos e Indexables, como también los Archivos Descubiertos.

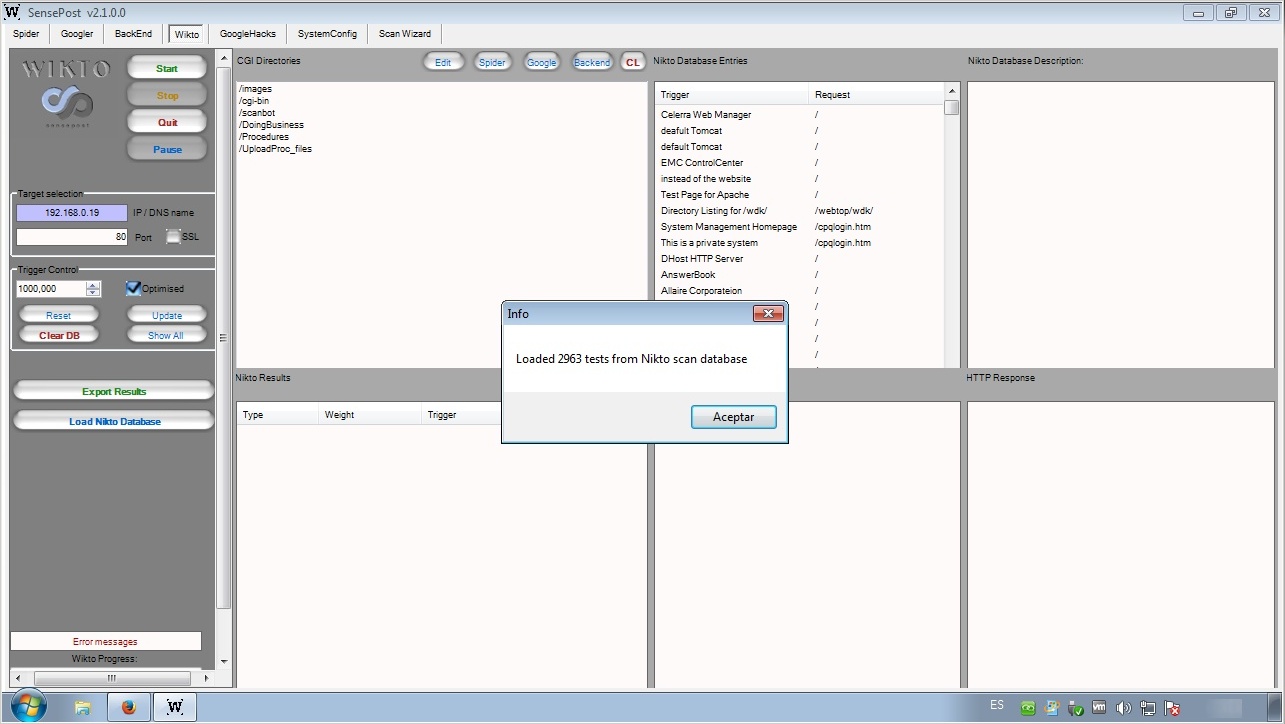

También se puede escanear el objetivo en busca de vulnerabilidades, malas configuraciones, fallas u otros temas de seguridad, utilizando la base de datos de Nikto2. Hacer clic en la pestaña de nombre “Wikto”, para luego proceder a hacer clic en el botón de nombre “Load Nikto Database” o “Carga la Base de Datos de Nikto”. Finalizada la importación se presentará una ventana de conformidad. Para iniciar el escaneo hacer clic en el botón verde de nombre “Start” o Iniciar.

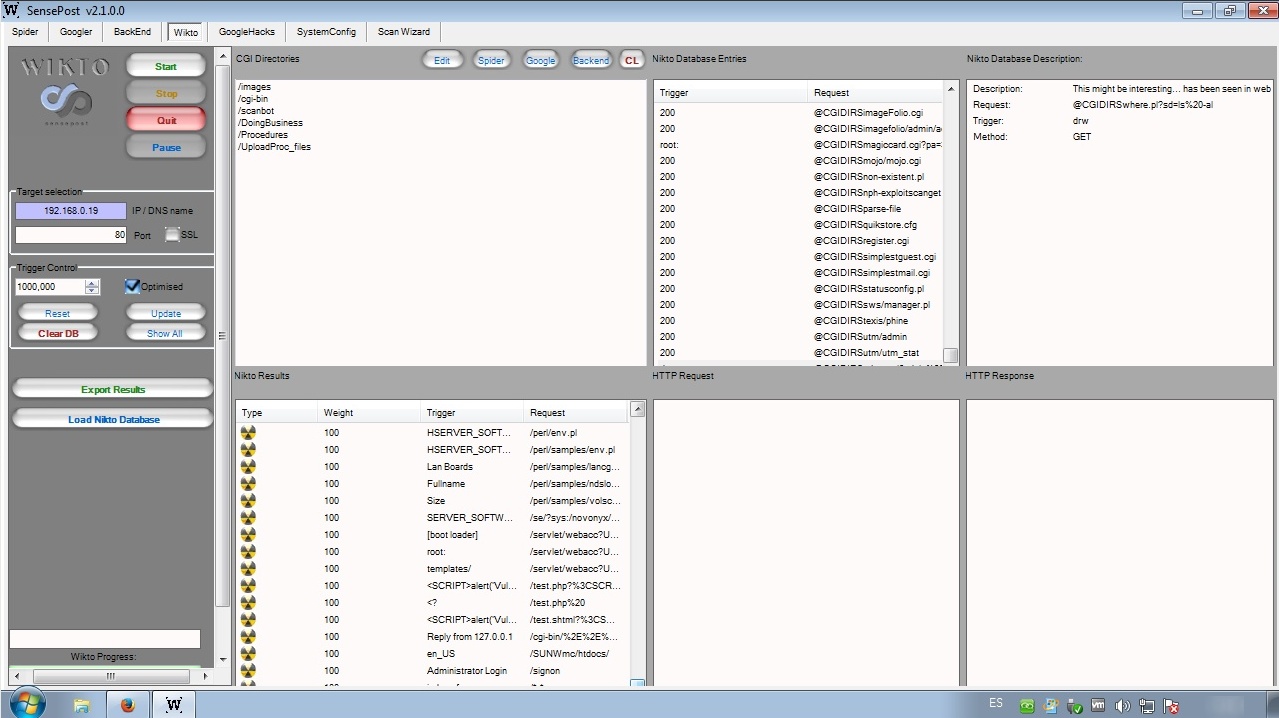

Finalizado el proceso se expondrán los resultados obtenidos.

Fuentes:

http://research.sensepost.com/tools/web/wikto

http://research.sensepost.com/cms/resources/tools/web/wikto/using_wikto.pdf

https://cirt.net/Nikto2

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero