Escaneo de Puertos utilizando masscan

Masscan es el escaner de puertos más rápido de Internet; esto según la propia página del proyecto. Puede escanear Internet en seis minutos, transmitiendo 10 millones de paquetes por segundo.

Masscan produce resultados similares a “Nmap”, el escaner de puertos más famoso. Internamente opera de manera más similar a “scanrad”, “unicornscan”, y “zmap”. La principal diferencia es el hecho de ser más veloz comparado con estos otros escaners. Además de ser más flexible, permitiendo rangos de direcciones y rangos de puertos arbitrarios.

Anotación: Masscan utiliza una pila TCP/IP personalizada. Cualquier otra cosa a simples escaneos de puertos podría causar conflictos con la pila local TCP/IP. Esto significa se hace necesario utilizar la opción “-S” para utilizar una dirección IP separada, o configurar el firewall del sistema para redireccionar los puertos utilizados por masscan.

Para la siguiente demostración se ejecuta la herramienta “masscan” para identificar las direcciones IP en las cuales se encuentra el abierto el puerto TCP 80.

Masscan tiene permanentemente activada las siguientes opciones. La opcion “-sS” realiza un escaneo de tipo TCP SYN. la opción “-Pn” trata todos los hosts como si estuviesen en funcionamiento. La opción “-n” no hace una resolución al DNS. La opción “--randomize-hosts” aplica aleatoriedad al orden de los host a escanear. La opción “-v” genera verbosidad. Y la opción “--send-eth” utiliza para el envío paquetes ethernet en bruto.

# masscan -p80 0.0. 0.0/24

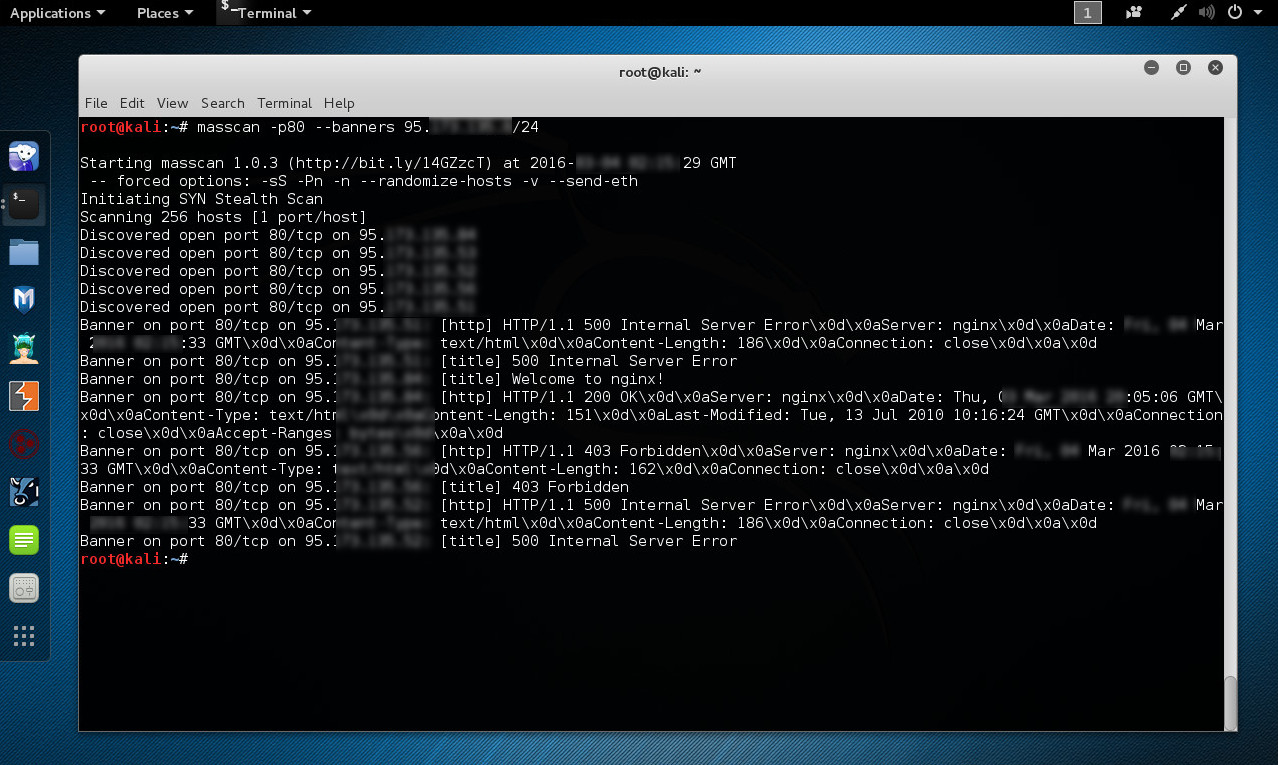

Masscan también proporciona la posibilidad de obtener el banner desde los puertos identificados en estado abierto.

# masscan -p80 --banners 0.0 .0.0/24

Una funcionalidad importante de “masscan” es el ritmo o velocidad de transmisión. Por defecto este valor es de 100 paquetes por segundo. Es factible incrementar este valor utilizando la opción pertinente.

# masscan -p22,25,80,443 0.0. 0.0/24 --banners --rate 100

También es factible guardar los resultados del escaneo en cinco diferentes formatos; xml, binario (formar incorporado de masscan), greapeable, json y list (listado de un host y puerto por línea).

# masscan -p22,25,80,443 0.0. 0.0/24 --banners -oL /tmp/scan1.txt

En el escenario expuesto, se utilizado la opción “list”.

# cat /tmp/scan1.txt

Se ha esforzado en hacer a masscan familiar para los usuarios de nmap, aunque sean fundamentalmente diferentes. Existen dos importantes diferencias. No existen puertos por defecto a escanear, siempre se debe especificarlos. Y los hosts objetivos deben ser siempre direcciones IP o rangos simples, no nombres de nominio.

Fuentes:

https://github.com/robertdavidgraham/masscan

http://tools.kali.org/information-gathering/masscan

https://nmap.org/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero