Escaneo de Vulnerabilidades Local Autenticado utilizando OpenVAS

OpenVAS (Open Vulnerability Assessment System) o Sistema Abierto para la Evaluación de Vulnerabilidades, es un framework excelente el cual puede ser utilizado para evaluar vulnerabilidades en los objetivos. Es una rama del proyecto Nessus, pero a diferencia de Nessus, OpenVAS ofrece actualizaciones completamente gratuitas. OpenVAS se incluye por defecto en Kali Linux, siendo su instalación y configuración relativamente sencilla.

Para la siguiente demostración se realizará un escaneo de vulnerabilidades local utilizando credenciales válidas contra el objetivo de evaluación de nombre Metasploitable 2.

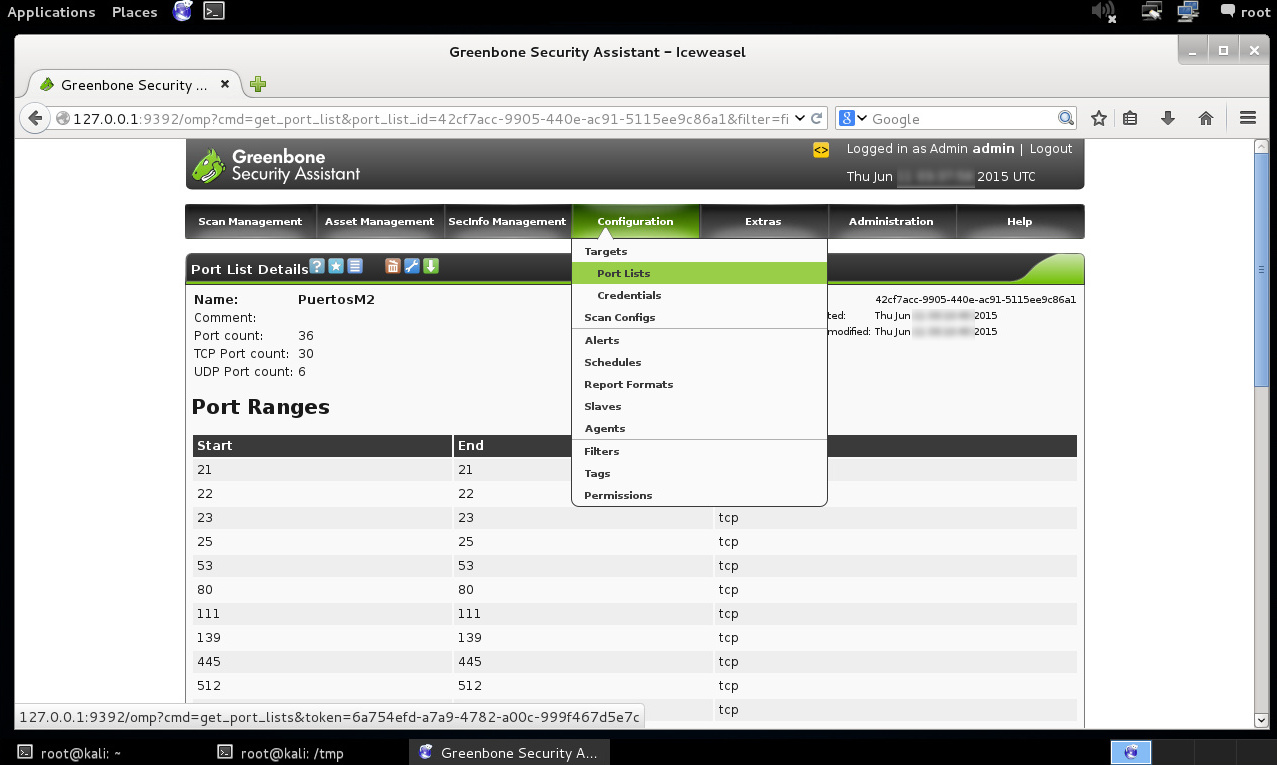

Iniciado OpenVAS. Crear un nuevo listado de puertos utilizando la opción “Configuration -> Port Lists”

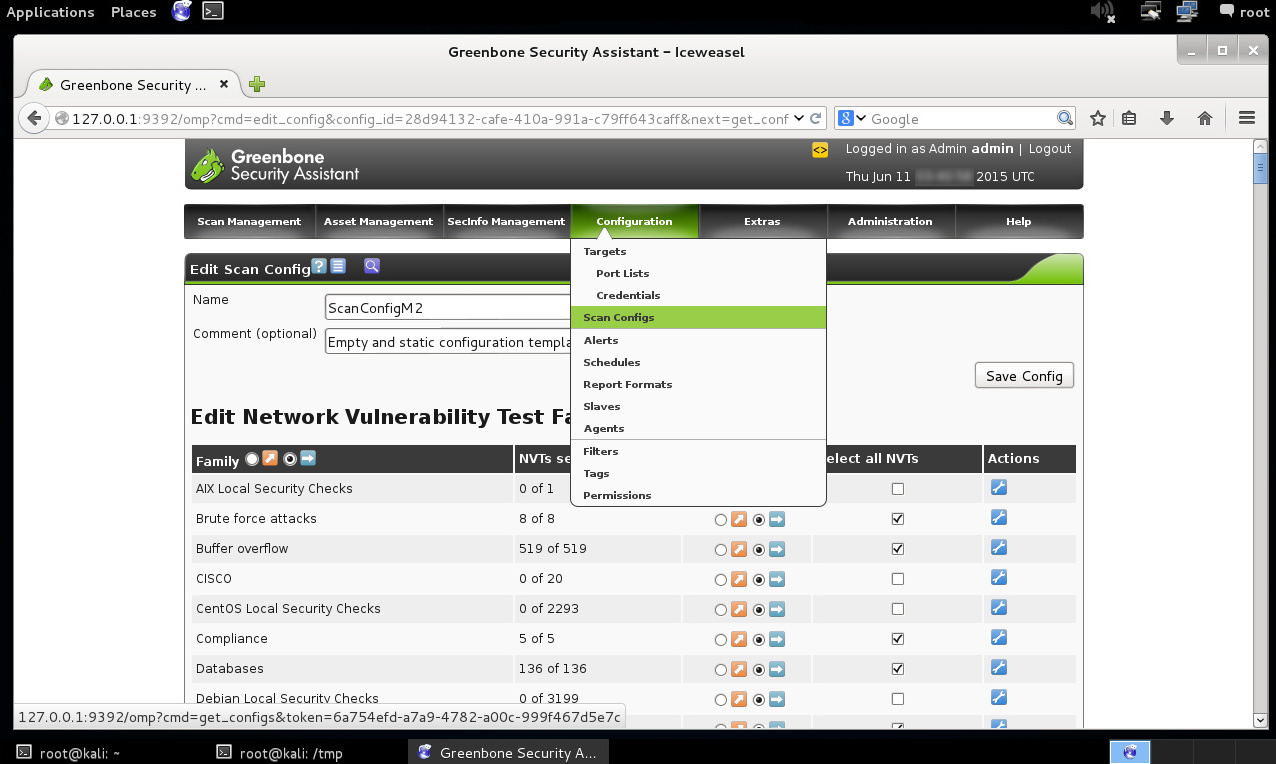

Crear una nueva configuración de escaneo utilizando la opción “Configuration -> Scan Configs”.

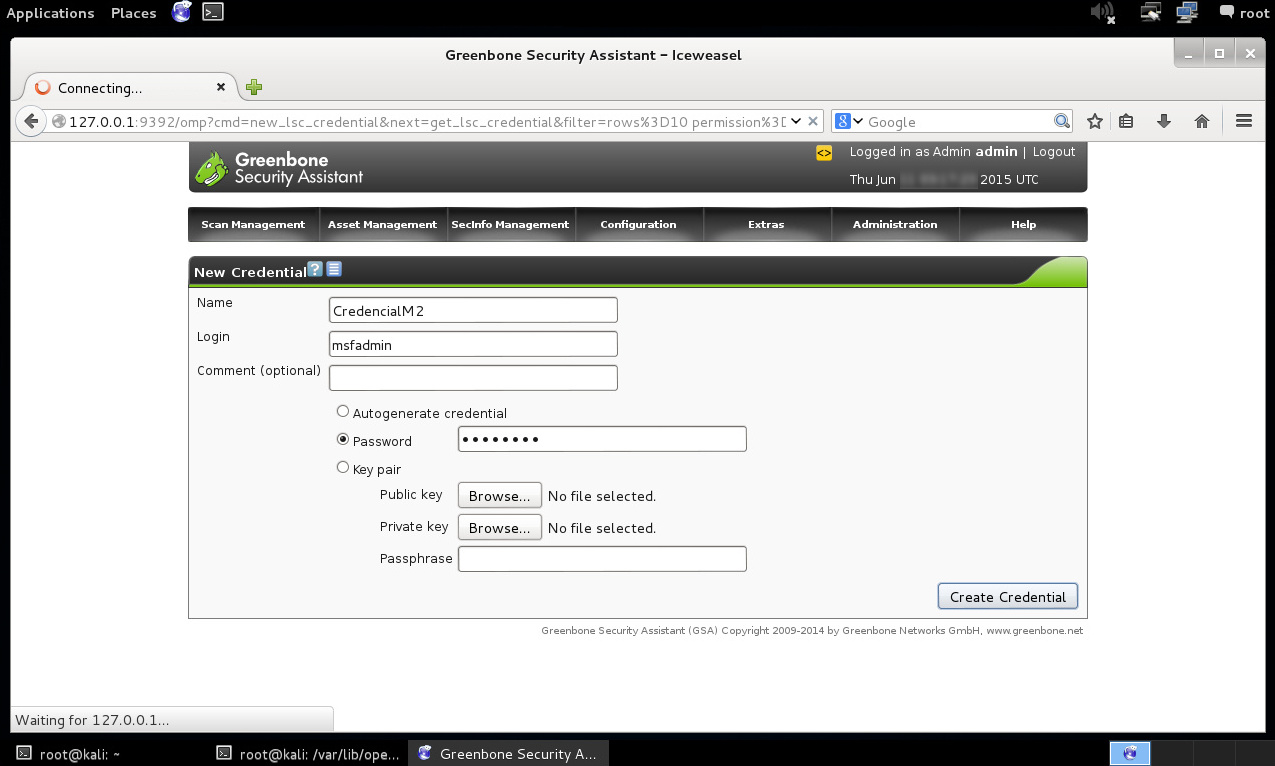

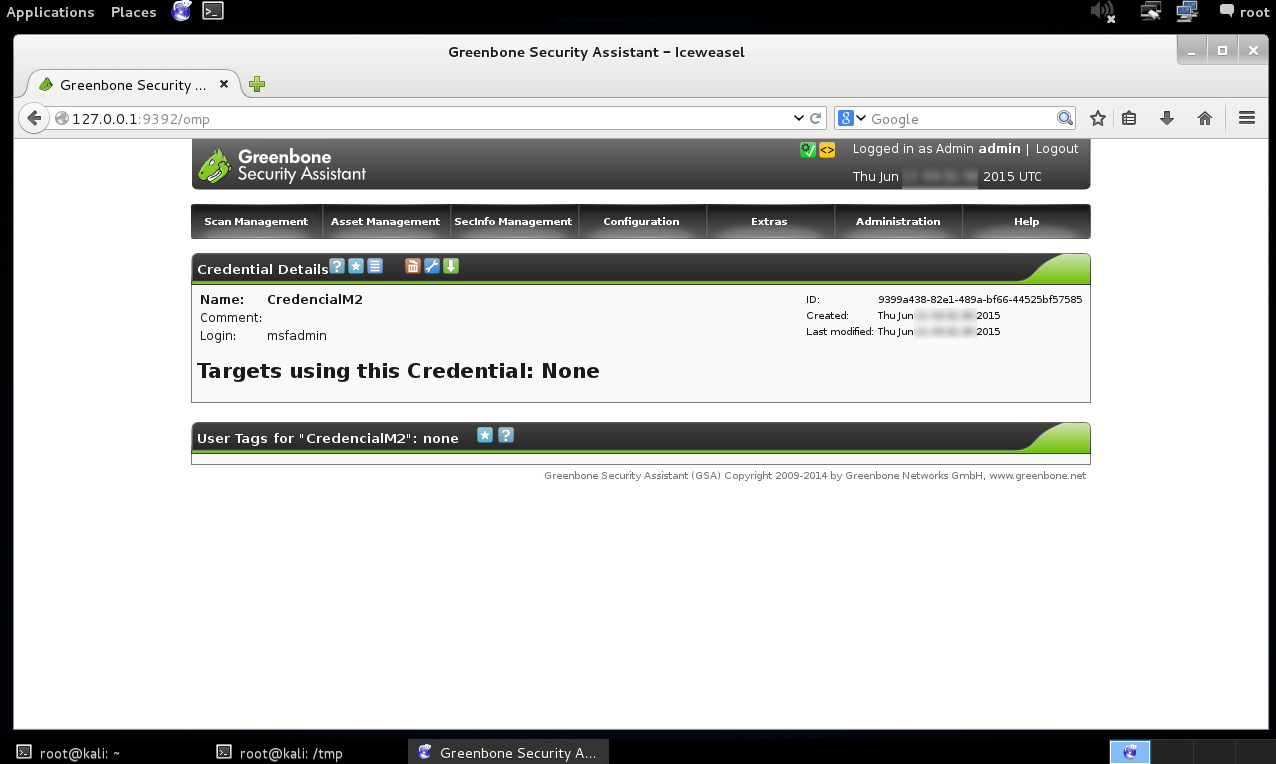

La creación de nuevas credenciales con la versión de OpenVAS incluída por defecto en Kali Linux al momento de redactar el presente texto, implica crear el directorio de nombre “/var/lib/openvas/gnupg/”.

Luego de aproximadamente diez minutos o más, las credenciales se han creado satisfactoriamente. El usuario y contraseña utilizados para esta demostración son “msfadmin/msfadmin”

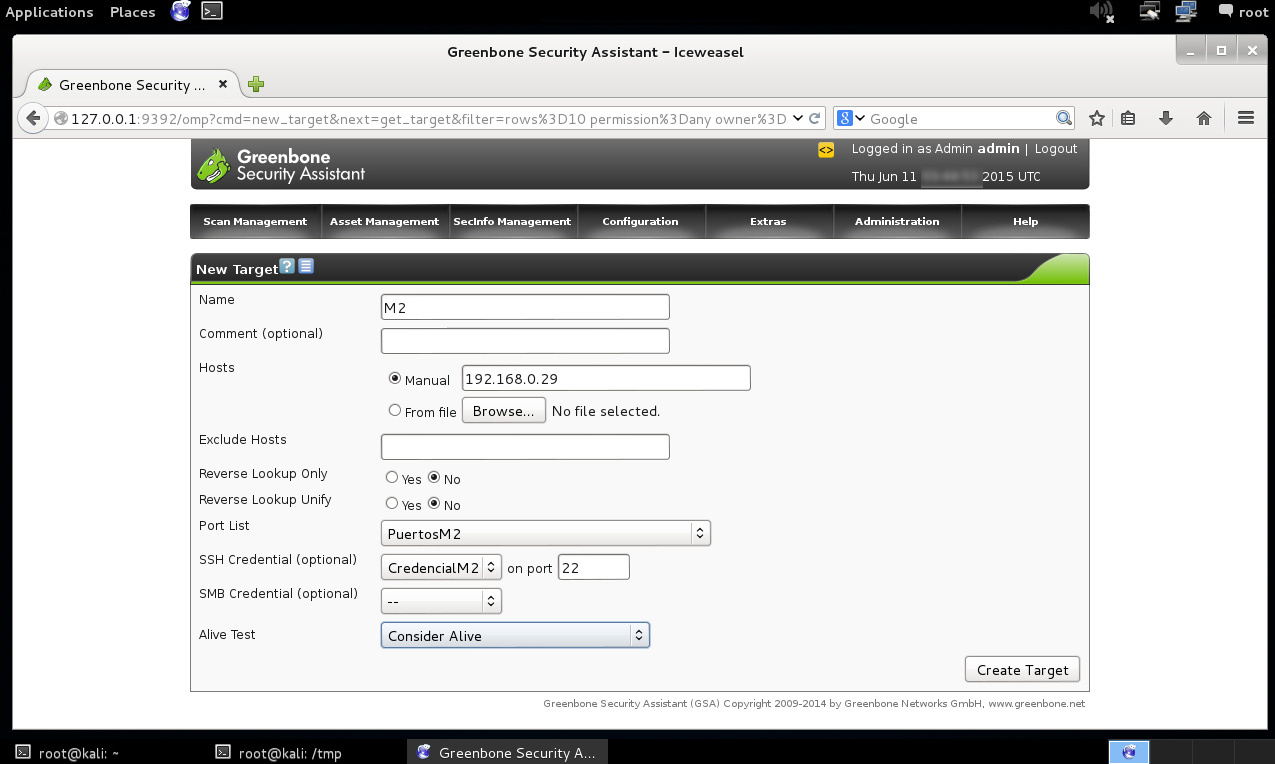

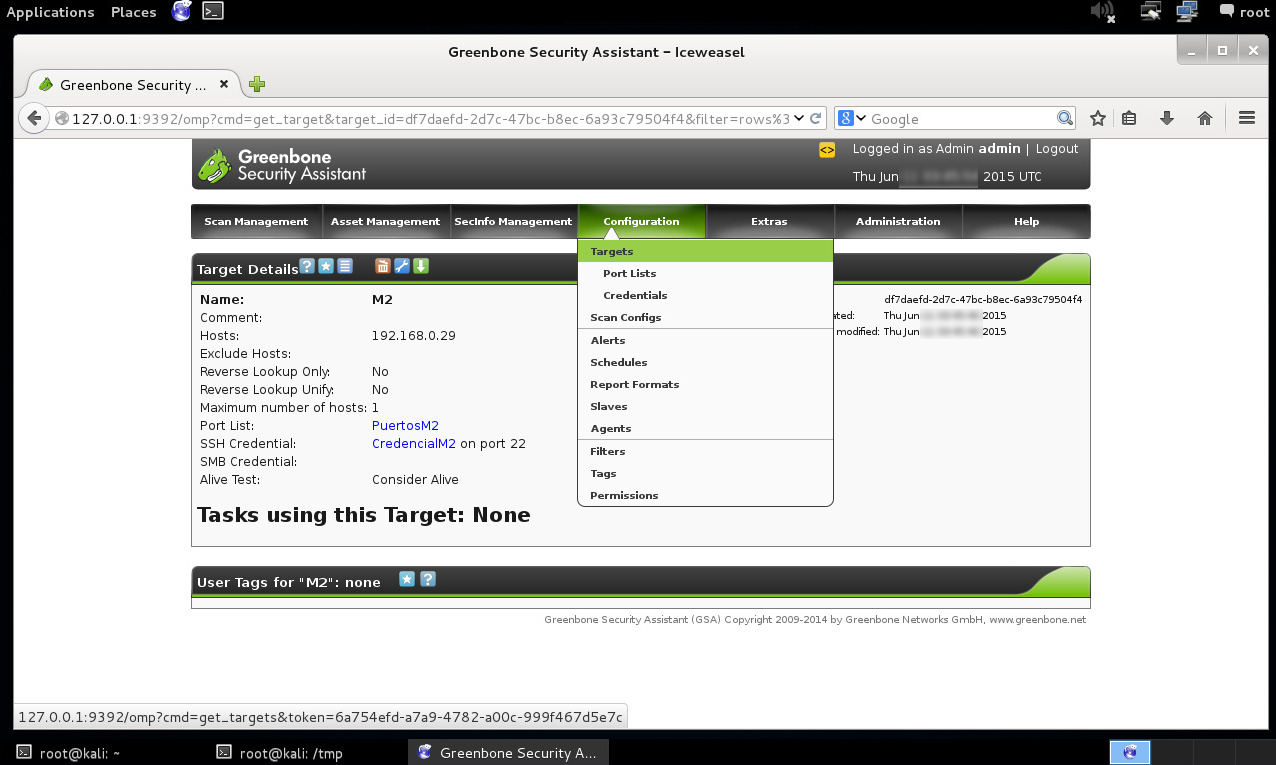

Crear un nuevo objetivo de evaluación, definiendo en el campo de nombre “Port List” el nombre del listado de puertos creados previamente. En el campo de nombre “SSH Credential (Optional)” definir el nombre de las credenciales creadas en el procedimiento anterior.

La creación de un nuevo objetivo se realiza utilizando la opción “Configuration -> Targets”.

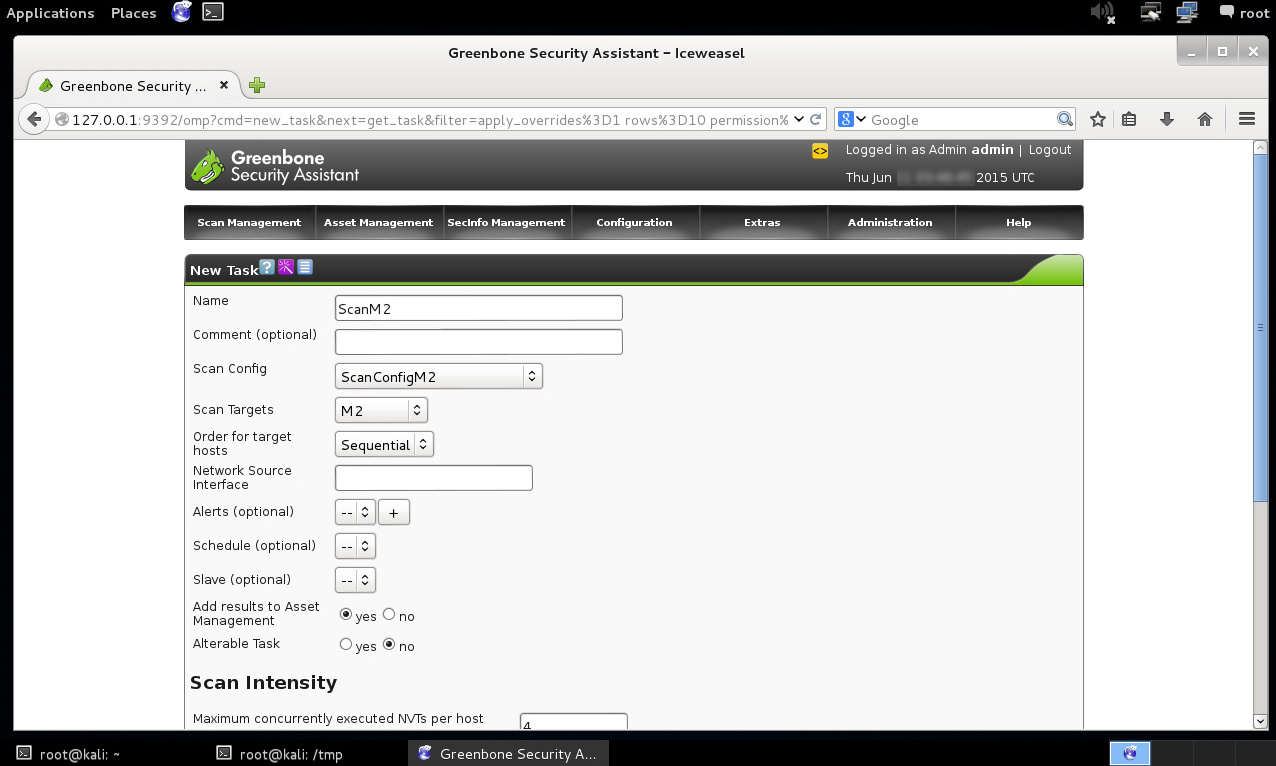

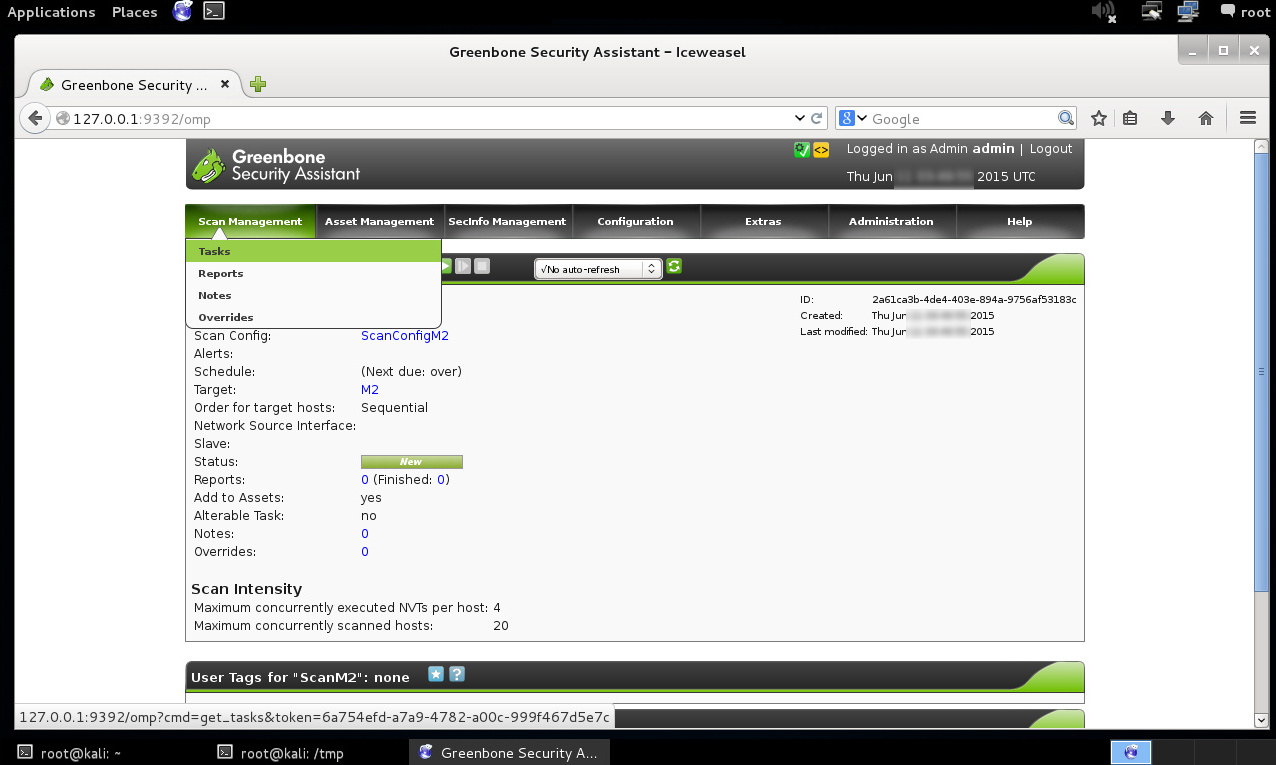

Se procede a crear una nueva tarea. En el campo de nombre “Scan Config” definir el nombre de la configuración de escaneo definida anteriormente. En el campo de nombre “Scan Targets” definir el nombre del objetivo de evaluación.

La creación de una nueva tarea se realiza utilizando la opción “Scan Management -> Tasks”.

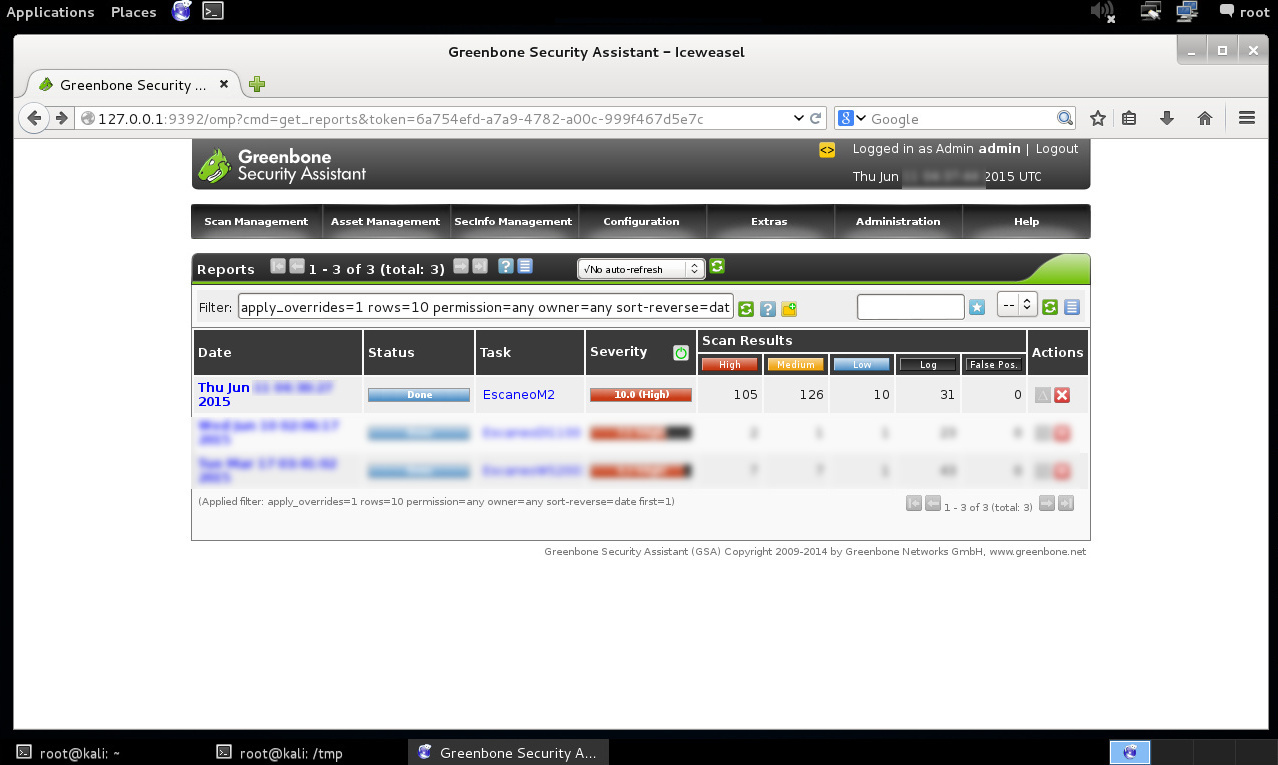

Finalizado el escaneo de vulnerabilidades se presentarán los resultados del mismo.

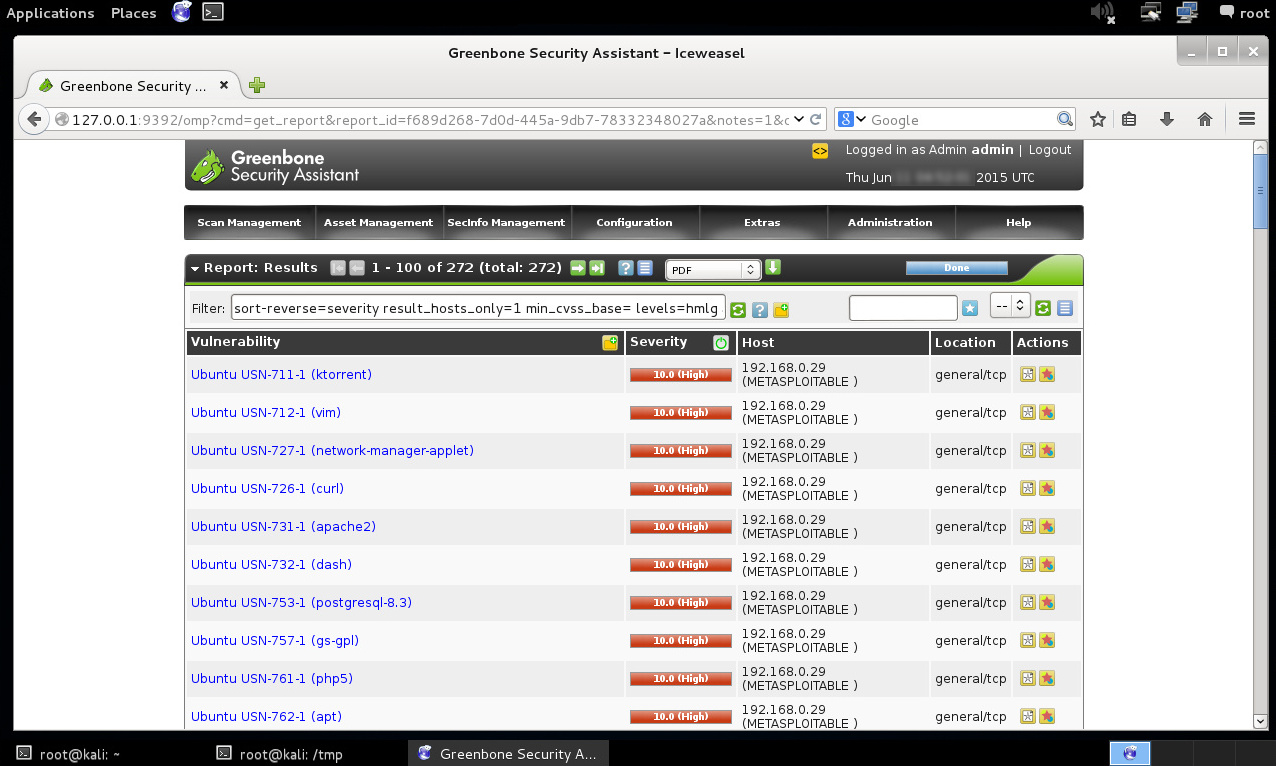

El detalle de los resultados están ordenados por su severidad.

Los resultados obtenidos corresponden a las vulnerabilidades encontradas desde una perspectiva local, utilizando un conjunto de credenciales válidas. Lo cual puede ser totalmente diferente a un escaneo de vulnerabilidades remoto sin autenticación.

El siguiente paso es verificar manualmente cada vulnerabilidad reportada por OpenVAS y eliminar falsos positivos.

http://www.openvas.org/

http://www.reydes.com/d/?q=Escaneo_de_Vulnerabilidades_Externo_utilizand...

http://www.reydes.com/d/?q=Instalacion_de_OpenVAS_en_Kali_Linux

https://forums.kali.org/showthread.php?25750-OpenVAS-8-Internal-error-wh...

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero