Escaneo de Vulnerabilidades con skipfish

Skipfish es una herramienta de reconocimiento activo para la seguridad de aplicaciones web. La cual prepara un mapa interactivo del sitio objetivo mediante la recuperación recursiva y pruebas basadas en diccionarios. El mapa resultante es luego anotada con la salida de un número activo (pero sin interferencia) de pruebas de seguridad. El reporte final generado por la herramienta sirve como base para evaluaciones profesionales de seguridad en aplicaciones web.

Características Principales

Varias herramientas comerciales y open source con funcionalidades análogas están disponibles; como Nikto2, Websecurify, Netsparker, w3af, Arachni. Skipfish intenta direccionar algunos de los problemas más comunes asociados con los escaners de seguridad. Las ventajas específicas incluyen:

- Alto desempeño: Más de 500 solicitudes por segundo contra objetivos en Internet, más de 2000 solicitudes por segundo en redes LAN/WAN y más de 7000 solicitudes contra instancias locales, han sido observadas con modestas CPUs, redes o memoria.

- Facilidad de uso: skipfish es altamente adaptable y confiable

- Verificaciones de Seguridad bien diseñadas: La herramienta proporciona resultados precisos y significativos.

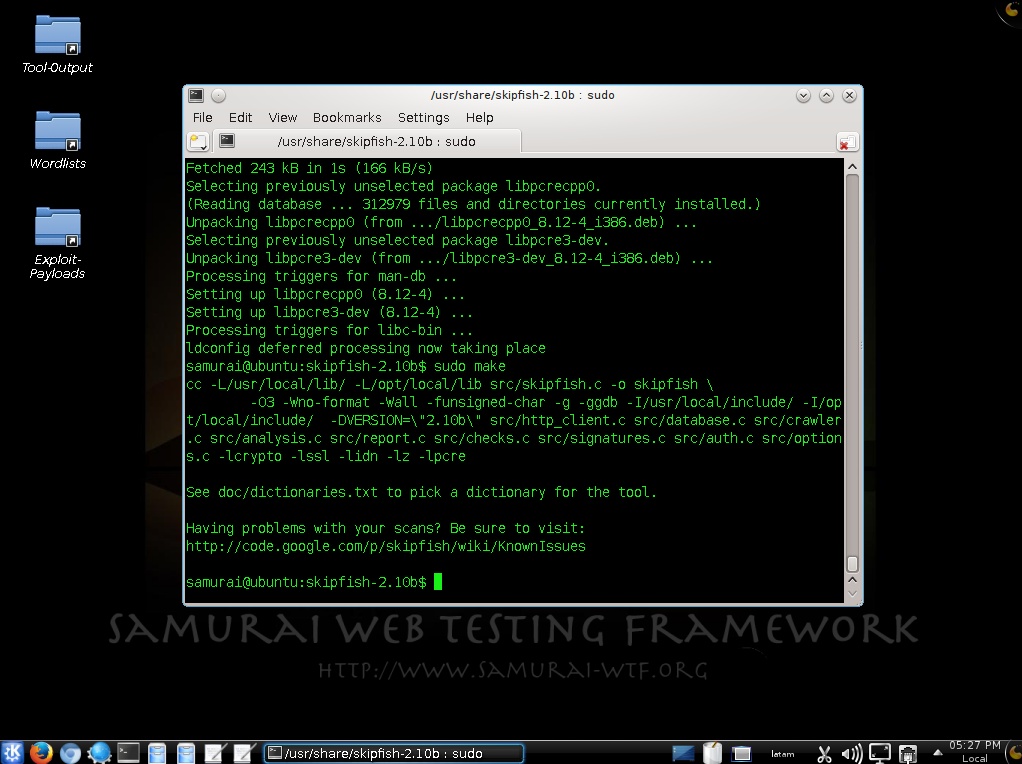

Instalación de Skipfish

Para instalar skipfish se requiere tener instalado libidn o libpcre3. Cumplido este requisito, se debe ejecutar el comando “make” dentro del directorio donde se desempaquetó y descomprimió el archivo.

Diccionarios

Skipfish construye y mantiene automáticamente diccionarios basados en las URLs y el contenido HTML encontrado mientras se recupera el sitio. Estos diccionarios son extremadamente útiles para escaneos posteriores al mismo objetivo, o para evaluaciones futuras de otras plataformas pertenecientes al mismo cliente.

Se necesita definir exactamente un diccionario de lectura-escritura para cada escaneo. Para crear un diccionario en blanco y alimentarlo para skipfish, se puede utilizar el siguiente comando.

$ sudo touch /tmp/nuevo_diccionario.wl

Adicionalmente, siempre es beneficioso sembrar el escaner con varios diccionarios suplementarios de solo-lectura conteniendo palabras clave comunes y útiles para ataques por fuerza bruta contra cualquier sitio web. Los diccionarios suplementarios pueden ser cargados utilizando la siguiente sintaxis:

$ sudo skipfish -o /tmp/resultado_skipfish/ -S /usr/share/skipfish-2.10b/dictionaries/minimal.wl -W /tmp/nuevo_diccionario.wl http://192.168.0.31

En el anterior comando la opción “-o” define un directorio en donde residirán los resultados del escaneo. También se ha definido la dirección IP o Dominio del objetivo de evaluación.

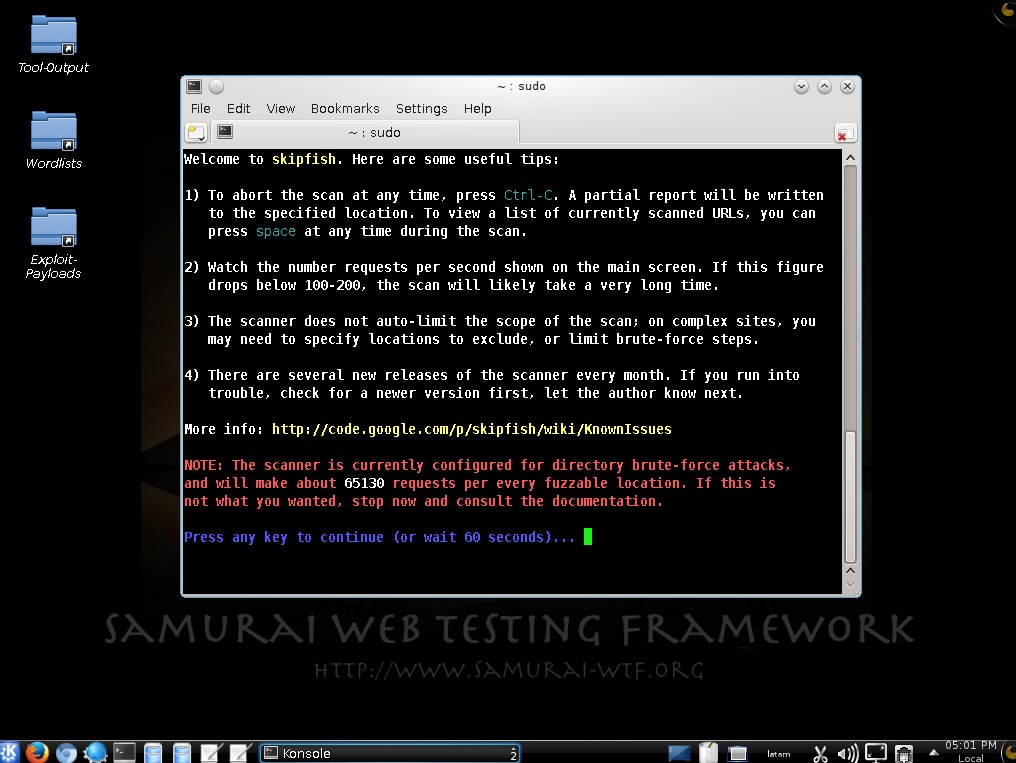

Antes de iniciar su ejecución skipfish muestra algunos consejos útiles. Luego de haber leído esta información, si se está de acuerdo en continuar, se debe presionar cualquier tecla.

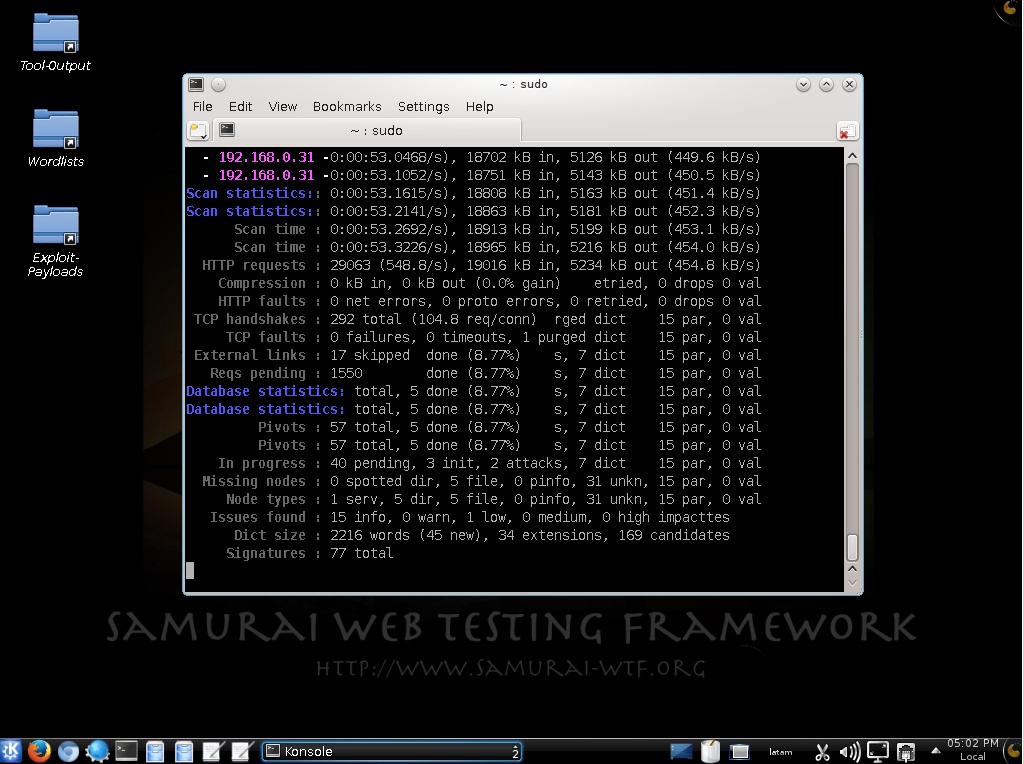

Skipfish ha iniciado su escaneo, el tiempo que demanda este proceso es muy variable, pueden ser minutos como también horas.

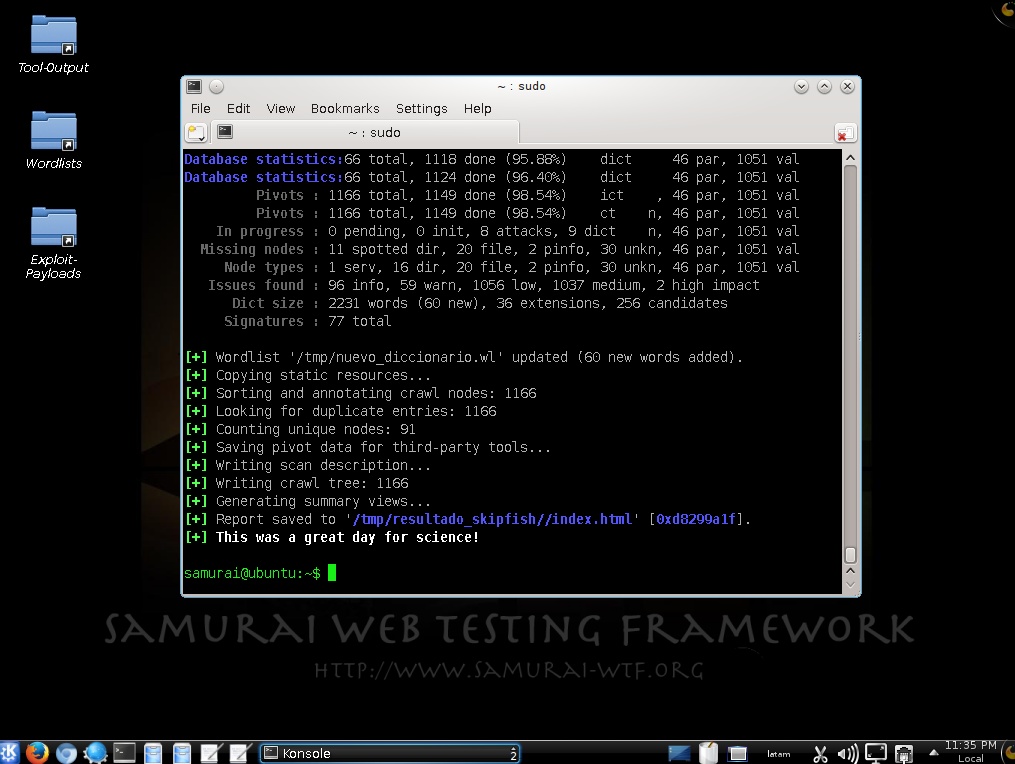

Al finalizar el escaneo, entre la información expuesta se indica el lugar donde se ha guardado el reporte.

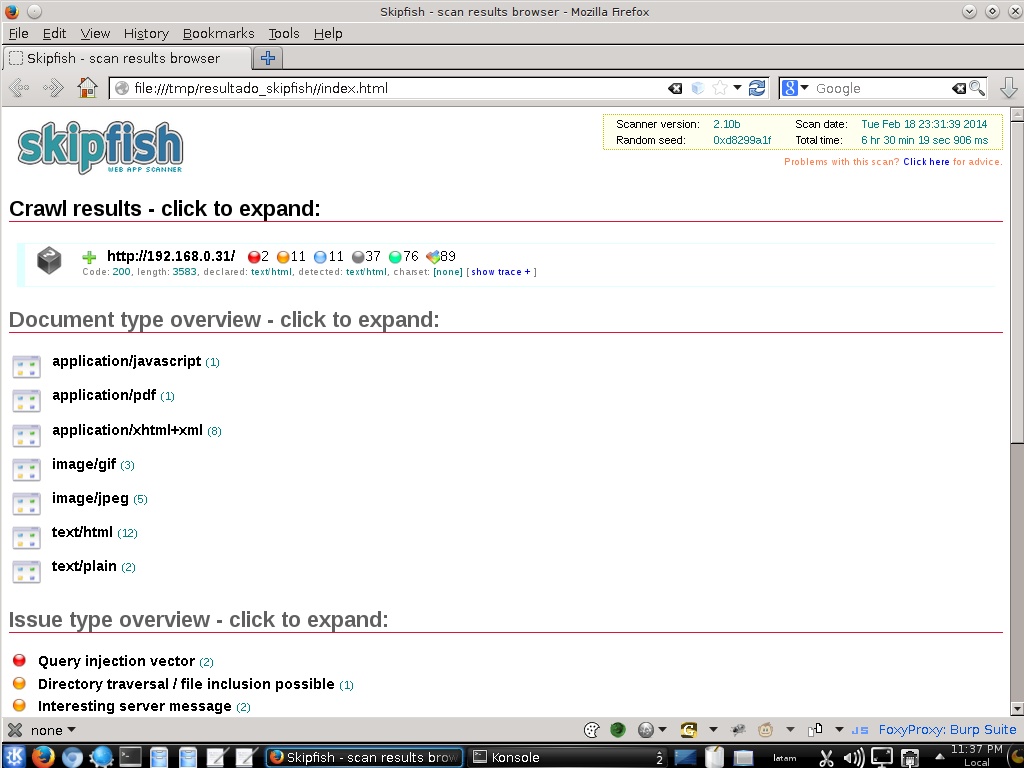

Proceder a abrir este archivo con un navegador web como Firefox.

Los resultados obtenidos son bastante copiosos y detallados, se puede navegar por ellos sencillamente haciendo clic en el ítem del cual se requiere obtener más información.

Fuentes:

https://code.google.com/p/skipfish/

https://code.google.com/p/skipfish/wiki/SkipfishDoc

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

WhatsApp: https://wa.me/51949304030

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

Youtube: https://www.youtube.com/c/AlonsoCaballero

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/