Explotar una Inyección HTML Reflejada utilizando el Método GET en bWAPP

Una inyección HTML, también algunas veces referida como una desfiguración virtual, es un ataque sobre un usuario hecho posible por una vulnerabilidad de inyección en una aplicación web. Cuando una aplicación no maneja adecuadamente los datos proporcionados, un atacante puede proporcionar HTML válido típicamente mediante un valor de parámetro, e inyectar su propio contenido dentro de la página.

Este ataque es frecuentemente utilizado en conjunción con alguna forma de ingeniería social, pues el ataque está explotando una vulnerabilidad basada en el código y la confianza del usuario.

Para la siguiente demostración se utiliza la versión de bWAPP incluida en OBWAP.

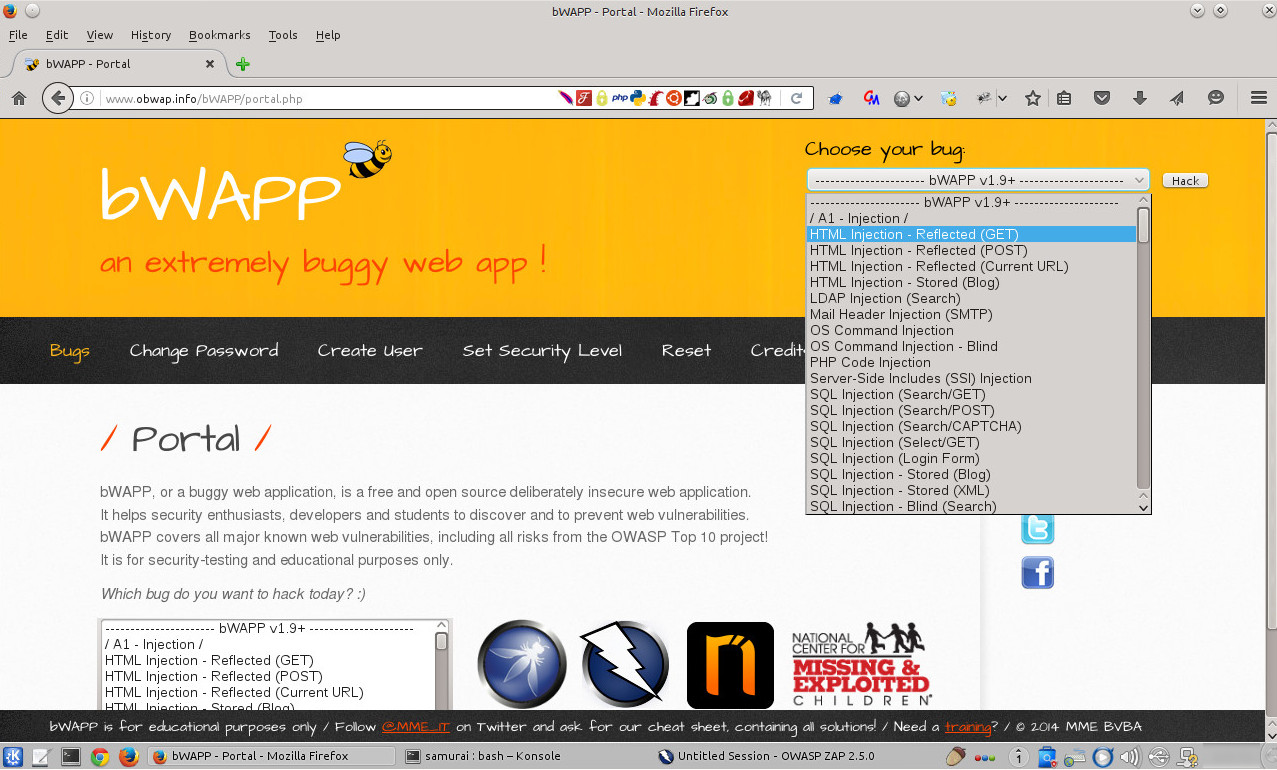

Ingresar a bWAPP, y seleccionar el “bug” de nombre “HTML Injection – Reflected (GET)”, para luego hacer clic en el botón de nombre “Hack”.

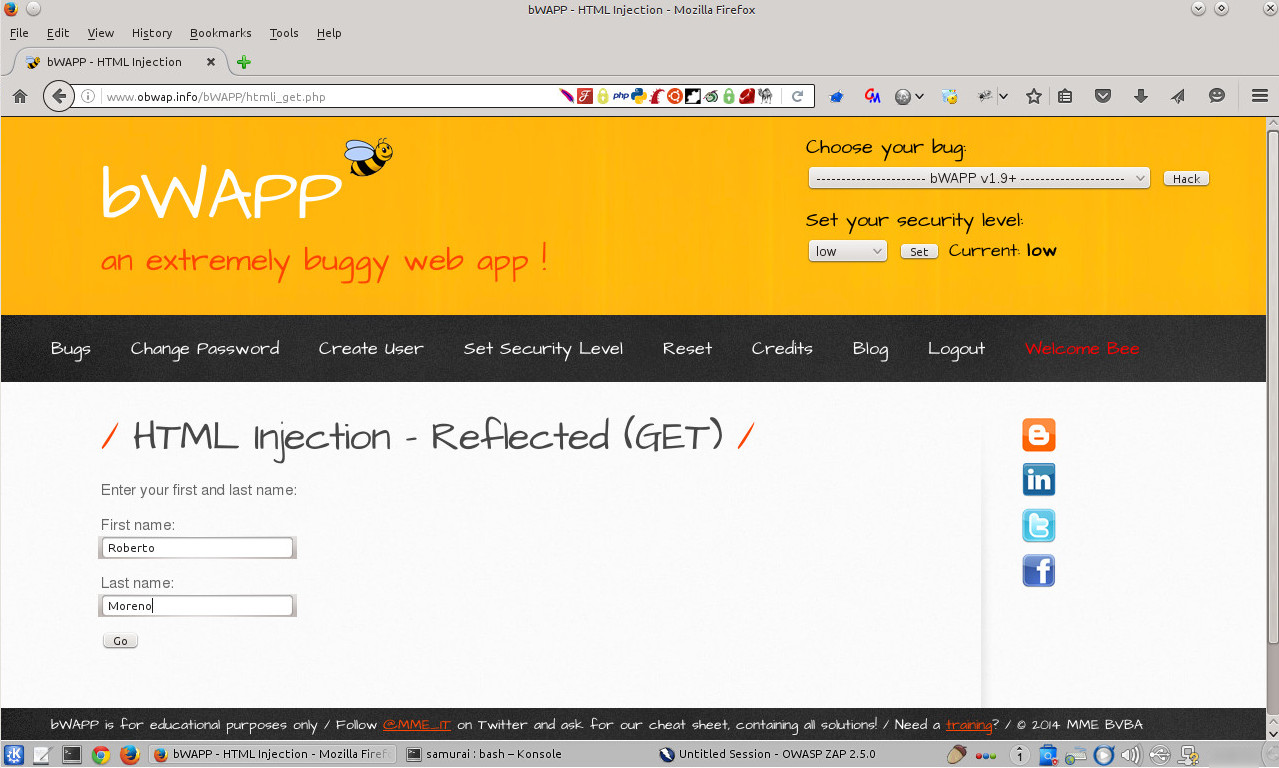

En el formulario presentado, ingresar un primer nombre y un apellido. Luego hacer clic en el botón de nombre “Go”.

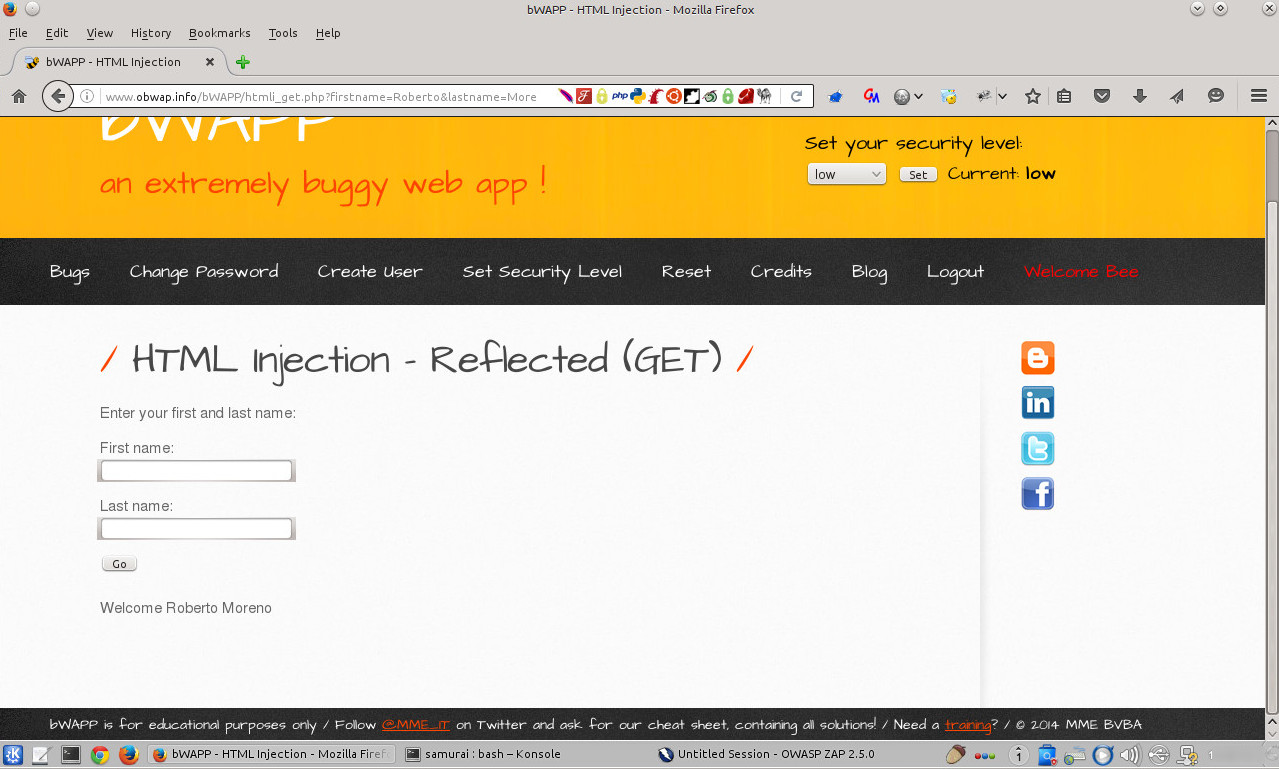

La página de respuesta incluye el texto “Welcome” seguido por el nombre y el apellido ingresado en el proceso anterior.

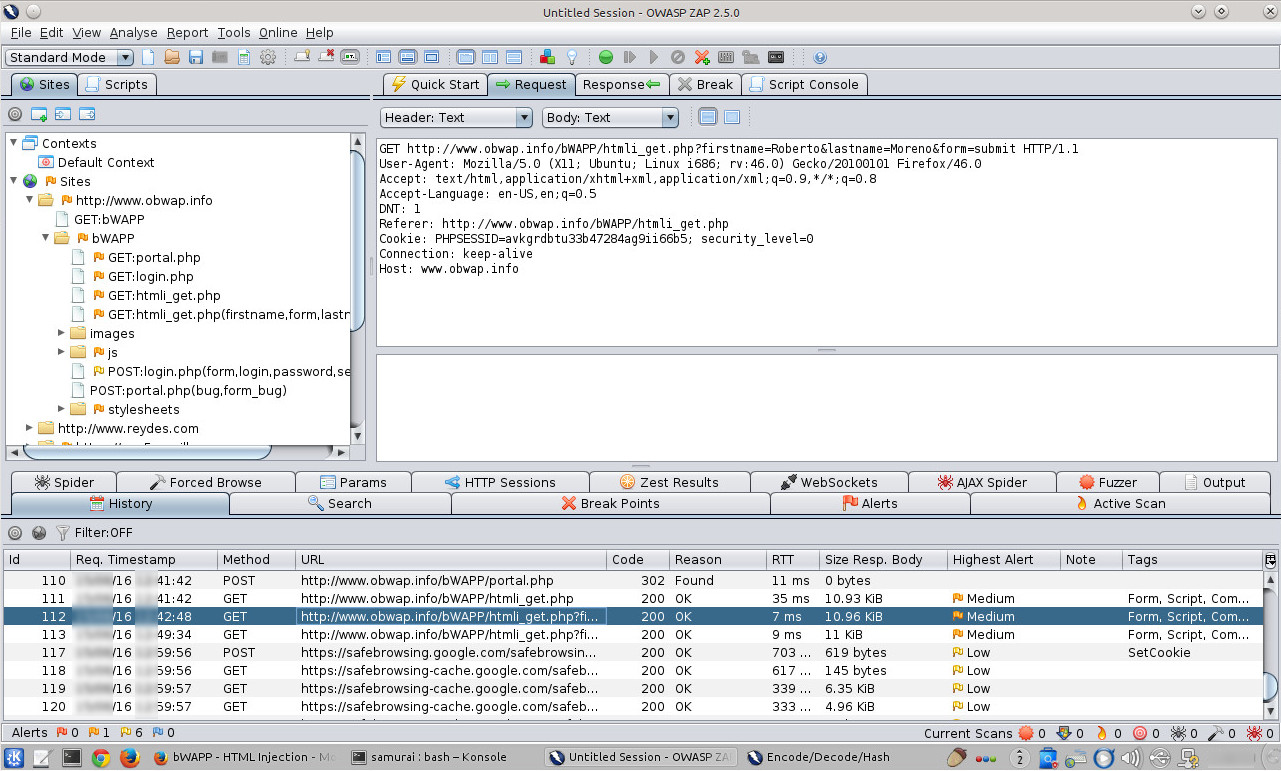

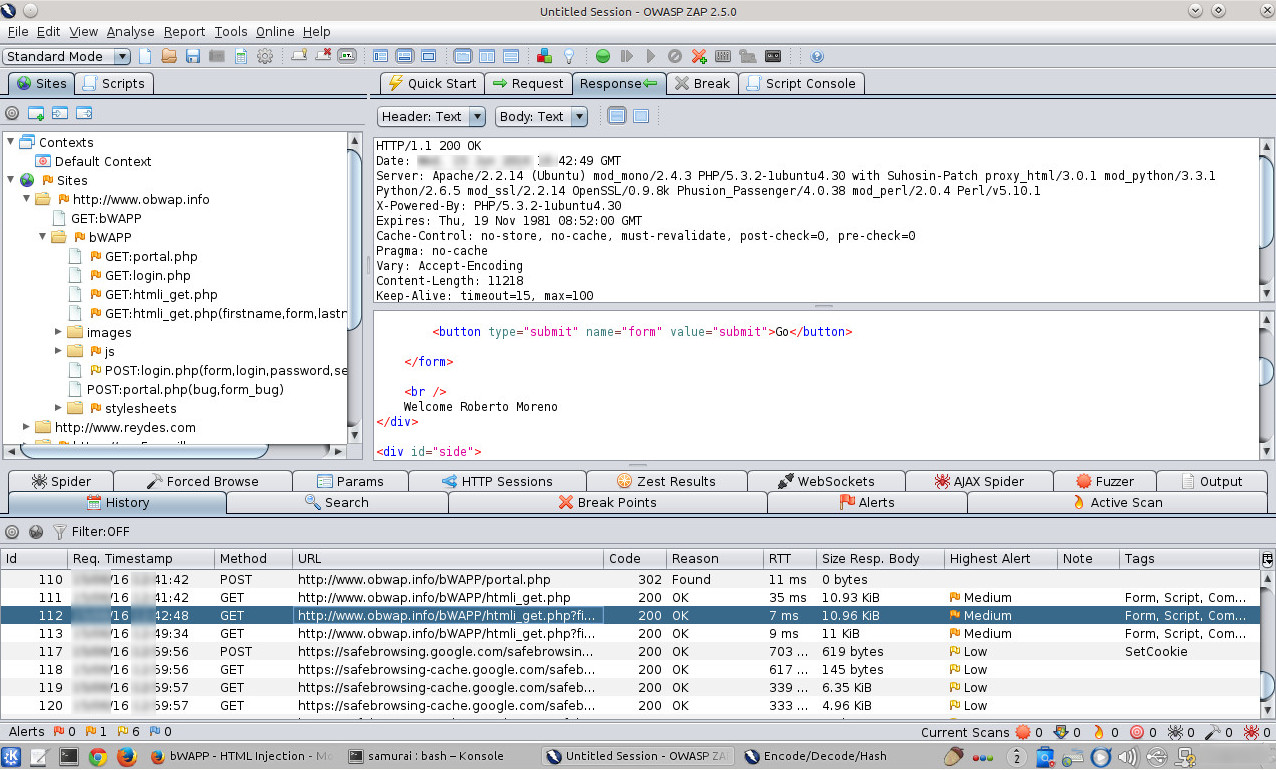

Utilizando Zed Attack Proxy se analiza la petición realizada, con especial atención en el método utilizado para enviar los datos del formulario y la URL.

También se analiza la respuesta recibida desde la aplicación web, con especial atención en el cuerpo de la respuesta donde se ubica el texto “Welcome”.

Para evaluar la factibilidad de realizar una inyección HTML se utilizará una etiqueta “IMG”, la cual insertará en la respuesta devuelta por la aplicación web, una imagen residente en otro servidor.

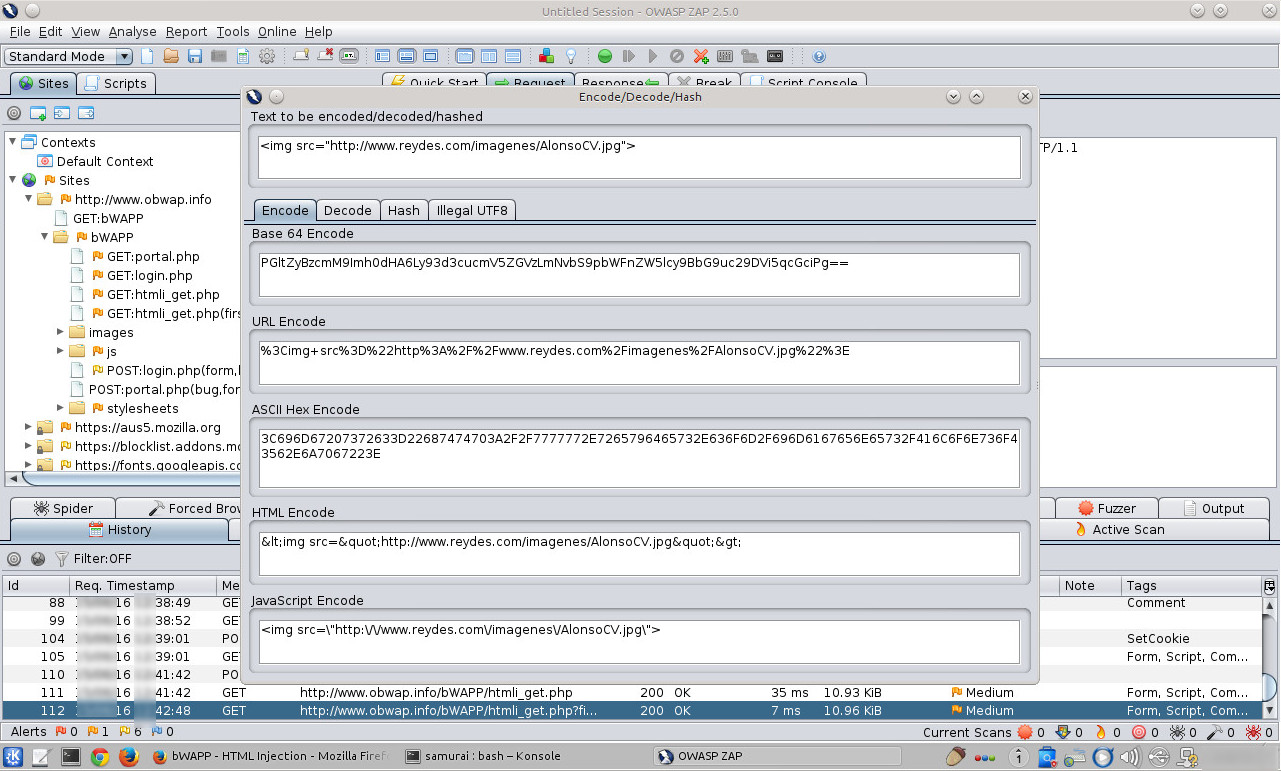

Se utiliza la herramienta “Encode/Decode/Hash” de Zed Attack Proxy para codificar en URL el código HTML a inyectar.

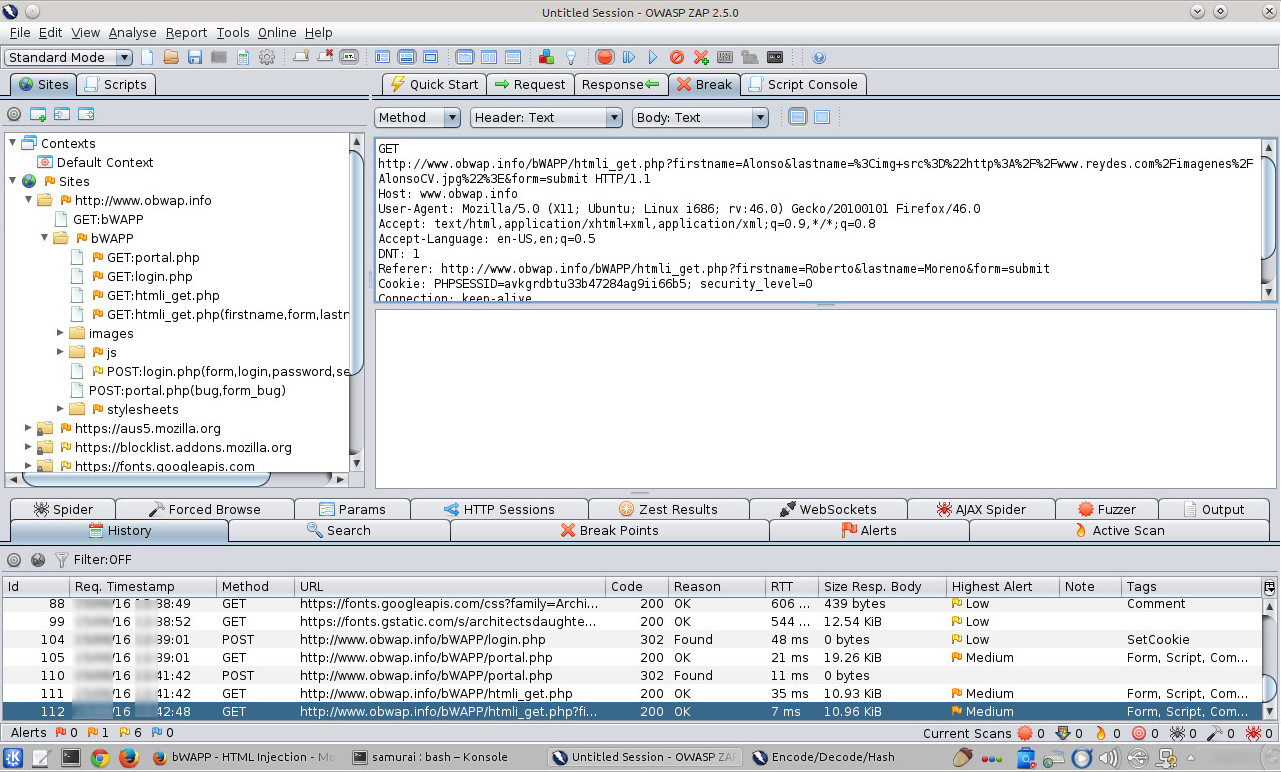

Utilizando Zed Attack Proxy se habilita su funcionalidad de interceptación. Para luego modificar el valor del parámetro de nombre “lastname”, con el código a inyectar.

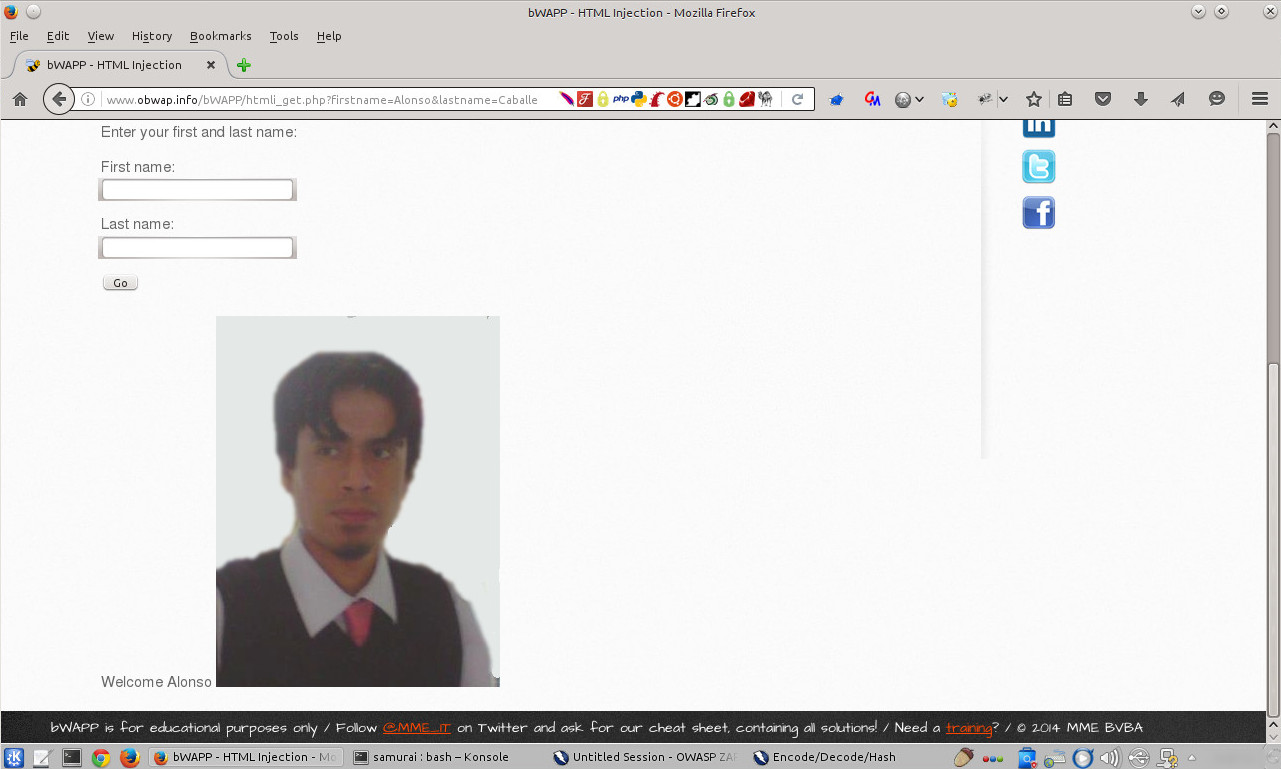

La inyección HTML se ha realizado correctamente, y es factible ver una imagen externa como parte de la respuesta devuelta por la aplicación web vulnerable.

Una inyección HTML puede derivar en desfiguraciones a sitios web, ataques de phishing o explotación en el lado del cliente.

Fuentes:

https://www.owasp.org/index.php/HTML_Injection

http://www.itsecgames.com/

https://www.owasp.org/index.php/OWASP_Zed_Attack_Proxy_Project

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero