Ganar Acceso Físico por Consola en un Sistema GNU/Linux

Es factible implementar el mejor software y utilizar los mejores dispositivos de seguridad en una red o sistema, pero a menos se considere restringir el acceso físico todo esto será inútil. Probablemente la principal regla en seguridad de la información es siempre prevenir el acceso físico hacia una máquina. En la mayoría de casos, un acceso físico hacia una máquina permite al atacante la posibilidad de intentar comprometerla. Con la libertad de ejecutar cualquier herramienta basándose en el tiempo disponible, y consecuentemente tener acceso completo para eliminar, modificar, o copiar contenidos.

Para la siguiente demostración se utilizará la máquina virtual de nombre Metasploitable 2 y una imagen ISO de Kali Linux. Nuestro propósito principal será acceder a los archivos conteniendo las contraseñas cifradas.

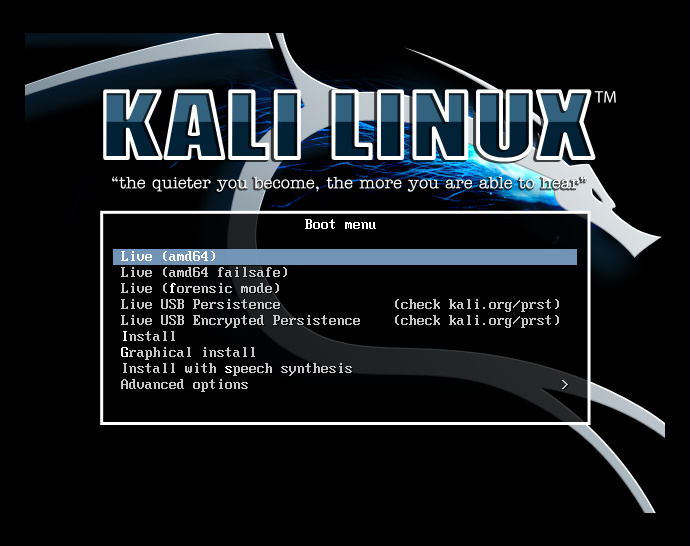

Se inicia la máquina virtual de Metasploitable 2 desde el ISO de Kali Linux. Para ello se requiere previamente haber modificado el BIOS para iniciar desde el lector de CD o DVD, sea el caso.

Se selecciona la opción “Live (amd64)”

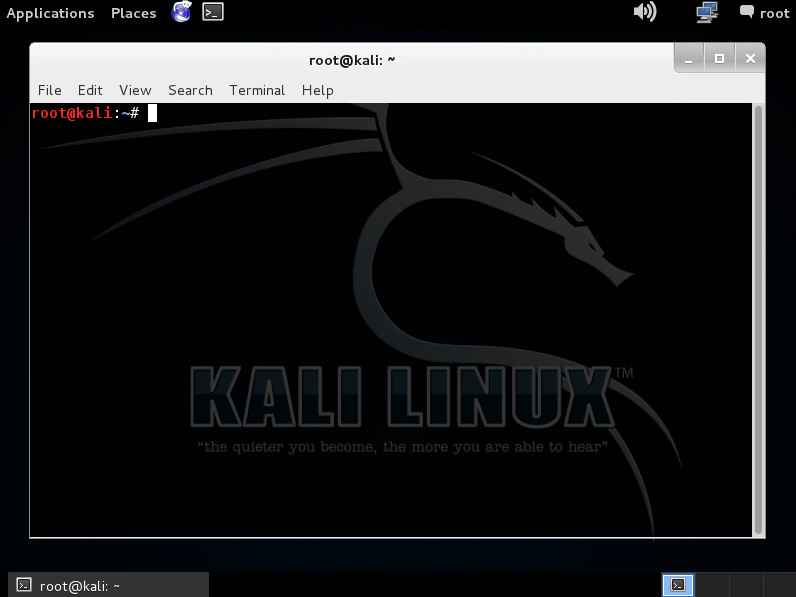

Aperturar una shell de comandos con privilegios de usuario “root”

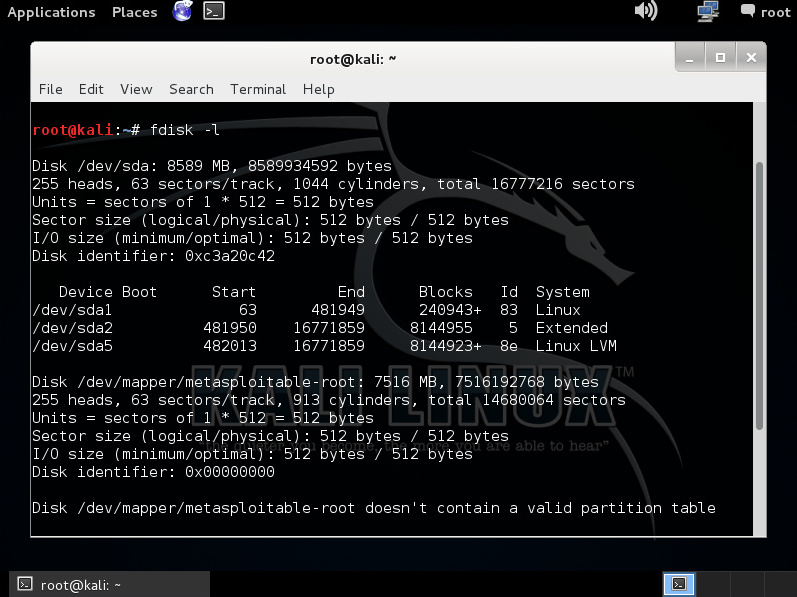

Se listan las tablas de particiones para los dispositivos existentes en Metasploitable 2, utilizando el comando “fdisk”.

# fdisk -l

De los resultados obtenidos se identifica la partición “/dev/sda5” con un sistema de archivos Linux LVM, lo cual requiere realizar un montado especial.

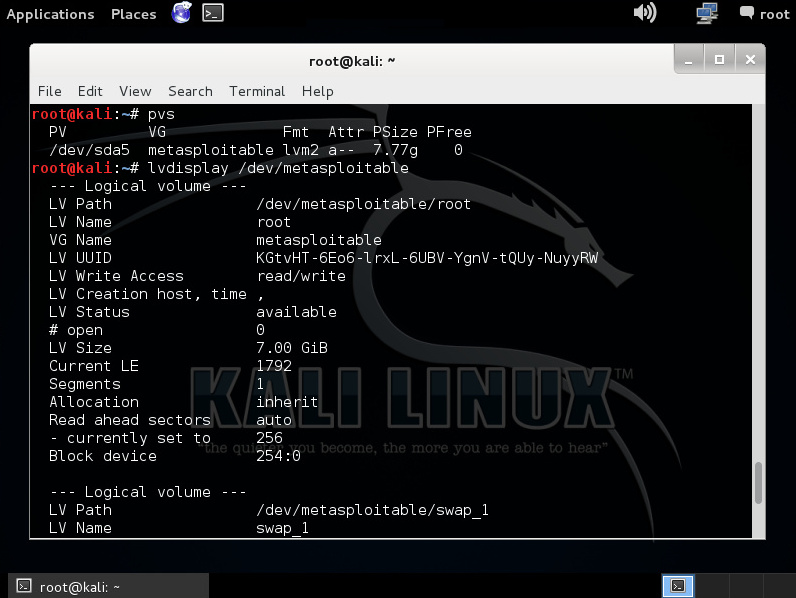

Ejecutar el comando “pvs”, lo cual listará los grupos de volumenes al cual corresponde el volumen físico “/dev/sda5”. El segundo campo de nombre “VG” muestra el nombre del volumen. El siguiente paso es listar la información sobre el volumen utilizando el comando “lvdisplay”.

# pvs

# lvdisplay /dev/metasploitable

Entre toda la información expuesta el dato más relevante es “LV Name”. Ahora es factible montar la partición utilizando el comando “mount” con el método usual.

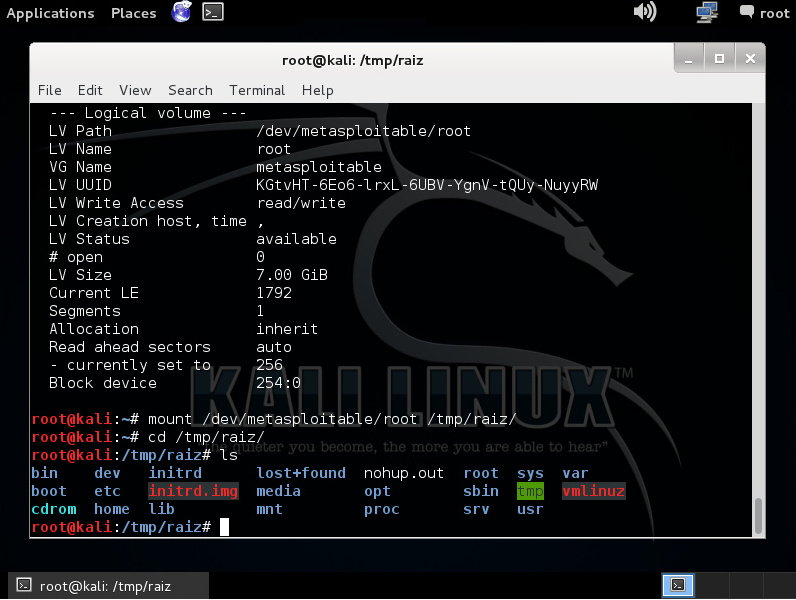

# mount /dev/metasploitable/root /tmp/raiz

Ingresar al directorio previamente creado de nombre “/tmp/raiz/” donde será factible ir a través del sistema de archivos de Metasploitable 2.

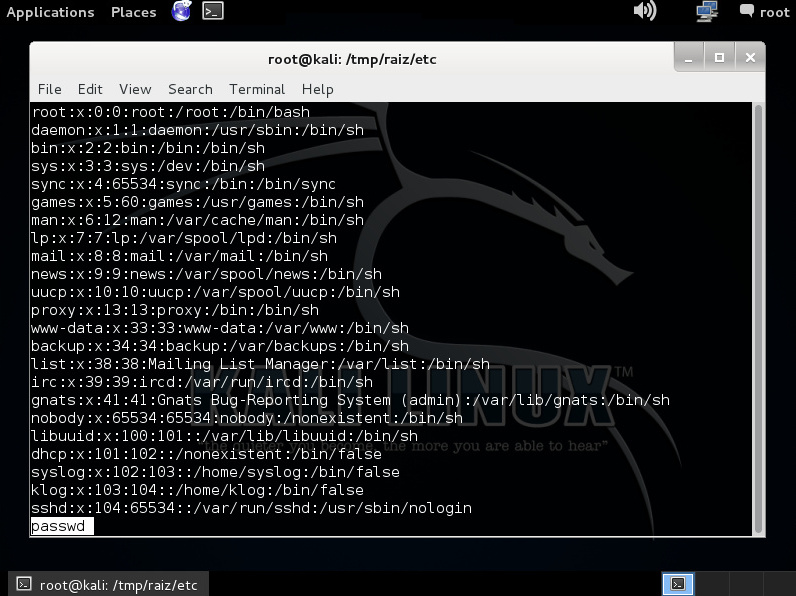

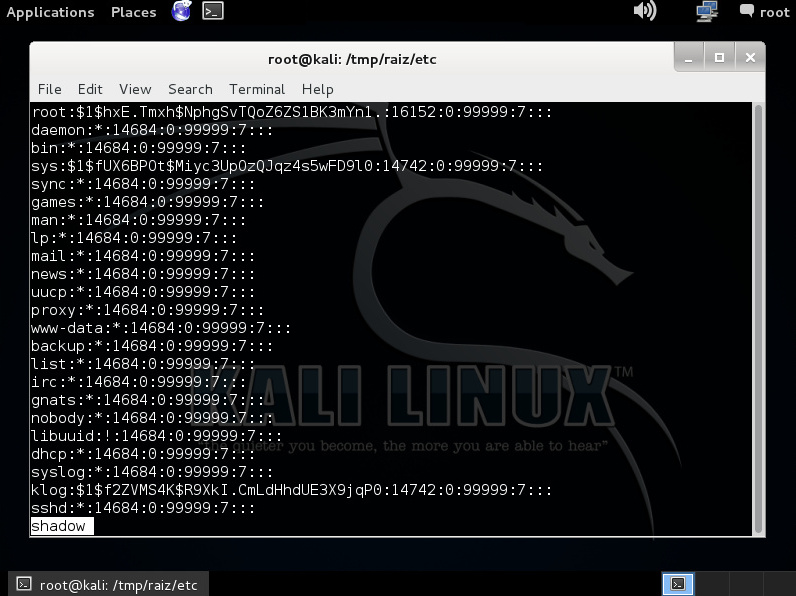

Los archivos de primordial atractivos serán el “/etc/passwd” y el “/etc/shadow”.

Visualización del archivo “/etc/passwd”

Visualización del archivo “/etc/shadow”

El atacante podría optar por anular la contraseña para el usuario “root”. Aunque dependiendo de la configuración del sistema podría no ser factible utilizar una contraseña nula. Una segunda opción sería generar manualmente el cifrado de una contraseña conocida y copiarlo en el campo correspondiente. Una tercera opción sería copiar los archivos antes mencionado hacia una unidad externa (USB) o hacia algún lugar en Internet, para luego proceder a lanzar una ataque para intentar romper las contraseñas.

Fuentes:

https://www.kali.org/

http://sourceforge.net/projects/metasploitable/files/Metasploitable2/

http://linuxers.org/howto/how-mount-linux-lvm-volume-partitions-linux

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero