Generar Tokens con Zed Attack Proxy - ZAP

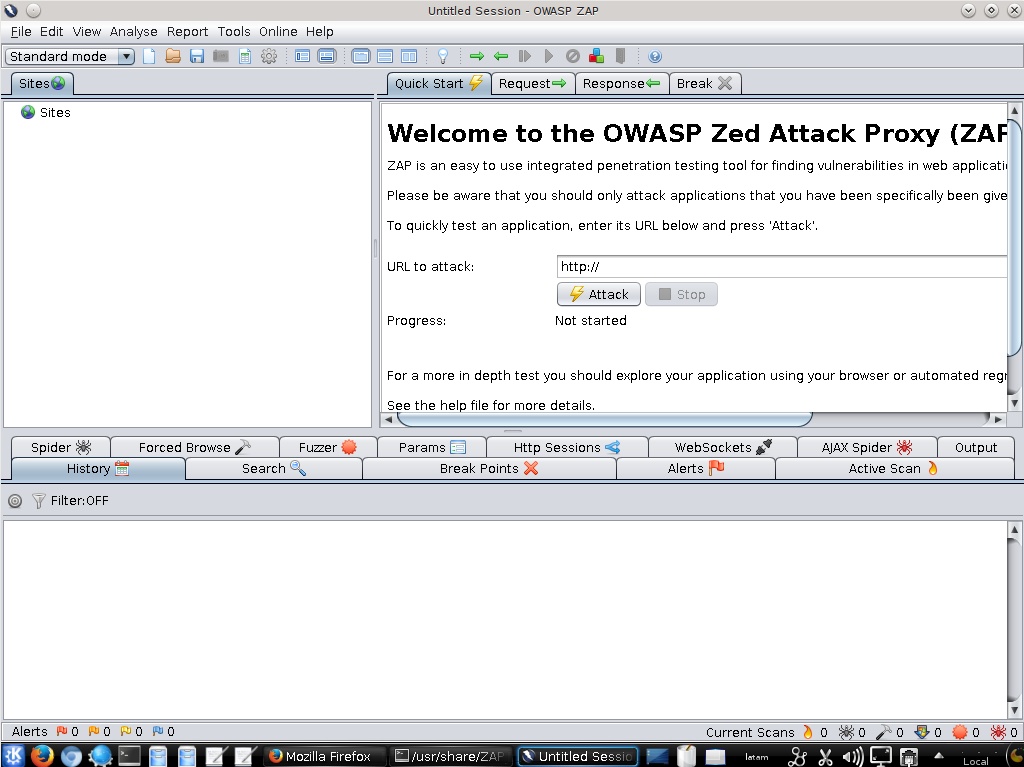

Zed Attack Proxy (ZAP) es una herramienta integrada y de fácil uso para realizar pruebas de penetración, la cual permite encontrar vulnerabilidades en las aplicaciones web. Esta diseñada para ser utilizada por personas con un amplio espectro de experiencia en seguridad, y como tal es ideal para los desarrolladores y evaluadores funcionales, nuevos en el campo de las pruebas de penetración. ZAP proporciona escaners automáticos y también un conjunto de herramientas que permite encontrar vulnerabilidades de seguridad manualmente.

Para la siguiente práctica se utilizará una extensión para ZAP de nombre “Token generation and analysis” o Generación y Análisis de Tokens. Esta extensión permite generar y analizar tokens pseudo aleatorios, como los utilizados para el manejo o gestión de sesiones y protección CSRF (Cross Site Request Forgery).

Se procede a limpiar o borrar todo el historial y las Cookies del navegador a utilizar, para luego ejecutar ZAP.

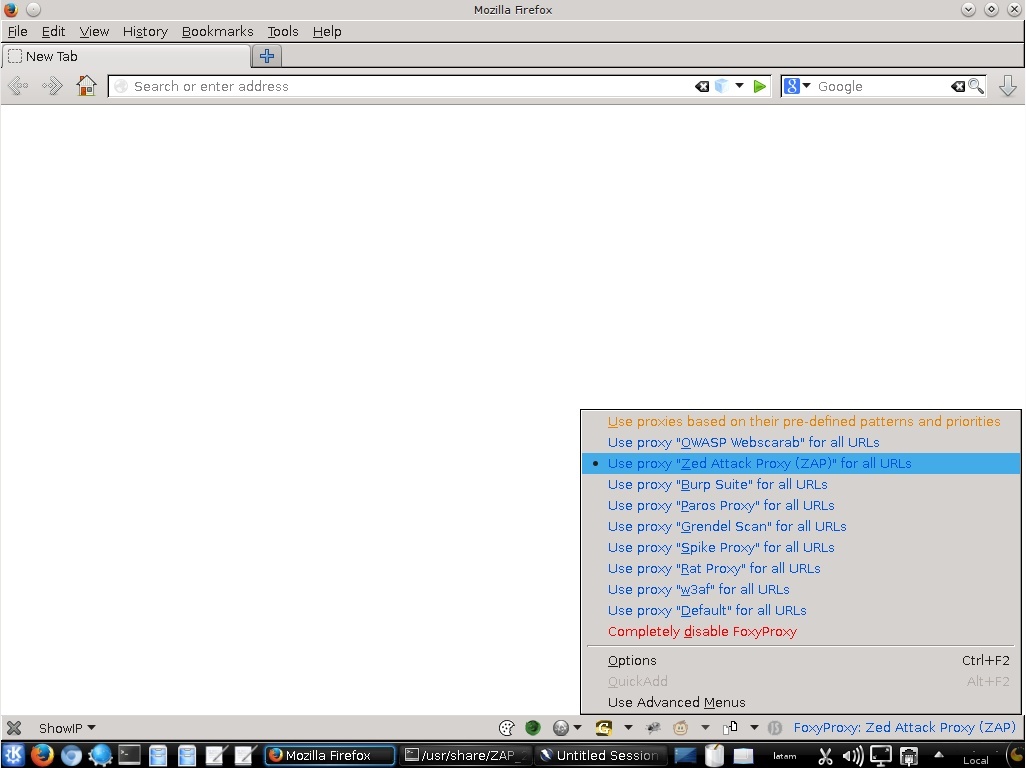

Se define a ZAP como proxy en el navegador web; en este caso Firefox; utilizando el plugin FoxyProxy.

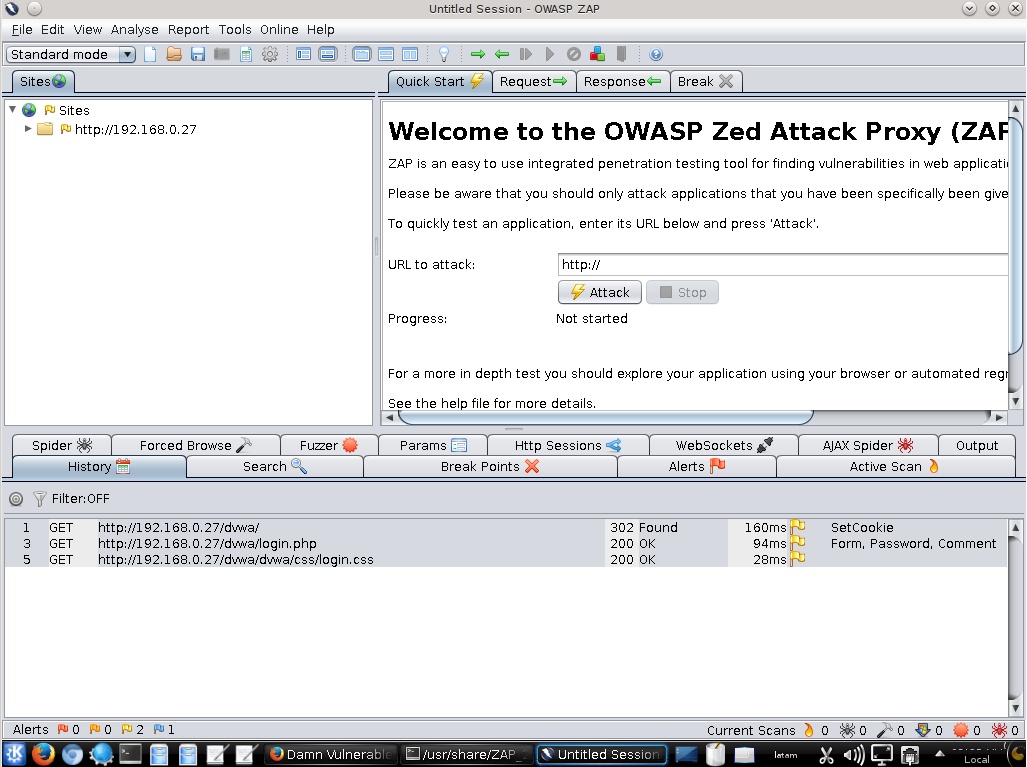

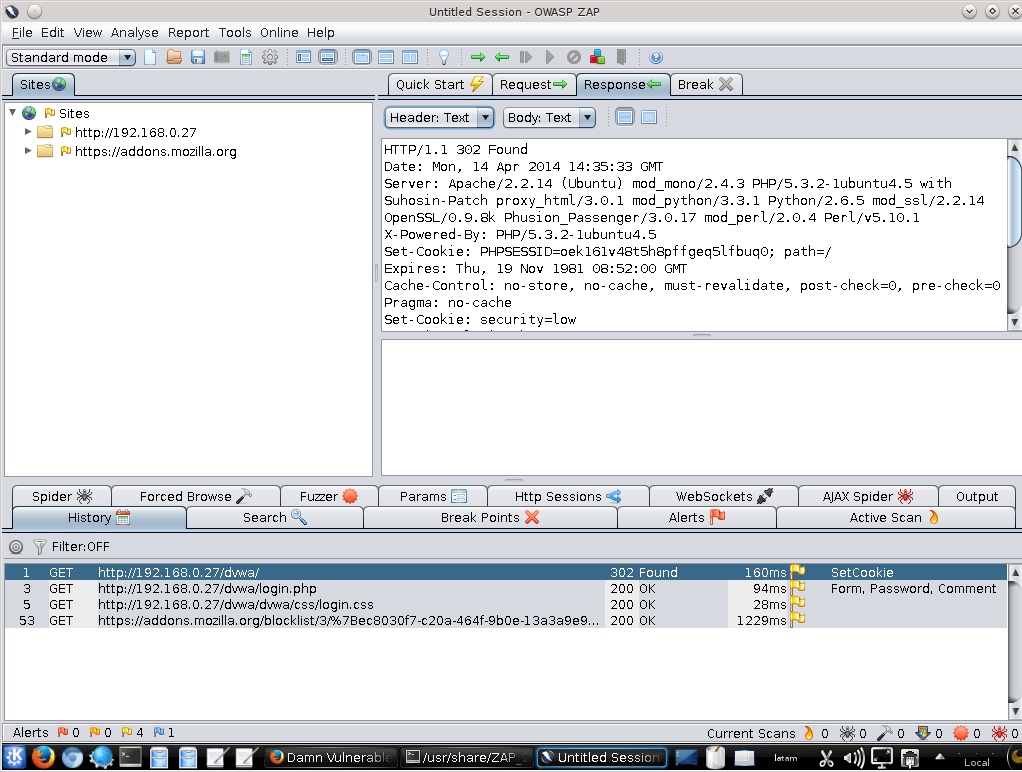

Visitar la aplicación web objetivo utilizando el navegador web. En la ventana correspondiente a ZAP se visualizará el tráfico que está siendo interceptado.

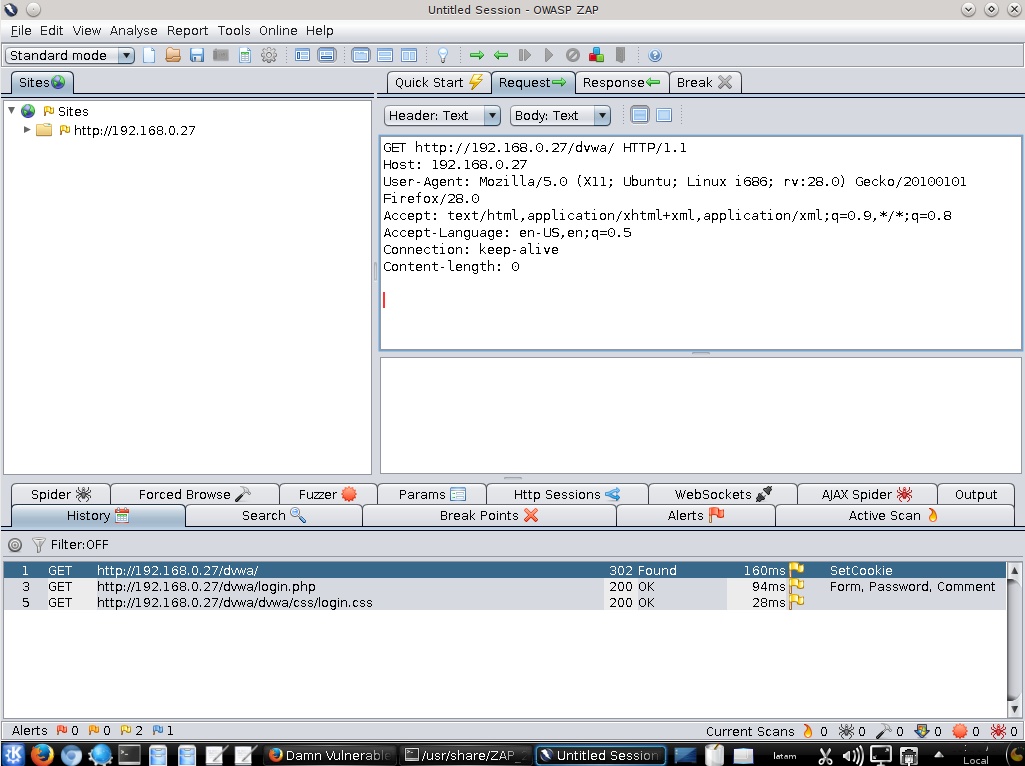

Verificar que la solicitud realizada hacia la aplicación web objetivo ha sido realiza sin Cookies.

De la misma manera, verificar que la respuesta devuelta por la aplicación web objetivo contiene el campo “Set-Cookie” para el ID de sesión dentro de la cabecera.

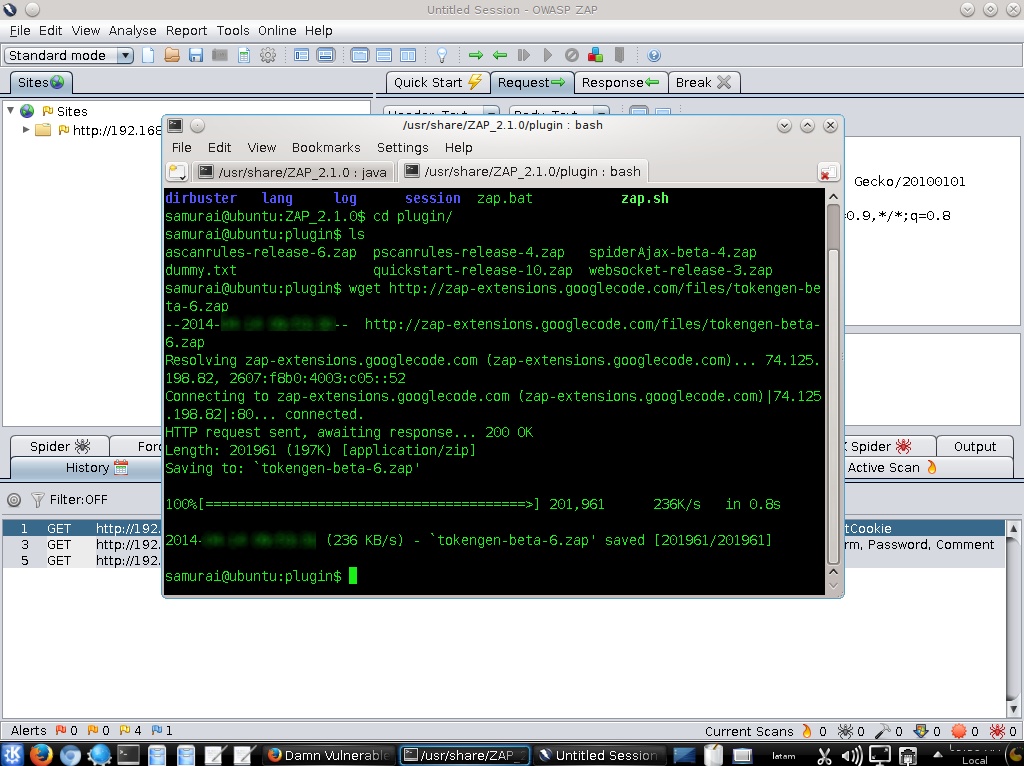

Dado que ZAP no incluye la extensión que se requiere utilizar “Token generation and analysis”, se procede a descargarlo en el directorio de nombre “/plugin/” dentro de la carpeta donde reside ZAP.

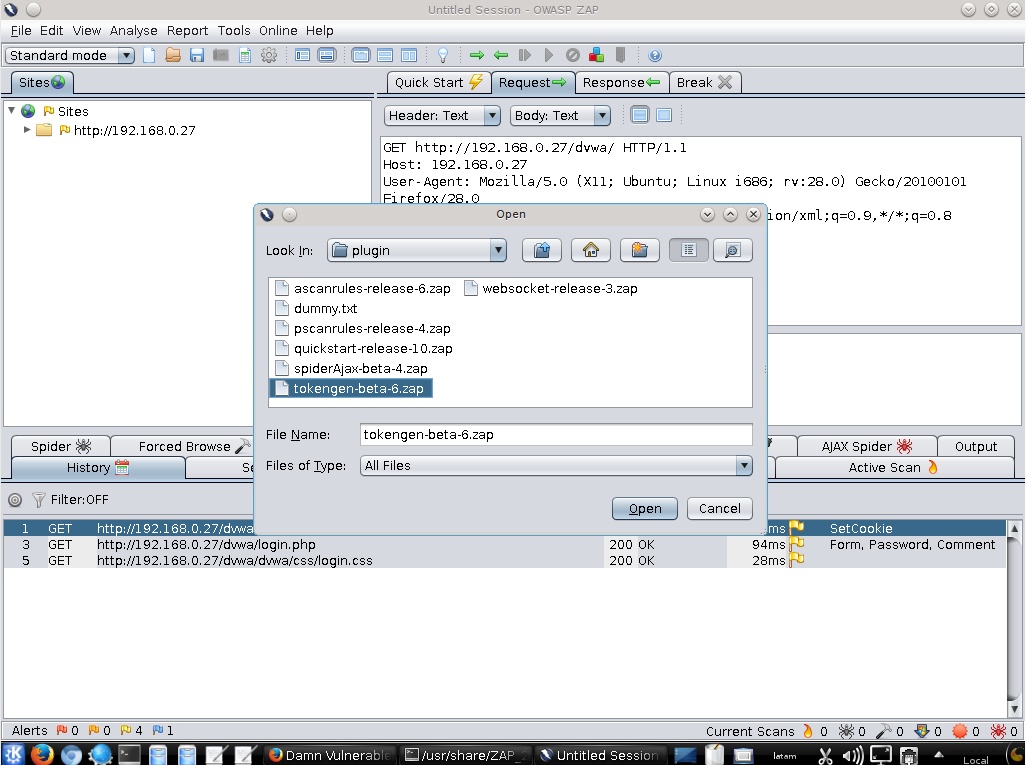

Para instalar la extensión requerida, hacer clic en la opción “File -> Load Add-on file”. Seleccionar el archivo de nombre “tokengen-beta-6.zap”, para luego hacer clic en el botón “Open”.

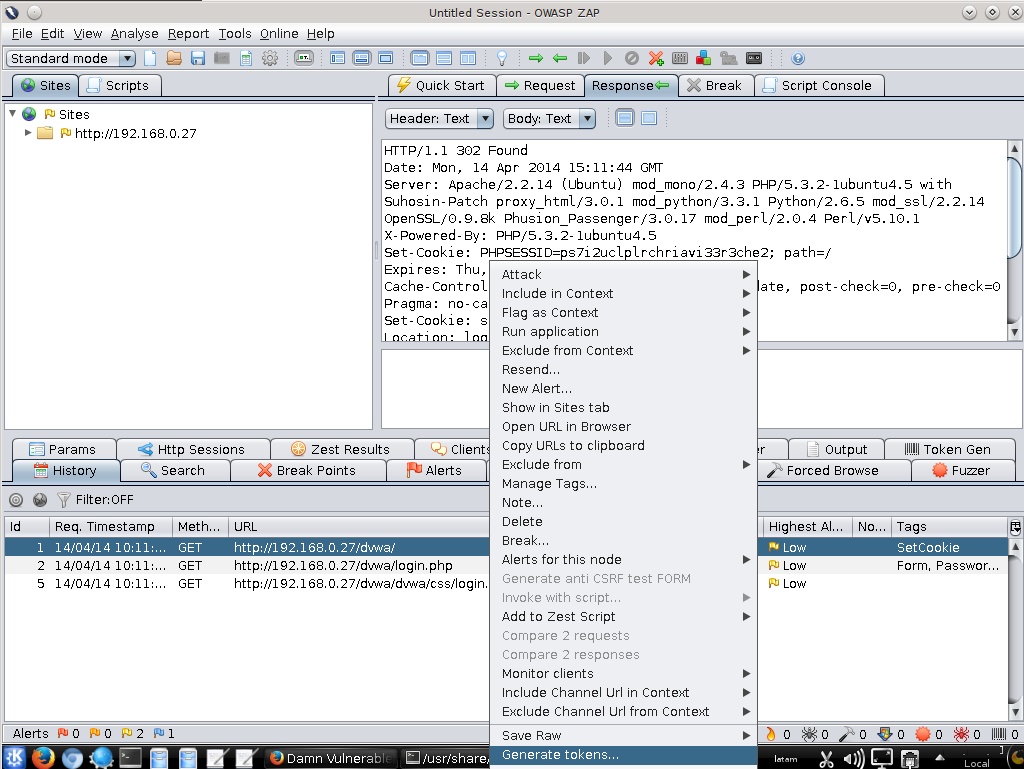

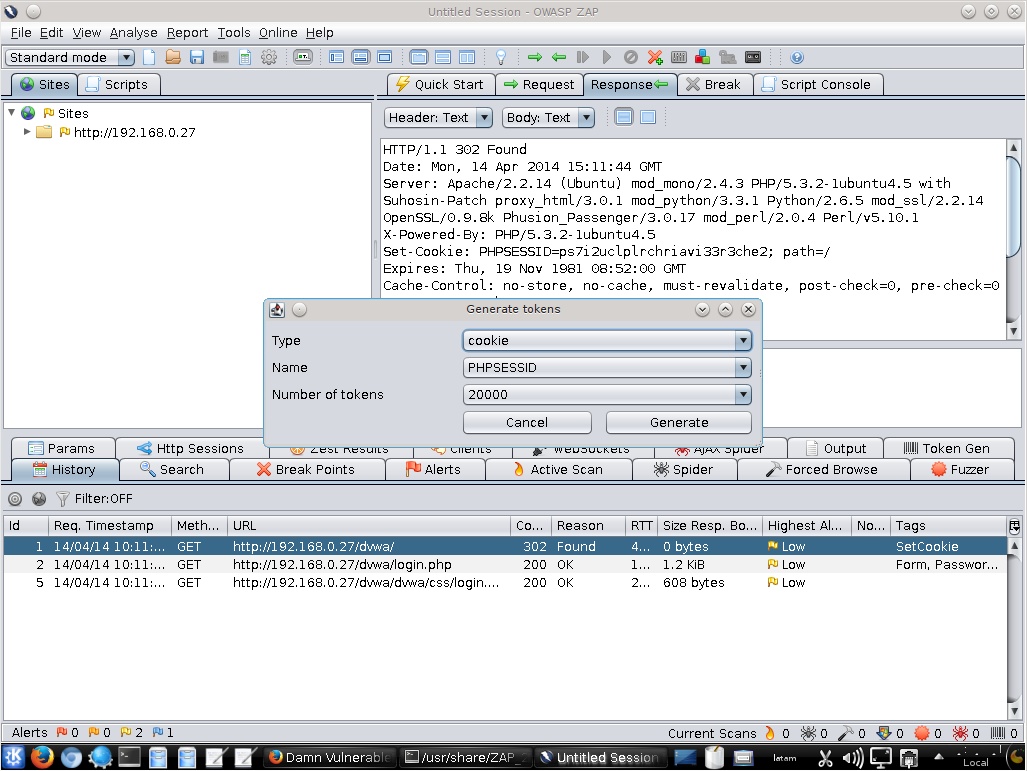

En la pestaña “History” o Historial, hacer clic derecho en la petición en análisis y seleccionar la opción “Generate tokens..” o Generar Tokens...

Esta acción apertura una nueva ventana, donde es factible seleccionar el tipo de token, el nombre, y el número de tokens a capturar. Luego de definir estas opciones, hacer clic en el botón “Generate” o Generar.

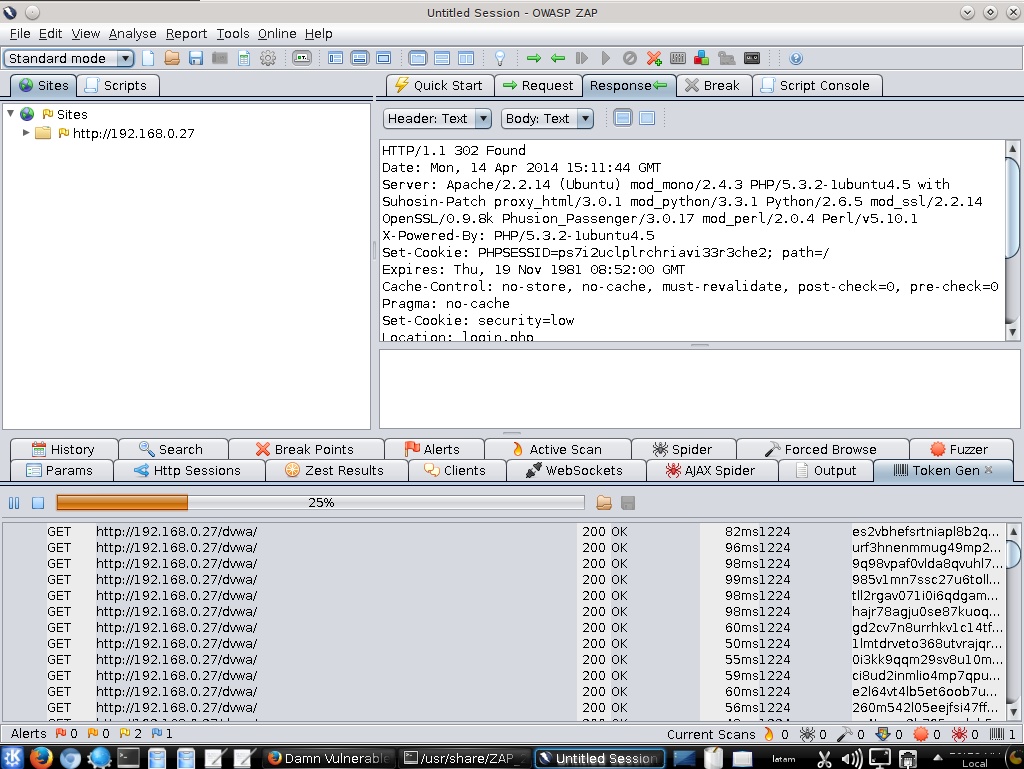

El proceso de captura y análisis de tokens se ha iniciado.

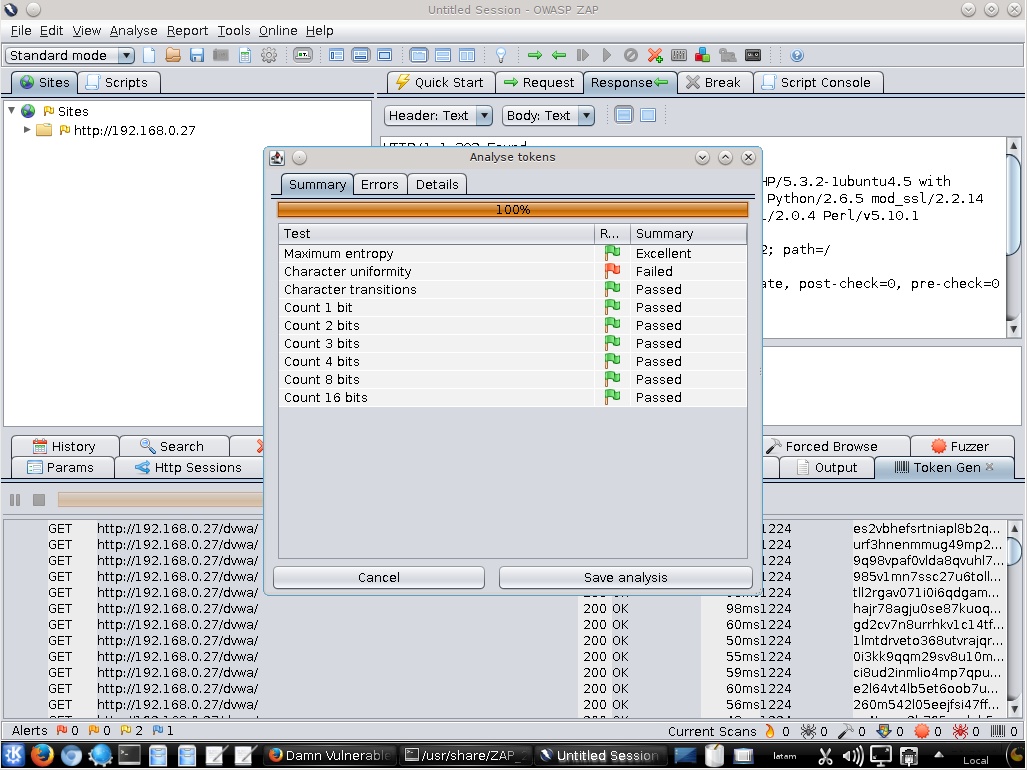

Al finalizar el proceso se presentará una nueva ventana con un resumen de las pruebas realizadas, adicionalmente una pestaña sobre errores y detalles.

Sugiero revisar también la publicación de nombre "Análisis de Sesión con Burp Suite", donde se detalla más información de los IDs de sesión, las Cookies, y sobre la herramienta Burp Suite.

Fuentes:

http://www.reydes.com/d/?q=Analisis_de_Sesion_con_Burp_Suite

https://www.owasp.org/index.php/OWASP_Zed_Attack_Proxy_Project

http://code.google.com/p/zap-extensions/downloads/detail?name=tokengen-b...

https://www.owasp.org/index.php/Cross-Site_Request_Forgery_%28CSRF%29

http://getfoxyproxy.org/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero