Hoja de Trabajo del Alcance para Pruebas de Penetración

Las pruebas de penetración modernas incluyen una diversidad de actividades contra multitud de potenciales objetivos. Intentar “Hackear” todo o dejar algo ultra importante fuera, es una manera segura de ejecutar una prueba de penetración no óptima. Un profesional en pruebas de penetración puede utilizar esta hoja de trabajo, para recorrer a través de una serie de preguntas con el personal del sistema objetivo, para ayudarlo a adaptar efectivamente el alcance de la prueba para una organización objetivo.

Este documento define los siguientes puntos:

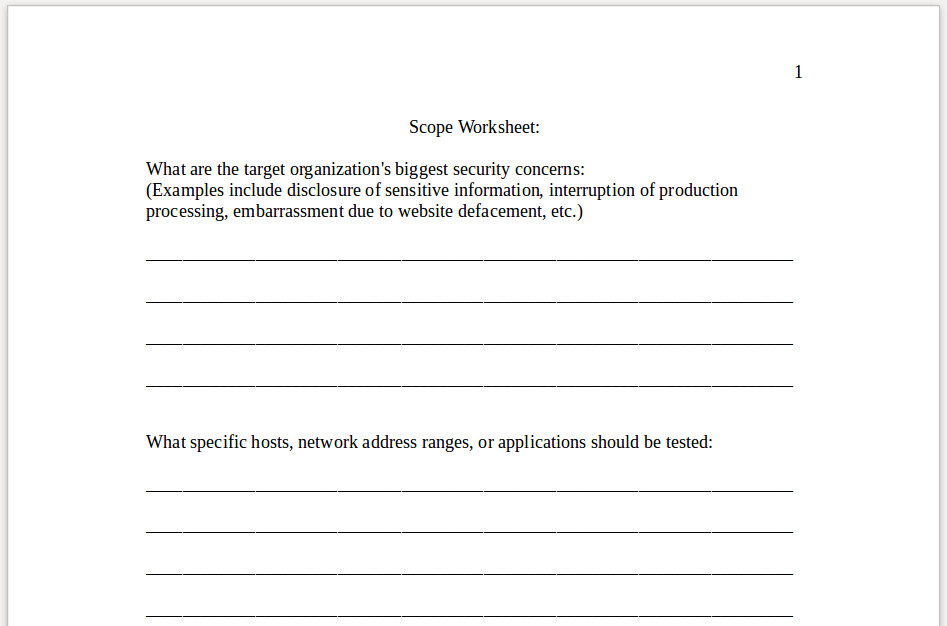

Cuales son las preocupaciones de seguridad más grandes de la organización objetivo. Entre los ejemplos se incluyen exposición de información sensible, interrupción del proceso de producción, vergüenza debido a una desfiguración del sitio web, etc.

Cuales hosts específicos, rangos de direcciones de red, o aplicaciones serán evaluadas.

Cuales hosts específicos, rangos de direcciones de red, o aplicaciones no serán explícitamente evaluadas.

Lista de cualquier tercero propietario de sistemas o redes dentro del alcance, como también cuales sistemas son de su propiedad. Se debe tener un permiso escrito por adelantado de la organización objetivo.

Será la evaluación realizada contra entornos de producción en vivo o un entorno de prueba.

La prueba de penetración incluirá las siguientes técnicas de prueba.

- Barridos ping de rangos de red

- Escaneo de puertos de los hosts objetivos

- Ecaneo de vulnerabilidades de los objetivos

- Penetración dentro de los objetivos

- Manipulación de nivel de la aplicación

- Ingeniería inversa Java/ActiveX del lado del cliente

- Intentos de penetración física

- Ingeniería social a las personas

- Otros

La prueba de penetración incluirá pruebas internas de red. Si es así, como se obtendrá este acceso.

Están los sistemas del cliente/usuario final incluidos dentro del alcance. Si es así, como podrían los clientes ser aprovechados.

Esta permitida la ingeniería social. Si es así, como será utilizada.

Están permitas los ataques de Negación de Servicio.

Están permitidas las verificaciones/exploits peligrosos.

Firma del contacto principal representando la organización objetivos

Fecha.

Firma del lider del equipo de pruebas de penetración.

Fecha.

Fuentes:

https://pen-testing.sans.org/resources/downloads

https://pen-testing.sans.org/retrieve/scope-worksheet.rtf

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero