Hoja de Trabajo sobre las Reglas del Contrato para una Prueba de Penetración

Cuando se planea una prueba de penetración, si no se formulan adecuadamente las reglas del contrato, se puede finalizar en el mejor de los casos con una prueba de penetración de poco costo. Y en el peor de los casos, se puede ir a prisión. Con el objetivo de mantener a los profesionales en pruebas de penetración fuera de los confortables recintos de un una penitenciaría, esta hoja de trabajo permite al profesional recorrer a través de una serie de preguntas el establecimiento un conjunto firme de acuerdos para asegurar una efectiva prueba de penetración.

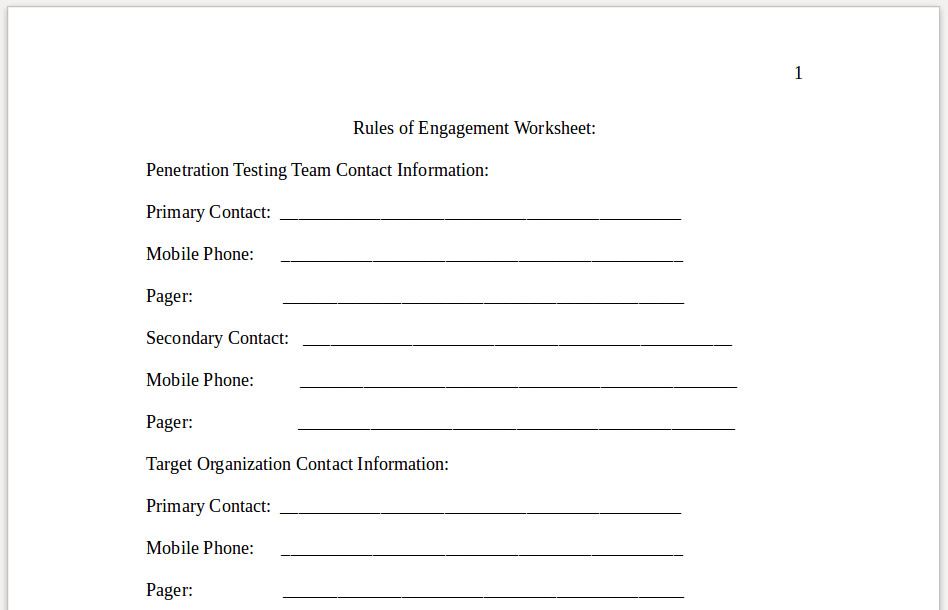

Información de contacto del equipo de pruebas de penetración:

Contacto principal

Teléfono móvil

Pager

Contacto secundario

Teléfono móvil

Pager

Información de contacto de la organización objetivo

Contacto principal

Teléfono móvil

Pager

Contacto secundario

Teléfono móvil

Pager

Fuentes:

Frecuencia de información diaria.

Hora y ubicación de la información diaria.

Fecha de inicio para la prueba de penetración.

Fecha de finalización para la prueba de penetración.

Las pruebas ocurrirán en las siguientes horas.

Podrían las pruebas ser anunciadas al personal del objetivo.

Podría la organización objetivo descartar direcciones IP de los sistemas atacados.

La red de la organización objetivo tiene capacidades automáticas de rechazo, lo cual podría interrumpir el acceso de maneras imprevistas (además de crear una condición de negación de servicio), de ser así, cuales pasos se tomarán para mitigar el riesgo.

Podría el rechazo de los sistemas atacados concluir la prueba. Si no, cuales pasos deberían ser tomados para continuar si los sistemas se rechazan y cual aprobación será requerida.

Direcciones IP de los sistemas atacantes del equipo de pruebas de penetración

Si es una prueba de tipo caja negra. Cual es la política relacionada con la visualización de datos (incluyendo datos potencialmente sensibles o confidenciales) sobre los hosts comprometidos.

Podrá el personal del objetivo observar al equipo de pruebas.

Firma del contacto principal representando a la organización objetivo

Fecha

Firma del lider del equipo de pruebas de penetración.

Fecha

Si es necesario, firmas de los evaluadores individuales.

Firma

Fecha

Fuentes:

https://pen-testing.sans.org/resources/downloads

https://pen-testing.sans.org/retrieve/rules-of-engagement-worksheet.rtf

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero