Identificar Vulnerabilidades y Plugins en CMSs utilizando CMSeeK

Un sistema para la gestión de contenidos (CMS) maneja la creación y modificación de contenido digital. Típicamente soporta múltiples usuarios en un entorno colaborativo. Algunos ejemplos notables son WordPress, Joomla, Drupal, entre otros.

Debido a la amplia utilización de gestores para contenido, es necesario determinar la versión exacta del gestor y sus potenciales vulnerabilidades. La mayoría de CMSs están diseñados para ser modulares permitiendo incorporar “plugins”. El tema es muchos de estos plugins no necesariamente son desarrollados por los programadores del núcleo, lo cual incrementa la probabilidad de existan vulnerabilidades factibles de utilizar para comprometer de alguna manera un sitio web.

CMSeek es una suite para la detección y explotación de CMSs. Entre sus principales funcionalidades se enumeran; detección básica de más de 170 CMSs, detección de la versión de Drupal, Escaneos avanzados para Wordpress, Escaneos Avanzados para Joomla, y Sistema modular para fuerza bruta.

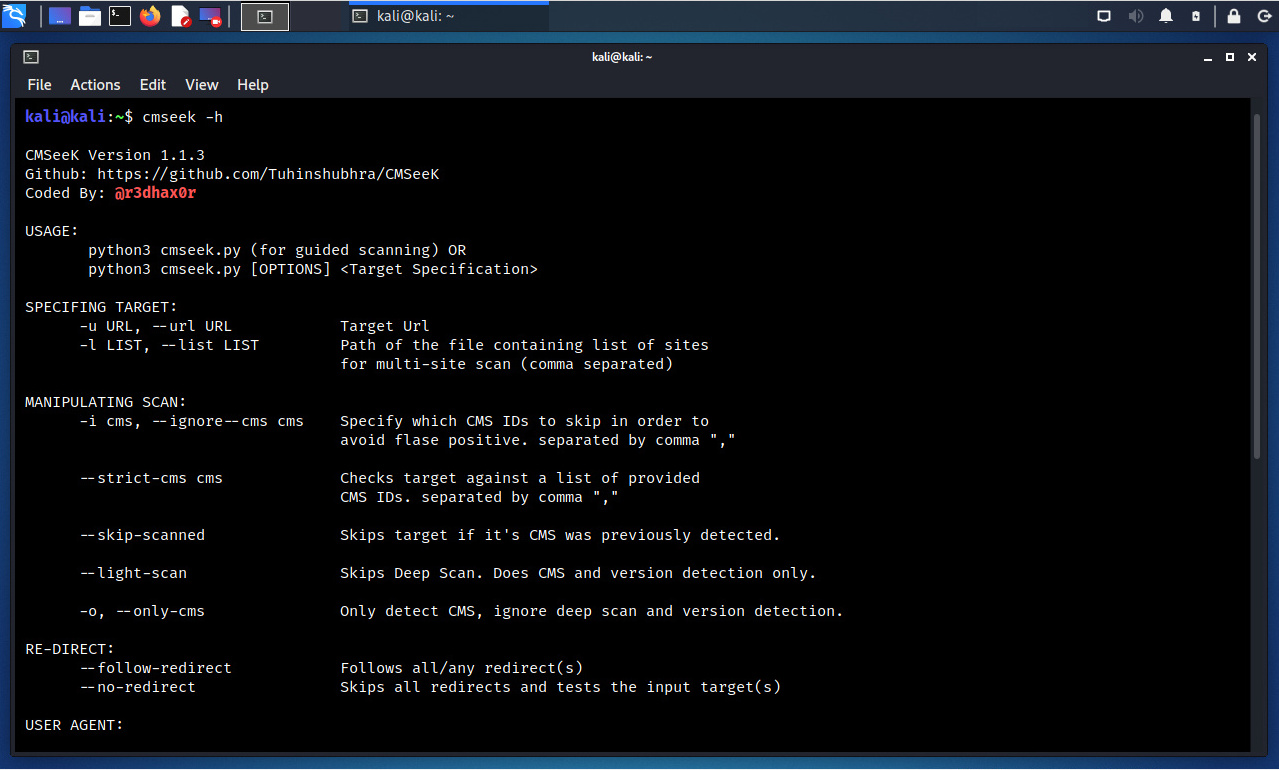

Se ejecuta la herramienta CMSeek con la opción “-h”, lo cual muestra un resumen de sus opciones.

cmseek -h

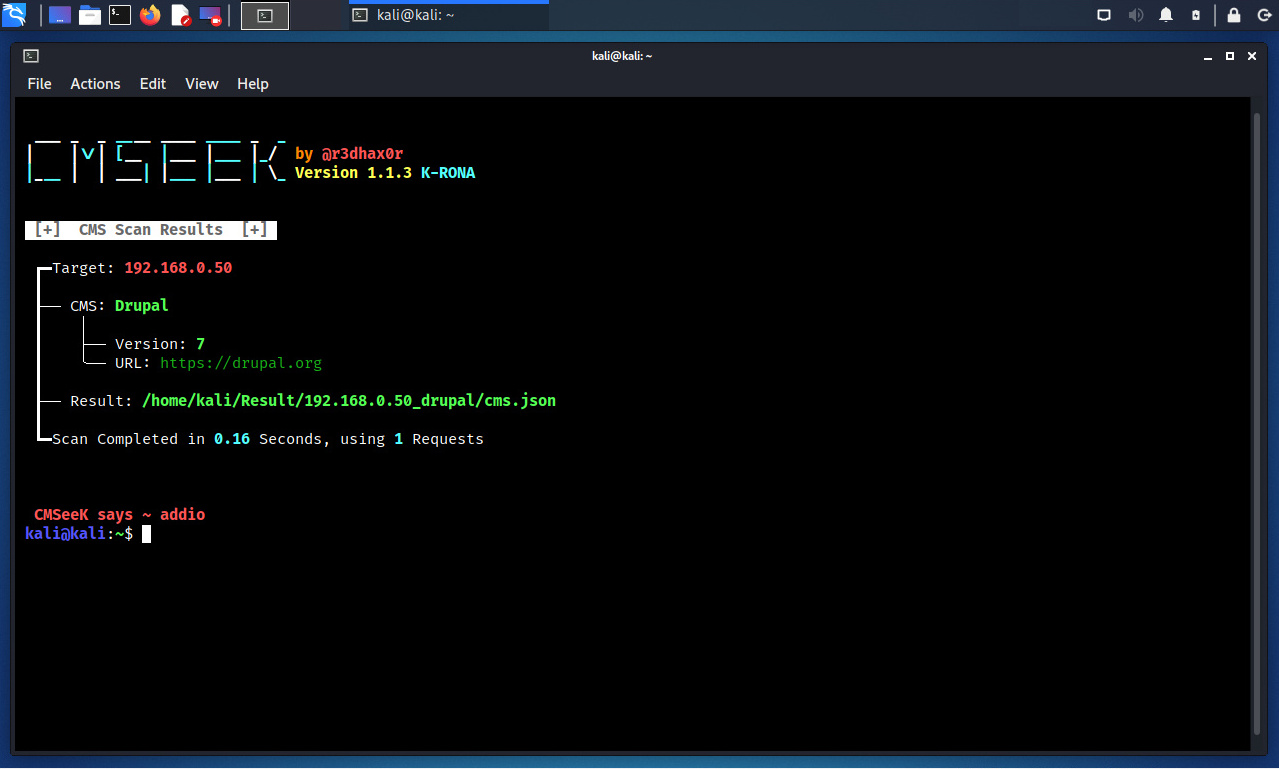

Se procede ahora a ejecutar CMSeek para obtener información sobre una instalación de Drupal.

$ cmseek -u 192.168.0 .50 --random-agent

La opción “-u” define la URL a evaluar.

La opción “--random-agent” utiliza un agente de usuario aleatorio

El resultado de la herramienta expone un CMS Drupa versión 7. Lo cual es correcto.

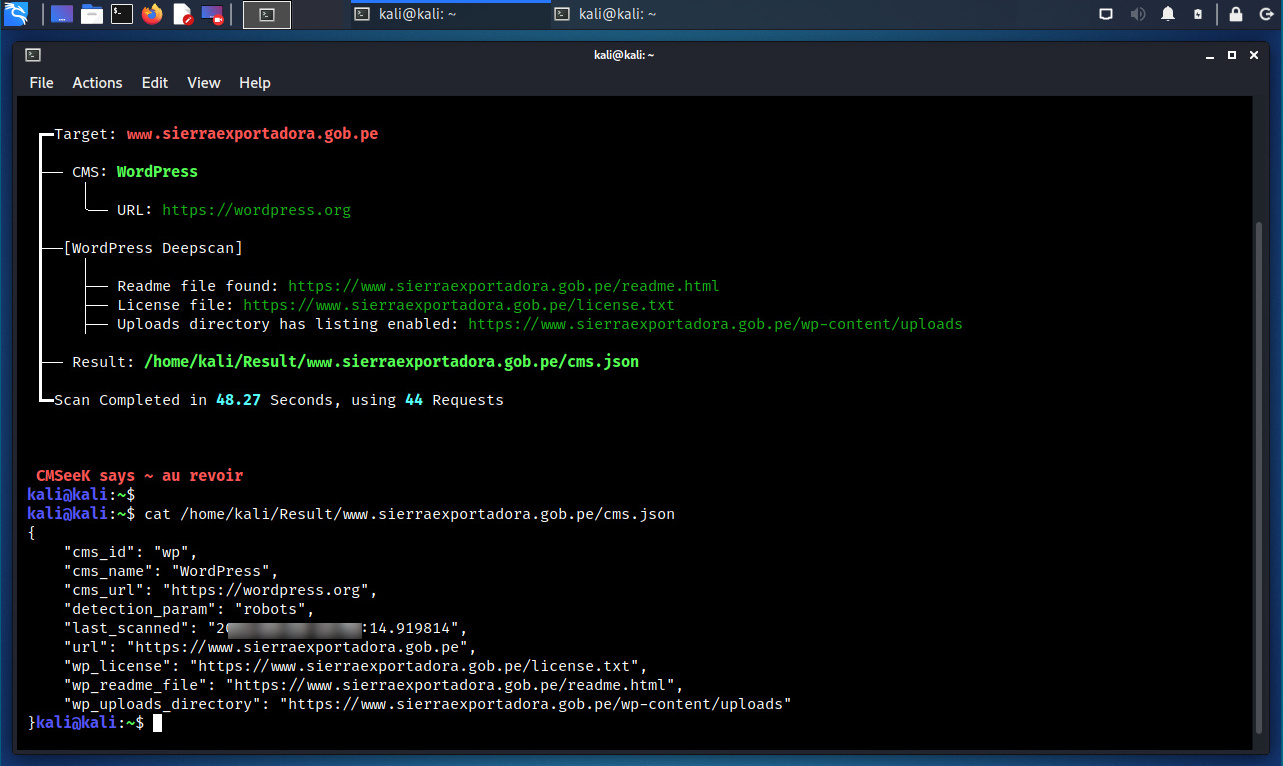

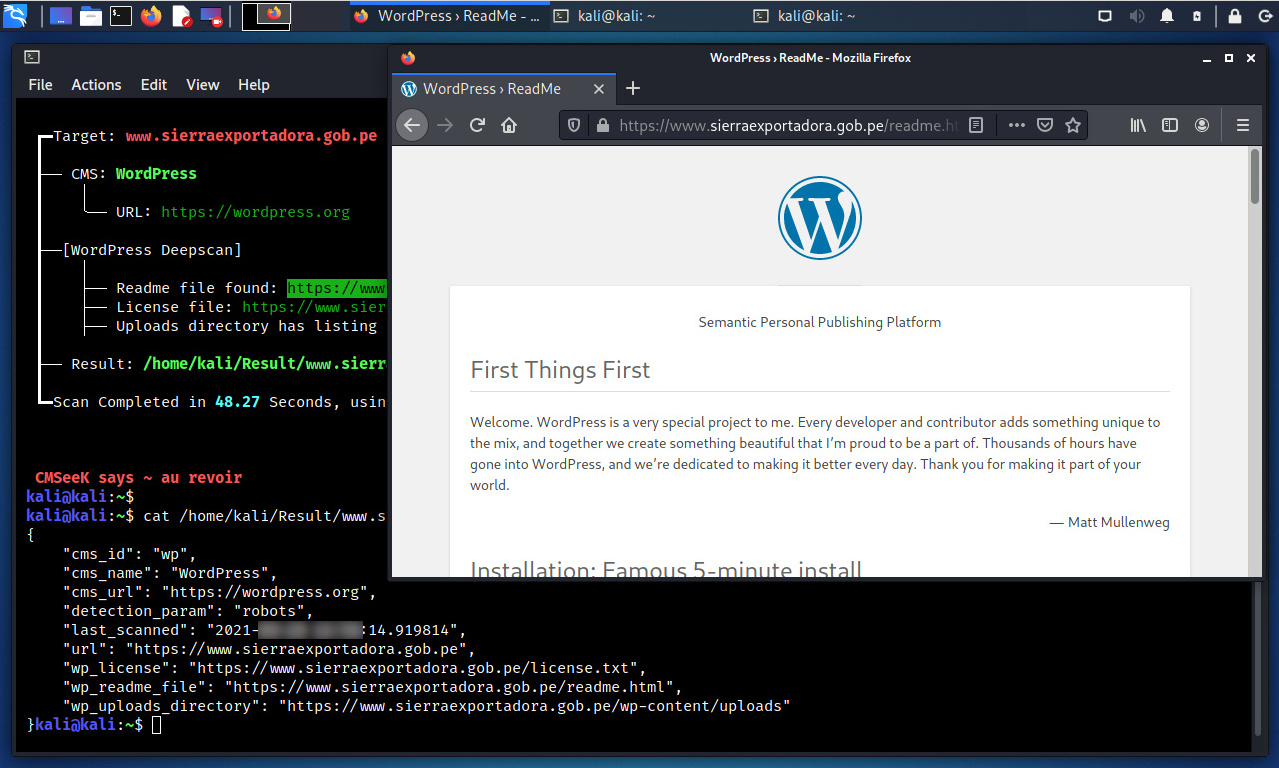

Para la siguiente demostración se ejecuta CMSeek contra una instalación de WordPress

$ cmseek -u https:// www. si****.gob.pe --random-agent

Mencionar al finalizar CMSeek su ejecución, indica los resultados son almacenados en la carpeta local indicada.

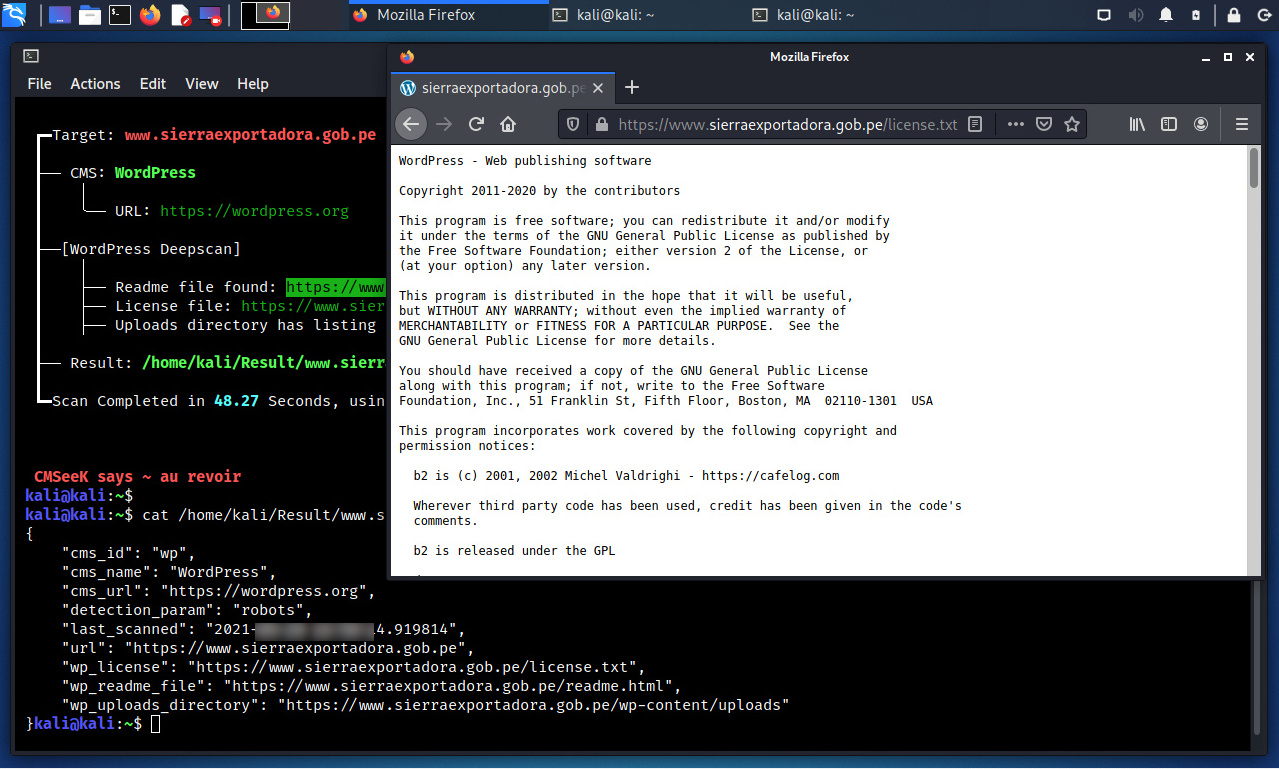

La herramienta lista tres hallazgos. El primer hallazgo corresponde a un archivo de nombre “license.txt”.

El segundo hallazgo corresponde a un archivo de nombre “readme.html”

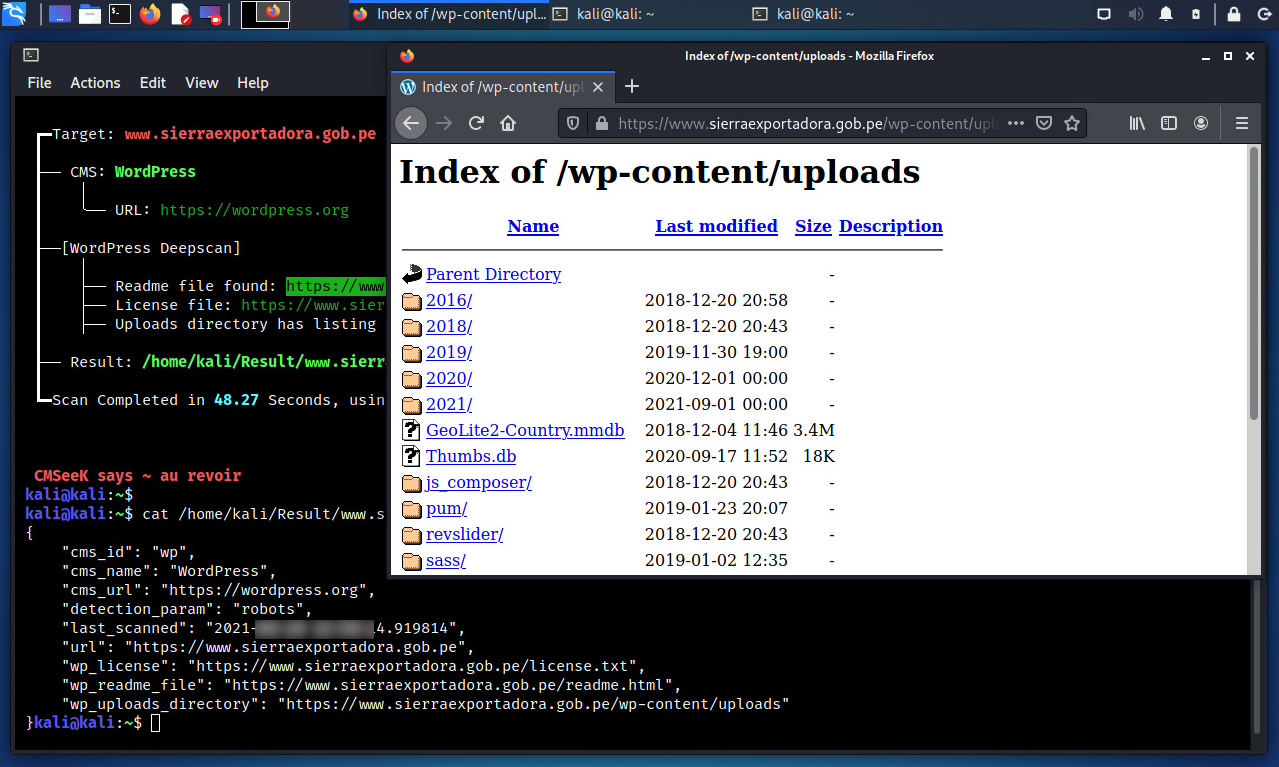

Y el tercer hallazgo corresponde a la posibilidad de listar un directorio correspondiente a Wordpress de nombre “wp-content/uploads”.

Todos los archivos y directorios encontrados utilizando la herramienta CMSeek deben ser verificados manualmente por un profesional. La información contenida en estos archivos y directorios puede proporcionar información útil para potencialmente identificar vulnerabilidades, las cuales permitan explotar el sitio web.

Fuentes:

https://github.com/Tuhinshubhra/CMSeeK

https://www.drupal.org/

https://wordpress.org

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero