Importar Volcados Hexadecimales con Wireshark

Wireshark puede leer volcados hexadecimales ASCII, y escribir los datos descritos dentro de un archivo de captura libpcap temporal . Puede leer volcados hexadecimales con múltiples paquetes, y construir un archivo de captura de múltiples paquetes. También es capaz de generar cabeceras Ethernet, IP, UDP, TCP o SCTP, desde los volcados hexadecimales únicamente desde los datos a nivel de aplicación.

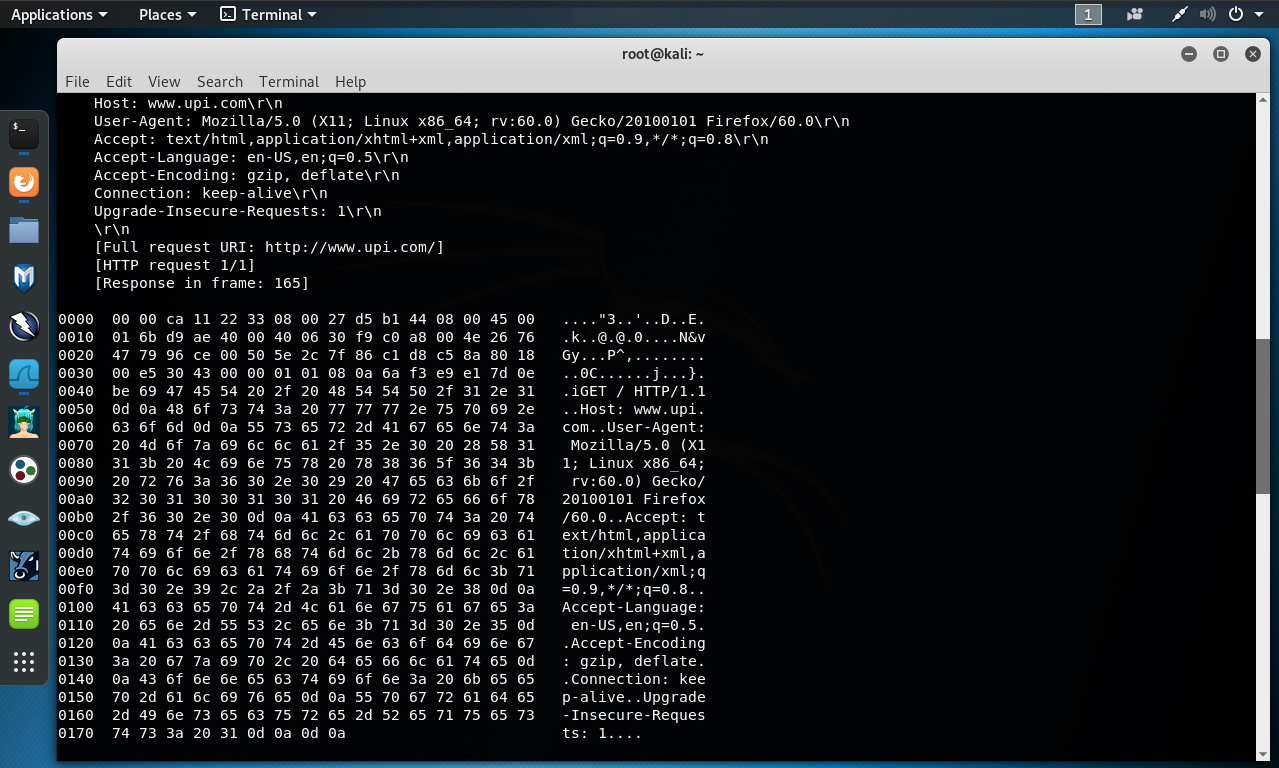

Wireshark entiende un volcado hexadecimal generado por “od -Ax -tx1 -v”. En otras palabras, cada bytes es individualmente mostrado y rodeado por un espacio. Cada línea inicia con un desplazamiento describiendo la posición de cada paquete,cada nuevo paquetes inicia con un desplazamiento de 0, existiendo un espacio separando el desplazamiento de los siguientes bytes.

El desplazamiento es un número hexadecimal (también puede ser octal o decimal), de más de dos dígitos hexadecimales.

No existe un límite para el número de bytes por línea. También se ignora el volcado texto al final de la línea. Los bytes y número hexadecimales pueden ser mayúsculas o minúsculas. Cualquier texto antes del desplazamiento es ignorado, incluyendo caracteres de reenvió de correo electrónico “>”. Cualquier línea de texto entre la cadena de bytes se ignora. Los desplazamientos son utilizados para rastrear los bytes, por lo cual los desplazamientos deben ser correctos. Cualquier línea conteniendo únicamente bytes sin un desplazamiento inicial es ignorado. Un desplazamiento es reconocido por ser un número hexadecimal mayor a dos caracteres. Cualquier texto después de los bytes es ignorado (por ejemplo volcado de caracteres). Cualquier número en el texto es también ignorado. Un desplazamiento de cero es indicativo del inicio de un nuevo paquete, así un único archivo de texto con una serie de volcados hexadecimales puede ser convertido en una captura de paquetes con múltiples paquetes. Los paquetes deben ser precedidos por una marca de tiempo. Estos son interpretados de acuerdo al formato definido. Sino el primer paquete es marcado con el tiempo actual al momento de importar el paquete. Múltiples paquetes son escritos con marcas de tiempo diferenciadas por un microsegundo cada uno. En general al margen de estas restricciones, Wireshark proporciona bastante libertad sobre la lectura de volcados hexadecimales, y ha sido evaluado con una variedad de resultados (incluyendo el reenvío de correo electrónico múltiples veces, con recortes de línea, etc).

Existen otras dos características especiales a resaltar. Cualquier línea donde el primer carácter no espacio en blanco sea #, será ignorado como un comentario. Cualquier línea iniciando con #TEXT2PCAP es una directiva y se pueden insertar opciones después de este comando para ser procesado por Wireshark. Actualmente no hay directivas implementadas. En el futuro esto puede ser utilizo para proporciona un control más preciso sobre el volcado, y la forma en la cual debe ser procesado, por ejemplo, marcas de tiempo, tipo de encapsulación, etc. Wireshark también permite al usuario leer en volcados de datos a nivel de aplicación, insertando encabezados L2, L3 y L4 antes de cada paquete. El usuario puede elegir insertar cabeceras Ethernet, Ethernet e IP, o Ethernet, IP y UDP/TCP/SCTP antes de cada paquete. Esto permite a Wireshark o cualquier otro decodificador de paquetes manejar estos volcados.

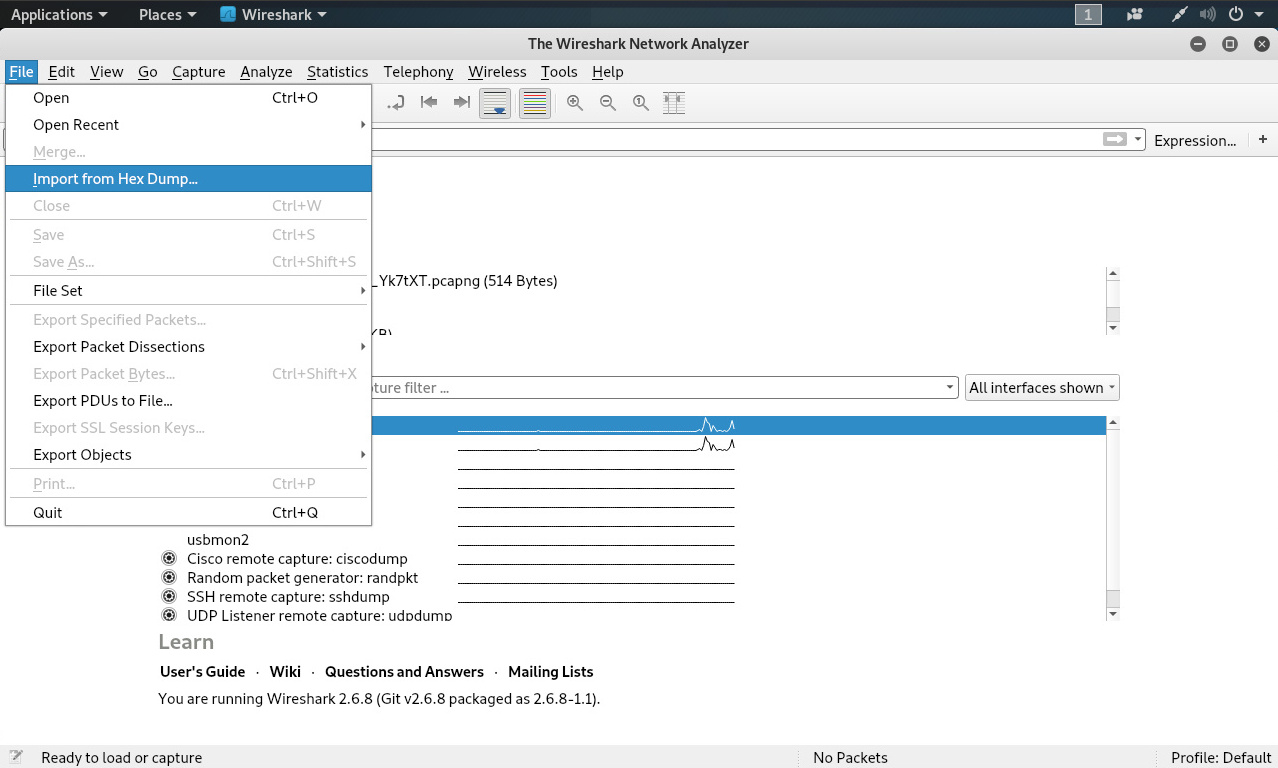

Para importar un volcado hexadecimal, hacer clic en “File”, y seleccionar la opción “Import from Hex Dump”.

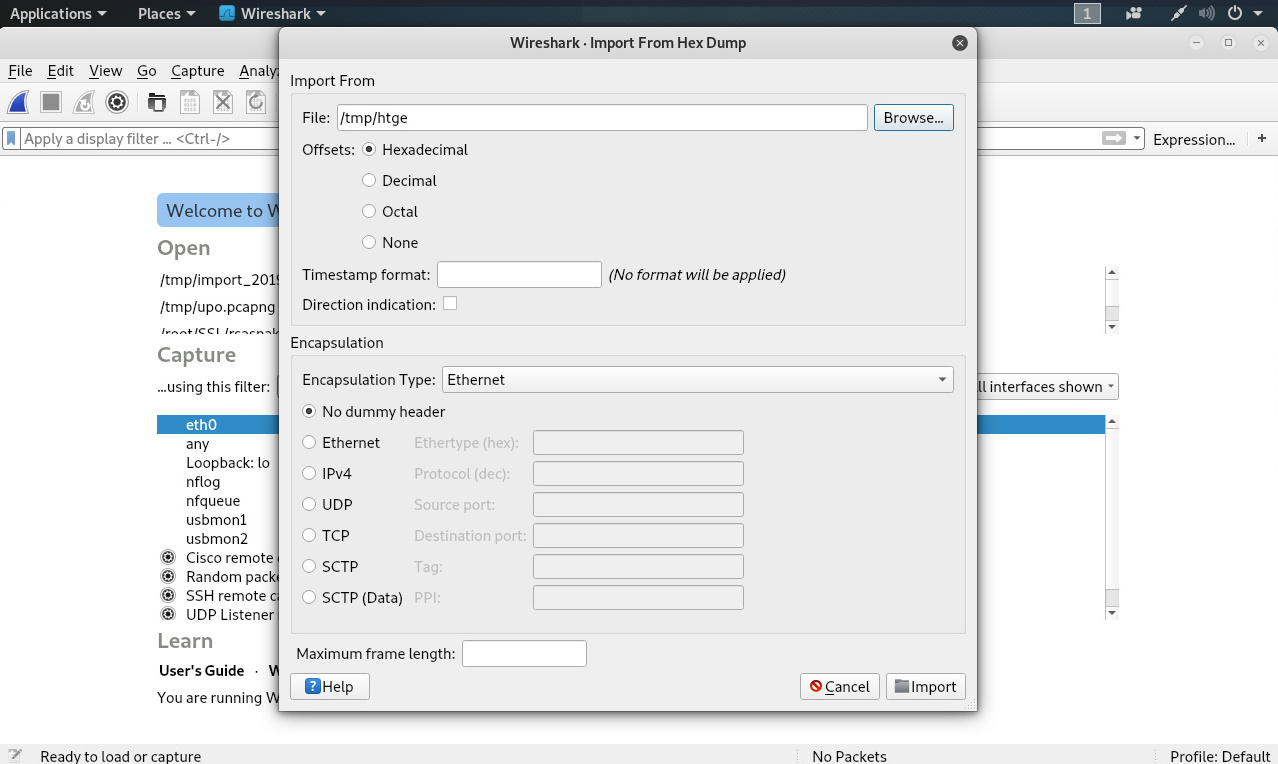

Se apertura una nueva ventana donde se selecciona el archivo a importar, utilizando el botón de nombre “Browse...”.

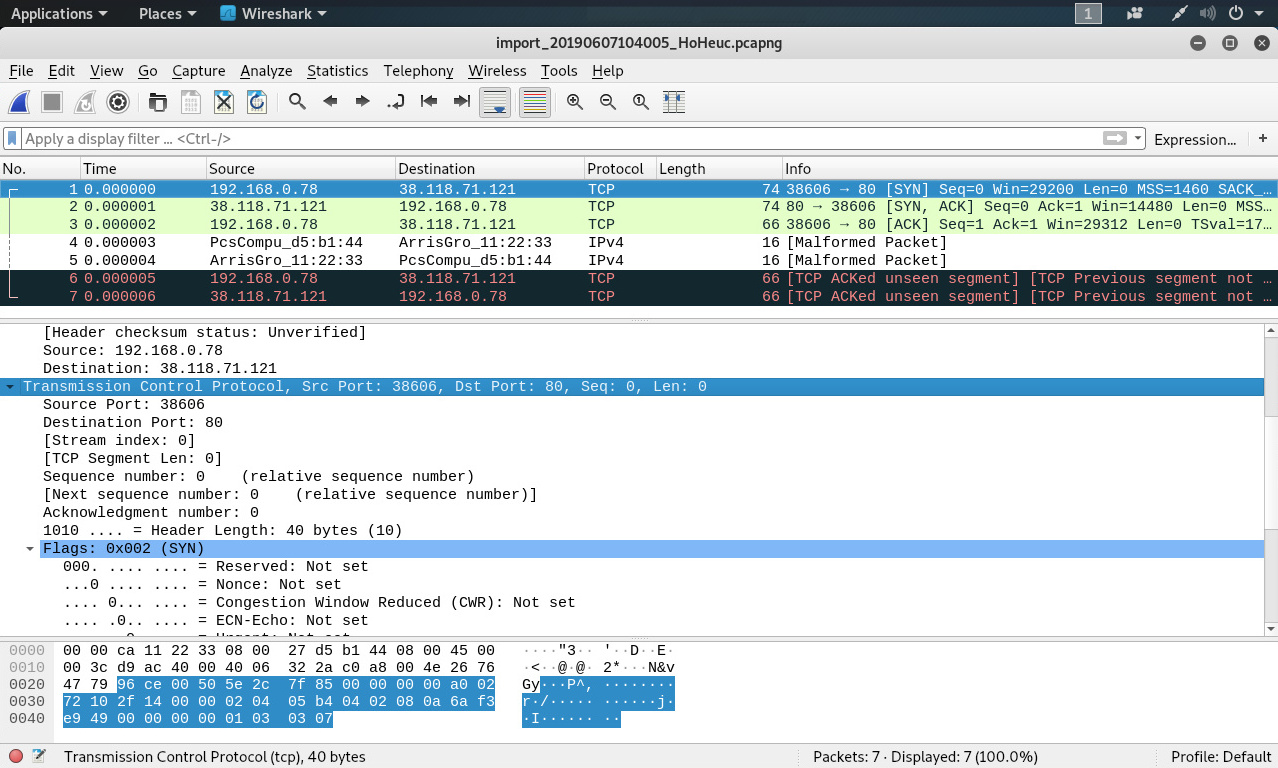

Luego de hacer clic en el botón de nombre “Import”, la importación ha sido realizada correctamente.

En la ventana “Import” se pueden realizar diversos ajustes y configuraciones específicas relacionadas a desde donde importar, encapsulación, nombre del archivo, formato de las marcas de tiempo, indicador de dirección, tipo de encapsulación, cabecera y longitud máxima de la trama.

Fuentes:

https://www.wireshark.org/docs/wsug_html_chunked/ChIOImportSection.html

https://osqa-ask.wireshark.org/questions/62161/export-capture-file-as-he...

https://www.wireshark.org/docs/wsug_html_chunked/ChIOExportSection.html

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero