Información del SO utilizando p0f3 y arpspoof

P0f3 es una herramienta que utiliza un arreglo de mecanismos sofisticados de huellas netamente pasivas para identificar a los implicados en una comunicación sin producir interferencias. Arpspoof es una de las herramientas incluidas en dsniff, la cual contiene además otras herramientas para auditoría de redes y pruebas de penetración.

El la siguiente prácticas se utilizarán estas dos herramientas para realizar un envenenamiento ARP (Address Resolution Protocol) para forzar al sistema objetivo de la evaluación a comunicarse con el sistema atacante, en el cual se está ejecutando P0f3. De esta manera se obtendrá la información del Sistema Operativo del objetivo de evaluación.

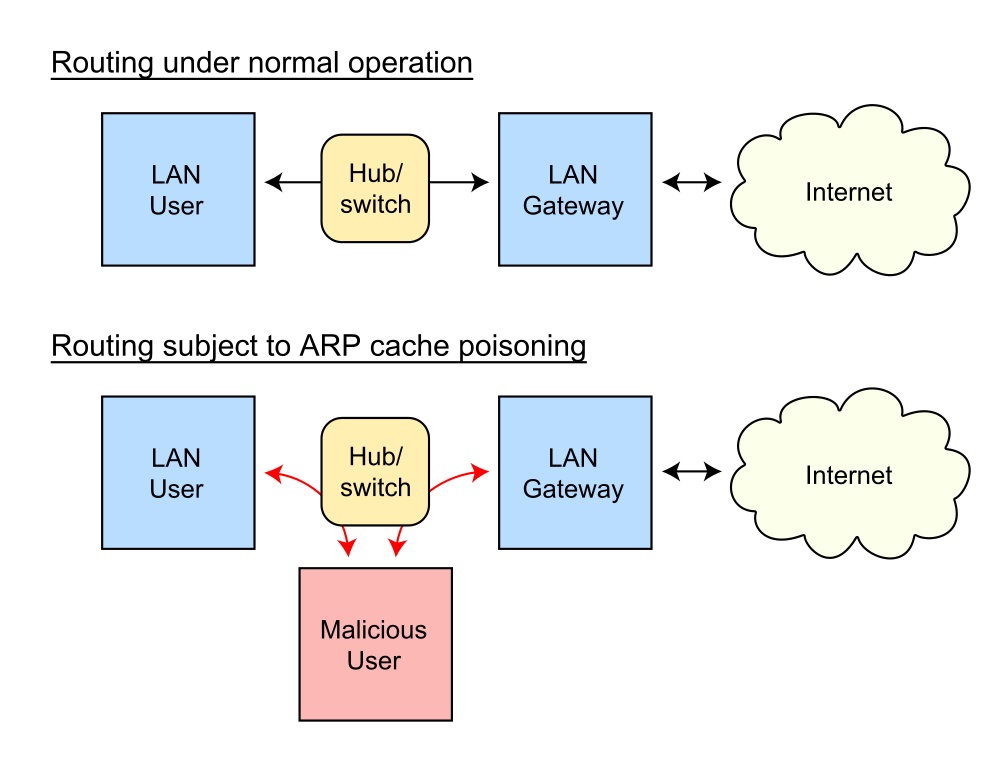

ARP Spoofing

Es una técnica donde un atacante envía mensajes ARP falsificados a la red local. Generalmente el objetivo es asociar la dirección MAC del atacante con la dirección IP de otro host (como la pasarela por defecto), causando que todo el tráfico para esta dirección IP sea enviada al atacante.

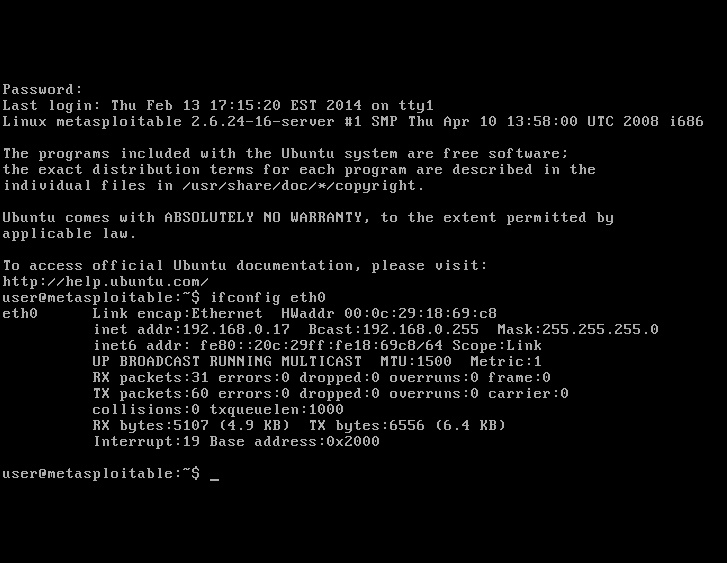

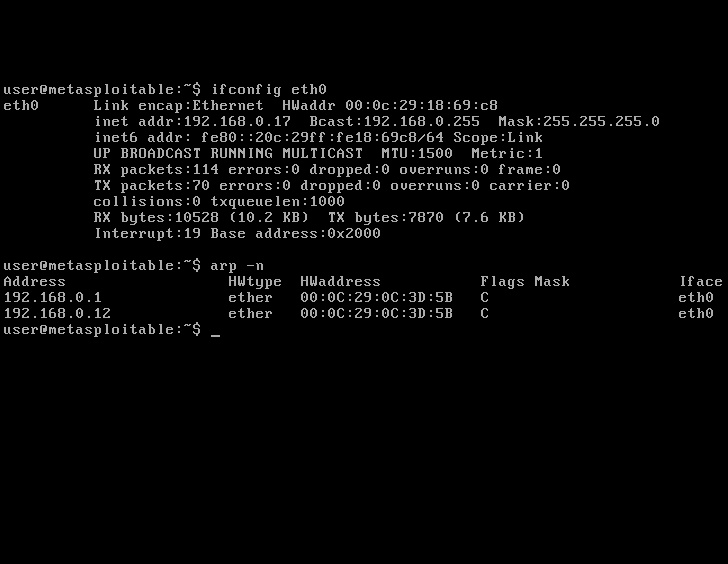

Información de la interfaz de red del objetivo de Evaluación.

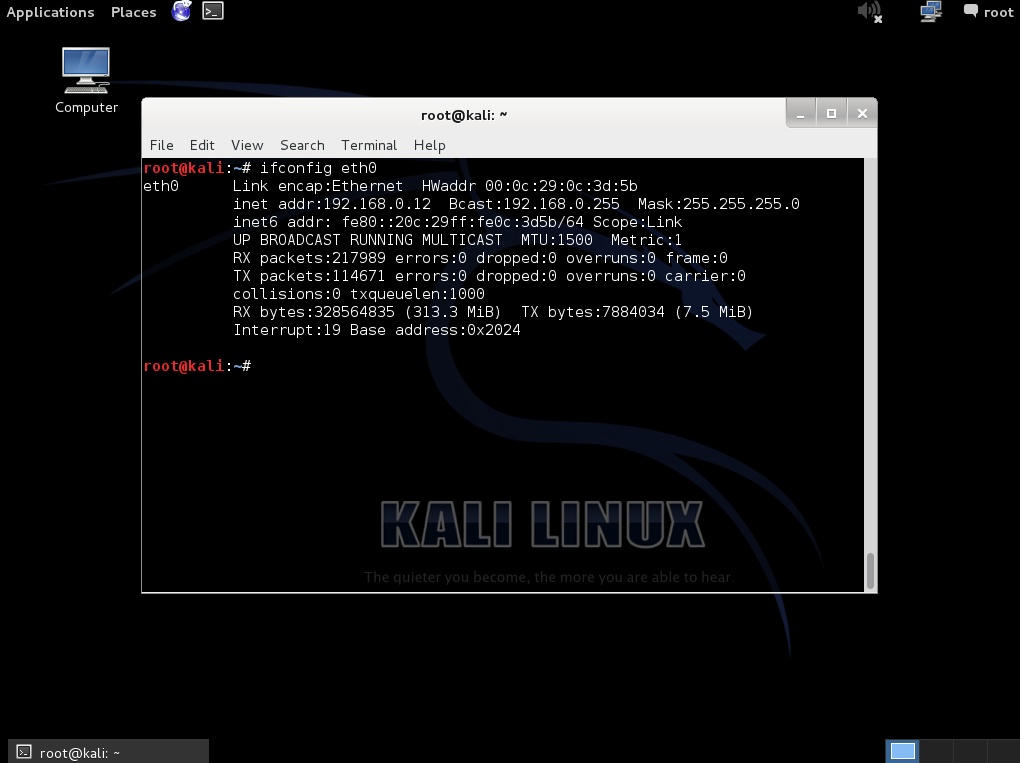

Información de la interfaz de red desde donde se realizan las pruebas (kali Linux).

Primero se debe asegurar que esté habilitado el reenvío de paquetes (packet forwarding) en Kali Linux, caso contrario el sistema descartará todo el tráfico entre los sistemas a los cuales se intenta hacer sniffing. Esto se puede realizar manualmente con el siguiente comando;

# echo 1 > /proc/sys/net/ipv4/ip_forward

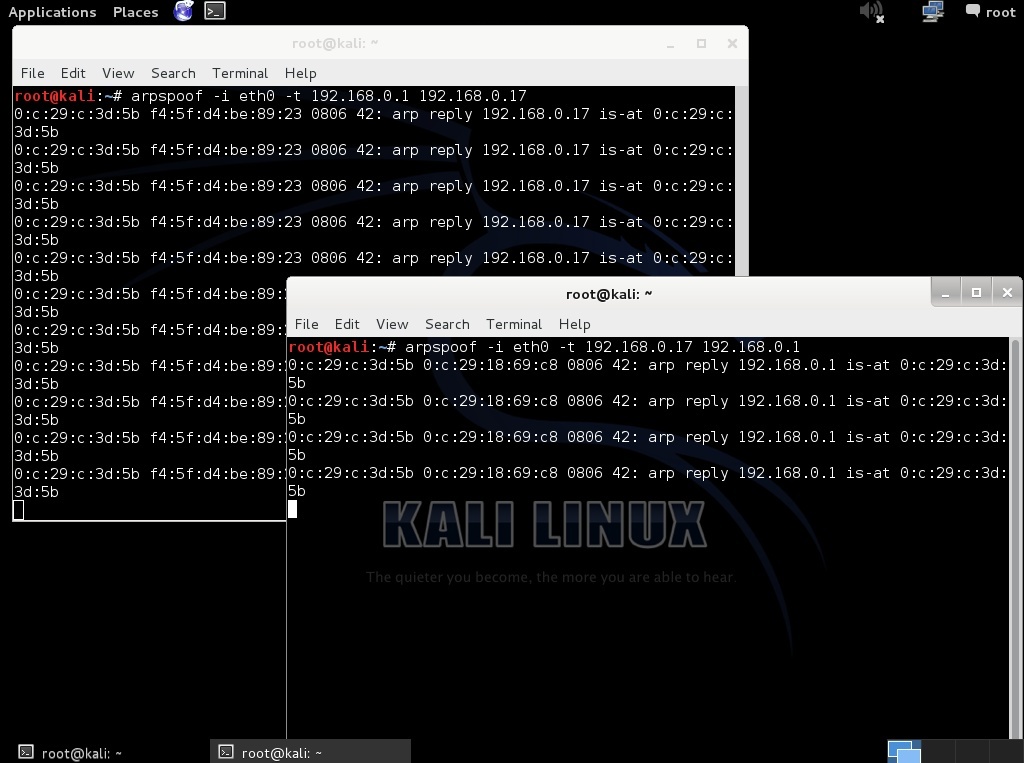

Ahora que Kali Linux reenviará todo el tráfico se inicia el ARP Spoofing. La dirección IP 192.168.0.1 corresponde a la pasarela por defecto, mientras que la otra dirección IP corresponde al objetivo de evaluación. Con estos dos comandos se obtiene el tráfico en ambas direcciones.

# arpspoof -i eth0 -t 192.168.0.1 192.168.0.17

# arpspoof -i eth0 -t 192.168.0.17 192.168.0.1

Para verificar que el envenenamiento ARP funciona, visualizar la información ARP en el objetivo de evaluación. Notar que la dirección IP correspondiente a la pasarela por defecto y la dirección IP del sistema (Kali Linux) desde el cual se realizan las pruebas son iguales.

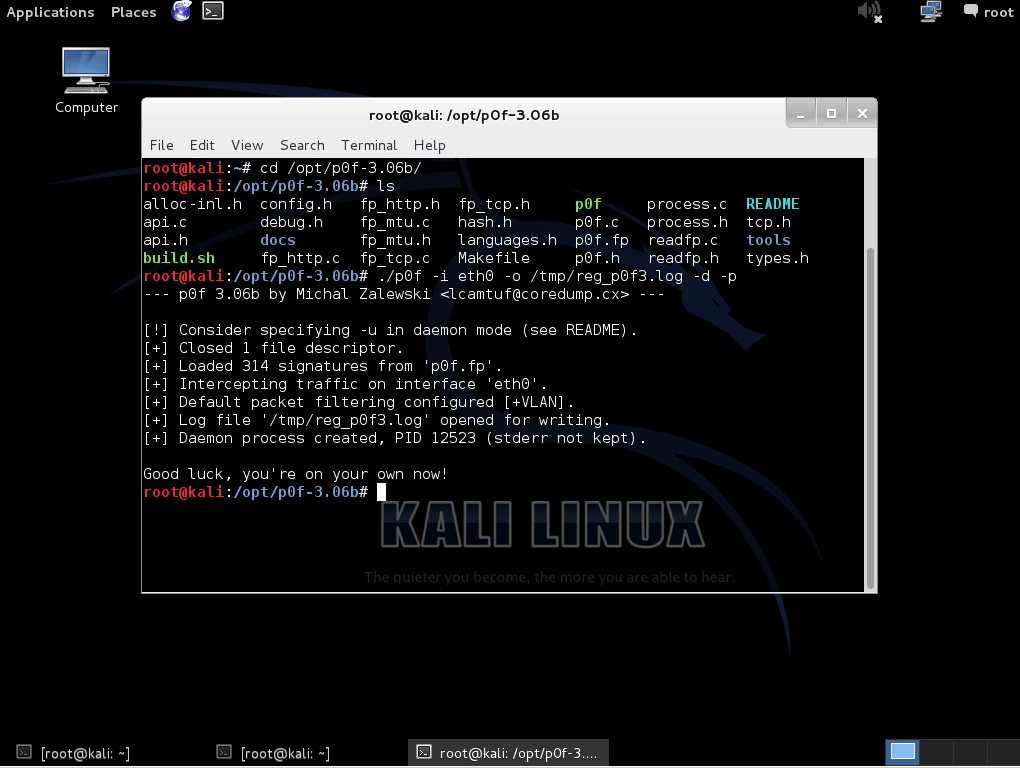

Ejecutar la herramienta p0f3 en Kali Linux. La opción “-i” define la interfaz de red donde se atenderá. La opción “-o” define un archivo donde se escribirá la información capturada. La opción “-d” permite la bifurcación a segundo plano (requiere “-o” o “-s”). Y la opción “-p” pone la interfaz en atención en modo promiscuo.

# ./p0f -i eth0 -o /tmp/reg_p0f3.log -d -p

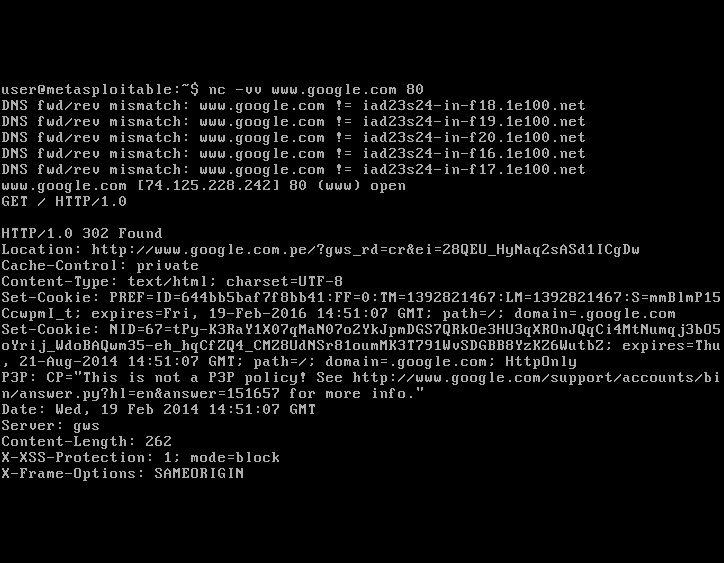

Se simula que el objetivo de evaluación realiza una conexión “normal” hacía algún sitio en Internet. Para este caso se ha utilizado netcat, pero se puede utilizar cualquier programa o aplicación que realice conexiones.

$ nc -v [Sitio Web] 80

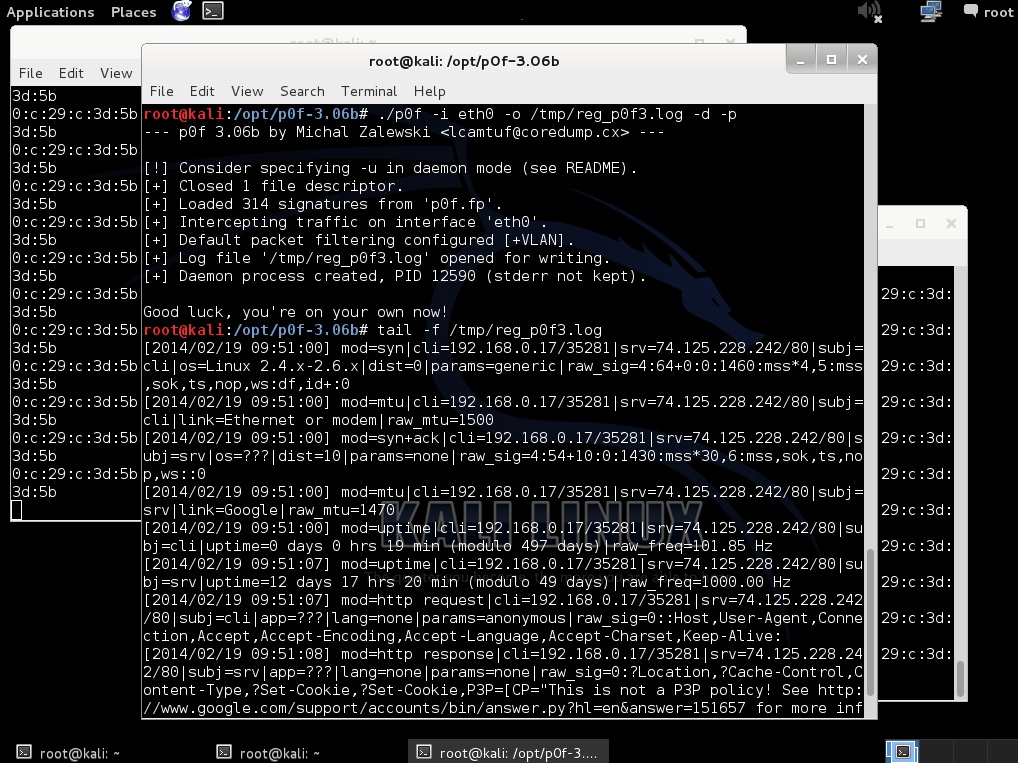

Cuando el objetivo de evaluación establece la conexión, p0f3 está vigilando el tráfico y lo analiza, para luego presentar esta información de manera más “humana”. Para esta práctica la información obtenida sobre el Sistema Operativo del objetivo es que se trata de un Sistema Linux, con un Kernel que puede abarcar un rango desde el 2.4.x al 2.6.x.

# tail -f /tmp/reg_p0f3.log

En una Prueba de Penetración es importante obtener la información sobre el Sistema Operativo del objetivo de forma pasiva, aunque requiere paciencia. El proceso consiste en capturar paquetes TCP de manera oculta, los cuales contienen información que será analizada por las herramientas para tratar de adivinar el Sistema Operativo del objetivo de evaluación.

El inconveniente con este tipo de ataque pasivo sobre la red, se debe a en caso no exista comunicación entre el sistema objetivo y el “atacante” no será factible capturar paquetes para realizar el análisis. Es por ello que en la presente práctica se ha utilizado un ARP Spoofing y envenenamiento ARP, para forzar al objetivo de evaluación envíe paquetes al sistema atacante (Kali Linux). Luego de lo cual la herramienta p0f3 puede realizar su trabajo satisfactoriamente

Fuentes:

http://lcamtuf.coredump.cx/p0f3/

http://www.monkey.org/~dugsong/dsniff/

http://en.wikipedia.org/wiki/ARP_spoofing

http://www.irongeek.com/i.php?page=security/arpspoof

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

WhatsApp: https://wa.me/51949304030

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

Youtube: https://www.youtube.com/c/AlonsoCaballero

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/