Introducción al Forense de Botnets

Una botnet es una red de computadoras comprometidas y controladas por atacantes, desde una localización remota mediante canales C&C (Comando y Control). Las computadoras comprometidas son llamadas “bots”, y a quien control una “botnet” se le denomina como “botmaster”.

Los atacantes infectan un gran número de computadoras vulnerables mediante cualquier mecanismo para infección primaria, guiándolos para comunicarse con los servidores C&C. Además, estas computadoras infectadas obtienen la carga útil y otras instrucciones desde los servidores C&C. De esta manera los atacantes controlan remotamente ejércitos de botnets, utilizándolos para diversas actividades ilegales, incluso sin el conocimiento de sus propietarios.

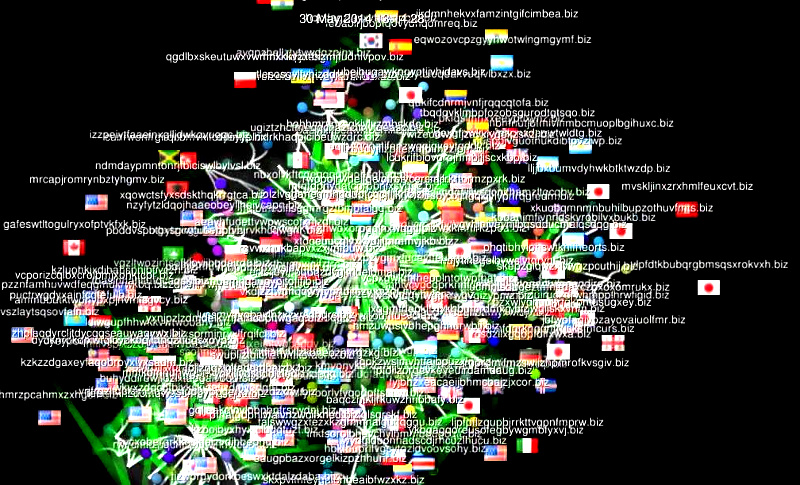

Estas botnets están diseñadas para propagar y comunicarse de maneras muy encubiertas, y así evitar la detección por parte de las herramientas de seguridad tradicionales instalados en los terminales de red. Las botnets se ejecutan de manera autónoma de una manera muy encubierta, y el atacante reenvía comandos hacia el ejército de bots mediante hosts comprometidos aleatoriamente en Internet. Este mecanismo pone al atacante en segundo plano, y dificulta rastrear al botmaster.

Las diversas botnets descubiertas en Internet han causado enormes perdidas financieras para las empresas, gobiernos, ISPs, sistemas educativos, e incluso usuarios de casa. Se estima una botnet de nombre “GameOver Zeus”, generó perdidas por cien millones de dólares, y estaba constituida por medio millón de computadoras comprometidas anualmente. Generando a nivel mundial aproximadamente ciento diez billones en perdidas.

Las botnets proporcionan grandes plataformas distribuidas para realizar diversas actividades maliciosas. Los atacantes utilizan las botnets para diversos aplicaciones maliciosas, como lanzar ataques DDoS, enviar Spam, Phishing, fraude de clics, Minería de bitcoins, ataques por fuerza bruta, etc.

La detección de estas botnets y el rastreo de los atacantes son muy difíciles. Además, incluso si la localización del atacante se rastrea o se localizan los servidores C&C, la presencia transfronteriza genera problemas muy retadoras para las fuerzas legales. Por lo tanto, se requiere el forense de redes para analizar profundamente las botnets, y mejorar las técnicas y herramientas de seguridad. La investigación forense también necesita recolectar evidencias, las cuales serán utilizadas para solicitar permisos, y consecuentemente eliminar los servidores C&C, y para cualquier aplicación de la ley.

El uso de los dispositivos de cómputo, como teléfonos inteligentes, tablets, computadoras personales, estaciones de trabajo, y servidores conectados con alta velocidad hacia Internet, allanan el camino para los atacantes escaneen, prueben, infecten, y secuestren estas computadoras, para acrecentar su ejército de botnets. Además el contenido malicioso de diversas formas, atrae a los usuarios para descarguen software falso, juegos gratuitos maliciosos, , y archivos, además de hacer clic en correo electrónicos para ser infectados.

Las botnets se ejecutan de manera autónoma utilizando arquitecturas de múltiples capas. Se comunican utilizando muchas técnicas encubiertas, los cuales cambian el rastreo de los atacantes. Las botnets han evolucionado constantemente para ser estructuras más sofisticadas y complejas, desde el año 1993. La primera generación de botnets utilizaban IRC como su protocolo C&C. Durante algunos años las botnets utilizaron servidores Web como canales C&C, y HTTP como protocolo de comunicación. Estas botnets centralizadas tradicionales exhiben el tráfico C&C, pudiendo ser detectado. También los autores de malware desarrollan botnets descentralizadas basándose en redes P2P, para de esta manera superar las debilidades de un único punto de falla. Incluso después, botnets polimórficos híbridos se descubrieron. Entender las características de las botnets es importante para detectarlas, medirlas, y compararlas.

También es importante entender como las botnets son una de las principales amenazas de Internet, su arquitectura, protocolos, y ciclo de vida. Para consecuentemente desarrollar un proceso estándar forense de botnets, y técnicas de investigación.

Fuentes:

https://en.wikipedia.org/wiki/Botnet

https://en.wikipedia.org/wiki/Gameover_ZeuS

https://www.sans.org/blog/how-to-disrupt-a-botnet/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero