Propósito y Casos de Uso de Kali Linux

Aunque el enfoque de Kali Linux puede ser resumido como “pruebas de penetración y auditorías de seguridad”, existen muchas tareas diferentes involucradas detrás de estas actividades. Kali Linux es construido como un marco o estructura de trabajo, porque incluye muchas herramientas abarcando diferentes casos de uso (aunque puede ciertamente ser utilizado en combinación durante una prueba de penetración).

Por ejemplo Kali Linux puede ser utilizado en diversos tipos de computadoras: obviamente las laptops de los profesionales en pruebas de penetración, pero también en servidores de los administradores de sistemas deseando vigilar sus redes, sobre las estaciones de trabajo de analistas forenses, y más inesperadamente, en dispositivos incorporados sigilosamente, típicamente con CPUs ARM, los cuales pueden dejarse en el rango de redes inalámbricas o conectados en la computadora de los usuarios. Muchos dispositivos ARM son también perfectas máquinas de ataque debido a factores como forma pequeña y bajos requerimientos de energía. Kali Linux también puede ser desplegado en la nube, para rápidamente construir un granja de máquinas para intentar romper contraseñas, además en teléfonos móviles y tabletas para permitir una verdadera prueba de penetración portátil.

Pero esto no es todo; los profesionales en pruebas de penetración también necesitan servidores: para utilizar software de colaboración dentro del equipo de profesionales en pruebas de penetración, para configurar un servidor web y utilizarlo para campañas de phishing, ejecutar herramientas para el escaneo de vulnerabilidades, y otras actividades relacionadas.

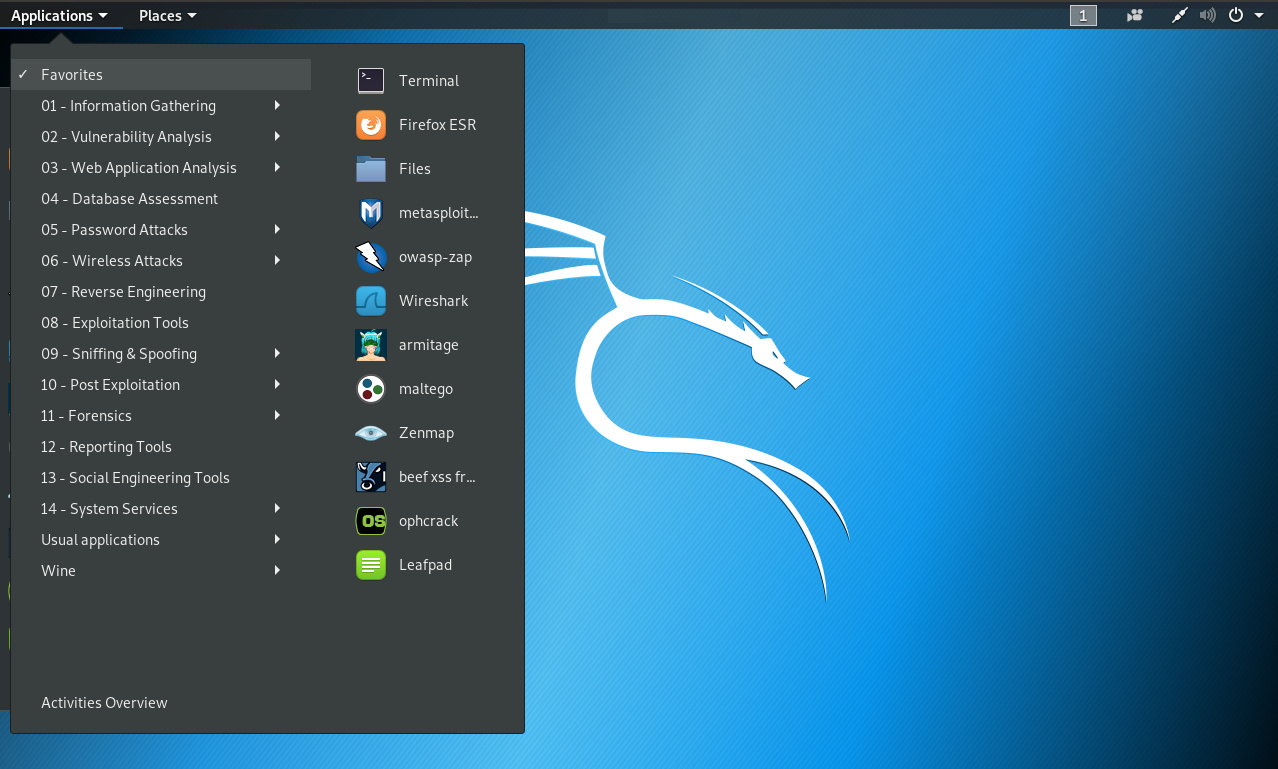

Una vez se inicia Kali Linux, rápidamente se puede descubrir el menú principal de Kali Linux está organizado por tema a través de varios tipos de tareas y actividades, los cuales son relevantes para profesionales en pruebas de penetración y otros profesionales en seguridad de la información.

Estas tareas y actividades incluyen:

Captura de Información: Recolectar datos sobre la red de la organización y su estructura, identificar computadoras, sus sistemas operativos, y los servicios ejecutándose. Identificar potencialmente partes sensibles de los sistemas de información. Extraer todo tipo de listados desde los servicios de directorios ejecutándose.

Análisis de Vulnerabilidades: Rápidamente evaluar si el sistema local o remoto es afectado por un número de vulnerabilidades conocidas o configuraciones inseguras. Los escáneres de vulnerabilidades utilizan bases de datos conteniendo miles de firmas para identificar potenciales vulnerabilidades.

Análisis de Aplicaciones Web: Identificar malas configuraciones y debilidades de seguridad en las aplicaciones. Es crucial identificar y mitigar estos problemas, pues dada la disponibilidad pública de estas aplicaciones se vuelven ideales para los atacantes.

Evaluación a Bases de Datos: Desde inyecciones SQL hasta atacar credenciales, los ataques a bases de datos son un vector muy común para los atacantes. Aquí se encuentran herramientas las cuales pueden evalúan vectores de ataque, las cuales van desde inyección SQL, hasta la extracción y análisis de datos.

Ataques a Contraseñas: La autenticación de los sistemas siempre es un vector de ataque. Muchas herramientas útiles pueden ser encontradas aquí, desde herramientas para atacar contraseña en línea, hasta ataques fuera de linea contra la encriptación o sistemas de hashing.

Ataques Inalámbricos: La naturaleza dominante de las redes inalámbricas significa siempre serán un vector comúnmente atacado. Con su amplio rango de soporte para múltiples tarjetas inalámbricas, Kali Linux es un selección obvia para ataques contra múltiples tipos de redes inalámbricas.

Ingeniería Inversa: La ingeniería inversa es una actividad con muchos propósitos. En soporte de actividades ofensivas, es uno de los métodos principales para la identificación de vulnerabilidades y desarrollo de “exploits”. En el lado defensivo, es utilizado para analizar malware empleado para ataques. La meta es identificar sus capacidades.

Herramientas de Explotación: Explotar o tomar ventaja de una (adecuadamente identificada) vulnerabilidad, permite ganar control de una máquina remota (o dispositivo). Este acceso puede luego ser utilizado para ataques de escalado de privilegios, ya sea localmente sobre la máquina comprometida, o sobre otras máquinas accedibles en la red local. Esta categoría contiene un número de herramientas y utilidades los cuales simplifican el proceso de escribir “exploits” propios.

Sniffing y Spoofing: Ganar acceso hacia los datos conforme viajan a través de la red es frecuentemente ventajoso para un atacante. Aquí se pueden encontrar herramientas de spoofing, las cuales permiten suplantar a un usuario legítimo como también las herramientas de sniffing permiten capturar y analizar datos directamente desde el cable. Cuando se utilizan juntas estas herramientas pueden ser muy poderosas.

Post-Explotación: Una vez se ha ganado acceso hacia un sistema, frecuentemente se deseará mantener el nivel de acceso o extender el control moviéndose lateralmente a través de la red. Las herramientas asistiendo en estas metas son encontradas aquí.

Forense: Entornos de inicio en vivo de Kali Linux han sido muy populares por años hasta ahora. Kali Linux contiene un gran número de herramientas forenses populares basadas en Linux, las cuales permiten todo desde el triaje inicial, réplica de datos, hasta un completa análisis y gestión del caso.

Herramientas para Reporte: Una prueba de penetración únicamente se completa cuando los hallazgos han sido reportados. Esta categoría contiene herramientas para ayudar a colectar los datos recopilados desde las herramientas para la captura de información, descubrir relaciones no obvias, y reunir todo en varios reportes.

Herramientas de Ingeniería Social: Cuando el lado técnico está bien asegurado, frecuentemente explotar el comportamiento humano es un vector de ataque. Con la influencia correcta, las personas pueden frecuentemente ser inducidas a tomar acciones las cuales comprometan la seguridad del entorno. ¿Una unidad USB conectada por una secretaria contiene un PDF malicioso?. ¿ O fue un caballo de troya quien instaló una puerta trasera ?. ¿Fue el sitio bancario donde el contador inicio sesión el sitio web real o un copia utilizado para propósitos de phising?. Esta categoría contiene herramientas para ayudar en estos tipos de ataques.

Servicios del Sistema: Esta categoría contiene herramientas las cuales permiten iniciar y detener aplicaciones ejecutándose en segundo plano como servicios del sistema.

Fuentes:

https://www.kali.org

https://www.offensive-security.com/

https://www.kali.org/download-kali-linux-revealed-book/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero