ProxyStrike

ProxyStrike es un proxy activo para aplicaciones web. Esta herramienta está diseñada para encontrar vulnerabilidades mientras se navega una aplicación. Fue creada debido a los problemas que enfrentan las personas que realizan pruebas de penetración contra aplicaciones web que dependen mucho de Javascript, es por ello que se creo este proxy.

Están disponibles plugins para inyección SQL, y XSS (Cross Site Scripting). Ambos plugins están diseñados para atrapar tantas vulnerabilidades como puedan, esto debido a que el plugin de inyección SQL ha sido portado en python desde “Sqlibf”.

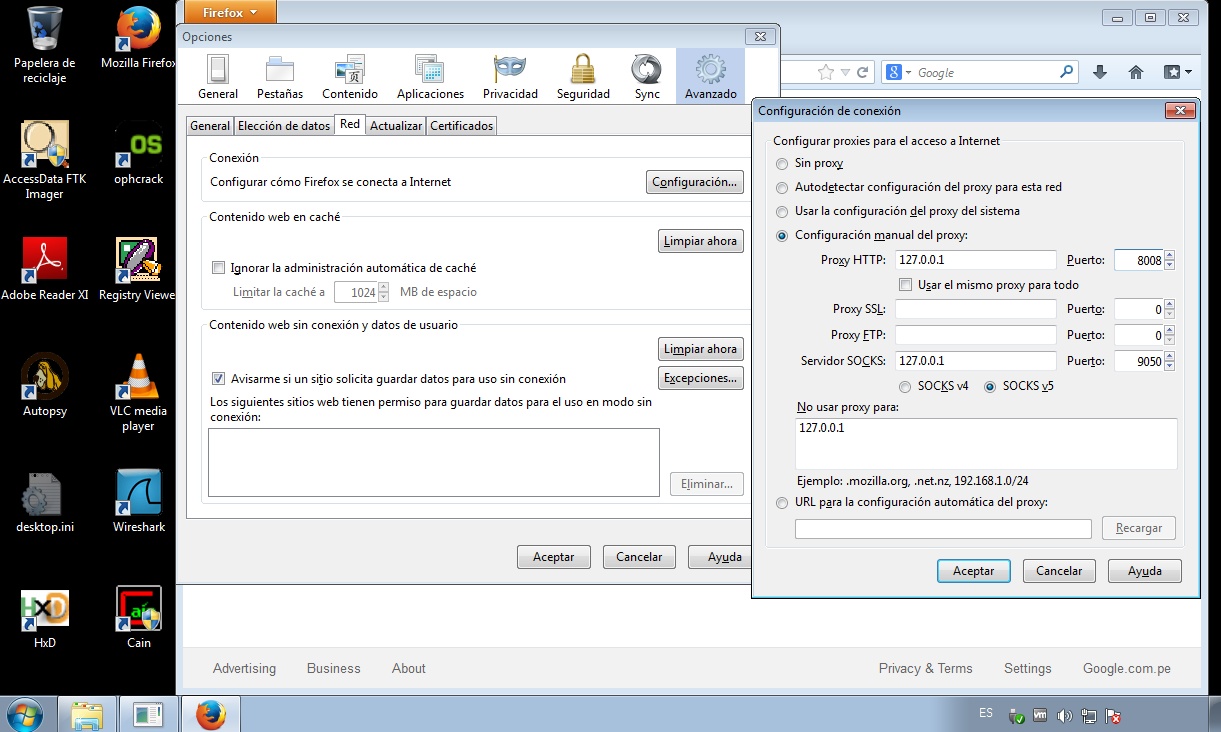

El proceso es muy sencillo, ProxyStrike se ejecuta como un proxy atendiendo o escuchando en el puerto TCP 8008 por defecto, así es que se tiene que navegar el sitio web deseado definiendo en el navegador el uso de ProxyStrike como proxy, y ProxyStrike analizará todos los parámetros en modo de segundo plano. Para el usuario es un proxy pasivo debido a que no visualizará nada diferente en el comportamiento de la aplicación, pero el segundo plano es muy activo.

Características

- Motor de Plugin

- Interceptor de Petición

- Diferenciador de Petición

- Repetidor de Petición

- Proceso de crawling automático

- Historial de peticiones y Respuestas HTTP

- Estadísticas de parámetros en la Petición

- Estadísticas de valores de los parámetros en la Petición

- Firma de los parámetros en la URL de la Petición y firma de los campos en la cabecera

- Uso de proxy alternos (Por ejemplo Tor)

- Ataques SQL (plugin)

- Server Side Includes (plugin)

- Ataques XSS (plugin)

- Registros (logs) de Ataques

- Exportar resultados a HTML o XML

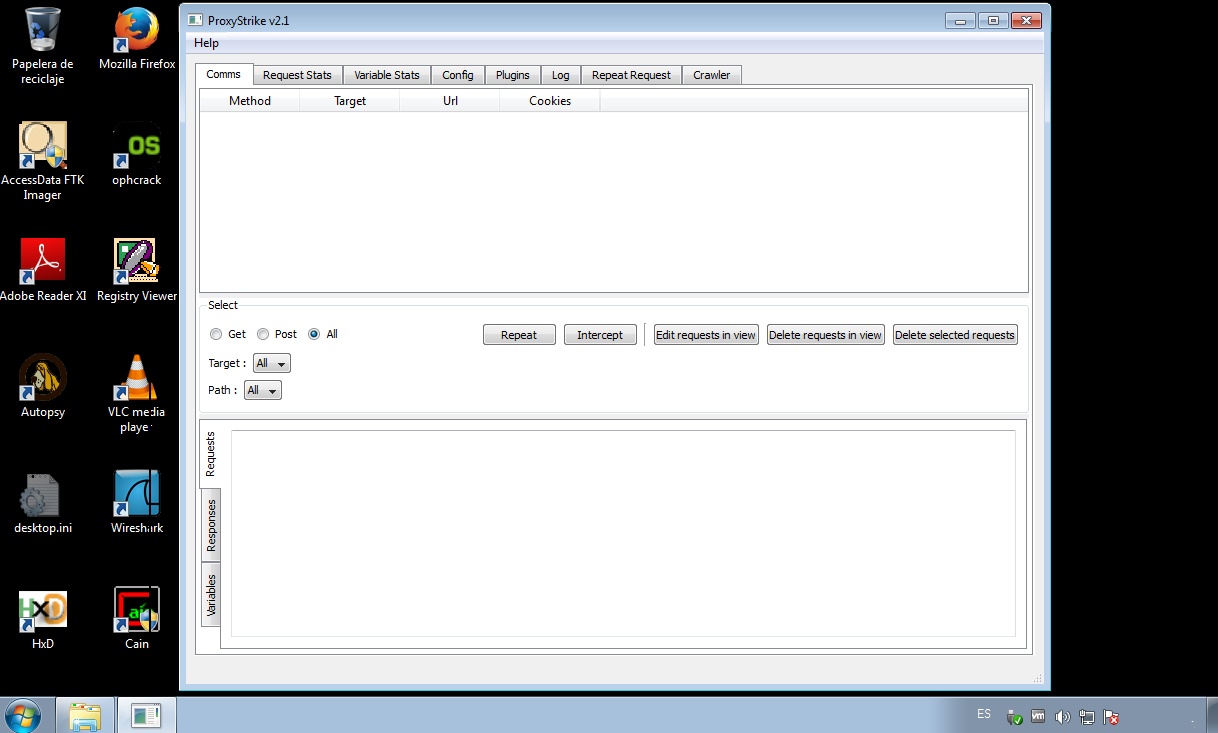

Para la presente práctica se ejecuta ProxyStrike en un Sistema Windows 7. Esto implica sencillamente descargar el archivo zip correspondiente, descomprimir el contenido en algún directorio, y hacer clic en el ejecutable indicado.

Se configura al navegador web; en esta caso Firefox; para que utilice a ProxyStrike como Proxy.

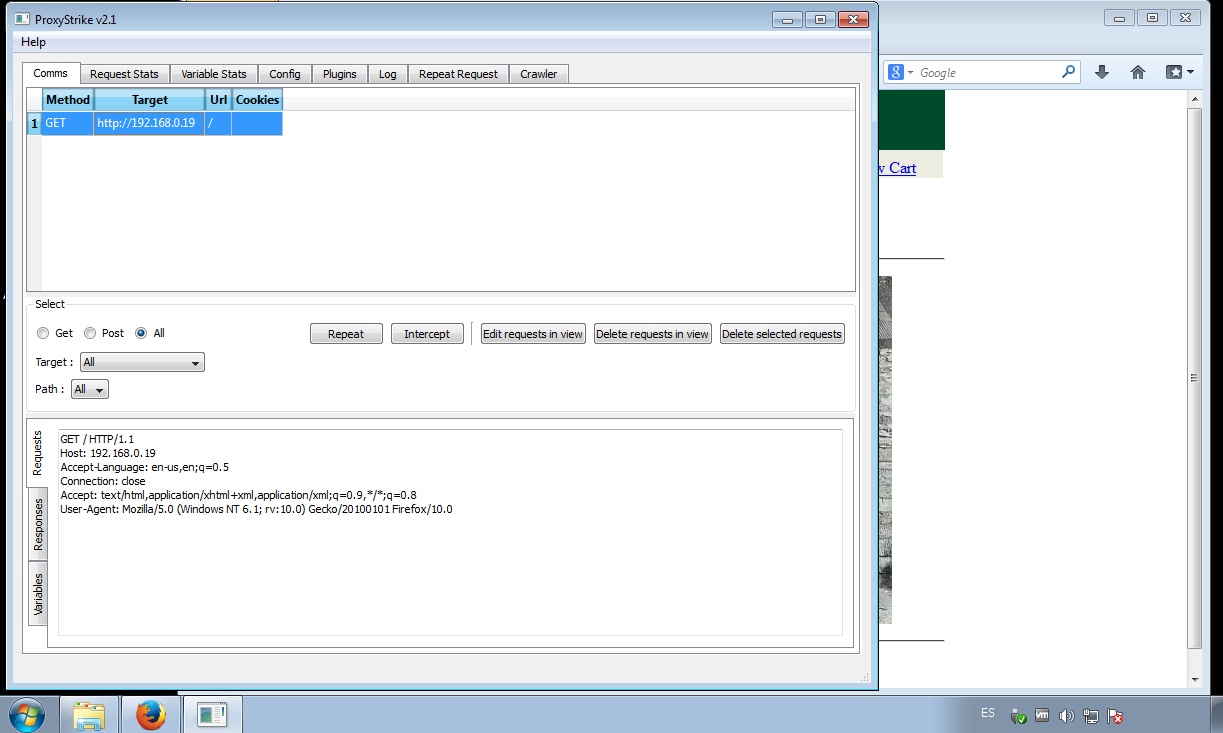

Se visita el sitio web objetivo y ProxyStrike empieza a procesar toda la información.

Para ejecutar un procedimiento de crawling, ingresar a la pestaña “Crawler”, escribir la URL del objetivo en el campo precedido por “Url:”, para luego hacer clic en el botón “Stopped”. Los resultados de los formularios encontrados se mostrarán en el lado derecho.

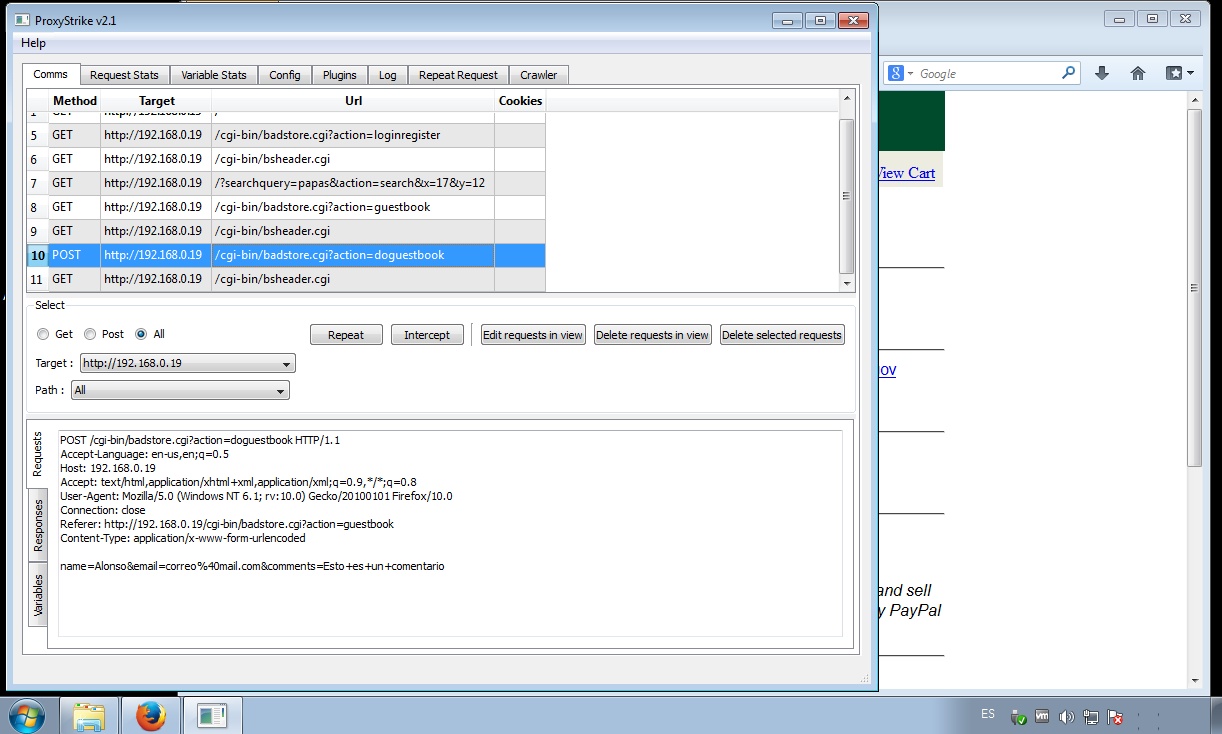

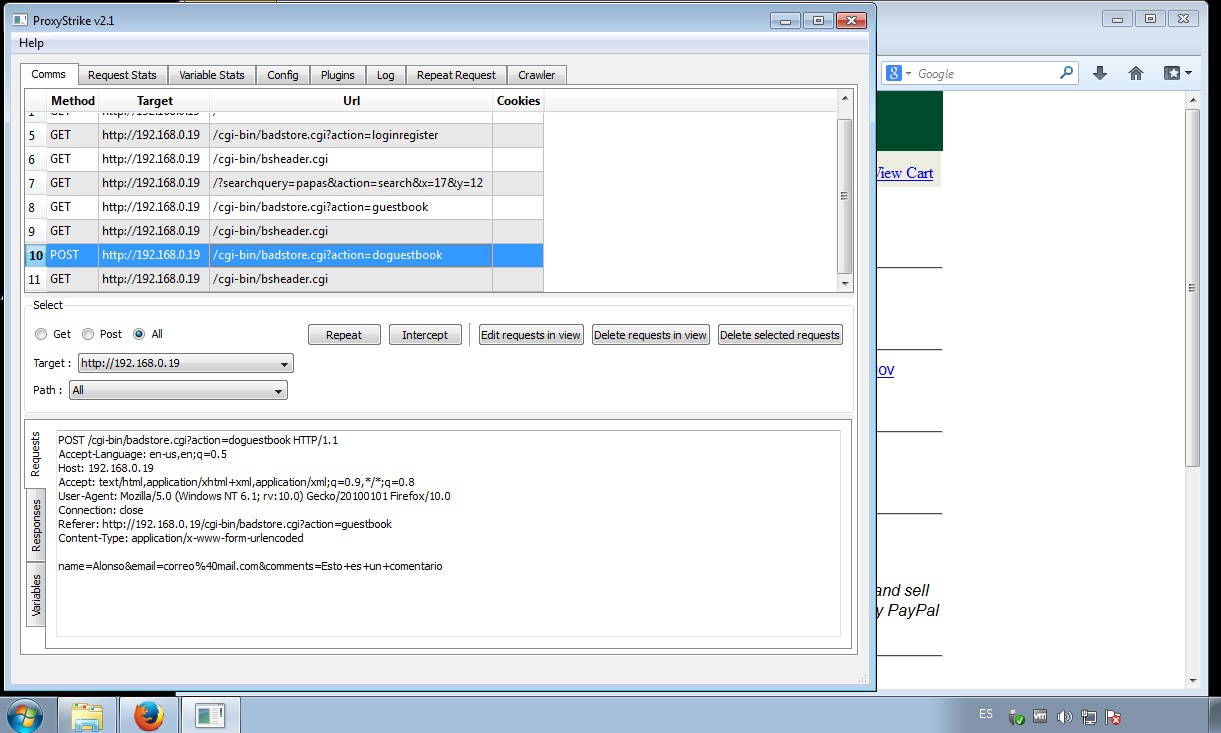

Se navega por la aplicación web objetivo, y se detecta que una de sus páginas que la constituyen permite enviar comentarios. En la siguiente imagen se visualiza el envío utilizando el método POST.

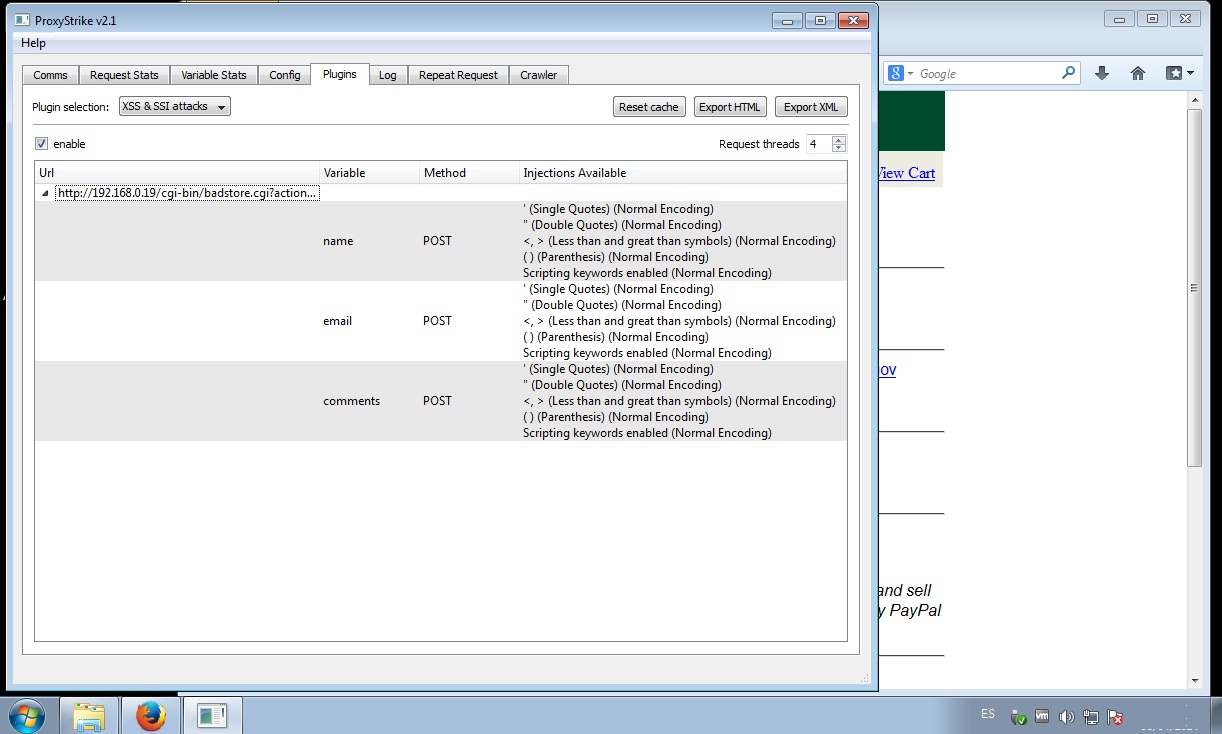

Al ingresar en la pestaña “Plugins” se seleccionan los plugins relacionados a Ataques XSS (Cross Site Scripting) y SSI (Server Side Includes),

Tal como lo indica la herramienta, existen inyecciones disponibles en las diferentes variables que componen el formulario “Comentarios” de la aplicación web.

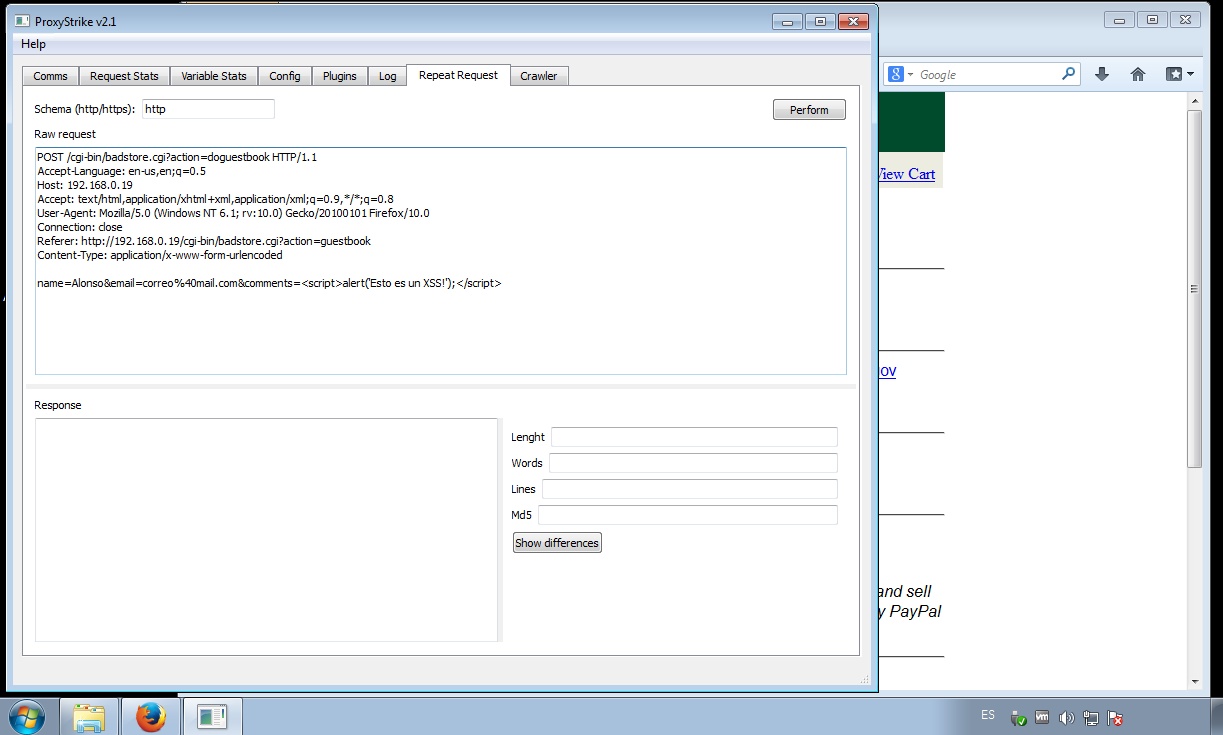

Para realizar una prueba de XSS se utilizará el Repetidor de Peticiones (Repeat Request). En primera instancia se hace clic en la pestaña “Comms” para seleccionar la petición que se repetirá, y luego se deber hacer clic en el botón “Repeat”.

Esta acción automáticamente dirigirá a la pestaña “Repeat Request”, donde es factible realizar cualquier modificación sobre la petición que se enviará. Luego de realizadas las modificaciones, hacer clic en el botón “Perfom”.

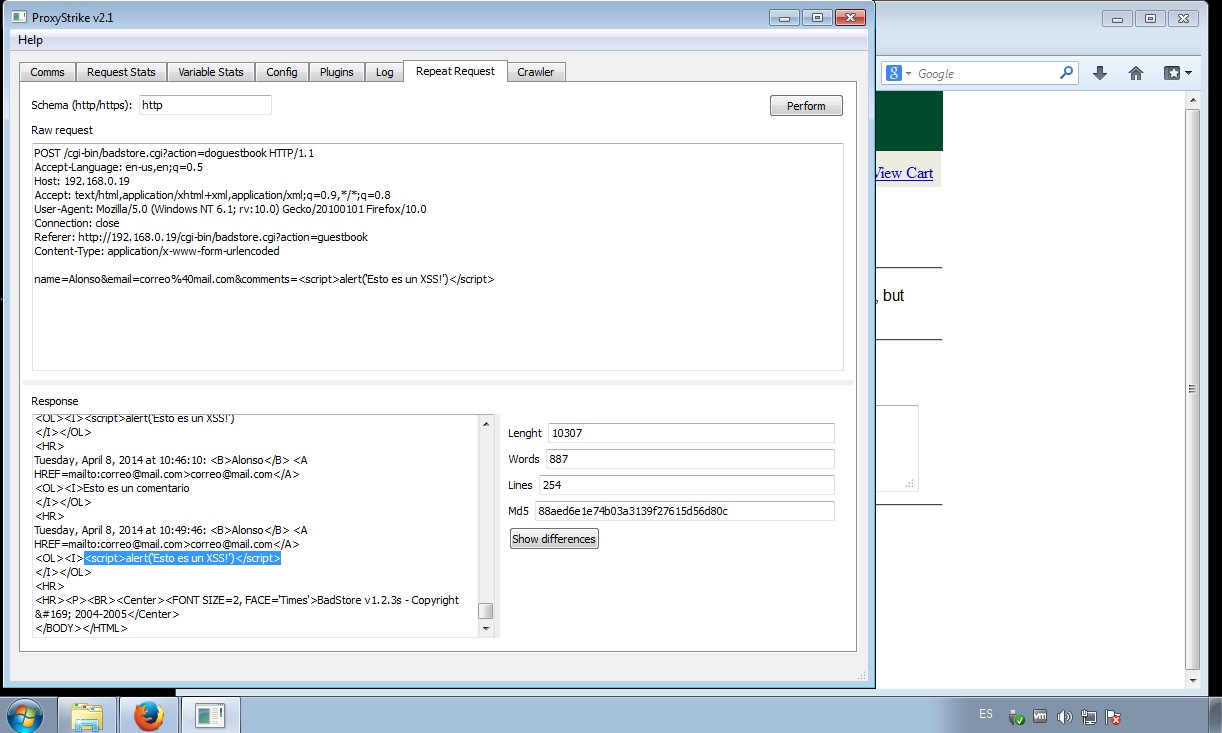

La Respuesta se presentará en la parte inferior de la misma ventana, donde se puede observar incluida en la fuente HTML de la página web devuelta por la aplicación web, el típico código Javascript que se realiza para evaluar un XSS.

Fuentes:

http://www.edge-security.com/proxystrike.php

http://code.google.com/p/proxystrike/

https://www.owasp.org/index.php/SQL_Injection

https://www.owasp.org/index.php/Cross-site_Scripting_%28XSS%29

https://www.owasp.org/index.php/Server-Side_Includes_%28SSI%29_Injection

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero