¿Quién está Involucrado en el Proceso de Respuesta de Incidentes?

La respuesta de incidentes (IR) es un disciplina multifacética. Esto demanda capacidades lo cual requiere recursos desde varias unidades operacionales en una organización. El personal de recursos humanos, el asesor legal, equipo de TI, relaciones públicas, profesionales de seguridad, oficiales corporativos de seguridad, gerentes de negocio, trabajadores de mesa de ayuda y otros empleados, pueden verse involucrados en la respuesta hacia incidentes de seguridad en computadoras.

Durante un evento de respuesta de incidentes, la mayoría de compañías ensamblan equipos de individuos, los cuales realizan una investigación y remediación. Un gerente experimentado de incidentes, preferiblemente alguien quien tenga la capacidad de dirigir hacia otras unidades de negocios durante la investigación, lidera el equipo de investigación. La importancia del último punto no puede exagerarse. El gerente de incidentes debe ser capaz de obtener información o solicitar acciones a tomarse, de una manera oportuna por cualquier recursos a través de toda la organización. Estos individuos son frecuentemente los CIO, CISO, o alguien a quien directamente designan para tratar en su nombre. Esta persona se convierte en el punto focal de todas las actividades de investigación, y gestiona el estado de numerosas tareas además de las solicitudes generadas. Un individuo experimentado es el punto focal para todas las actividades de remediación, incluyendo acciones correctivas derivadas desde los hallazgos del equipo de investigación, la evaluación de la sensibilidad de los datos robados, y cambios estratégicos para mejorar la postura de seguridad de la organización.

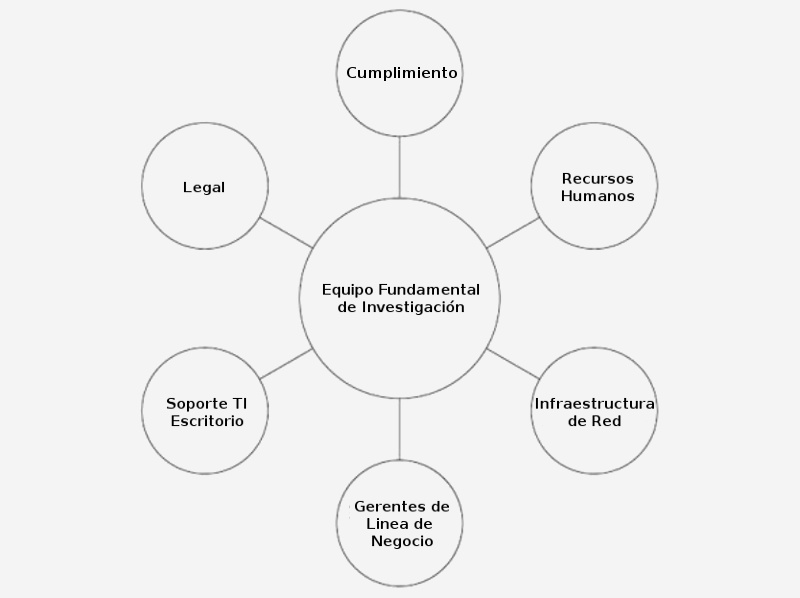

Muchas organizaciones adoptan un enfoque escalonado y mixto para dotar de personal a los equipos de investigación y remediación. Ensamblados y dedicados durante el curso de la investigación, los equipos principales frecuentemente consisten de un persona de TI de alto nivel, especialmente aquellos con experiencia y revisión de registros, análisis forense, y habilidades en triaje de malware. El equipo de investigación debe tener la habilidad para acceder rápidamente a los repositorios de los registros de eventos, configuraciones de los sistemas, y si existe una plataforma de respuesta de incidentes disponible, autoridad para conducir búsquedas por material relevante. Este grupo central de individuos puede incluir también consultores para llenar vacíos operativos. Notar puede ser aceptable los consultores lideren la investigación táctica si su experiencia lo amerita. El equipo de remediación debe tener la autoridad para dirigir la organización realice los cambios necesarios para recuperarse desde el incidente.

Los equipos auxiliares quienes se ensamblan según sea necesario, generalmente no requieren personal dedicado a la investigación o remediación. Sus contribuciones al proyecto son típicamente tareas orientadas y realizadas según lo requerido por el gerente de incidentes. Miembros comunes de los equipos auxiliares incluyen:

- Representantes de asesores internos y externos

- Oficiales de cumplimiento de la industria (Por ejemplo; PCI, HIPPA; FISMA y NERC)

- Miembros del equipo de soporte de TI para servidores y escritorio

- Miembros del equipo de infraestructura de red

- Gerentes de línea de negocios

- Representantes de recursos humanos

- Personal de relaciones públicas

Aunque la constitución de los equipos centrales para investigación y remediación merecen un tema aparte. Se debe tener en consideración, las relaciones y expectativas deben establecerse por adelantado. El peor momento para conocer los requisitos de un abogado o personal de cumplimiento es en el medio de una investigación. Se estará mejor si se toma el tiempo para identificar todos los requisitos de reporte y procesos aplicables a la industria.

¿Con qué se debería estar familiarizado desde la perspectiva de cumplimiento?. Si aún no se ha reunido con el personal interno de cumplimiento, quien bien puede ser el asesor legal, tomarse un día para conversar sobre el ciclo de vida de un incidente. Entender cuales sistemas de información caen dentro del alcance y, cuales requerimientos de reporte existen. En algunas situaciones, la pregunta del alcance ha sido abordado a través de otros medios (por ejemplos evaluaciones PCI DSS). Entender quien debe ser informado de una posible intrusión o brecha, y cuales son los umbrales de notificación definidos por el gobierno. Más importante, identificar a la parte responsable interna de todas las comunicaciones externas, y asegurarse los equipos estén empoderados para hablar francamente hacia estos tomadores de decisiones.

El asesor interno debe ayudar a determinar los umbrales de notificación con lo cual se sienta confortable. Los diversos parámetros (tiempo de identificación de un evento, probabilidades de exposición de datos, el alcance de la potencial exposición), pueden no coincidir con los establecidos por terceros.

Fuentes:

https://www.ncsc.gov.uk/collection/incident-management/cyber-incident-re...

https://securityintelligence.com/what-is-incident-response-orchestration/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero