Realizar un Escaneo Automático utilizando Inguma

Inguma es un conjunto de herramientas para realizar pruebas de penetración escrito en python. Este framework incluye módulos para descubrir hosts, obtener información desde ellos, hacer fuzzing contra los objetivos, realizar fuerza bruta contra usuarios y contraseñas, y también utilizar “exploits”.

Mientras las capacidades de explotación actual de Inguma son limitadas, este programa proporciona numerosas herramientas para la captura de información y auditoría del objetivo.

A continuación se utiliza la versión de Inguma incluida en la versión más reciente de Kali Linux 2.0.

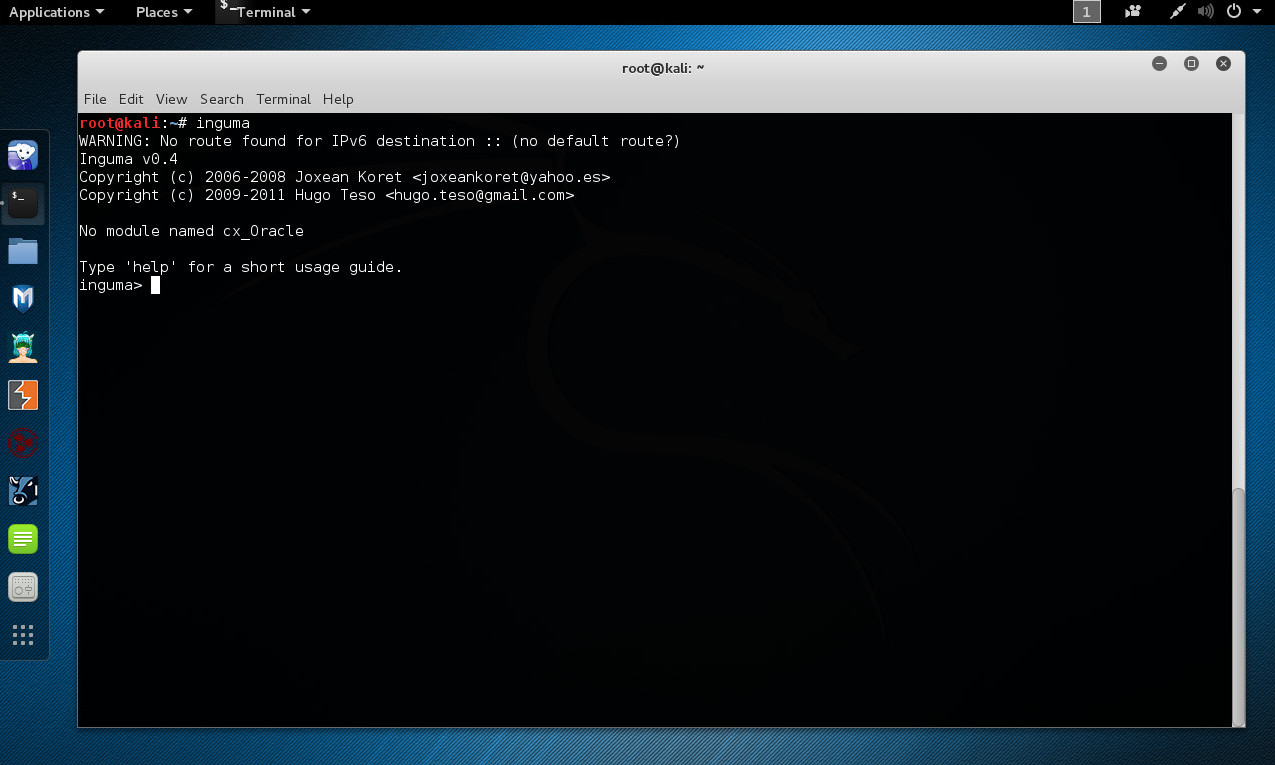

Ejecutar Inguma.

# inguma

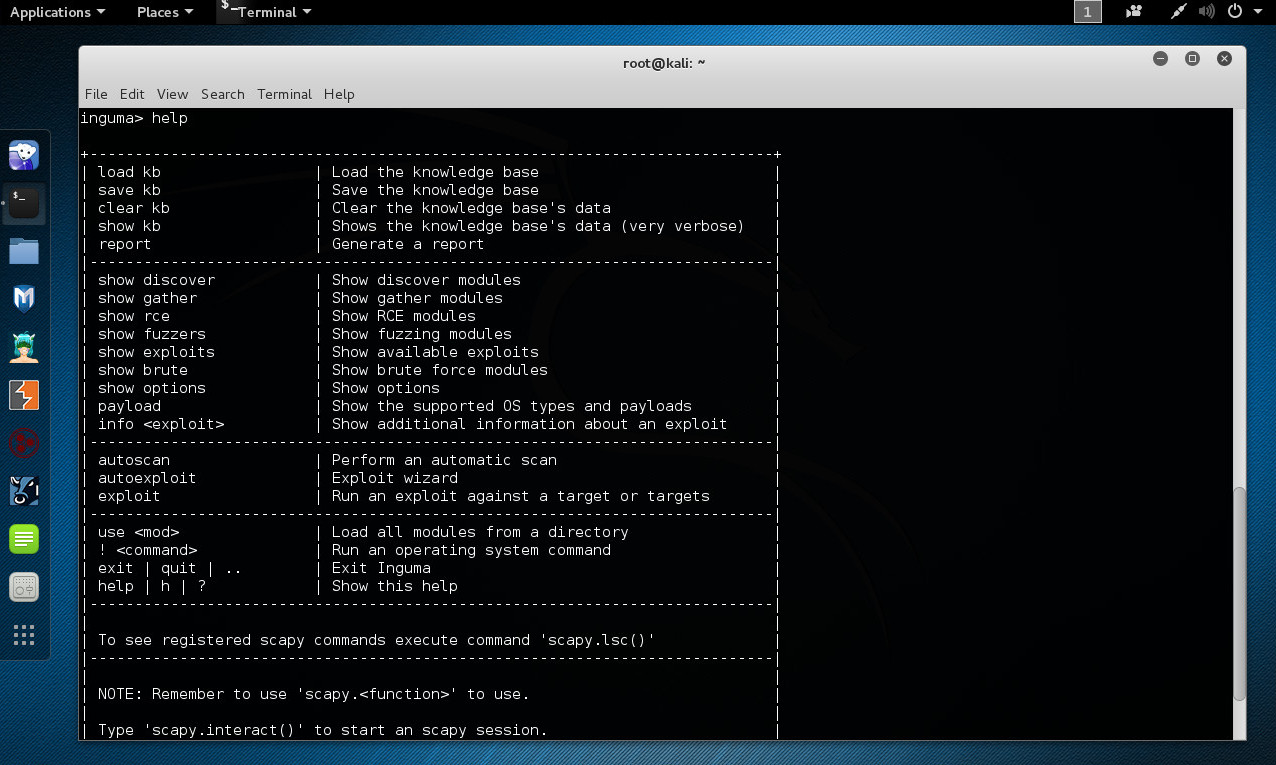

Para obtener la ayuda de Inguma utilizar el comando “help”.

inguma> help

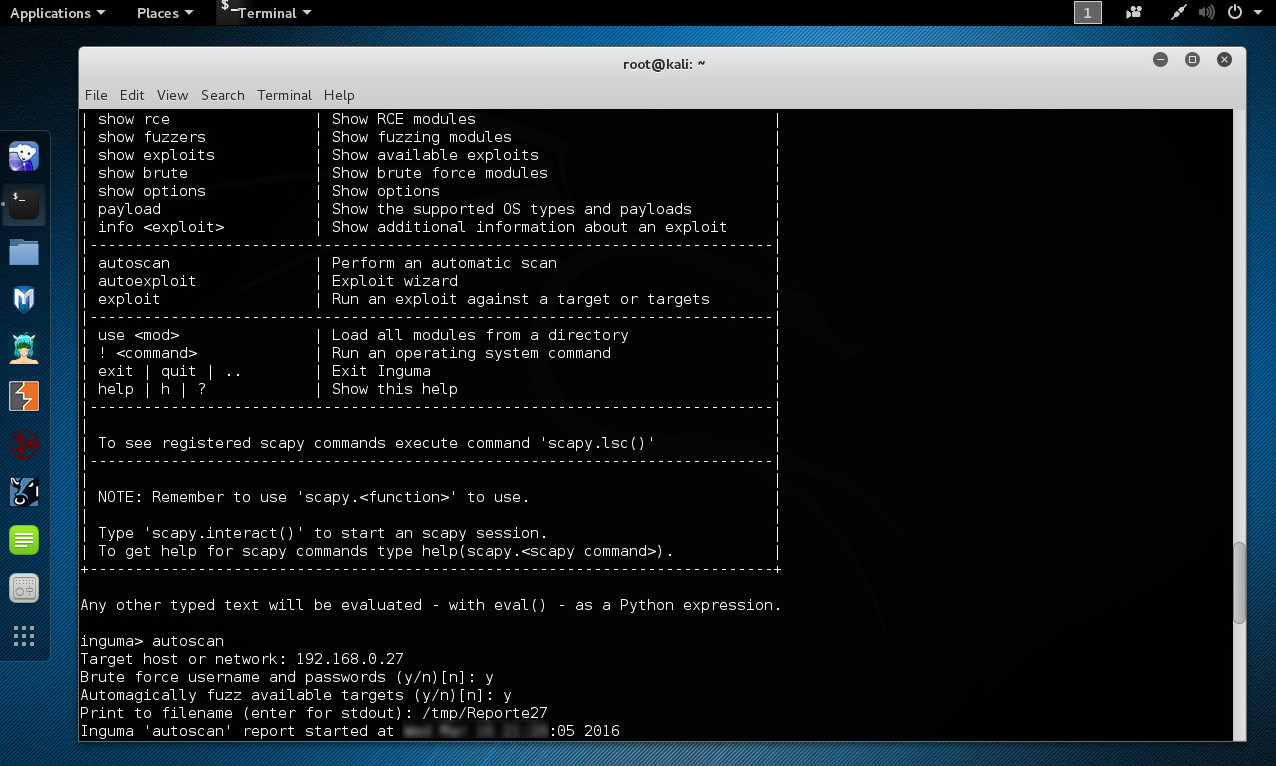

A continuación se utiliza la opción “autoscan” de Inguma, la cual realiza un escaneo automático. La herramienta solicita definir el host o red objetivo. Si es requerido realizar fuerza bruta contra usuarios y contraseñas. Si se realizará fuzzing contra los objetivos. Y cual es el archivo donde se almacenarán los resultados.

inguma> autoscan

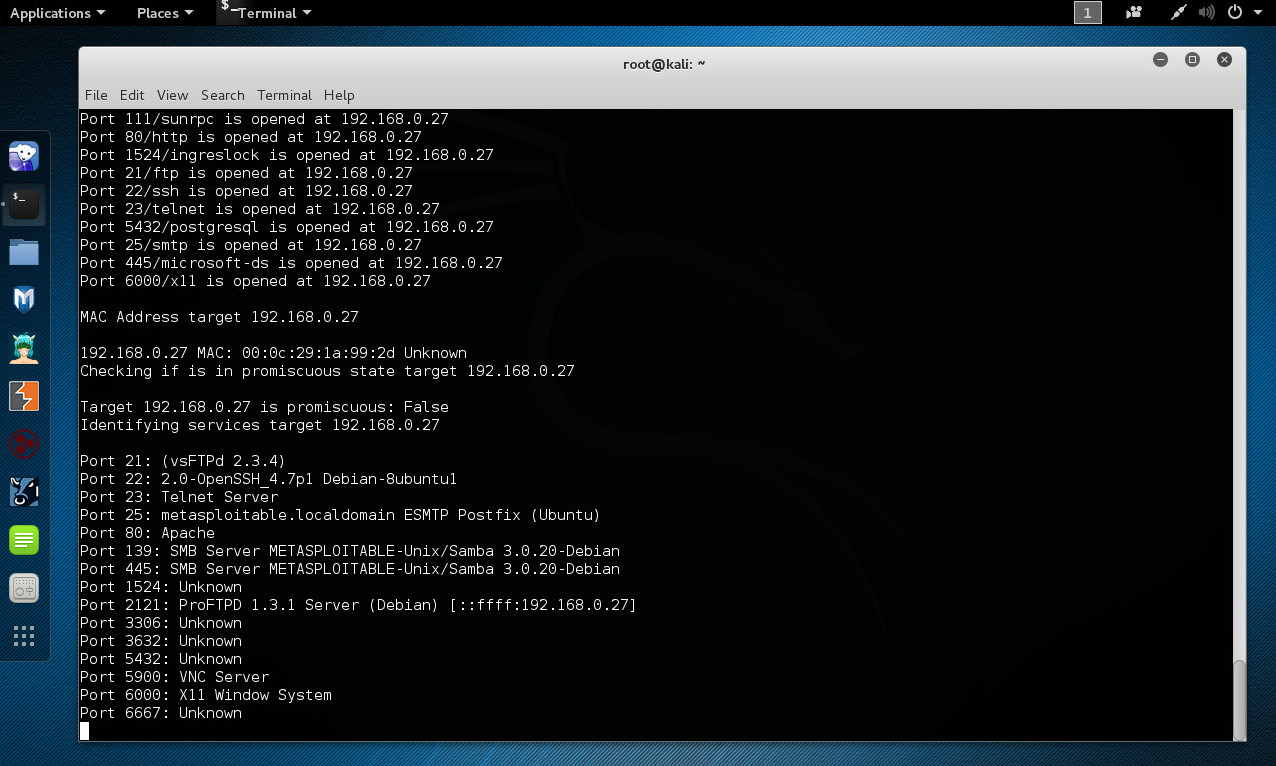

El proceso inicia con un escaneo de puertos, además de tratar identificar los servicios en cada uno de los puertos encontrados en estado abierto.

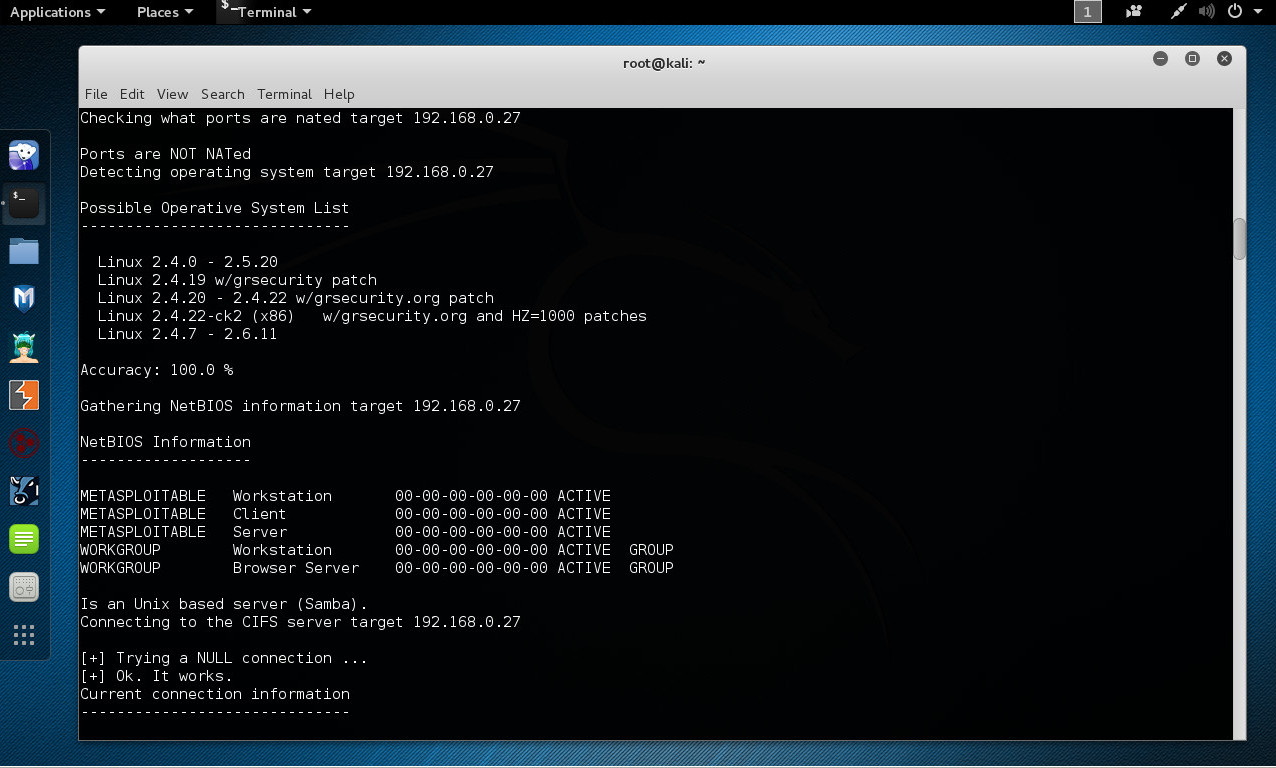

La herramienta trata de obtener un listado de posibles sistemas operativos. Información NetBIOS.

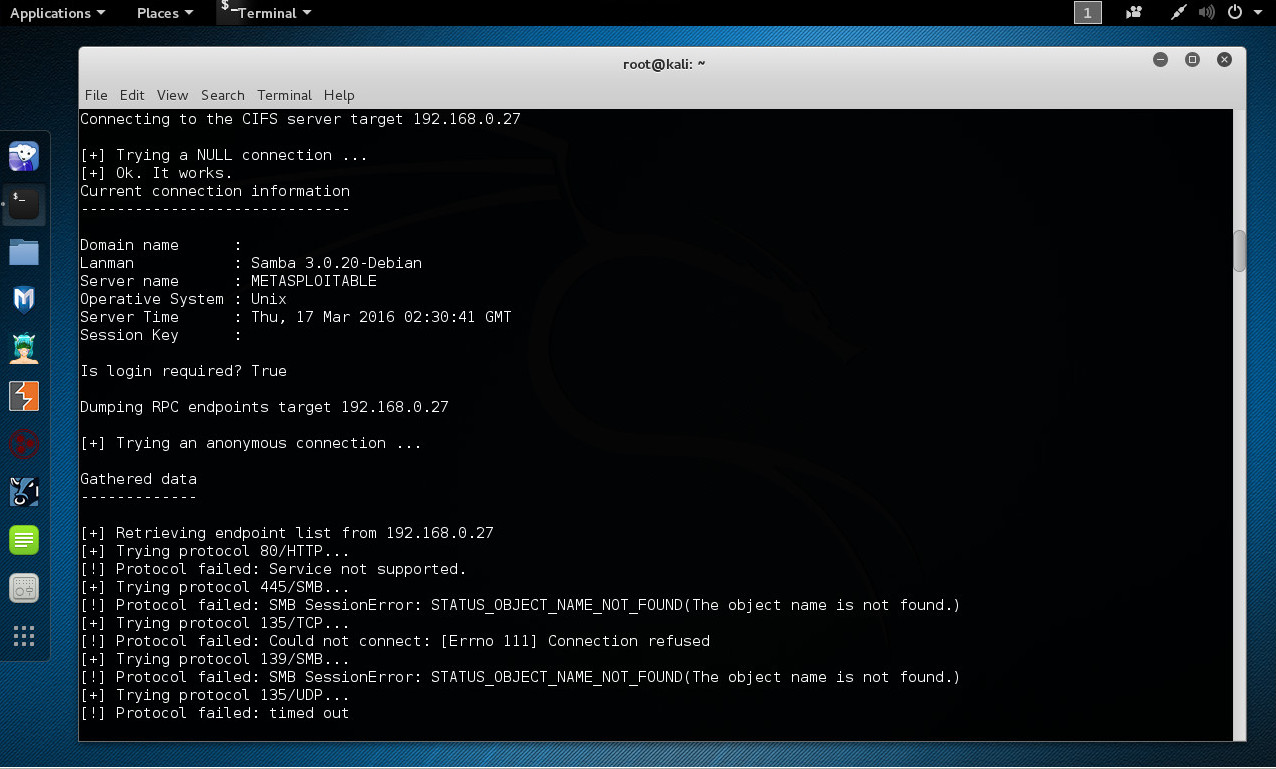

Se trata de establecer un sesión nula. Conexiones anónimas.

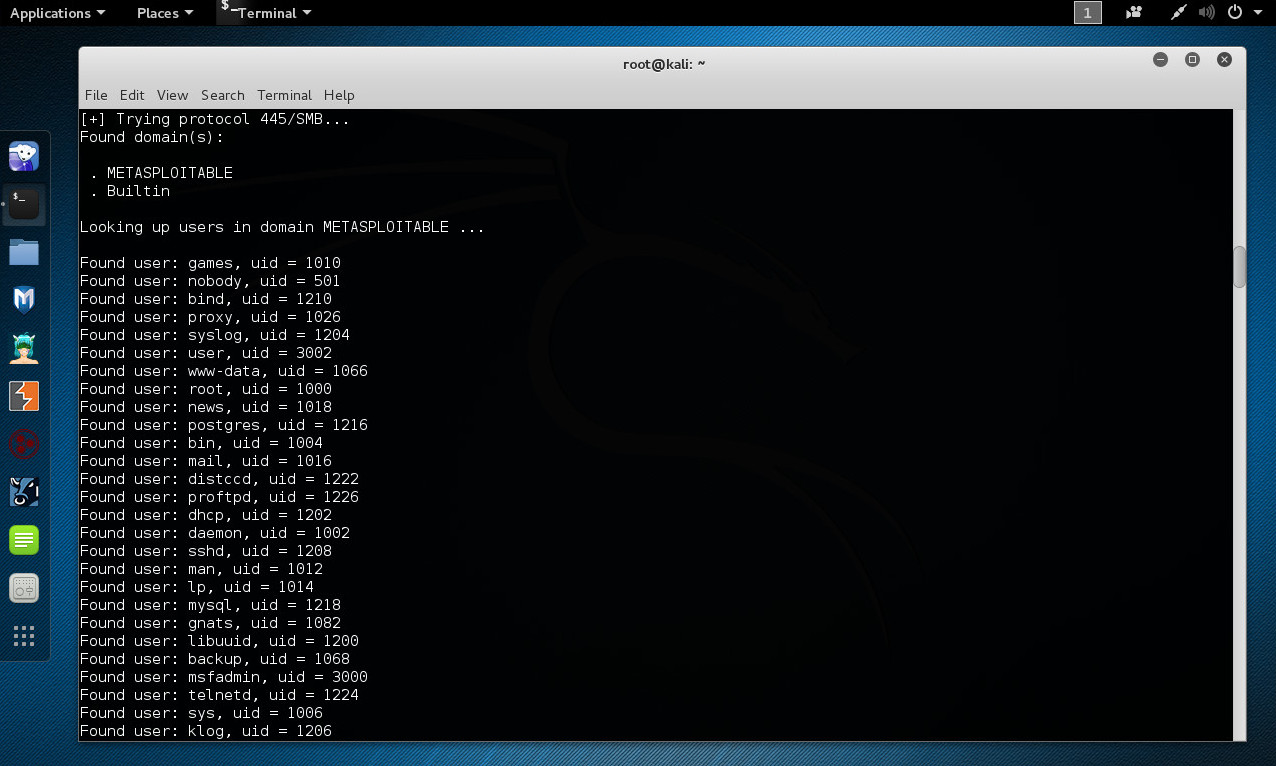

Se encuentran dominios. Se buscan usuarios en los dominios.

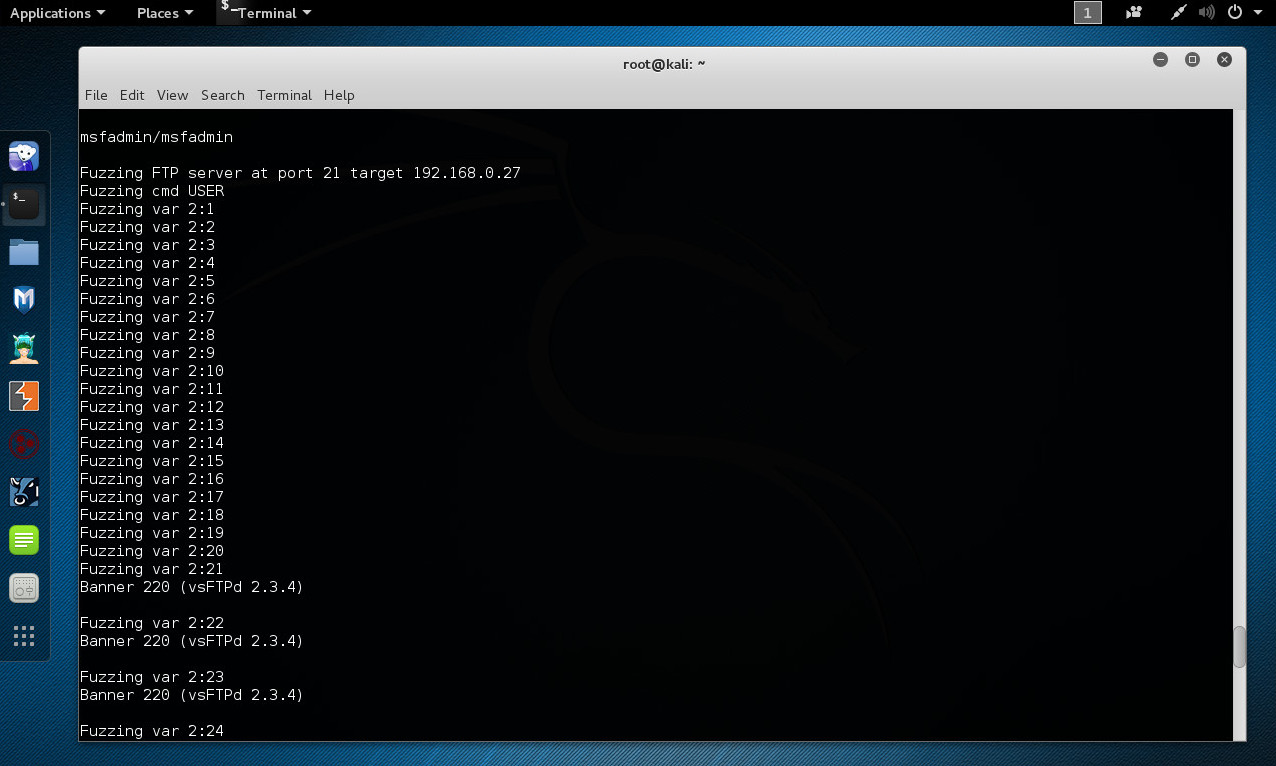

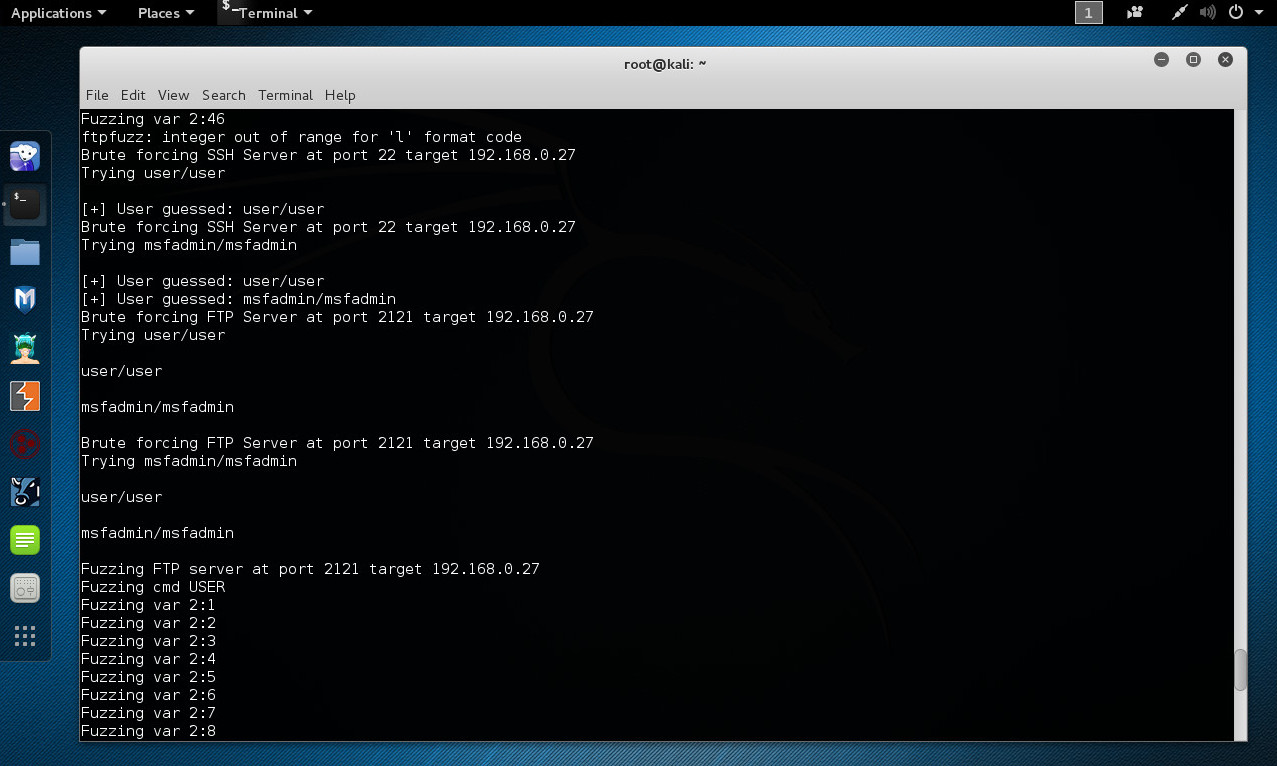

Se trata de hacer fuzzing inteligente contra servicios, como el FTP.

Se intenta adivinar usuarios y contraseñas válidas.

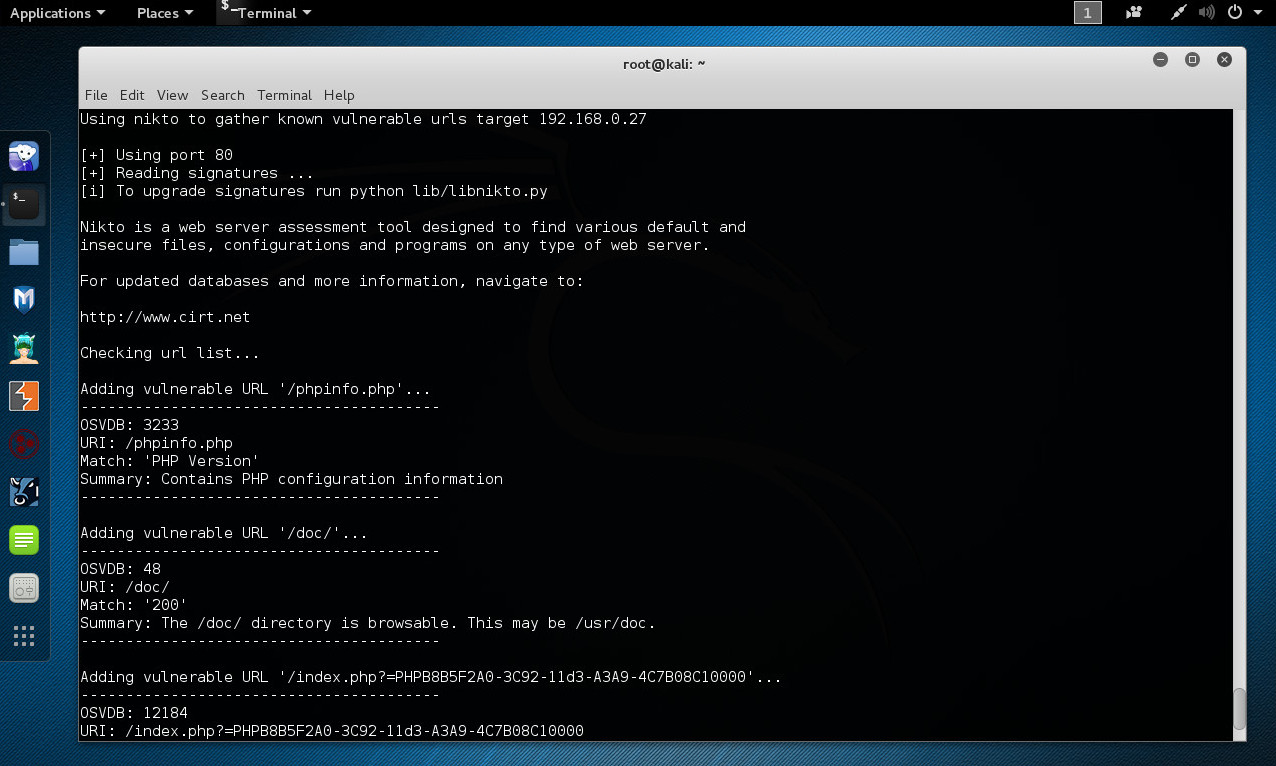

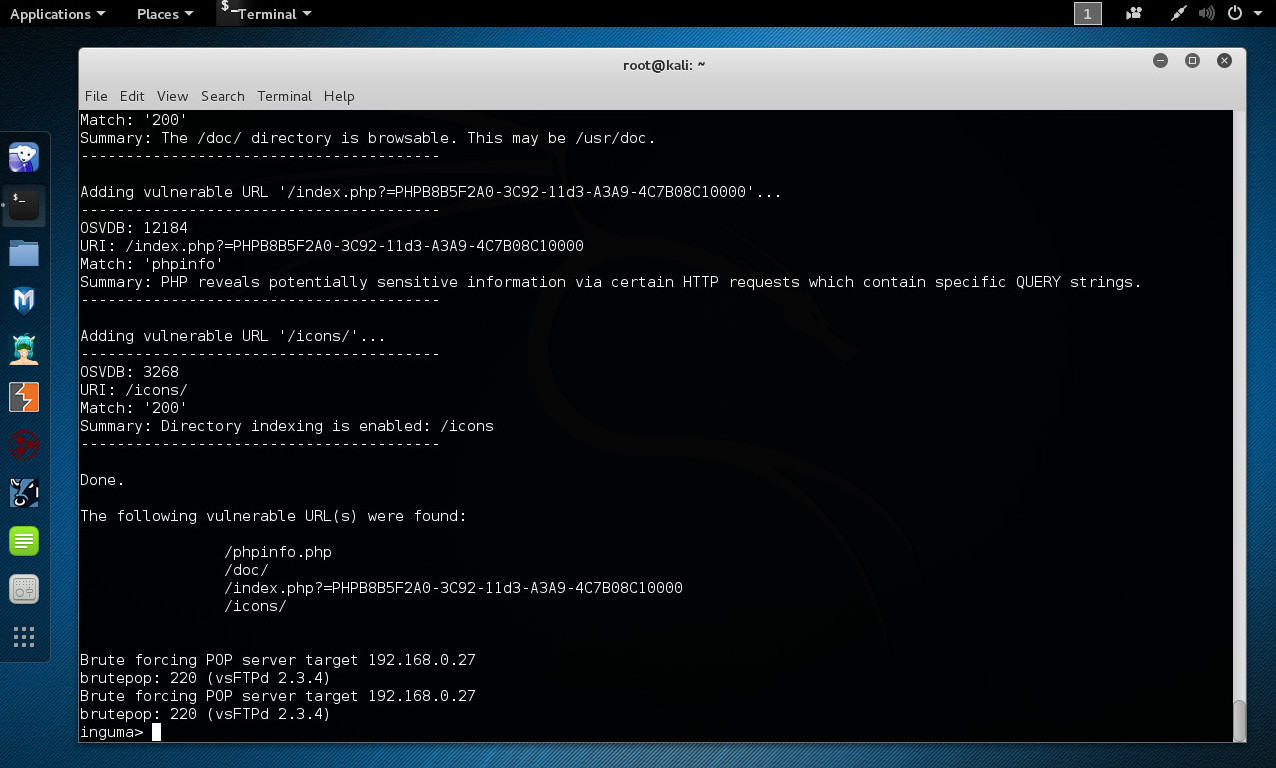

Se utiliza Nikto para tratar de capturar URLs vulnerables en el obejtivo.

Finalizado el proceso los resultados también se almacenan en el archivo definido inicialmente en texto plano.

Inguma incluye el módulo de Descubrimiento, utilizado para descubrir hosts y redes. Módulo Captura, utilizado para capturar datos sobre el host y red objetivo. Módulo Bruto, el cual realiza fuerza bruta para varios servicios. Módulo Fuzz, para realizar fuzzing contra diversos protocolos. Módulo Explotar, el cual explota varios productos, principalmente de momento software Oracle.

Aunque Inguma no se actualiza desde hace casi cuatro años, considero es una herramienta cuyas funcionalidades deben ser evaluadas.

Fuentes:

https://inguma.eu/projects/inguma

http://tools.kali.org/vulnerability-analysis/inguma

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero