Realizar un Escaneo de Vulnerabilidades contra WordPress utilizando WPScan

WPScan es un escaner de vulnerabilidades de tipo caja negra para WordPress, el cual puede ser utilizado para escanear remotamente instalaciones de WordPress con el propósito de encontrar problemas de seguridad

Considerar el hecho de WPScan tiene una licencia dual. Los casos incluyendo comercialización de WPScan requieren una licencia comercial no libre. De lo contrario, WPScan puede ser utilizado sin cargos bajo algunos términos.

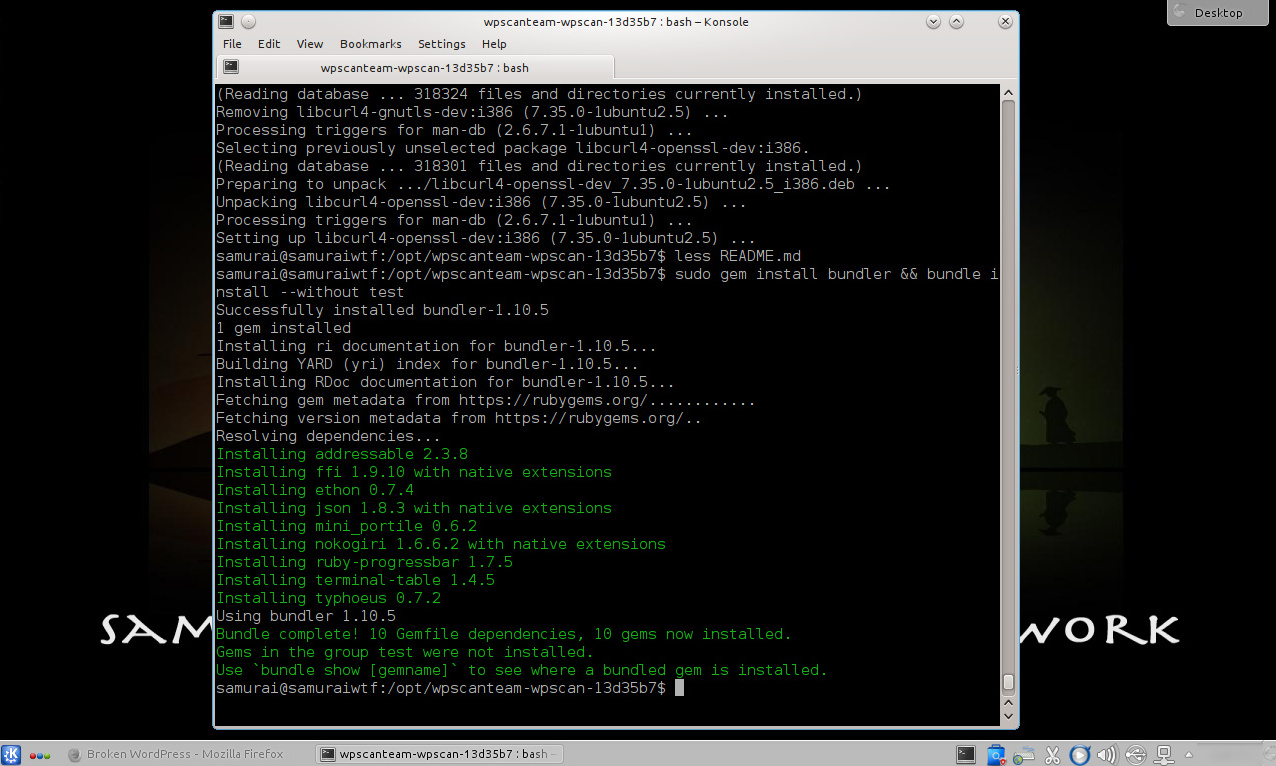

El procedimiento de instalación en Samurai-WTF es sencillo. Descargado el archivo, se procede a descomprimirlo o desempaquetarlo, para luego ejecutar los siguientes comandos.

$ sudo apt-get install libcurl4-openssl-dev libxml2 libxml2-dev libxslt1-dev ruby-dev build-essential

$ sudo gem install bundler && bundle install --without test

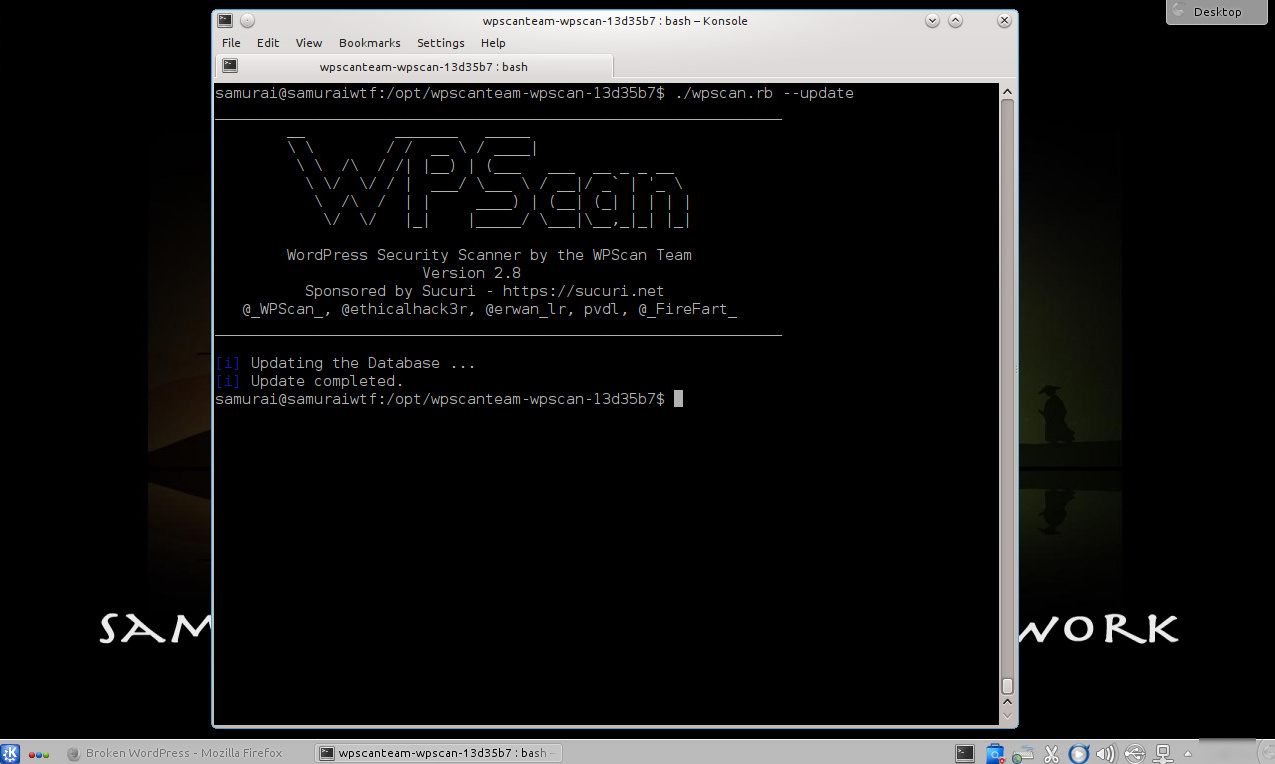

La primera acción posterior a su instalación implica realizar la actualización de la herramienta.

$ ./wpscan.rb --update

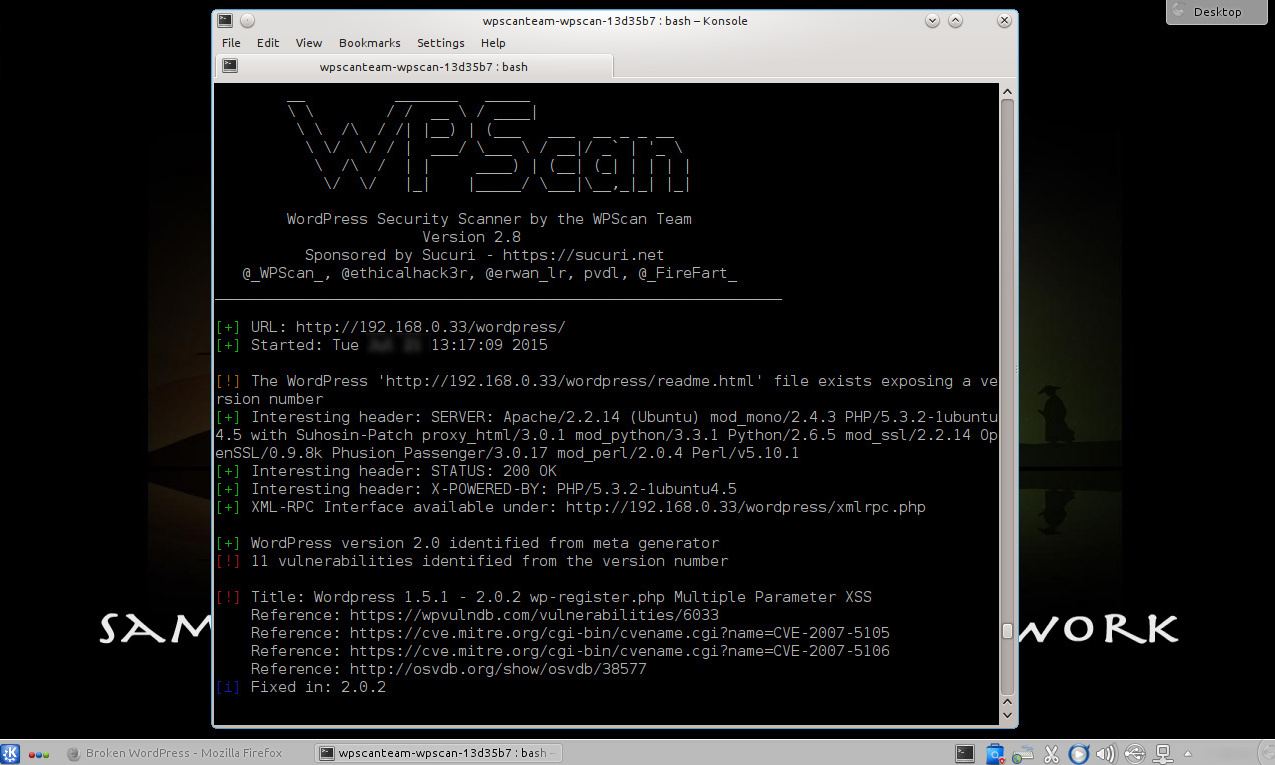

La acción más sencilla para utilizar WPScan implica realizar un conjunto de verificaciones o pruebas “No Intrusivas”.

$ ./wpscan.rb --url 192.168.0.X/ wordpress

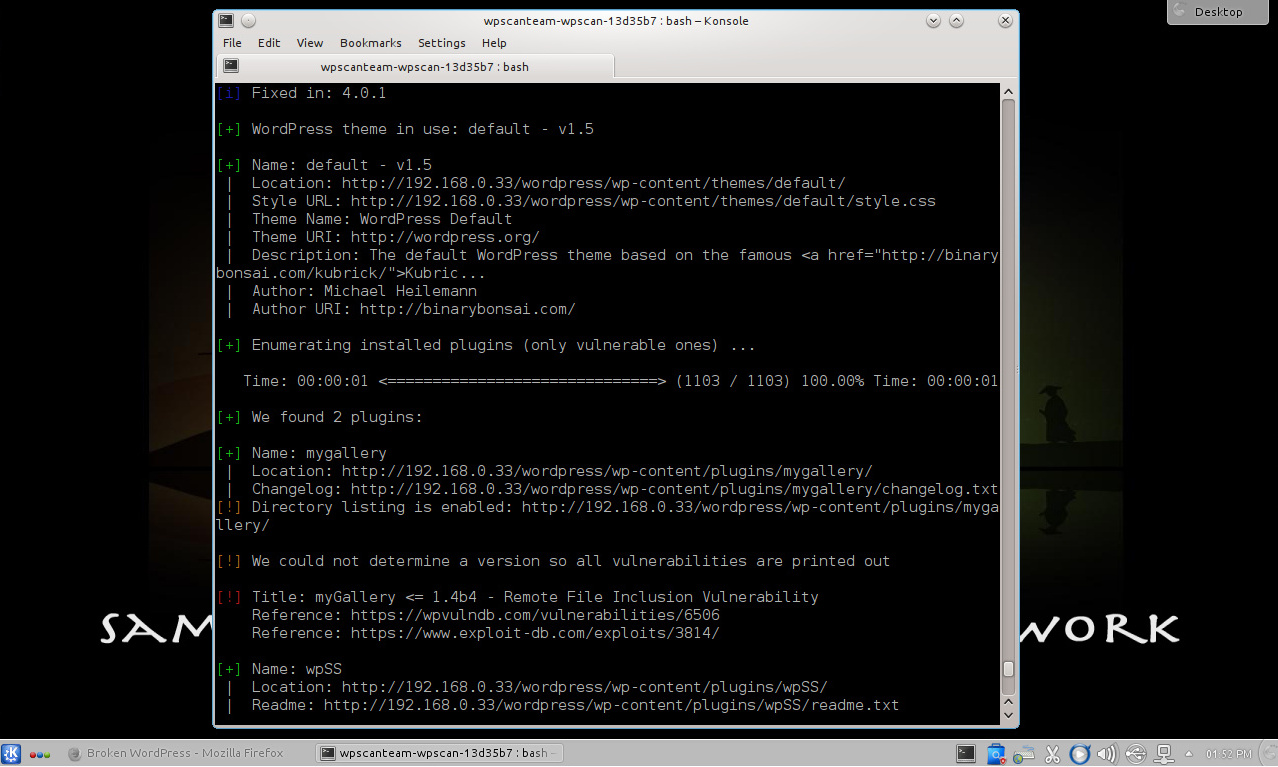

Finalizado el proceso es muestrado una gran cantidad de información relevante. Como las tecnologías utilizadas en el lado del servidor, la probable versión de WordPress en funcionamiento, y las vulnerabilidades identificadas desde el número de la versión.

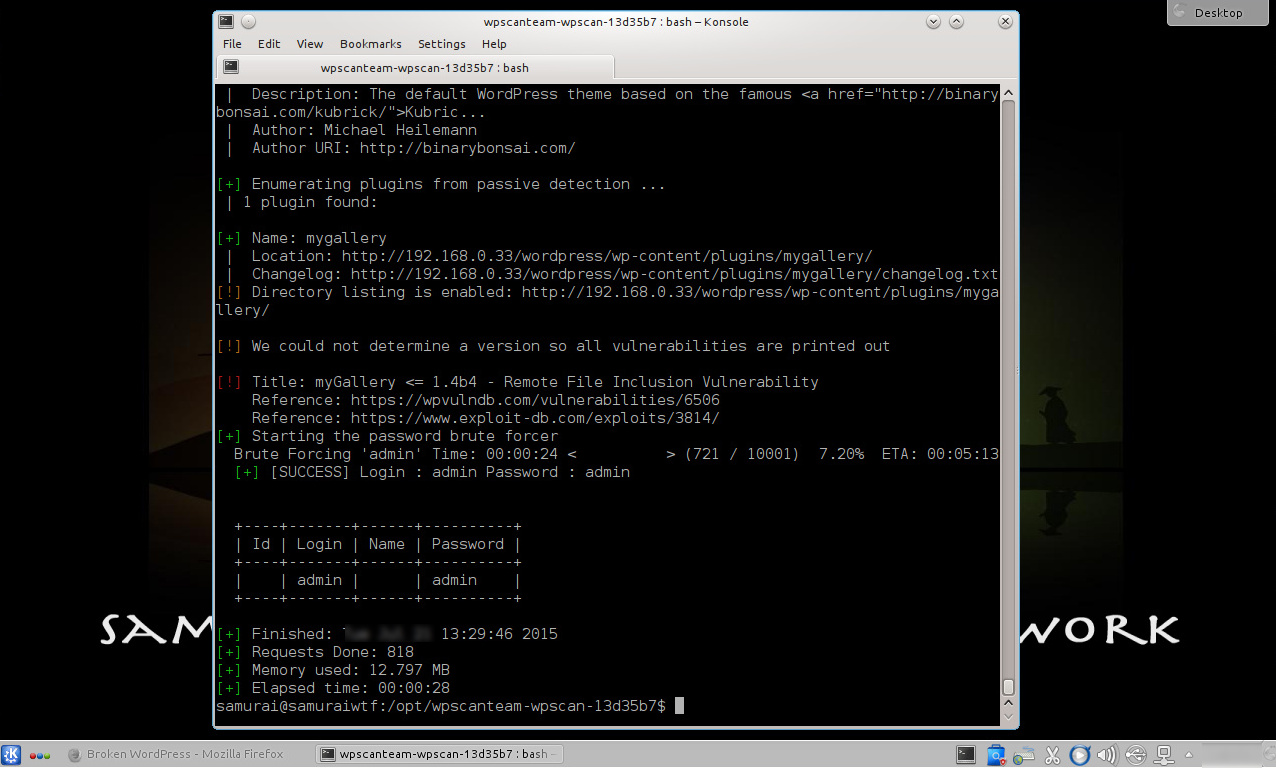

WPScan también puede ser utilizado para realizar un ataque por fuerza bruta utilizando una lista de palabras, esto con el propósito de identificar la contraseña válida de un usuario. El más atractivo de los usuarios será el usuario de nombre “admin”. La opcion “--wordlist” define la lista de palabras a utilizar. La opción “--username” define el usuario a atacar.

$ ./wpscan.rb --url 192.168.0.X/ wordpress --wordlist /home/samurai/Wordlists/10kpasswords.txt --username admin

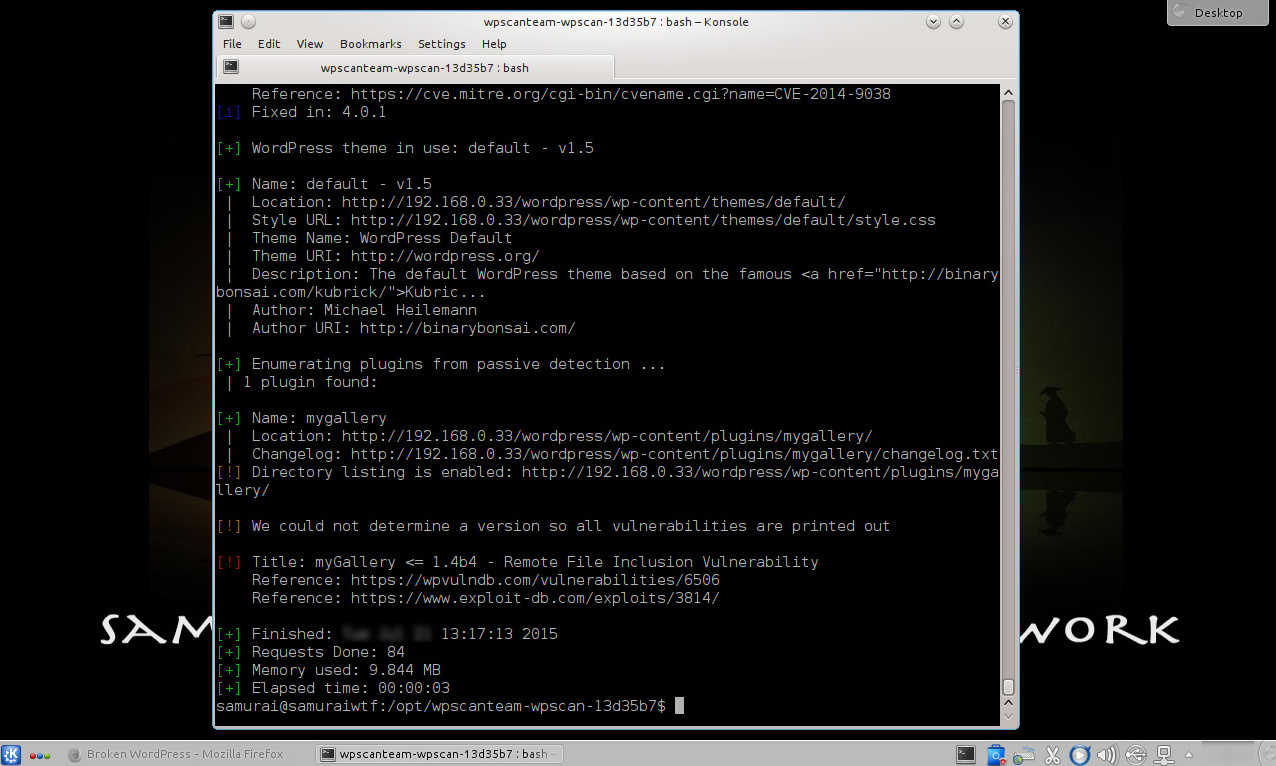

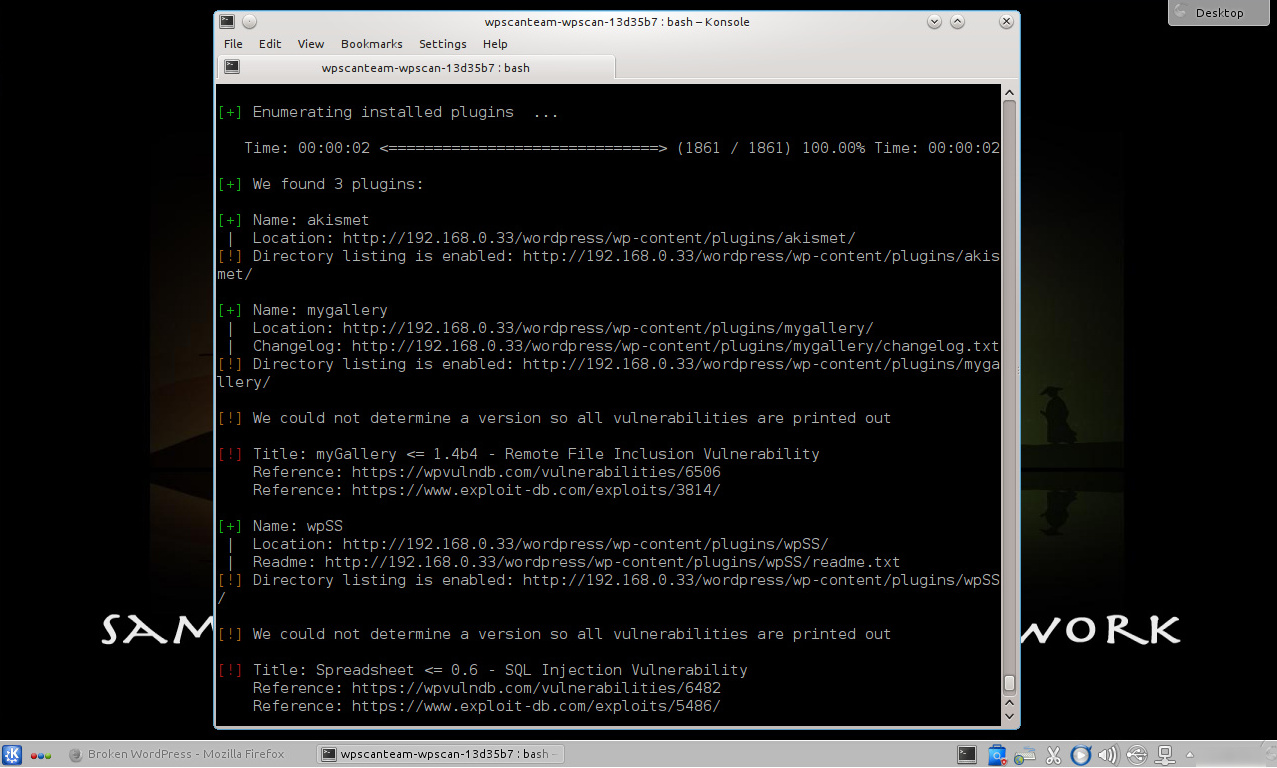

El siguiente procedimiento permite enumerar los Plugins instalados en WordPress. La razón para obtener este tipo de información, es debido a haberse descubierto diversas vulnerabilidades en estos Plugins. Los resultados exponen la identificación de tres plugins de nombres; “akismet”, mygallery y “wpSS”.

$ ./wpscan.rb --url 192.168.0.X/ wordpress --enumerate p

También es factible de hecho ejecutar todas las opciones de enumeración incluidas en WPScan. Enumeración de nombres de usuarios, plugins, los timthumbs y temas.

$ ./wpscan.rb --url 192.168.0.X/ wordpress --enumerate

WPScan incluye diversas opciones, los cuales permiten definir la utilización de un proxy, realizar una autenticación básica en caso se requerida, definir hilos, definir tiempos máximos de espera para peticiones, entre otras funcionalidades.

Siempre se sugiere verificar manualmente todas los resultados obtenidos por WPScan, para evitar falsos positivos.

Fuentes:

http://wpscan.org/

https://github.com/wpscanteam/wpscan

https://github.com/wpscanteam/wpscan/blob/master/README.md

https://wordpress.org/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero