Recuperar Archivos Manualmente con The Sleuth Kit - TSK

The Sleuth Kit o TSK es una librería y una colección de herramientas en línea de comandos, las cuales permiten investigar imágenes de discos. La funcionalidad vital de TSK permite analizar volúmenes y datos desde sistemas de archivos.

Para la siguiente práctica se utilizará SIFT y una unidad USB (Memory Stick) con un sistema de archivos NTFS, desde el cual se extraerá o recuperará un archivo borrado.

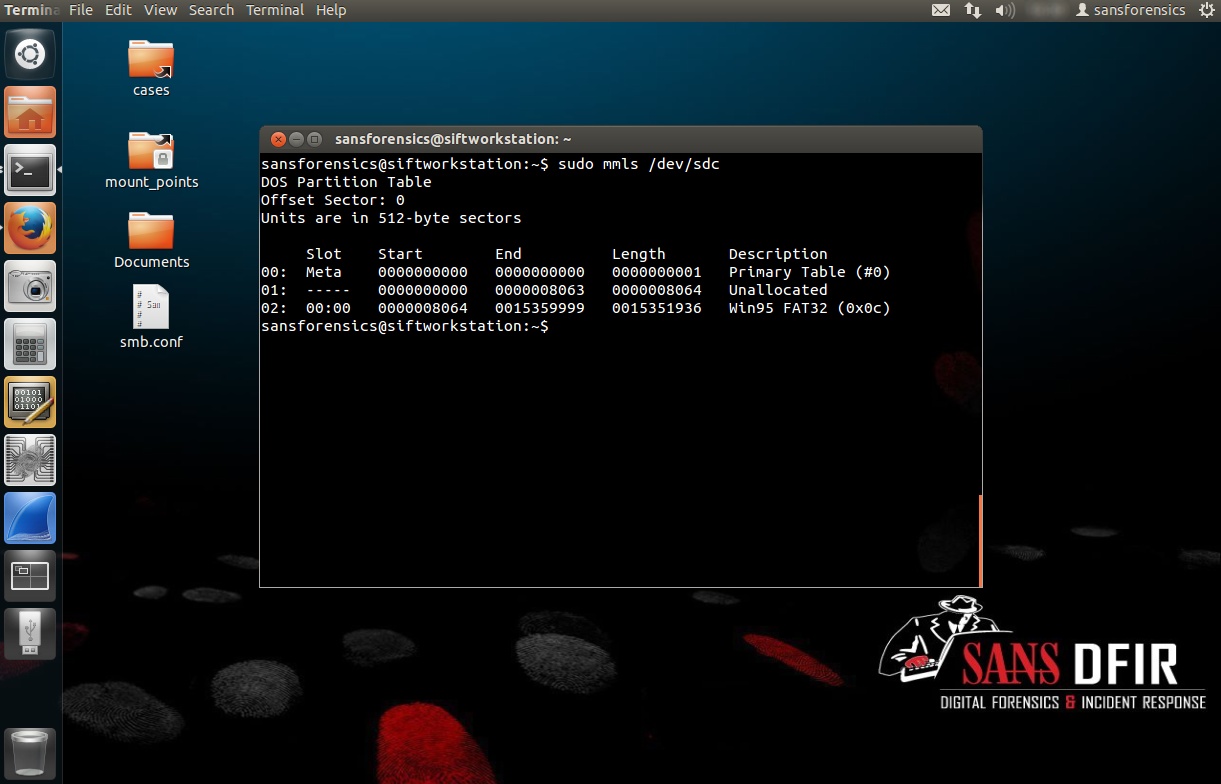

Se utiliza el la herramienta "mmls" para mostrar la disposición de las particiones, lo cual incluye tablas de particiones y etiquetas del disco. El sector donde inicia la partición donde reside el sistema de archivos a utilizar en la presente práctica, es el 8064.

$ sudo mmls /dev/sdc

fls

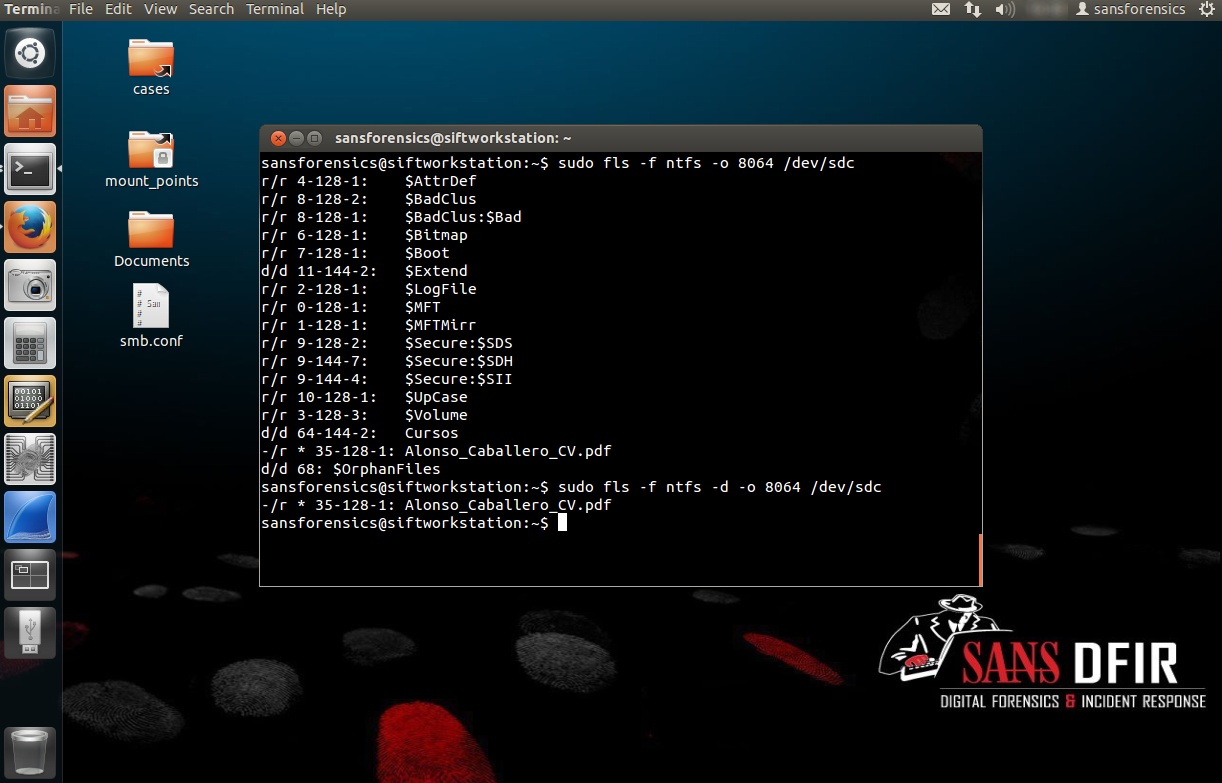

fls lista los nombres de archivos y directorios en una imagen. Además puede mostrar los nombres de los archivos recientemente borrados para un directorio con un inodo definido. Si no se proporciona el argumento del inodo, se utilizará el valor del inodo para el directorio raíz.

La opción “-f” define el tipo del sistema de archivos. Para visualizar la lista completa de los tipos de sistemas de archivos soportados utilizar “-f list”. La opción “-o” define el “offset” o el desplazamiento hasta el sector donde inicia el sistema de archivos en la imagen. Y la opción “-d” muestra únicamente las entradas borradas.

$ sudo fls -f ntfs -o 8064 /dev/sdc

$ sudo fls -f ntfs -d -o 8064 /dev/sdc

Identificado el archivo a recuperar se utilizará la herramienta “istat”.

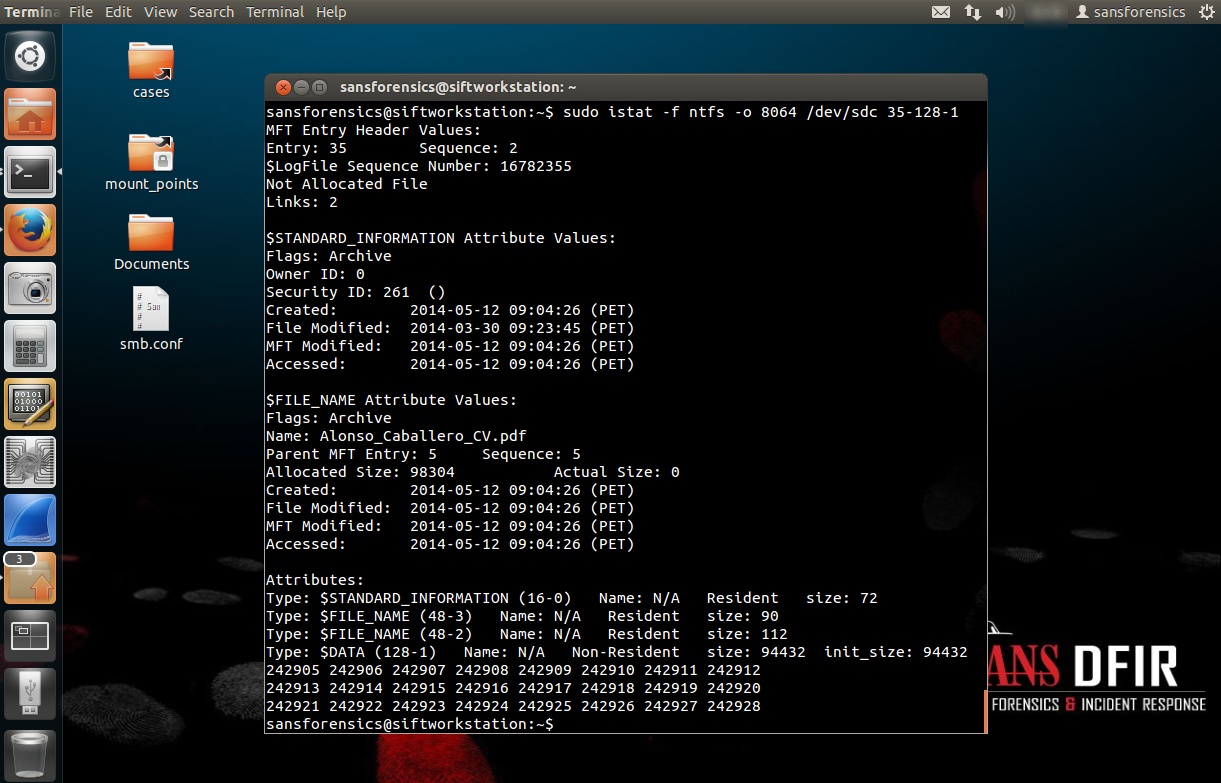

istat

istat muestra el uid (User ID), gid (Group ID), modo, tamaño, número de enlace, tiempos de modificación, creación y cambio, además de todas las unidades del disco que una estructura tiene asignada.

$ sudo istat -f ntfs -o 8064 /dev/sdc 35-128-1

A continuación se expone más información sobre el valor "35-128-1" definido al final del comando istat.

NTFS es diferente en diseño a sistemas de archivos Unix y las estructuras de datos son referenciadas de manera diferente. Estas tienen típicamente la forma de A-B-C. Para la presente práctica el archivo borrado tiene asignado el valor “35-128-1”. El valor “35” es la dirección del archivo en la MFT (Master File Table). El valor “128” es el tipo de atributo. En la mayoría de casos, el atributo de dato tiene el tipo 128, así es que esto es encontrado comúnmente. Pero si se desea visualizar el atributo de nombre de archivo, se especificará este tipo y se visualizará el contenido requerido. El valor final “1” es el ID. Cada atributo tiene un valor ID, así de existir varios atributos con el mismo tipo, un investigador puede especificar el ID.

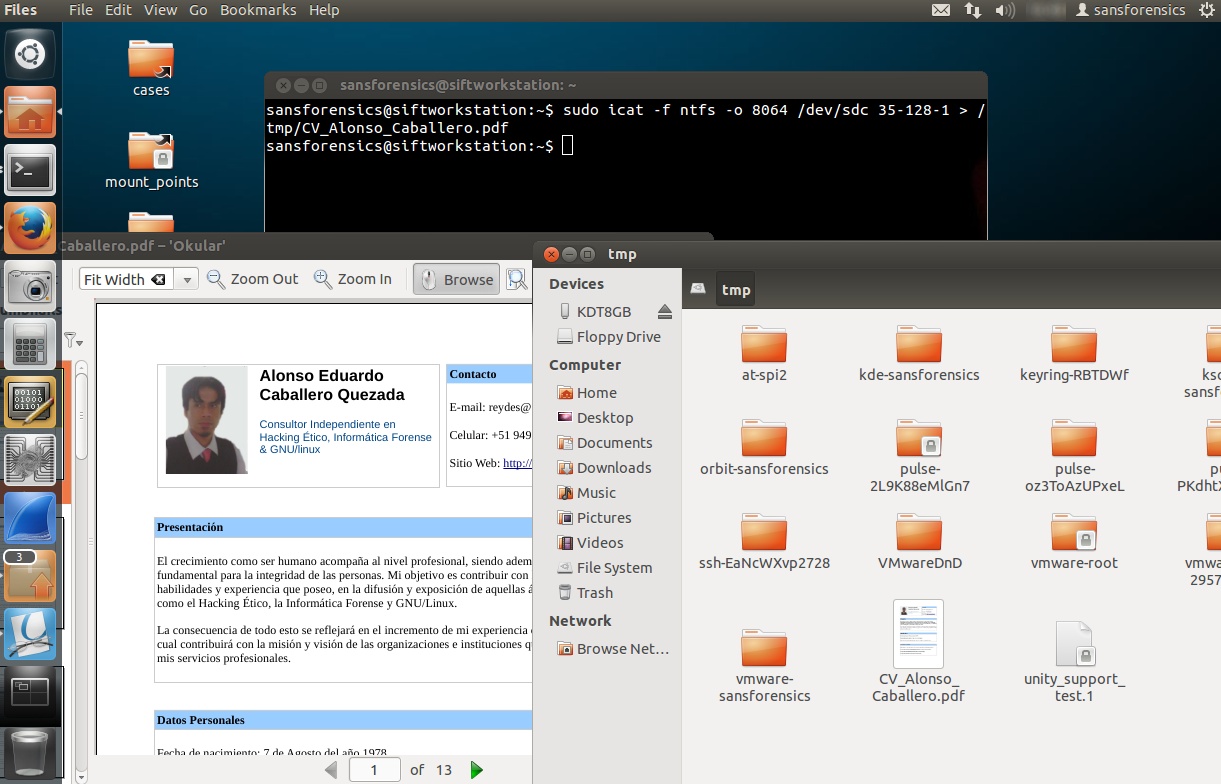

icat

icat abre la imagen requerida y copia el archivo con un número de inodo definido a la salida estándar. De esta manera es factible realizar este procedimiento de “extracción” para recuperar un archivo borrado.

sudo icat -f ntfs -o 8064 /dev/sdc 35-128-1 > /tmp/CV_Alonso_Caballero.pdf

Realizada la recuperación del archivo borrado, se debe utilizar el programa pertinente para su visualización. Para el caso de la presente práctica se ha recuperado un archivo en formato PDF.

La utilización de las herramientas en línea de comandos que constituyen “The Sleuth Kit” – TSK, ayudan al investigador a tener un mayor control sobre los procedimientos requeridos para su análisis forense.

Fuentes:

http://www.sleuthkit.org/sleuthkit/

http://wiki.sleuthkit.org/index.php?title=NTFS_Implementation_Notes

http://www.sleuthkit.org/informer/sleuthkit-informer-14.txt

http://www.reydes.com/d/?q=Recuperar_Archivos_Manualmente_con_Autopsy_2

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero