Spidering con Webscarab

Webscarab es un framework para analizar aplicaciones que se comunican utilizando los protocolos HTTP y HTTPS. Está escrito en Java, y es portátil a varias plataformas. Webscarab tiene muchos modos de operación, los cuales son implementados por un número de plugins. En su uso más común, WebScarab opera como un proxy de interceptación, permitiendo al operador revisar y modificar las peticiones creadas por el navegador antes de que sean enviadas al servidor, además de revisar y modificar las respuestas devueltas desde el servidor antes de que sean recibidas por el navegador. El operador también puede revisar las conversaciones (peticiones y respuestas) que han pasado a través de WebScarab.

Un framework sin funciones no sirve de nada, por supuesto WebScarab proporciona un número de plugins, principalmente destinados a la funcionalidad de seguridad. Entre estos plugins está el “Spider”.

Los “spiders” son extremadamente útiles par revisar y leer (o arrasar) el sitio web objetivo en busca de todos los enlaces y archivos asociados. Cada uno de estos enlaces, páginas webs, y archivos descubiertos en el objetivo son registrados y catalogados. Estos datos catalogados son útiles para acceder a páginas con restricción o localizar información o documentos expuestos de manera no intencional.

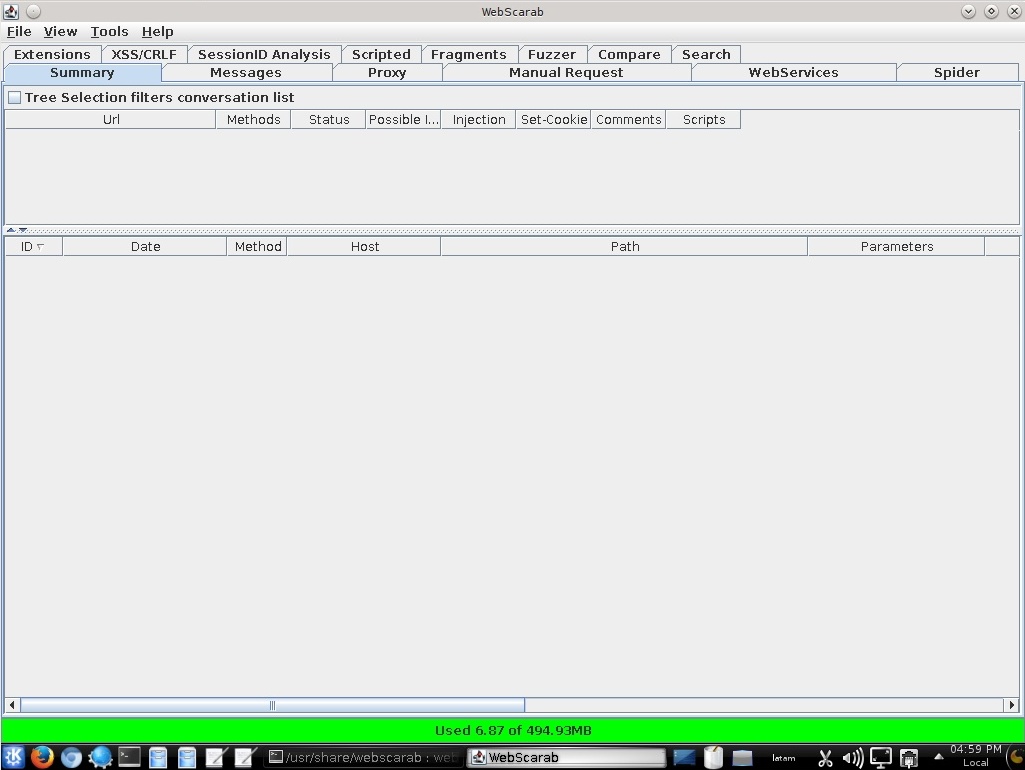

Se procede a iniciar webscarab desde la consola con el siguiente comando:

# webscarab

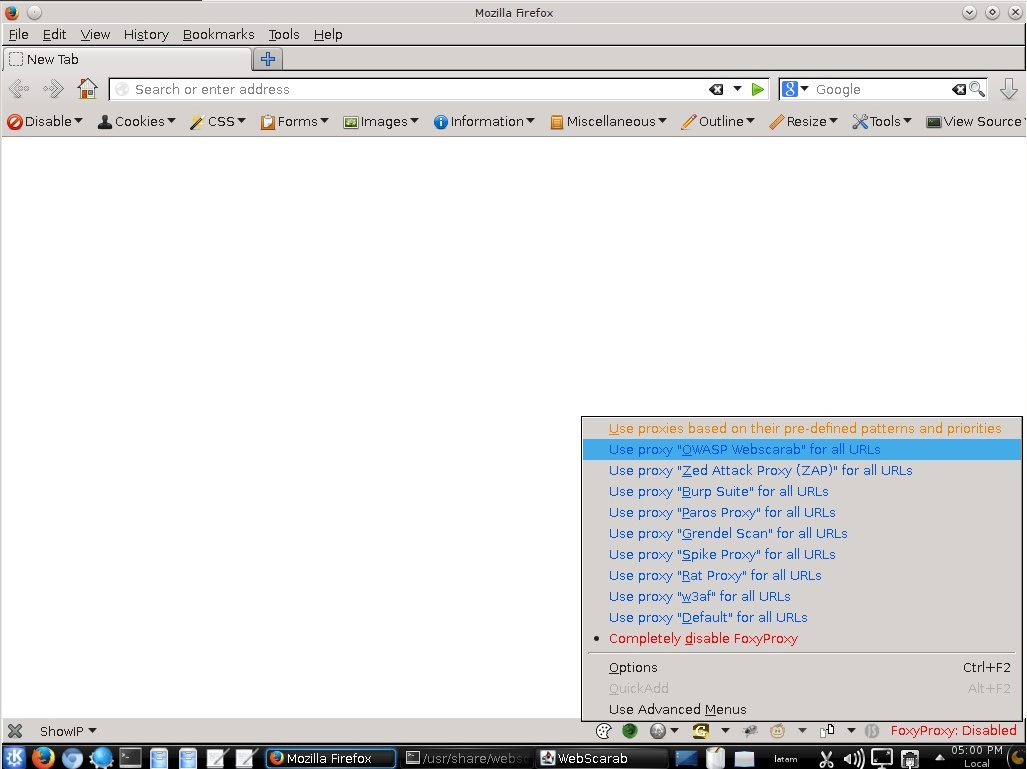

Se requiere configurar el navegador web; en este caso Firefox; para indicarle la utilización de “OWASP WebScarab” como Proxy. Este procedimiento puede ser realizado de manera manual. Pero la manera más cómoda de realizar esto es utilizando la extensión FoxyProxy para Firefox. Una de las principales características de esta extensión, es el de permitir el uso y cambio de uno o más servidores proxy, basado en patrones de la URL.

Se le indica a FoxyProxy utilizar a OWASP WebScarab como Proxy.

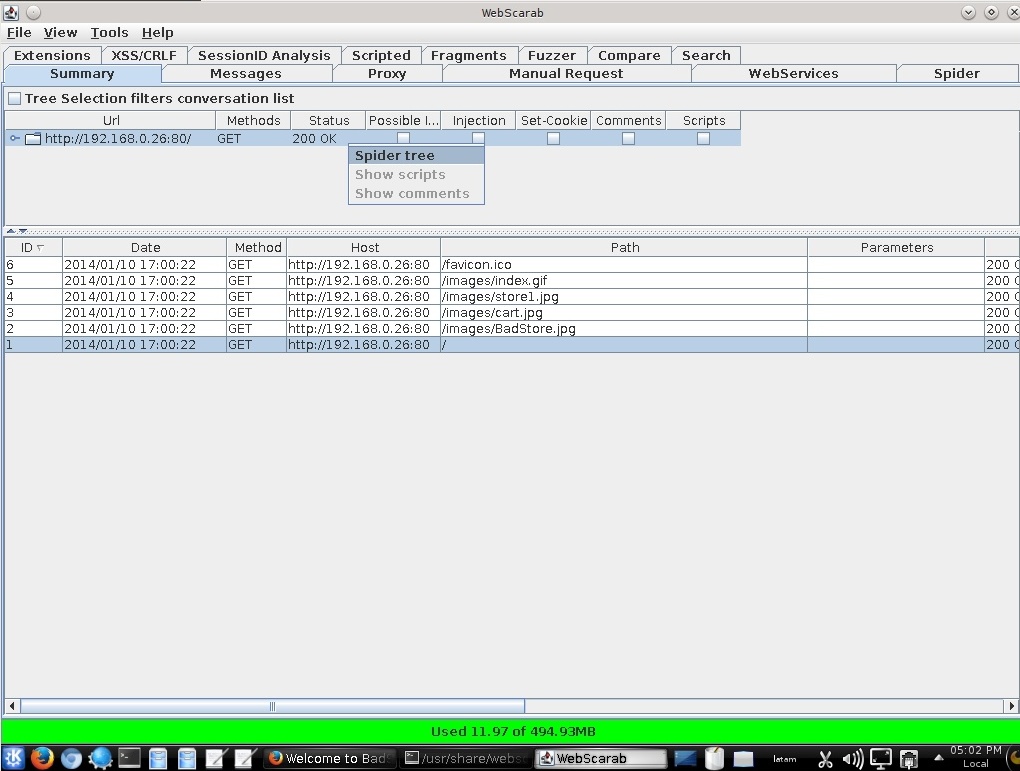

Para el presente ejercicio se utilizará una aplicación web vulnerables de nombre “BadStore”. Se procede a visitar esta aplicación web vulnerable utilizando el navegador.

De regreso a OWASP Webscarab se visualizará el registro de interacciones ocurridas entre el navegador web y la aplicación web.

Para realizar el Spidering se procede a hacer clic derecho sobre la URL, para luego seleccionar la opción “Spider Tree”.

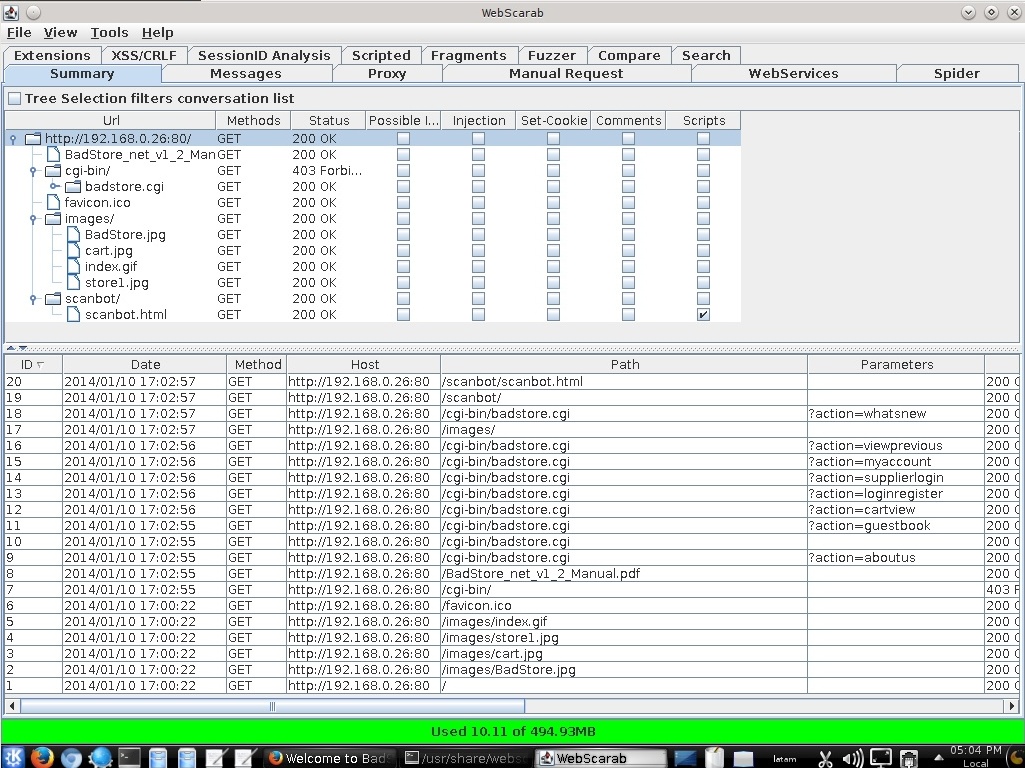

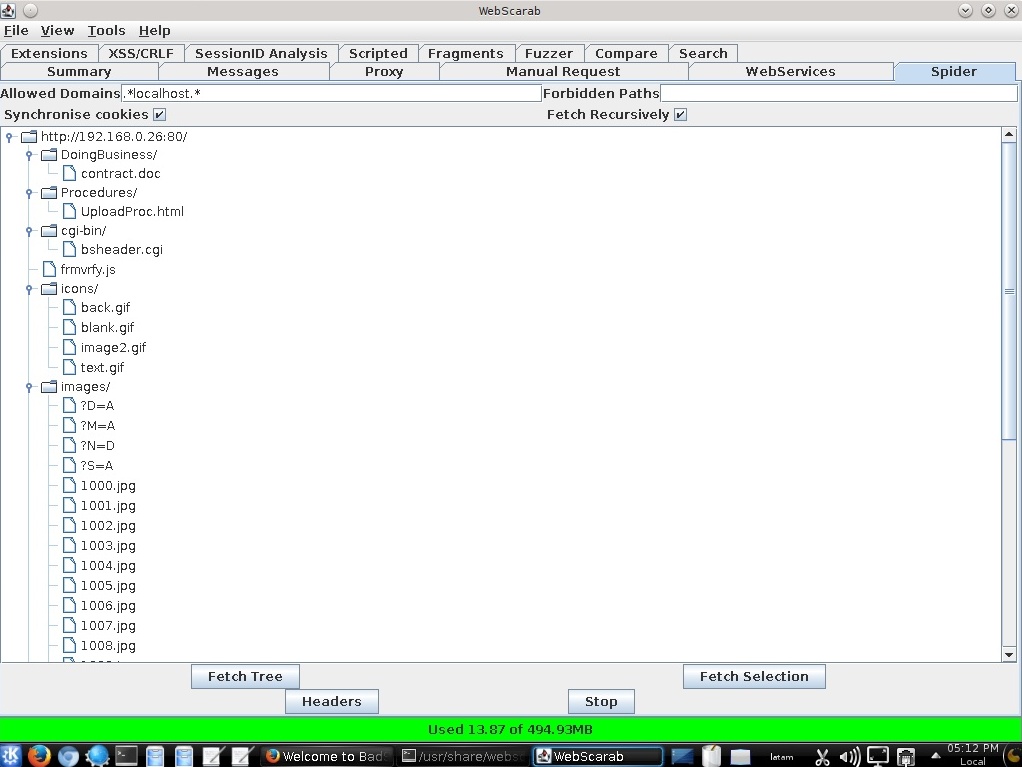

Cuando el proceso de Spidering haya finalizado. Será factible observar el registro de las peticiones realizadas a la aplicación web, como también una estructura de directorios y archivos.

OWASP WebScarab tiene una pestaña de nombre “Spider”, la cual permite afinar este procedimiento. Al hacer clic en esta pestaña, se puede observar el resultado completo del proceso de Spidering realizado.

Añadir además que el "Spidering" puede ser aplicado a cualquier subdirectorio identificado, y también se pueden definir rutas prohibidas, en caso existan páginas que realicen ciertas acciones sensibles, como una página de “logout”, la cual cerraría la sesión establecida con la aplicación web.

Fuentes:

https://www.owasp.org/index.php/Category:OWASP_WebScarab_Project

https://addons.mozilla.org/en-US/firefox/addon/foxyproxy-standard/

http://www.badstore.net/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

WhatsApp: https://wa.me/51949304030

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

Youtube: https://www.youtube.com/c/AlonsoCaballero

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/