THC-Amap

Amap es una herramienta de escaneo que permite identificar las aplicaciones funcionando en un puerto o puertos específicos. Esto se logra conectándose al puerto y enviando paquetes disparadores. Estos paquetes disparadores son típicamente saludos al protocolo de la aplicación. Muchos demonios de red solo responderán al saludo correcto. (ejemplo SSL). Amap entonces busca la respuesta es una lista e imprime cualquier coincidencia que encuentre.

Amap fue una herramienta innovadora, dado que fue la primera herramienta en realizar la detección del protocolo de una aplicación. Luego se implementó una mejor propuesta en nmap, esto y la gran base de usuarios de nmap hicieron obsoleto a amap.

En la actualidad se recomienda utilizar “nmap -sV” para la obtener la huella de la aplicación, en lugar de amap (sin embargo en algunas circunstancias amap puede proporcionar mejores resultados, pero estos son raros).

Aun así, después de 5 años hay una actualización de amap. La razón para esto es IPv6, dado que nmap no tenía un buen soporte para IPv6, por ejemplo no era posible un escaneo UDP.

De allí para la versión 5.4 publicada en abril del 2011 se mejora amap para tener soporte UDP IPv6 (antes solo la huella del servicio funcionaba, ahora la funcionalidad del escaneo de puertos también funciona).

La funcionalidad de actualización vía web ha sido deshabilitada, así como amap está desactualizada y no tiene soporte.

Kali Linux incluye thc-amap en su última versión.

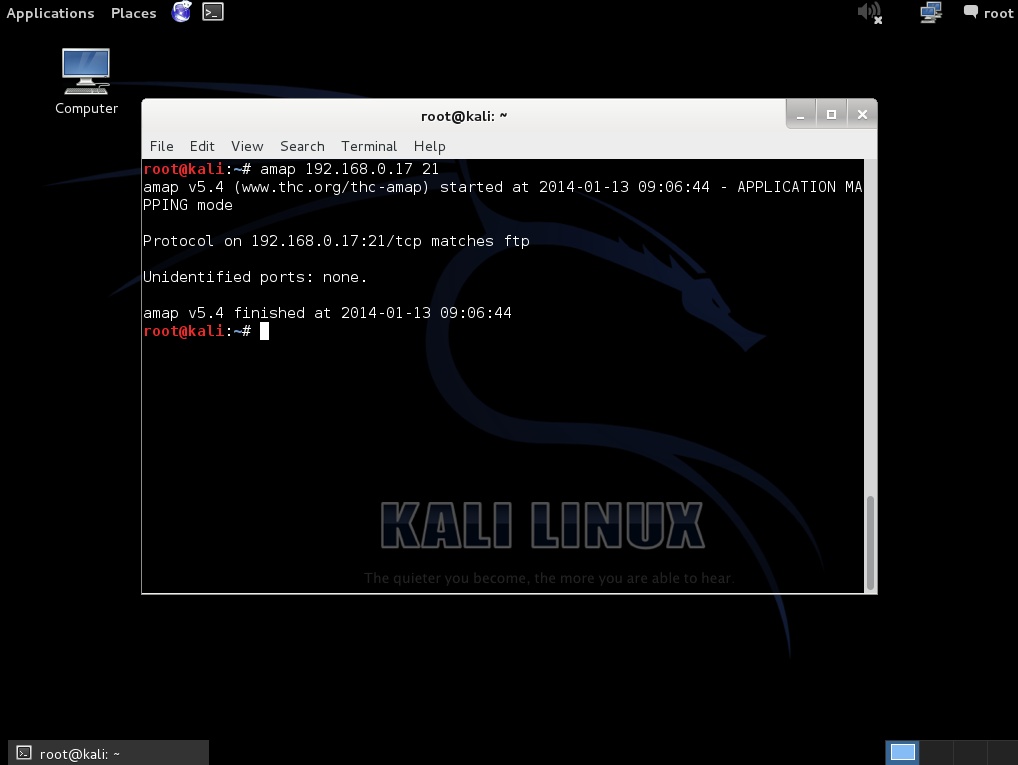

La forma más sencilla de ejecutar amap.

# amap 192.168.0.18 21

El resultado obtenido del puerto 21 corresponde al protocolo ftp (File Transfer Protocol).

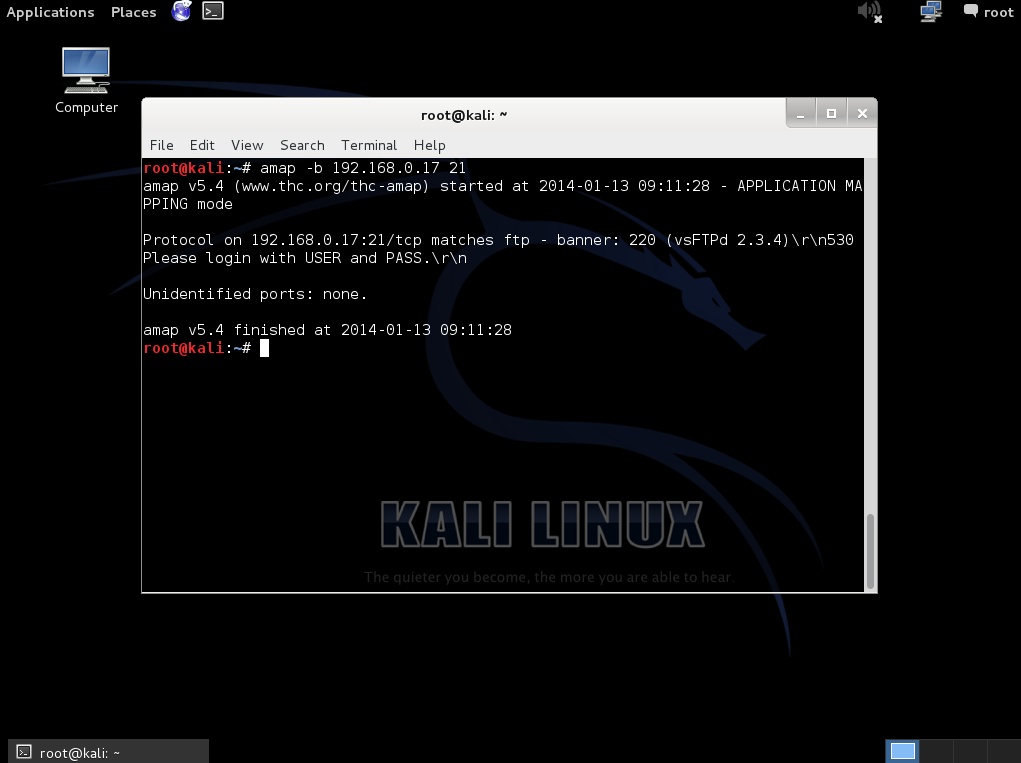

Para obtener el banner devuelto por el servicio atendiendo en el puerto, se debe utilizar la opción “-b”.

La información del banner revela un servidor ftp de nombre vsFTPD (Very Secure FTPD) para sistemas tipo unix, incluyendo GNU/Linux. en su versión 2.3.4

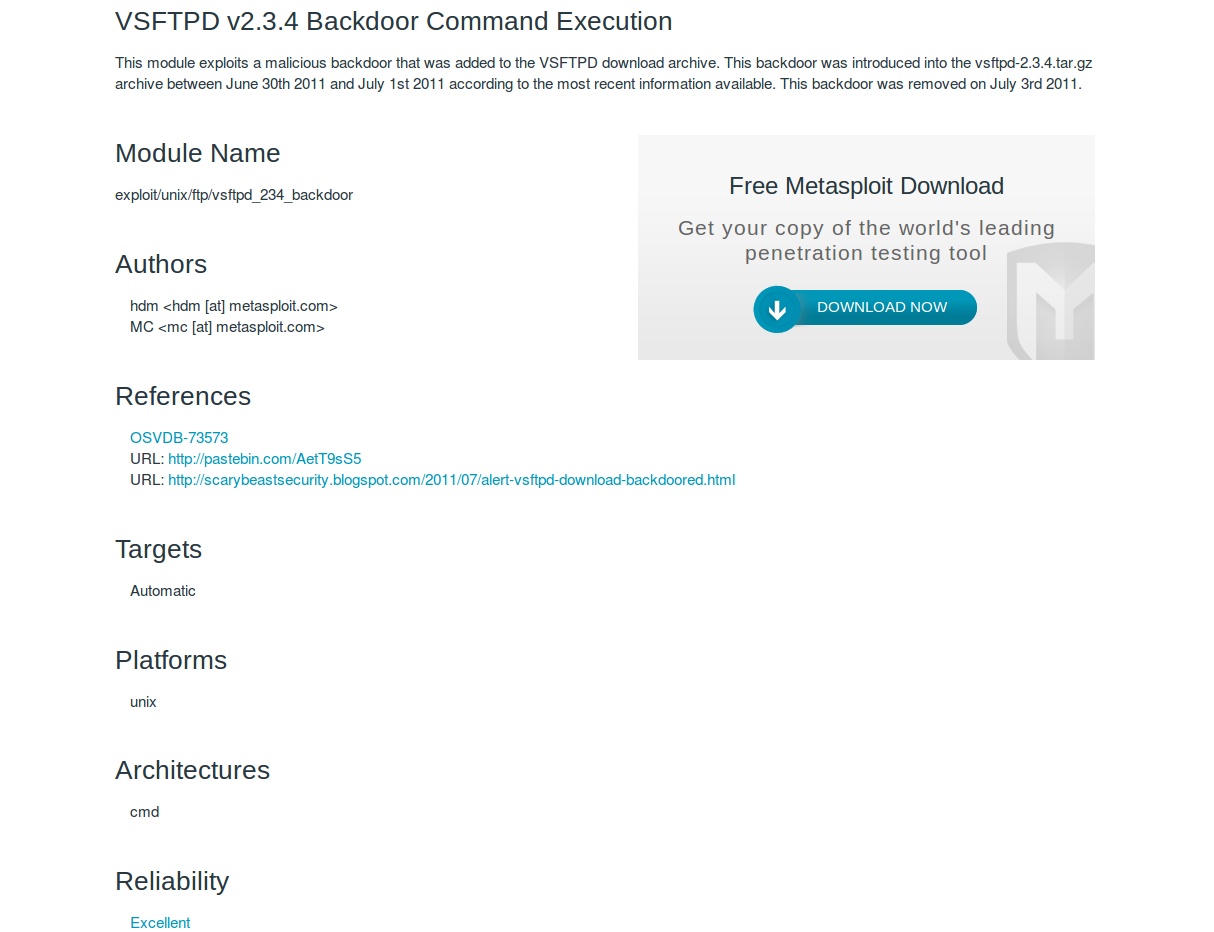

Al realizar una investigación de vulnerabilidades sobre este servidor y versión, se obtiene información sobre una backdoor (Puerta Trasera) que fue incluida en el archivo vsftpd-2.3.4.tar.gz entre el 30 de junio del 2011 y 1ero de julio del 2011. Existe un módulo incluido en Metasploit Framework que permite explotar esta puerta trasera y tomar control del sistema.

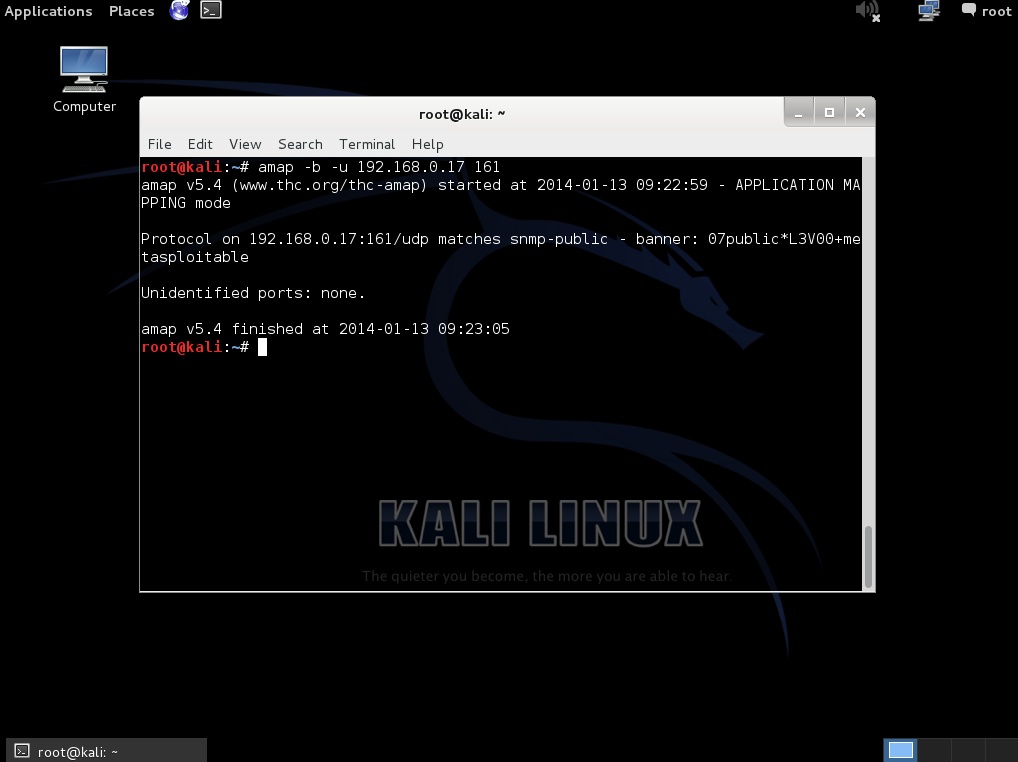

Para obtener información de un puerto UDP, se utiliza la opción “-u”.

La información devuelta muestra que se trata de un servicio utilizando SNMP (Simple Network Mangement Protocol), además del banner devuelto.

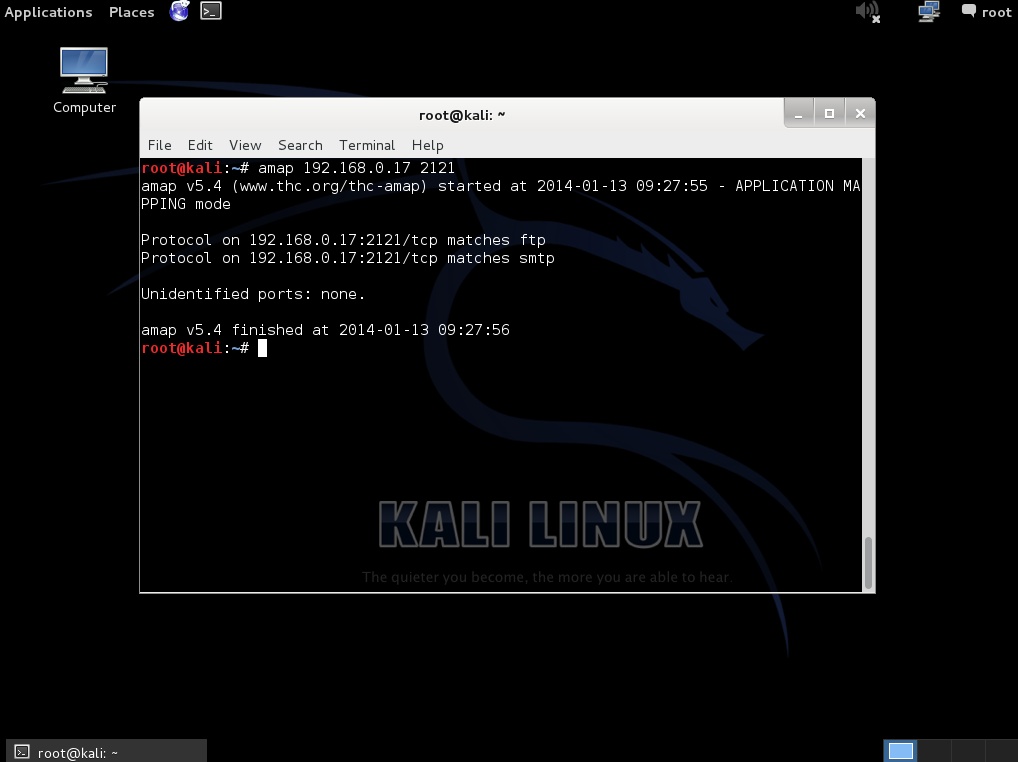

A continuación se presenta el resultado obtenido de ejecutar thc-amap contra un puerto 2121, el programa nos indica que la huella del servicio puede corresponder tanto al protocolo ftp (File Transfer Protocol), como a smtp (Simple Mail Tranfer Protocol).

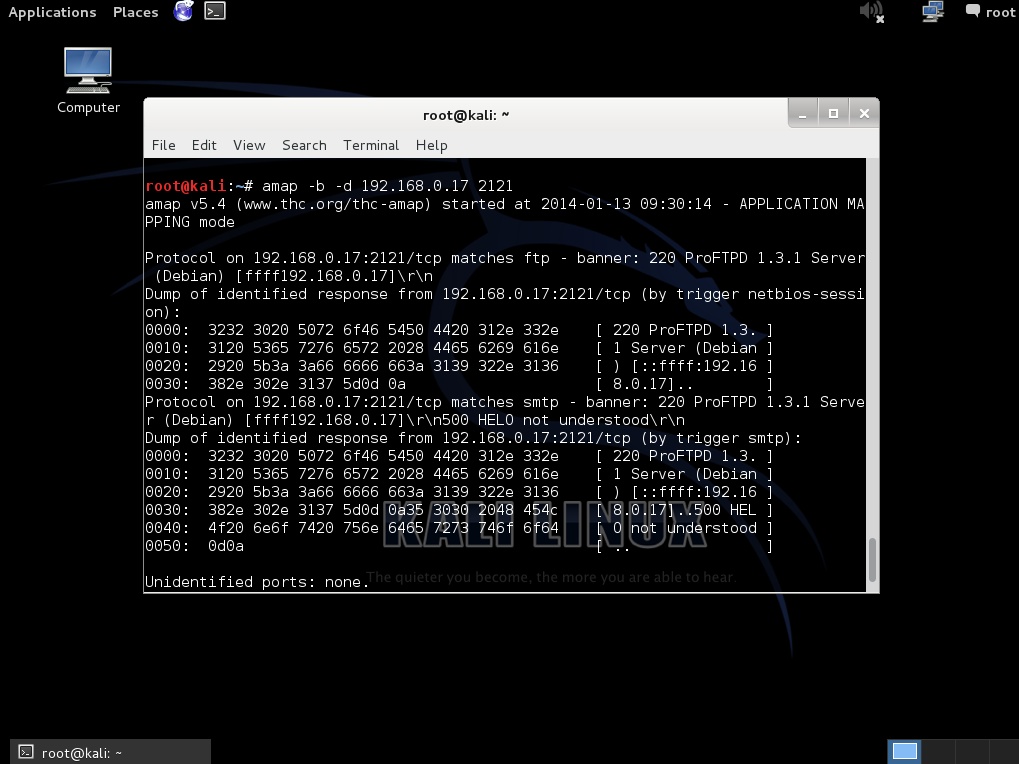

La opción “-d” permite realizar un volcado más detallado de las respuestas devueltas. Esto ayudará a realizar un análisis con mayor detalle.

Para el resultado indicando que se trata del protocolo ftp, el banner muestra información relacionadaa un Servidor ProFTPD en Debian, en su versión 1.3.1.

El segundo resultado indicando tratarse del protocolo smtp, responde con un mensaje “500 HELO not understood”. De lo cual se puede inferir que no se trataría de un servicio correspondiente al protocolo smtp.

Este mismo procedimiento realizado, puede ser aplicado contra cualquier puerto abierto TCP o UDP en el objetivo de evaluación. Mencionar además que no se debe confiar plenamente en la información devuelta por el servidor, pues un escenario frecuente es encontrar que los administradores ofuscan o modifican esta información. Puede darse el caso además, de que así un servicio esté actualizado y parchado debidamente, este sea detectado como un servicio vulnerable si únicamente nos basamos en la información de su versión.

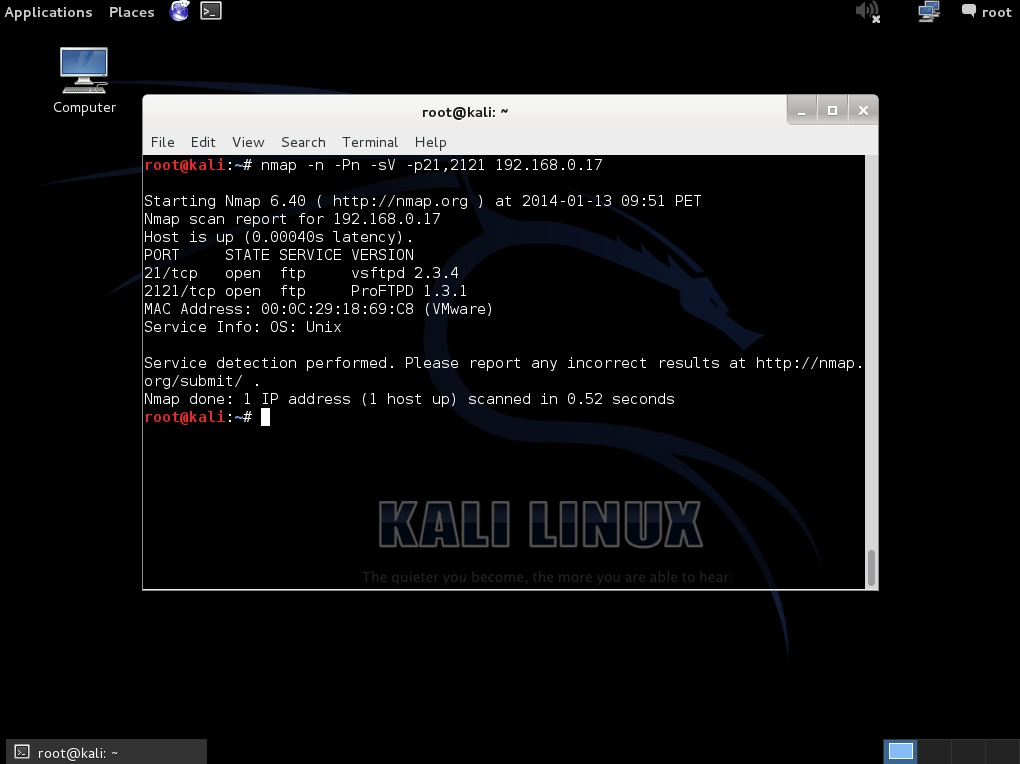

Para corroborar estos resultados con thc-amap, se utiliza una herramienta indiscutiblemente poderosa en este tipo de pruebas, nmap.

# nmap -n -Pn -sV -p21,2121 192.168.0.17

Al ejecutar nmap contra los puertos 21 y 2121 utilizados en los ejercicios anteriores, se corroboran los resultados obtenidos manualmente con thc-amap.

Fuentes:

https://www.thc.org/thc-amap/

https://security.appspot.com/vsftpd.html

http://www.rapid7.com/db/modules/exploit/unix/ftp/vsftpd_234_backdoor

http://www.proftpd.org/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

WhatsApp: https://wa.me/51949304030

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

Youtube: https://www.youtube.com/c/AlonsoCaballero

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/