Traceroute

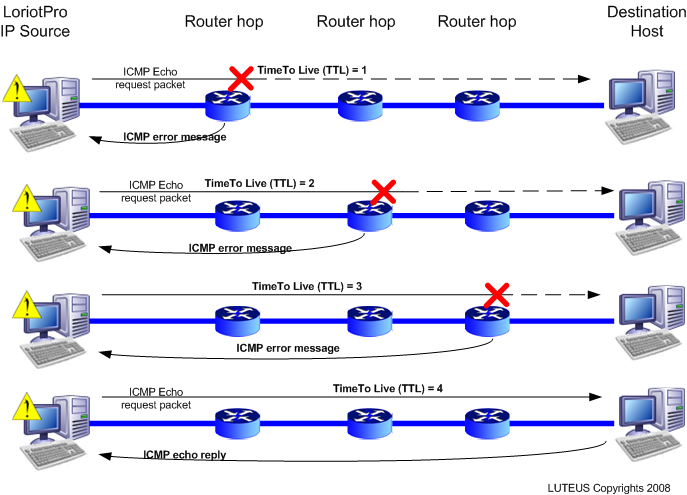

Traceroute es una herramienta que permite rastrear la ruta que los paquetes siguen desde una dirección IP de red en su camino a un host determinado. Utiliza el campo (Time to live - TTL) "Tiempo de vida" del protocolo IP, intenta generar una respuesta ICMP TIME_EXCEEDED desde cada pasarela en la ruta hacia el host objetivo.

Es decir, este programa intenta trazar la ruta que un paquete IP podría seguir hacia algún host en Internet lanzando paquetes de prueba con un TTL (Time To Live) pequeño, luego escuchando por una repuesta ICMP “Time Exceeded” desde una pasarela. Se inicia la prueba con un TTL de uno e incrementando por uno hasta que se obtenga un ICMP “Port Unreacheable” o (TCP Reset), lo cual significa que se ha llegado al “host” objetivo, o alcanzado el máximo del saltos (por defecto son 30 saltos). Son enviadas tres pruebas (por defecto) con cada TTL y se imprime una línea mostrando el TTL, dirección de la pasarela y tiempo de ida y vuelta de cada prueba. La dirección IP puede ser seguida por información adicional. Si la respuesta de la prueba viene desde diferentes pasarelas, las direcciones de cada sistema respondiendo serán impresas. Si no hay respuesta en 5.0 segundos (por defecto), un “*” asterisco será impreso para la prueba.

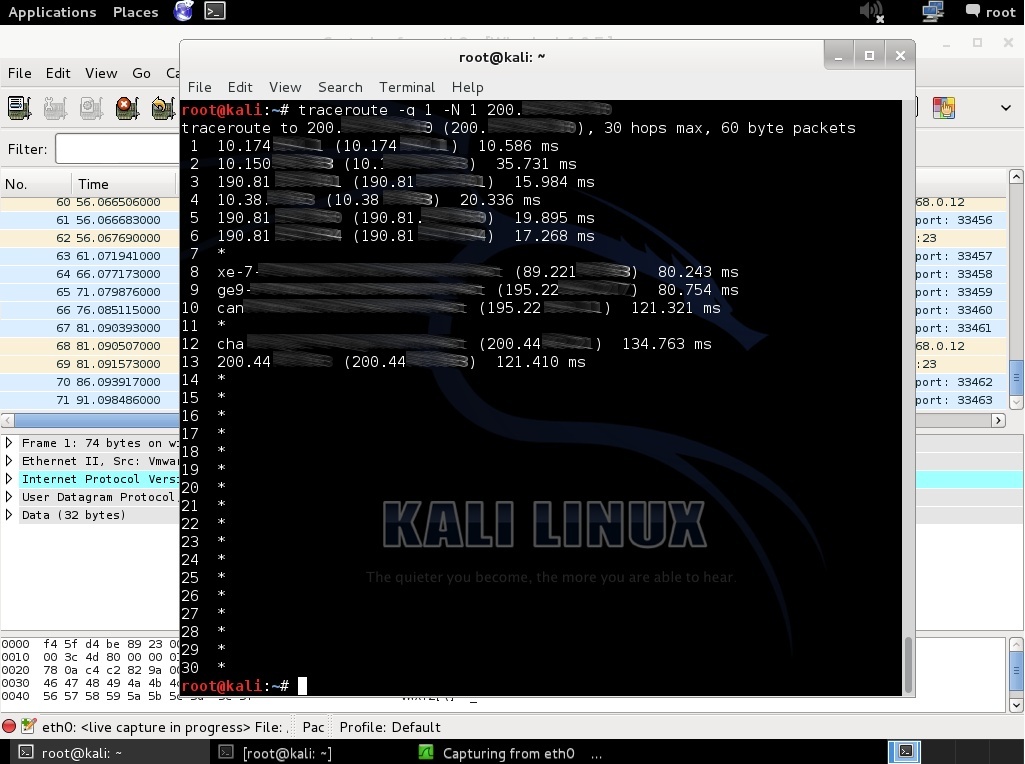

En la siguiente práctica se utiliza la herramienta traceroute para realizar el trazado hacia un host objetivo. La opción “-q” define el número de paquetes de prueba a enviar por cada salto. Por defecto está definido a 3. La opción “-N” define el número de paquetes de pruebas a enviar de manera simultanea. Por defecto el valor es de 16.

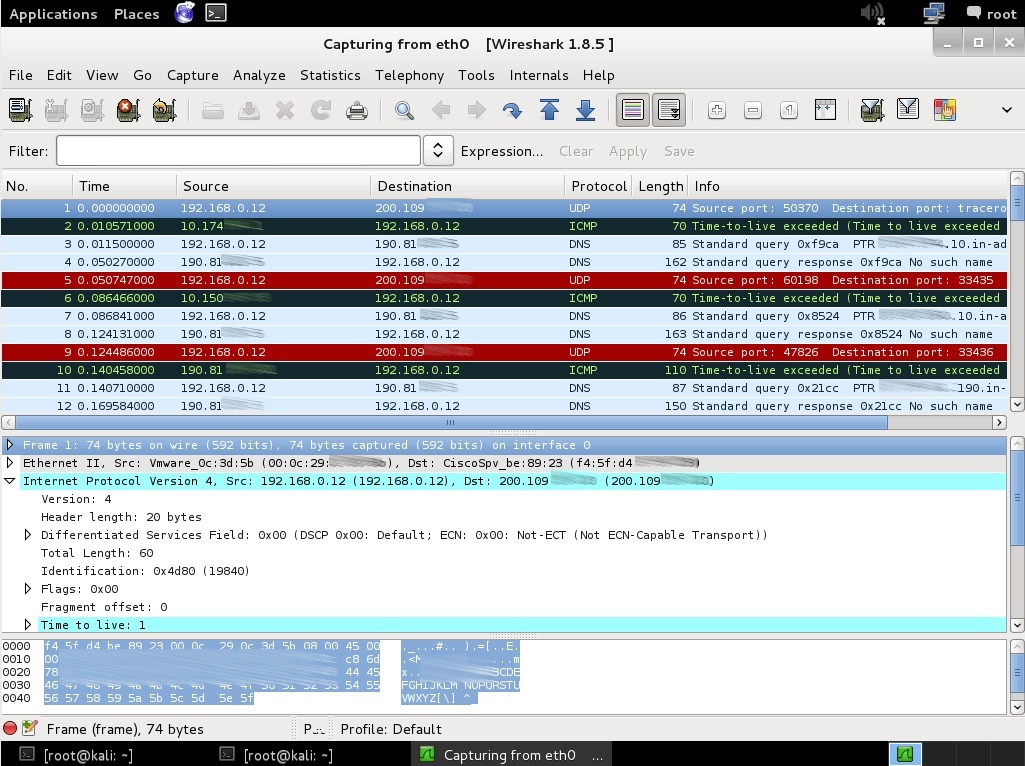

Wireshark es un analizador de protocolos de red. El cual permite capturar y navegar de manera interactiva el tráfico fluyendo en una red de computadoras. Esta herramienta está en funcionamiento mientras se ejecuta la herramienta traceroute.

Con la herramienta Wireshark se obtiene información detallada del procedimiento realizado por traceroute. Como por ejemplo que en GNU/Linux se utilizan paquetes UDP. El primer paquete enviado tiene un TTL (Time to live) en 1. La respuestas devuelva por las pasarelas (Time to live exceeded), entre otra información valiosa.

En esta práctica en particular no se ha realizado la traza de la ruta completa hacia el objetivo de evaluación, pues solo se ha llegado hasta el salto número 13. El hecho de que a partir del salto número 14 se muestren “*” asteriscos, implica que no se obtiene respuesta a los paquetes enviados.

En una Prueba de Penetración se debe investigar cada una de las direcciones IP o nombres de dominio que revela el trazado de la ruta realizando consultas Whois. De esta manera se puede conocer cuales son los sistemas relacionados directamente o pertenecientes a la red objetivo e iniciar ataques a estos sistemas, asumiendo que se tiene el permiso adecuado. También se deben realizar escaneos de puertos contra estas direcciones IP o dominios, lo cual permitiría identificar si se tratan de un router, switch, balanceador de carga, firewall, etc.

Fuentes:

http://tools.ietf.org/html/rfc1393

http://en.wikipedia.org/wiki/Traceroute

http://www.wireshark.org/

http://www.loriotpro.com/Products/On-line_Documentation_V5/LoriotProDoc_...

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

WhatsApp: https://wa.me/51949304030

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

Youtube: https://www.youtube.com/c/AlonsoCaballero

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/