Utilizando Msfconsole y la Shell Bash de Linux

Dado el hecho la consola de Metasploit Framework puede ser utilizada de manera no interactiva desde la línea de comandos, lo cual permite realizar procesos muy interesantes; siendo factible integrar sus resultados directamente con otras herramientas o comandos; como realizar peticiones Whois, realizar consultas DNS, escanear puertos con la herramienta Nmap, entre otras acciones. A continuación se presentan algunos ejemplos de esta interacción, como también la interacción con la shell bash de Linux.

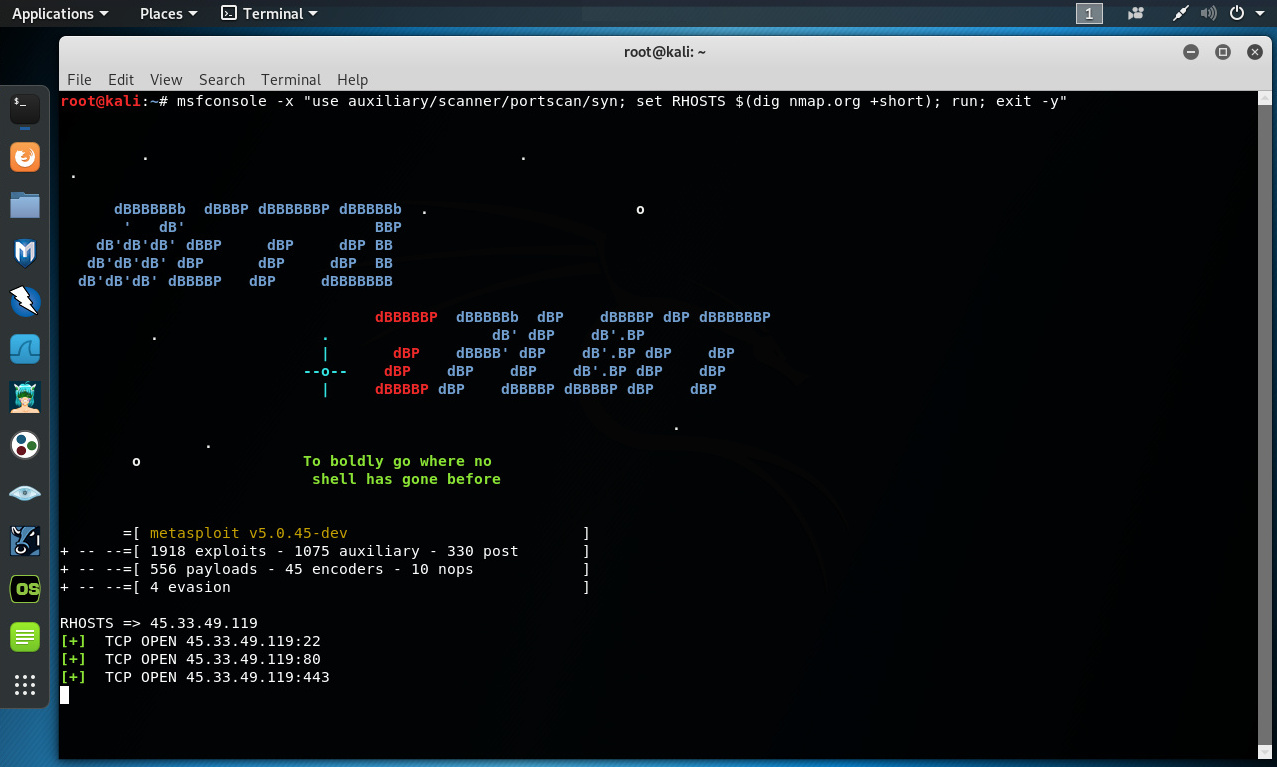

Si se requiere realizar un escaneo de puertos de tipo TCP SYN, es factible utilizar el módulo en Metasploit Framework de nombre “auxiliary/scanner/portscan/syn”. Las direcciones IP a escanear serán el resultado de realizar una consulta por el registro A del dominio.

# msfconsole -x "use auxiliary/scanner/portscan/syn; set RHOSTS $(dig nmap.org +short); run; exit -y"

El resultado obtenido con el anterior anterior comando, muestra los puertos encontrados en estado abierto correspondientes a la dirección IP, producto de una consulta al registro A para el dominio nmap. org.

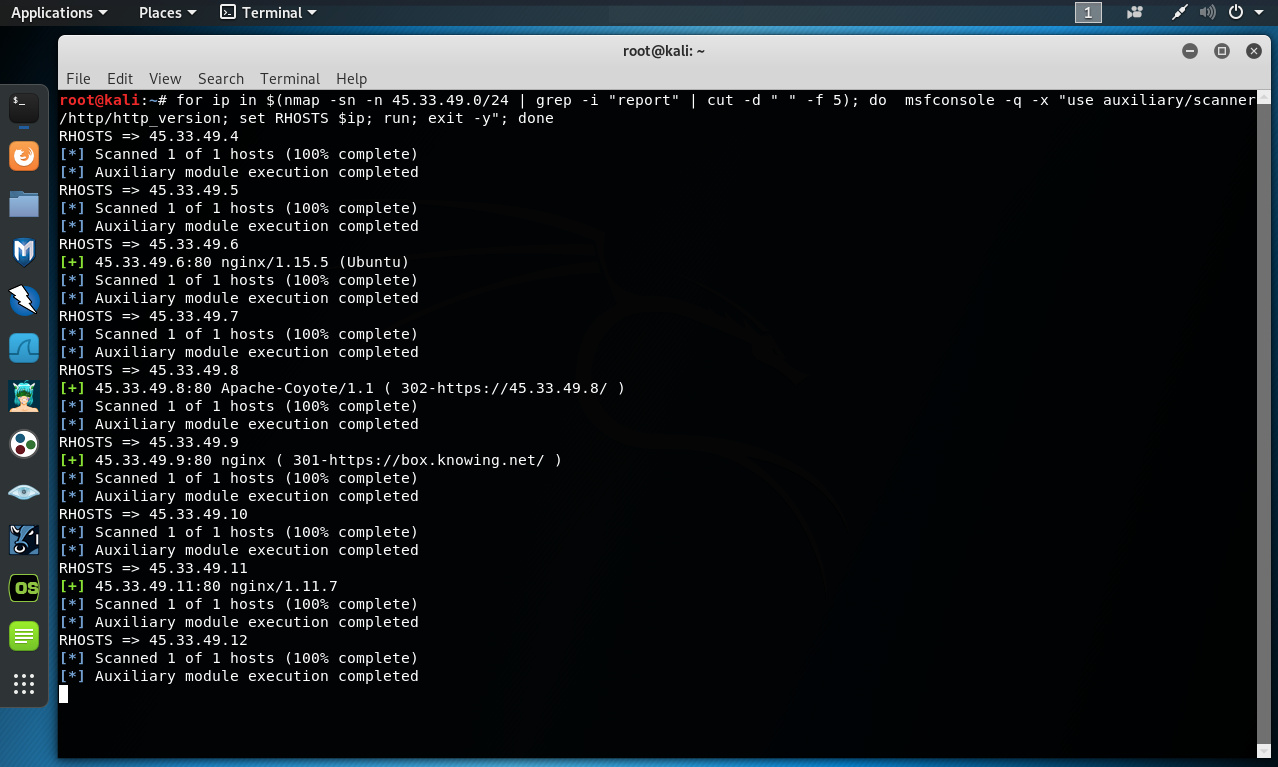

También es factible automatizar un proceso repetitivo utilizando comandos de la shell bash para ejecutar bucles, como el comando “for”. De esta manera los resultados de un escaneo de puertos hacia un rango de red, serán utilizados para ejecutar un módulo de Metasploit Framework

#for ip in $(nmap -sn -n 45.33.49.0/24 | grep -i "report" | cut -d " " -f 5); do msfconsole -q -x "use auxiliary/scanner/http/http_version; set RHOSTS $ip; run; exit -y"; done

El módulo de nombre “auxiliary/scanner/http/http_version” permite obtener información sobre la versión del servidor web. En los resultados obtenidos con el anterior comando, se expone esta información donde se haya encontrado un servicio atendiendo por defecto en el puerto 80.

De hecho se podrían realizar diversas combinaciones a partir de las demostraciones antes expuestas. Siendo factible automatizar muchos procesos realizados con Metasploit Framework al unísono de la shell bash de un sistema Linux.

El punto de estos ejemplos es exponer la capacidad de expandir las funcionalidades de cualquier herramienta utilizando la shell bash de Linux. Siendo esto sobre todo extremadamente útil en pruebas de penetración o hacking ético de gran magnitud, pues existen muchos inconvenientes o problemas los cuales únicamente podrían ser resueltos de esta manera.

Fuentes:

https://www.rapid7.com/db/modules/auxiliary/scanner/portscan/syn

https://www.rapid7.com/db/modules/auxiliary/scanner/http/http_version

https://github.com/rapid7/metasploit-framework

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero