WebSploit Framework

Websploit es un proyecto open source el cual es utilizado para escanear y analizar sistemas remotos para encontrar varios tipos de vulnerabilidades. Es una herramienta muy poderosa, aparte de soportar diversos tipos de vulnerabilidades.

Descripción:

- Autopwn - Utilizado desde Metasploit para escanear y explotar servicios del objetivo

- wmap - Escaneo, crawling del objetivo utilizado desde el plugin wmap de Metasploit

- format infector - Inyecta un payload bind (enlazado) y reverse (inverso) dentro del formato de archivo

- phpmyadmin - Busca la página de registro de phpmyadmin en el objetivo

- lfi - Escanea, vulnerabilidades de inclusión de archivos locales (LFI) y puede evitar algunos WAF

- apache users - Busca directorios de nombre de usuarios en el servidor (si se usa un servidor web apache)

- Dir Bruter - Realiza fuerza bruta a directorios del objetivo utilizando listas de palabras.

- admin finder - Busca páginas de admin y registro (login) en el objetivo

- MLITM Attack - Ataques Man Left In The Middle, XSS y Phishing

- MITM - Ataque Man In The Middle (Hombre en el Medio)

- Java Applet Attack - Ataque Java Signed Applet

- MFOD Attack Vector - Vector de Ataque Middle Finger Of Doom

- USB Infection Attack - Crear Puerta Trasera para infectar USB para Windows

- ARP DOS - Ataque de Negación de Servicio de Cache ARP con MAC aleatoria

- Web Killer Attack - Hacer caer un sitio web en la Red (TCPKILL)

- Fake Update Attack – Crear páginas de actualización falsa para el SO objetivo

- Fake Access point Attack – Crear AP falsas y husmear información de la victima

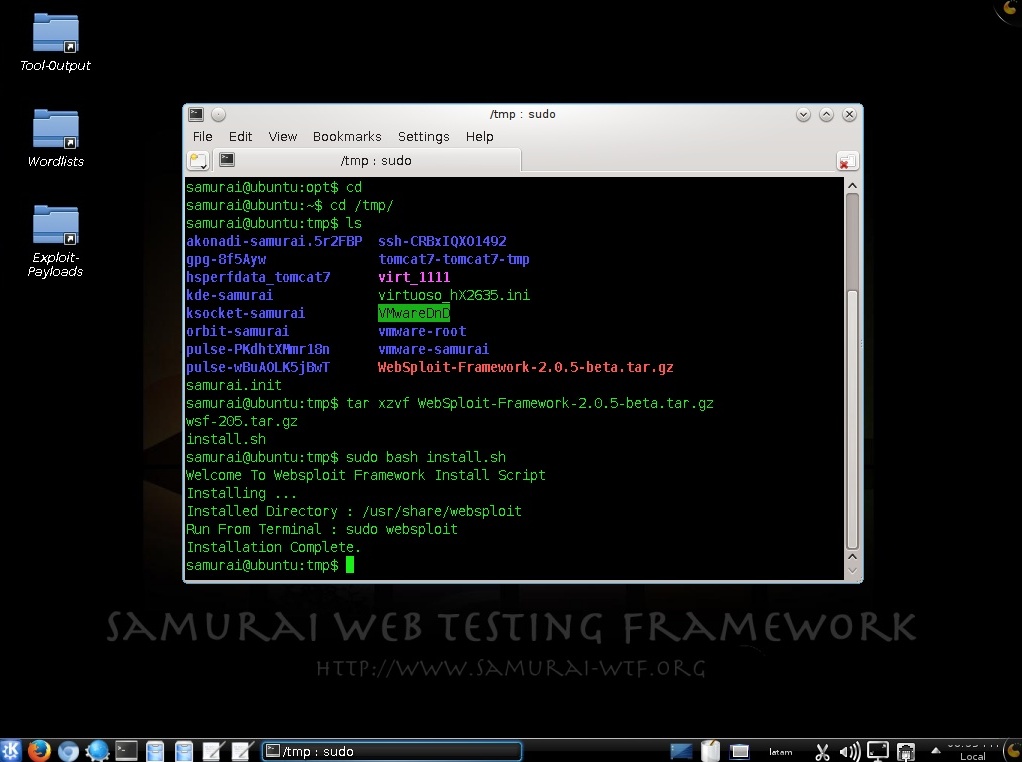

La instalación y puesta en funcionamiento implica descargar y desempaquetar el archivo tar.gz correspondiente, para luego proceder con la instalación.

$ tar xzvf WebSploit-Framework-2.0.5-beta.tar.gz

$ sudo bash install.sh

Para la ejecución de la herramientas solo se debe ejecutar el comando websploit.

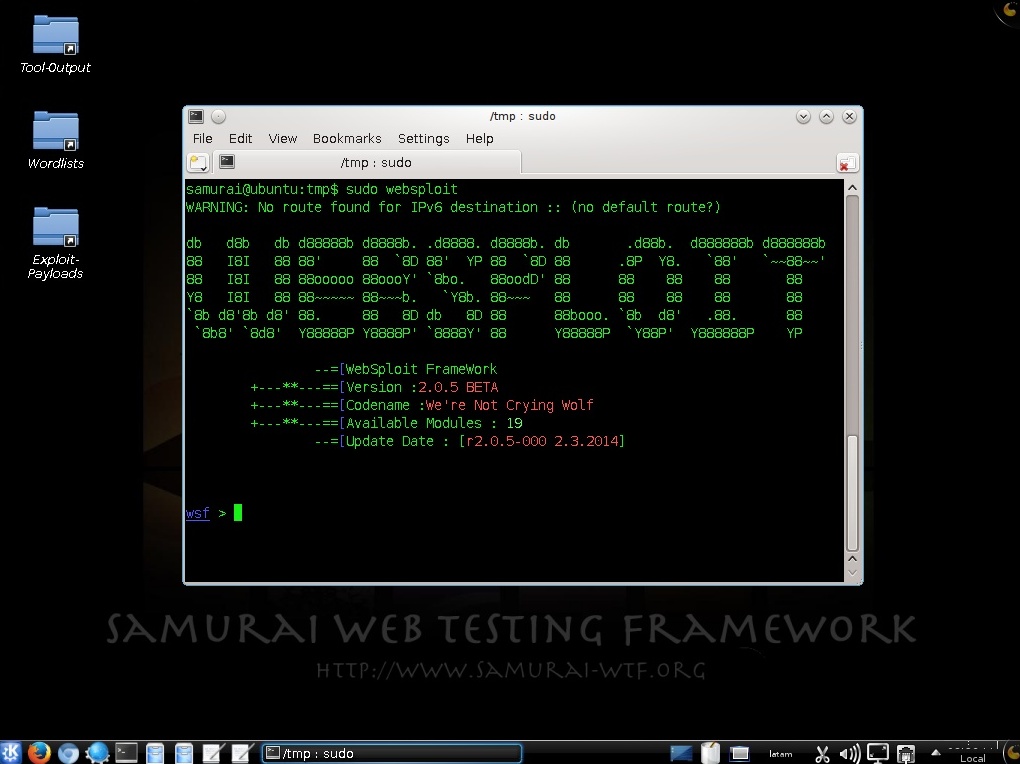

$ sudo websploit

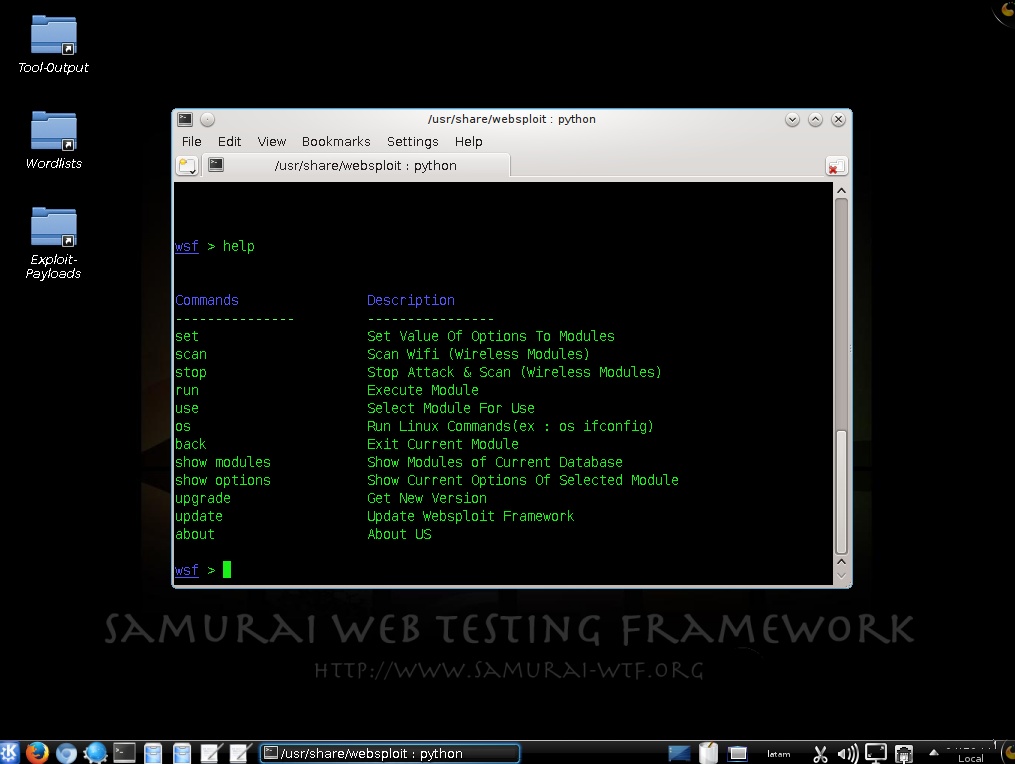

Dentro de WebSploit Framework se solicita la ayuda del programa.

> help

Para la siguiente práctica se utilizará como objetivo de evaluación a Metasploitable2.

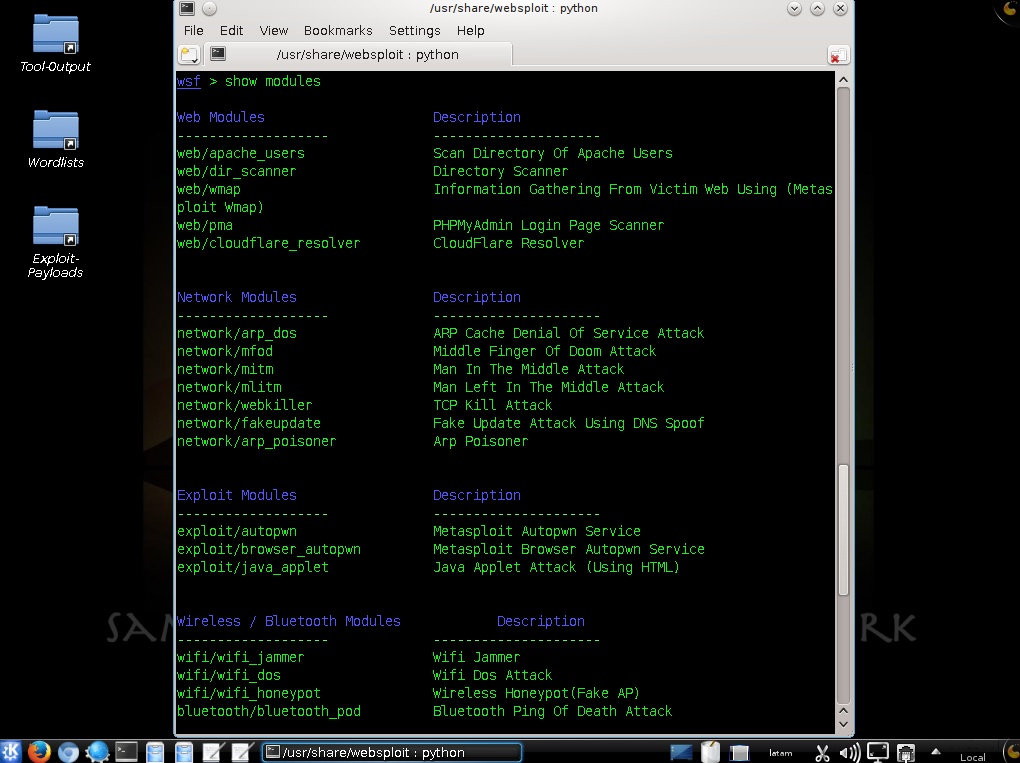

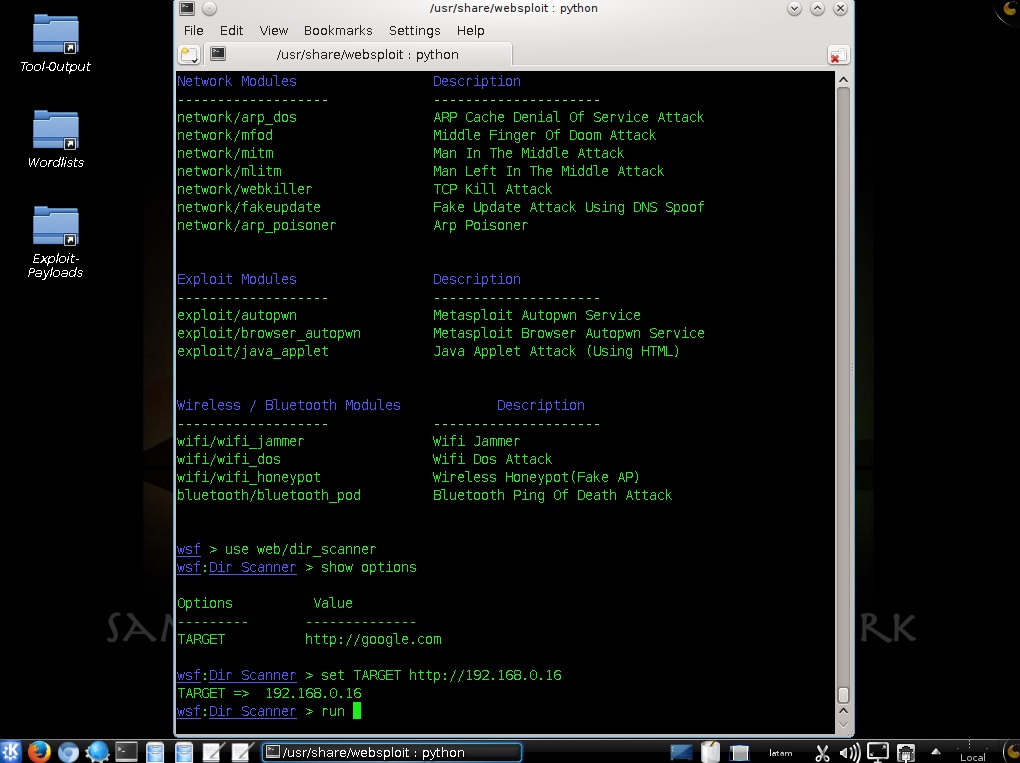

Se procede a listar los módulos que residen actualmente en la Base de Datos de WebSploit.

> show modules

Se utilizará el módulo de red que permite realizar un escaneo de directorios “web/dir_scanner”. El comando “use” selecciona el módulo a ser utilizado, el comando “show options” muestra las opciones del módulo seleccionado, el comando “set” define los valores de las opción para un módulo, y el comando “run” ejecuta el módulo.

> use web/dir_scanner

> show options

> set TARGET http://192.168.0.16

> run

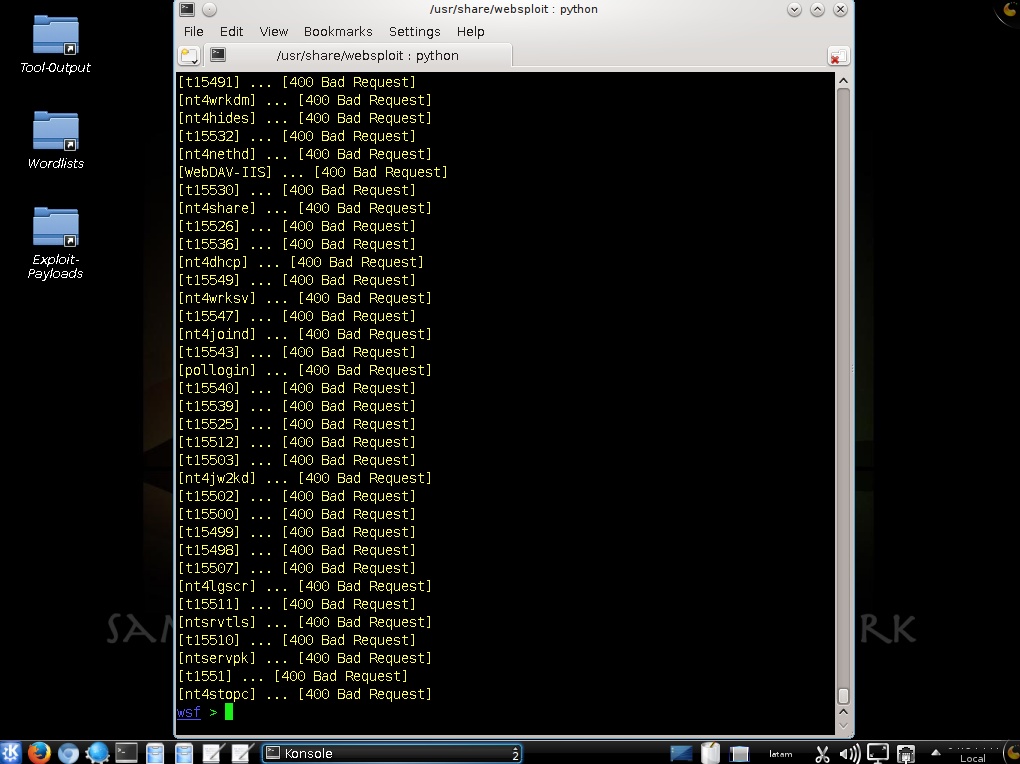

Finaliza la ejecución del módulo sin resultados.

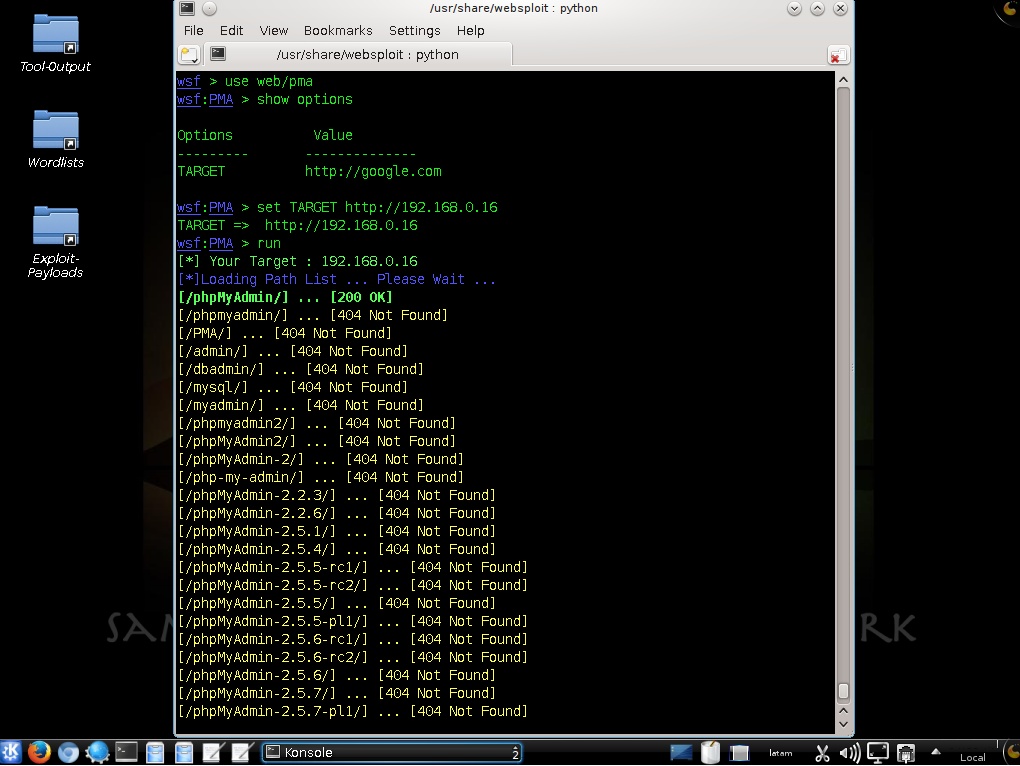

El siguiente módulo en ejecución “web/pma” escanea por páginas de registro (login) de PHPMyAdmin. Conforme el escaneo avanza se mostrarán los resultados confome sean identificados. En este caso se ha identificado el directorio de nombre /phpMyAdmin/

> use web/pma

> show options

> set TARGET http://192.168.0.16

> run

Fuentes:

http://sourceforge.net/projects/websploit/

http://sourceforge.net/p/websploit/wiki/Home/

http://sourceforge.net/projects/metasploitable/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero