Window Scan

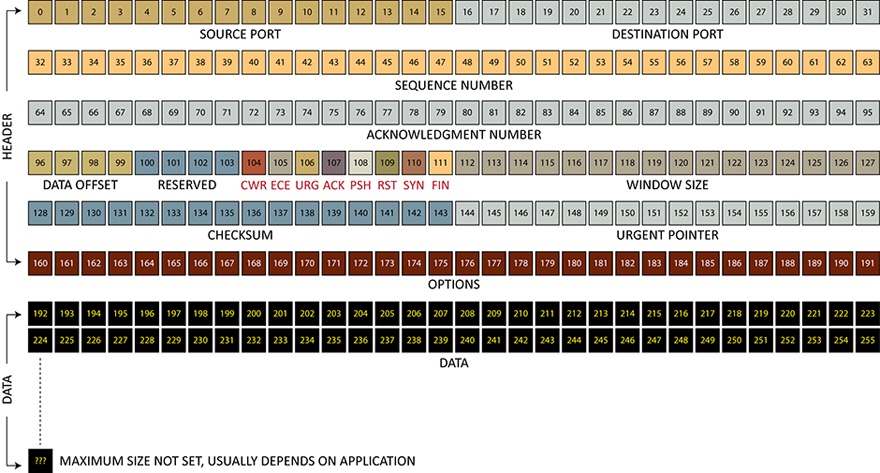

El Escaneo Window es exactamente el mismo que el escaneo ACK, excepto que este explota un detalle de implementación en ciertos sistemas para diferenciar los puertos abiertos de los cerrados, en lugar de imprimir siempre “unfiltered” cuando es devuelto un RST. Esto se hace examinando el campo TCP Window del paquete RST devuelto. En algunos sistema los puertos abiertos utilizan un tamaño de “ventana” positivo (incluso para paquetes RST) mientras que los cerrados tienen una ventana cero. De esta manera en lugar de siempre listar un puerto como “unfiltered” cuando este recibe de retorno un RST, el escaneo Window lista el puerto como “open” o “closed” si el valor TCP Window en este reinicio es positivo o cero respectivamente.

El Paquete TCP

Este escaneo confía en una detalle de implementación de una minoría de sistemas en Internet, de tal manera que no se puede confiar siempre en esto. Los Sistemas que no soportan esto usualmente retornarán todos los puertos “closed”. De hecho, es posible que una máquina no tenga puertos abiertos. Si la mayoría de puertos escaneados están “closed”, pero algunos números de puertos comunes (como 22, 25, 53) están “filtered”, es muy probable que el sistema sea susceptible. Ocasionalmente, los sistemas mostrarán un comportamiento exactamente contrario. Si el escaneo muestra 1,000 puertos abiertos y tres puertos cerrados o filtrados, estos tres pueden muy bien estar abiertos.

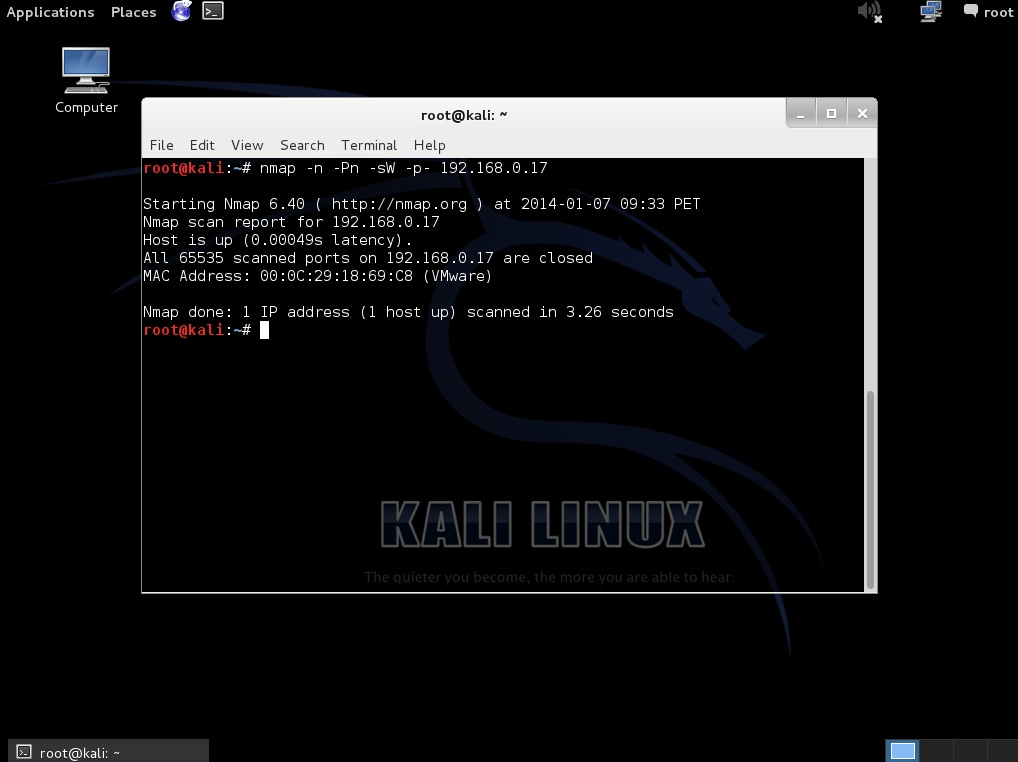

Para el siguiente ejemplo se ejecuta la herramienta nmap para realizar un Escaneo Window, contra un Sistema GNU/Linux (Metasploitable2).

# nmap -n -Pn -sW -p- 192.168.0.17

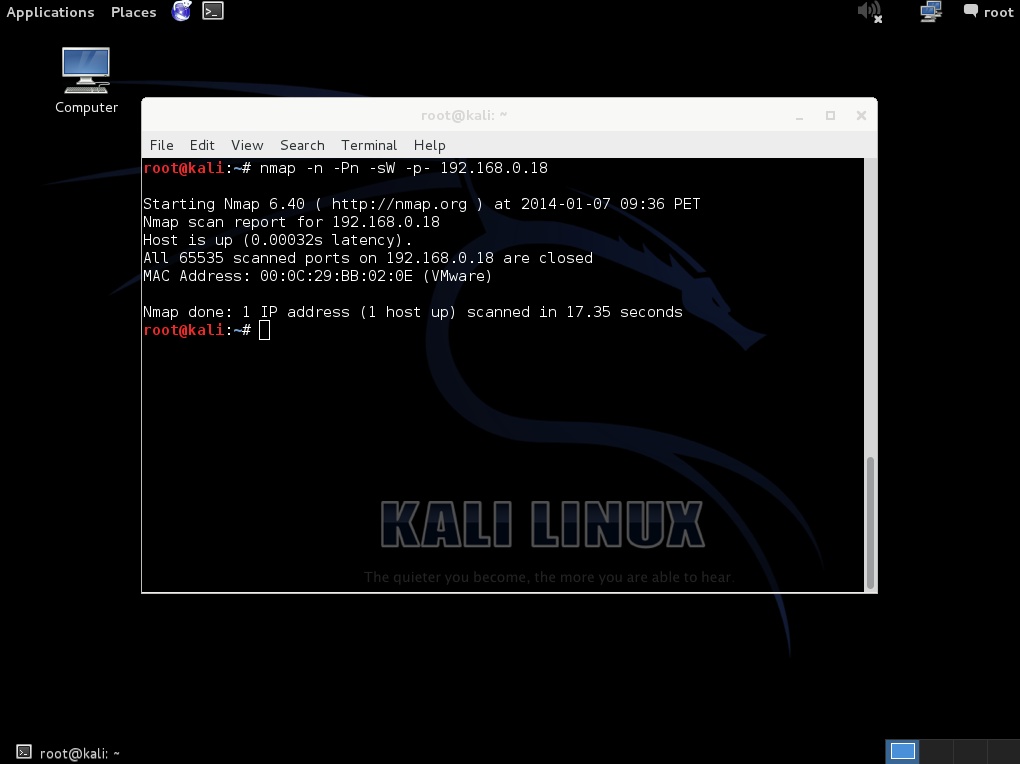

El el siguiente ejemplo se ejecuta nmap, con las mismas opciones detalladas anteriormente, contra un Sistema Windows 2003.

# nmap -n -Pn -sW -p- 192.168.0.18

Para ambos ejemplos expuestos, se infiere que ninguno de los sistemas soporta este tipo de escaneo.

Fuentes:

http://nmap.org/book/man-port-scanning-techniques.html

http://essayweb.net/miscellany/datatransmission2.shtml

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

WhatsApp: https://wa.me/51949304030

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

Youtube: https://www.youtube.com/c/AlonsoCaballero

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/