Wiping (Limpieza) para Propósitos Antiforenses

El Wiping o “Limpieza” es un real problema cuando se hace correctamente. Puede ser realizado de diferentes maneras, pero comparte algunos aspectos comunes. Por ejemplo, cualquier dato el cual ha sido verdaderamente limpiado desde un dispositivo de almacenamiento, ha sido sobrescrito al menos una vez. Utilizando las herramientas de software existentes, no se puede acceder hacia ningún dato el cual ha sido sobrescrito. Se puede determinar si herramientas de “wiping” o limpieza han sido instaladas, revisando los programas existentes o aquellos los cuales existieron en el dispositivo, pero no se pueden traer los datos limpiados de vuelta.

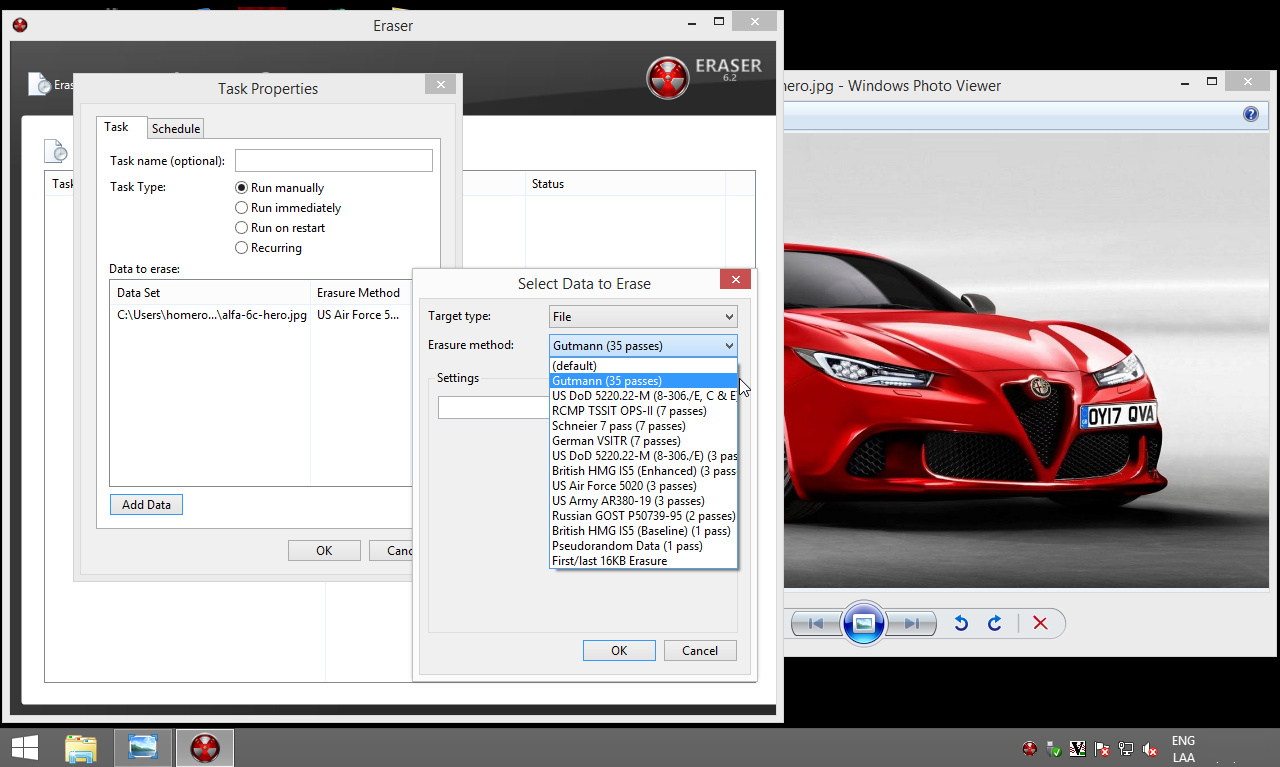

Limpiar (Wiping) Archivos

El limpiar archivos, también denominado como borrado seguro, es el método más popular, e involucra la eliminación de los datos de archivos desde un dispositivo de almacenamiento. El limpiar archivos de hecho sobrescribe el contenido del archivo, consecuentemente después de finalizado el proceso los datos se consideran irrecuperables.

Detectar Actividad de Limpieza (Wiping)

Aunque puede ser difícil o imposible recuperar datos los cuales han sido limpiados, es posible determinar si se ha suscitado. Un indicio de limpieza (wiping) es la existencia de caracteres repetidos sobre un archivo completo, el nombre del archivo, el espacio residual, y / o el espacio sin asignar. Los caracteres repetidos pueden ser ya sea el mismo carácter o una cadena repetida de caracteres una y otra vez (como 0123456789). Algunas herramientas de software forense pueden identificar potencialmente caracteres consecutivos.

Si es factible encontrar evidencia de caracteres repetidos, se debe asegurar el verificar cuando el sistema operativo fue instalado. Pues podría ser un nuevo sistema o un sistema operativo reinstalado.

Si se sospecha ha ocurrido una limpieza, se sugiere verificar el registro de Windows por cualquier programa inusual instalado o ejecutado. Incluso si un usuario ha desinstalado una utilidad para limpieza (wiping), se podría encontrar evidencia de esto. Buscar por programas con nombres atípicos. Algunas utilidades de limpieza se borran a si mismos, pero también generan archivos temporales o de texto. Otras utilidades de limpieza borran la Tabla Maestra de Archivos (MFT ), y generan muchos archivos pequeños pareciendo ser borrados. Verificar por nombres de archivos inusuales y extensiones de archivos. Los puntos de restauración del sistema también pueden contener entradas de los programas de limpieza.

Otra características de la limpieza (wiping) es la ausencia total de archivos borrados. Muchas utilidades de wiping limpian los archivos borrados. De hecho, solo porque el sistema no tiene archivos borrados, esto no necesariamente implica se ha suscitado una limpieza, pero cuando se combinan con otras características, podría apuntar hacia una actividad de limpieza. Si se encuentra un programa sospechoso de ser una utilidad de limpieza, se debe evaluarla, descargándola e instalándola en una máquina para análisis. Consecuentemente ejecutarla y examinar la máquina por algún artefacto forense.

Es importante mantener la mente abierta y considerar otras posibilidades antes de concluir el dispositivo ha sido limpiado. Un usuario podría haber comprado un dispositivo de almacenamiento de segunda mano, el cual no ha sido completamente limpiado antes de ser comprado. También anotar algunos proveedores de dispositivos de almacenamiento utilizan caracteres repetidos en el formateo de sus dispositivos de almacenamiento. Además algunos antivirus y programas de seguridad limpian archivos si no son factibles de poner en cuarentena o limpiarlos. Es responsabilidad como profesional forense eliminar todas estas posibilidades antes de concluir se ha suscitado una limpieza. Conforme se gana experiencia, se reconocerán patrones de actividad, y se estará en la capacidad de juntar todas las piezas.

Recuperar Remanentes de Archivos Limpiados

No existe una “receta” para traer de vuelta los datos. Para recuperar un archivo el cual ha sido limpiado, se puede observar en algunos lugares para determinar si al menos partes o copias de respaldo de versiones previas de los archivos aún existen. Cuando el archivo es accedido, porciones de este podrían ser almacenados en diversas áreas del dispositivo de almacenamiento. Se puede buscar en las siguientes ubicaciones por archivos limpiados.

- Archivo de paginación o espacio de intercambio (swap), si este fue cargado en memoria

- MFT o FAT para determinar si el archivo ha existido

- El jornal NTFS, si el dato existió sobre una partición NTFS

- El espacio residual o espacio sin asignar, si el archivo existió previamente en el dispositivo

- Copias de respaldo del sistema

Ninguna de estas soluciones total pero podrían funcionar. Si se conoce parte del contenido de un archivo, buscar en el dispositivo de almacenamiento por este contenido podría ubicar el archivo en algunas de estas ubicaciones.

Fuentes:

https://www.forensicswiki.org/wiki/Anti-forensic_techniques

https://www.defcon.org/images/defcon-20/dc-20-presentations/Perklin/DEFC...

https://eraser.heidi.ie/

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero