Descubrir Direcciones de Correos Electrónicos utilizando The Harvester

El objetivo de este programa es obtener direcciones de correos electrónicos, subdominios, nombres de empleados, puertos abiertos y banners desde diferentes fuentes públicas como motores de búsqueda, servidores de llaves PGP, y la base de datos de computadoras SHODAN.

La intención de esta herramienta es ayudar a las personas que realizan Pruebas de Penetración en las primeras fases de esta labor, para entender las marcas o huellas del cliente en Internet. También es útil para cualquiera que desee conocer lo que un atacante puede ver sobre su organización.

Las nuevas características de la herramienta son las siguientes:

- Un retraso de tiempo entre peticiones

- Búsqueda en todas las fuentes

- Verificador de host virtual

- Enumeración activa (Enumeración DNS, consultas reversas, expansión TLD)

- Integración con la bases de datos de computadoras SHODAN, para obtener puertos abiertos y banners.

- Guardar a XML y HTML

- Gráfico básico con estadísticas

- Nuevas fuentes

Para la siguiente prácticas se utilizará la versión de The Harvester incluida en Kali Linux.

# theharvester -d [Dominio_Objetivo] -l 50 -b google

La opción “-d” permite definir el dominio a buscar o nombre de la empresa. La opción “-l” limita el número de resultados con el cual trabajar (bing va de 50 en 50 resultados). La opción “-b” define la fuente de datos (google, bing, bingapi, pgp, linkedin, google-profiles, people123, jigsaw, all).

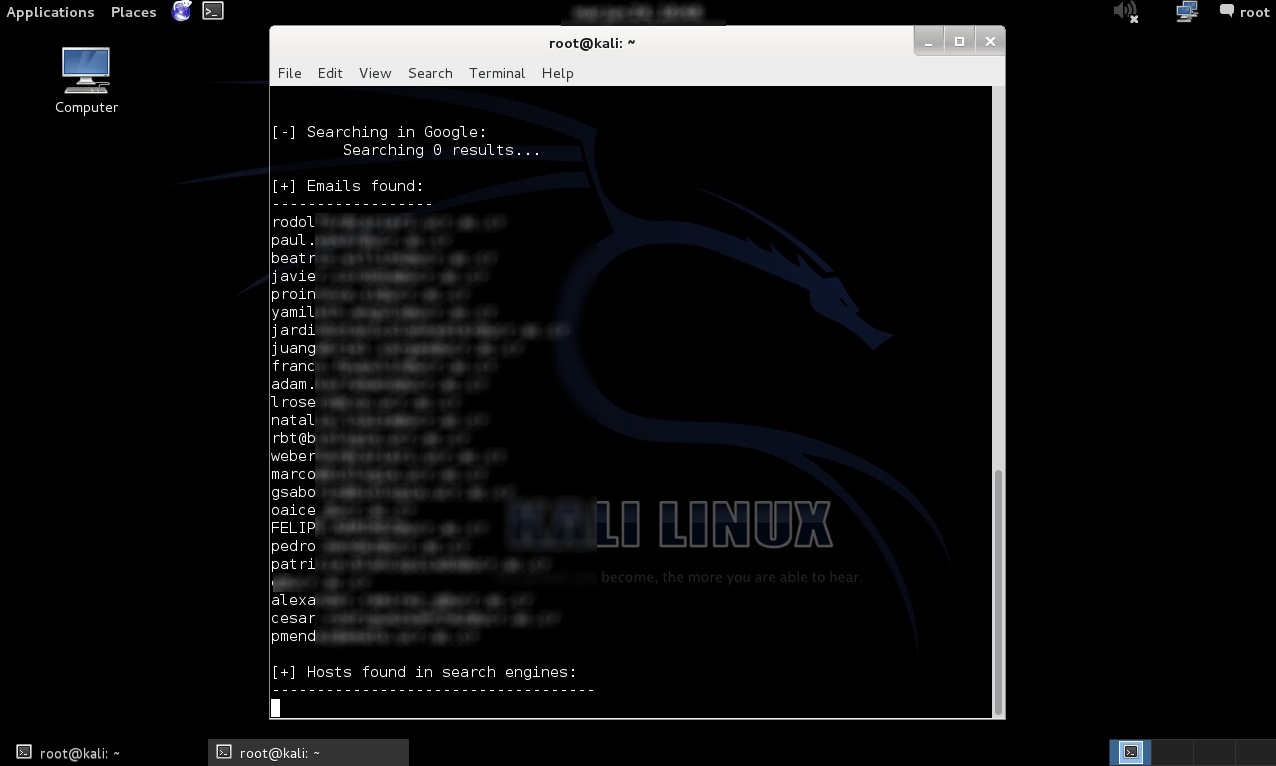

La primera parte de los resultados con The Harvester expone un listado de las direcciones de correo electrónicos obtenidos desde Google.

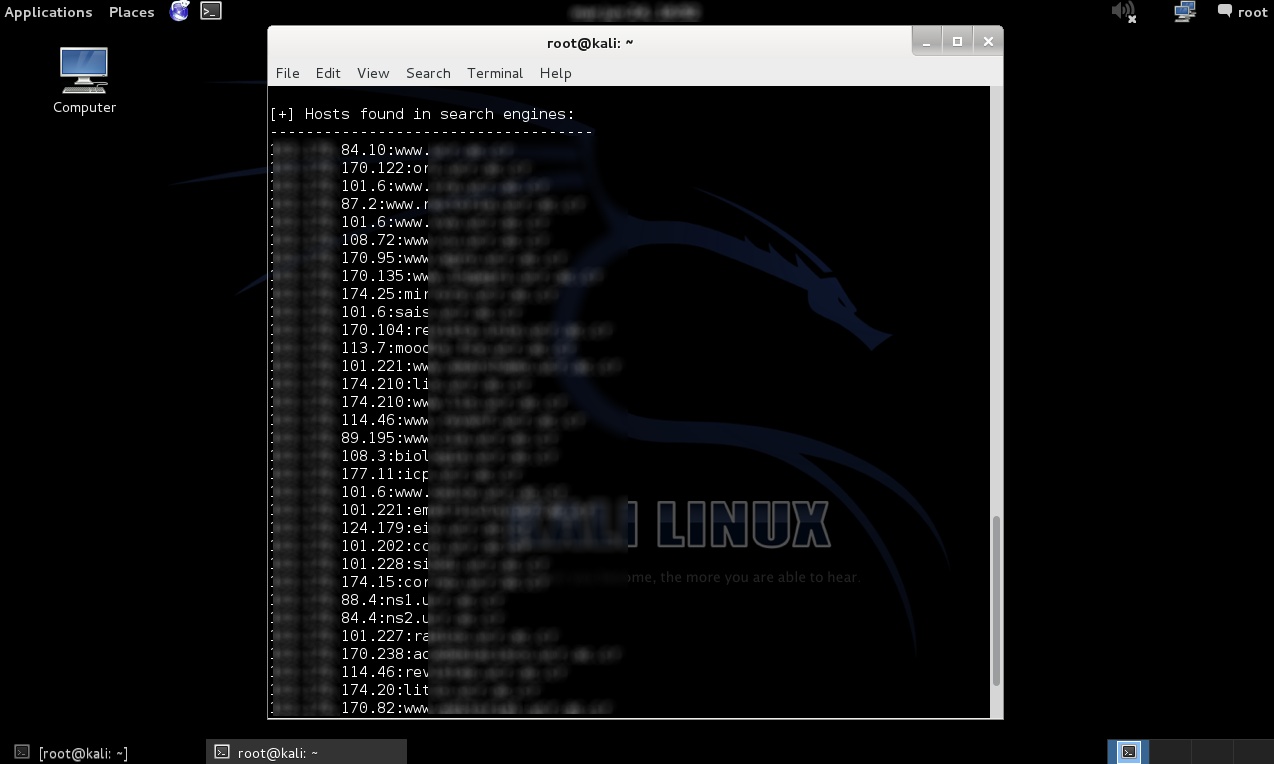

La segunda parte de los resultados expone un listado de subdominios obtenidos desde Google.

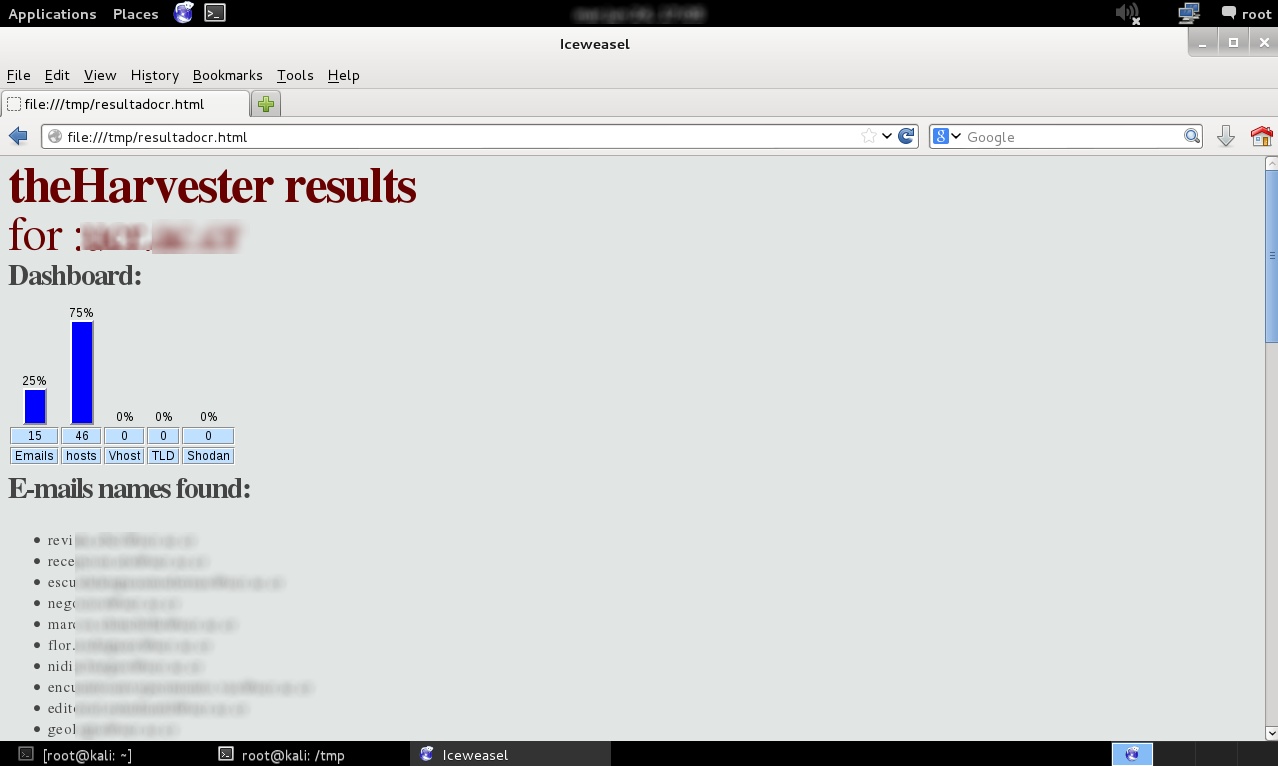

Para la siguiente práctica se utiliza la opción “-f” la cual guarda los resultados en un archivo HTML y XML. El archivo creado se visualiza con el navegador web Icewiesel en Kali Linux

# theharvester -d [Dominio_Objetivo] -l 50 -b bing -f /tmp/resultadocr.html

Es común pensar que la exposición de direcciones de correos electrónicos no implica un riesgo. Si un atacante descubre direcciones de correos electrónicos asignados a los empleados de una organización, este puede crear posibles nombres de usuarios de la red, dado que no es improbable la utilización de este mismo nombre de usuario para la creación de la dirección de correo electrónico. Estos nombres de usuario son utilizados para realizar ataques por fuerza bruta contra cualquier servicio como, FTP, SSH, VPN, etc.

The Harvester es muy efectivo para capturar direcciones de correo electrónico, pero también para capturar u obtener subdominios. Estos nuevos subdominios encontrados podrían ser incluidos dentro de la Prueba de Penetración, si el alcance de la evaluación lo permite, contra los cuales se realizaría un nuevo proceso de reconocimiento.

Fuentes:

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero